数字内容全生命周期保护理念及模型

薛 梅

(上海电力学院计算机与信息工程学院,上海 200090)

随着计算机技术和网络技术的发展,数字内容的各种应用蓬勃兴起,数字内容具有易复制、易修改和易传播等特征,但这些特性同时也是一把双刃剑,使得数字内容在其生命周期内随时面临被窃取、篡改、非授权访问和非授权分发的威胁,造成数字内容价值的降低甚至丧失.

在信息内容研究领域,传统的信息安全技术(如加密技术、防火墙技术、防病毒技术、身份鉴别技术、数据完整性技术等)能够在一定程度上保证数字内容的存储或访问的安全性[1-4];而DRM技术[5]、水印技术能在一定程度上保护数字内容版权者的权益,但这些都无法很好地为数字内容的整个生命周期提供保护.原因在于:现有的保护技术主要提供数字内容的阶段性保护,并未消除阶段外所面临的威胁,无法满足对数字内容的全程跟踪需求,因此构建良好的数字内容全生命周期保护模型是本文的研究核心.本文阐述了数字内容全生命周期保护的概念,给出了数字内容全生命周期保护模型的结构、具体形式及全程跟踪表示,最后给出了基于模型实现的原型系统.

1 数字内容全生命周期保护理念

根据保护技术的特性可以将其分为以下两类.

(1)关卡式保护 为不同信息内容设立同一道“关卡”来确保信息内容的安全性.该保护类型以相应的安全策略为参考标准,捕捉所有信息内容上发生的相同事件,对其采取相应的安全措施,保证数字内容从一节点到另一节点之间符合预设的安全需求,如防火墙技术、入侵检测技术、访问控制技术等都属于这种保护类型.

(2)简单的壳式保护 该类技术着眼于内容本身的安全性,对内容本身进行安全控制,如同为不同的信息内容添加一个保护壳来确保信息内容的安全性.如加密技术、DRM技术、水印技术等均属于这种类型.

数字内容在其生命周期中经历的状态包括:原始的信息资源状态;创建后的数字内容状态;分发后的数字内容状态;使用后的数字内容状态;消亡后的状态等.

数字内容处于不同状态时面临不同的威胁:在创建之后面临被非法窃取的威胁;在分发状态中面临被非法篡改以及窃取的威胁;在使用状态下面临被非法使用的威胁.

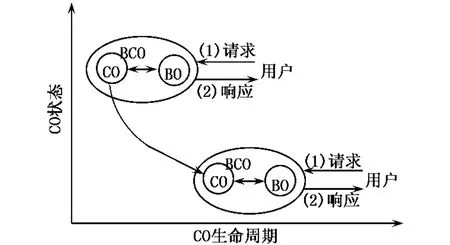

数字内容全生命周期保护(Content Lifecycle Protection Concept,CLPC)是指采用壳式保护为生命周期中不同阶段(包括形成、分发、使用、消亡)的数字内容提供监管和保护,CLPC壳式保护理念的二维图如图1所示.

图1 CLPC壳式保护理念示意

CLPC过程可以概括为:从信息作品形成开始,为信息作品添加一个壳式保护层,如同为信息作品配备一个保镖,该保镖能有效监管和控制信息作品后续阶段(分发、使用)的活动,使其总是处于安全限度内,直至信息作品的最后消亡也是受保护的.对于数字内容本身而言,这种壳式保护形成了生命周期范围内的全面保护,且支持全程跟踪数字内容不同的生命周期阶段.

图1中,横坐标描述的是数字内容生命周期不同阶段的变迁过程;纵坐标描述的是数字内容不同状态的变化过程.CLPC就是CO在由生命周期阶段变化引起的状态变迁过程中始终受到的保护,即由BO对CO进行监管和保护,并对消费者的使用进行控制.

2 CLPC模型

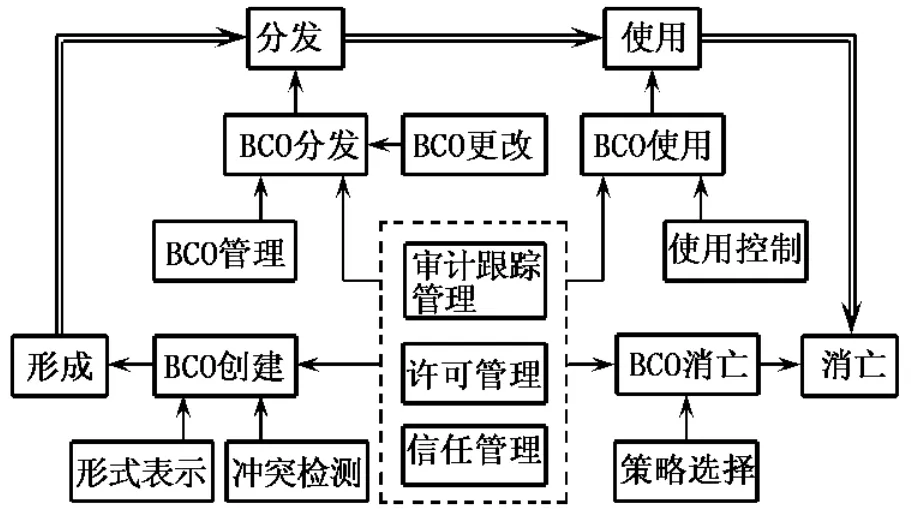

根据前述的CLPC构建数字内容全生命周期保护模型(CLPM),模型结构如图2所示.

图2 数字内容全生命周期保护模型结构

在CO的形成阶段,创建物理形式的BCO,将逻辑上为一个整体的数字内容壳式保护体BCO表示成具体的物理构成形式;在CO的分发阶段,根据环境的实际需求更改BCO中的BO;在CO的使用阶段,BCO中CO的使用受预先定义的使用规则监管;在CO的消亡阶段,BO的消亡策略决定了BO是否在CO消亡后立即自我销毁或者延迟销毁.数字内容存在的所有阶段都将受到审计跟踪、许可和信任管理.

2.1 CLPM的构成元素

2.1.1 壳的定义及作用

为了实现对数字内容的保护,壳必须具备以下7种功能和特性来履行保护职责.

(1)对数字内容本身进行变换,确保数字内容的机密性,使其被非法窃取后无法获取原始的数字内容;

(2)对数字内容生成生产者的数字签名,保证接收者收到的信息内容确实是生产者创建或者发布的;

(3)对数字内容的完整性进行验证,保证在传输途中没有被非法篡改;

(4)记录数字内容相应的使用规则,用以监管和控制用户对数字内容的使用,保证合法者的权益,同时阻止非授权用户的非法操作;

(5)对用户身份进行可信性验证,确保用户身份的合法性;

(6)根据用户相应的操作权限控制其对数字内容的使用,确保用户操作的合法性;

(7)记录与不同状态的数字内容相关的信息,有利于对不同状态的数字内容进行跟踪审计.

由于壳具备以上功能和特性,因此壳对象BO表示的是一个独立标识的实体,它可以表示为:

式中:ID0——BO对象的唯一标识;

A0——BO的属性集合;

M——BO的功能集合.

数字内容对象CO表示的也是一个独立标识的实体,不包括相应的方法,它可以表示为:

式中:ID——CO对象的唯一标识;

A——CO的属性集合.

2.1.2 BCO的逻辑结构及物理结构

BCO的逻辑结构为:BCO=(BO,CO).

根据CLPC的思想可以得出,BCO中BO的保护功能体现在以下两个方面.

(1)对数字内容CO本身采取有效的安全保护措施.

(2)根据相应的安全规则(也称使用规则)控制用户USER的操作.其中,对于不同的CO来说,受保护的用户界面UI(即使用规则的执行环境)和对CO相应的保护措施这两者具有共性,它们的内容相对固定,不会随着不同的CO在其生命周期不同阶段的流通而流通;而与CO相对应的使用规则在其生命周期中是可变的,会随着CO的变化而变化.

因此,从信息可变性角度分析,可以将上述与BCO对应的功能信息分为两类:

(1)固定信息 包括使用规则的执行环境和对CO相应的保护措施;

(2)可变信息 包括与CO对应的使用规则、CO本身,以及保护措施实施所需要的关键信息,如完整性验证码、签名信息等.

由此可以得出BCO的物理结构形式为:

BCO=(固定信息,可变信息);

固定信息=(根据使用规则的执行环境,CO相应的保护措施);

可变信息=(CO相应的使用规则,CO保护相应的关键信息,CO).

2.2 全程跟踪表示

BCO对CO的全程跟踪要求BO在整个生命周期中承担3个职责:

(1)记录不同阶段与数字内容CO相关的用户操作信息;

(2)保存这些跟踪信息;

(3)根据跟踪信息生成相应的审计信息.

由于BO的这些职责对于不同的CO来说是相对固定的,因此可以将全程跟踪的记录、保存和审计功能放到固定信息中,而真正可变的是与CO密切相关的跟踪信息本身.

2.3 CLPM的安全性分析

CLPM对数字内容CO形成的保护形式BCO可以避免数字内容遭到已知攻击(窃取、非授权访问、复制等)和一些未知的攻击.但仍存在一些未知攻击可以突破BCO中BO对CO的保护而获得对CO的访问.如果无法避免这些未知攻击,BCO将会记录相关的跟踪信息,并对其进行分析,以尽早捕获这种未知的攻击.如果攻击者损害了全程跟踪信息,那么成功追踪的可能性将会大大降低.

3 应用实例

3.1 WS 服务描述

基于CLPC构建数字内容生命周期安全系统(CLSS),采用的技术包括 XML Web Service,WSSecurity,ACTIVEX,RBAC,加密技术等.

基本符号的描述为:CAS为客户端应用软件;GS为许可服务;CS为信任服务器;TS为跟踪服务器;IDCreator为生产者ID;igoods为信息作品;D(igoods)为信息作品的摘要;IDigoods为信息作品的序列号;SRigoods为信息作品的安全规则;Copyrightigoods为信息作品的产权信息;Kigoods为封装信息作品的解密密钥;EKpp是指用许可服务器(PP)的公钥;CAS==>GS:{m}是指CAS传递消息m给GS;Kcreator_pr为生产者的私钥,即数字证书中包含的私钥信息;Kcreator_pu为生产者的公钥,即数字证书包含的公钥信息.根据实际环境对与PKC相关的3种关键服务进行描述,即BCO创建服务、BCO使用服务和BCO跟踪服务.

3.1.1 BCO 创建服务描述

Service Build_BCO

{

CAS==> CS:check IDcreator’s credential

CAS:Adding Copyrightigoods,EKigoods(igoods)and OperInfoCreator into CO

CAS:Adding IDigoods,SRigoods,Kigood,D(igoods)and OperInfoCreator into BO

CAS==>GS:{EKpp(BO)}

CAS==>IDPublisher:

CAS==>TS{OperInfocreator}

}

3.1.2 BCO 使用服务描述

Service Consume_CO

{CAS==> CS:check IDconsumer’s credential

if the identification is valid then

{CAS==>GS:Ekconsumer_pr(Request(IDigoods,right))

GS:check if consumer meets the condition of SRigood

If meet then

{GS==> CAS:{EKconsumer_pp(IDigoods,SRigoods, Kigoods,Digest(igoods))}CAS:DKconsumer_pr(EKconsumer_pp(SRigoods,Kigoods,Digest(igoods)))

CAS:check if Digest(Dkigoods(EKigoods(igoods))?=Digest(igoods)

if equal then

{igoods was not attacked

control consumer’s operation

update the OperInfoCreator in the CO

reEncapsulate the Copyrightigoods,

EKigoods(igoods)and OperInfoCreator

into CO after consumer’s operation}

else

{igoods was attacked

refuse}

CAS==>TS{OperInfocreator}

}}

}

3.1.3 BCO 跟踪服务描述

Service Get_AuditInfo

{CAS==> TS:{Request(IDigoods,IDcreator)}

TS==>CAS:{AuditInfo}

}

3.2 实验界面

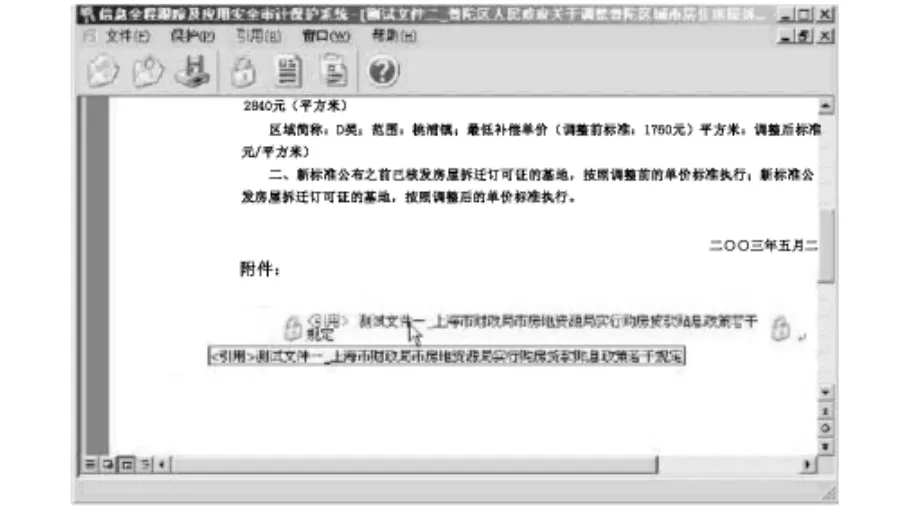

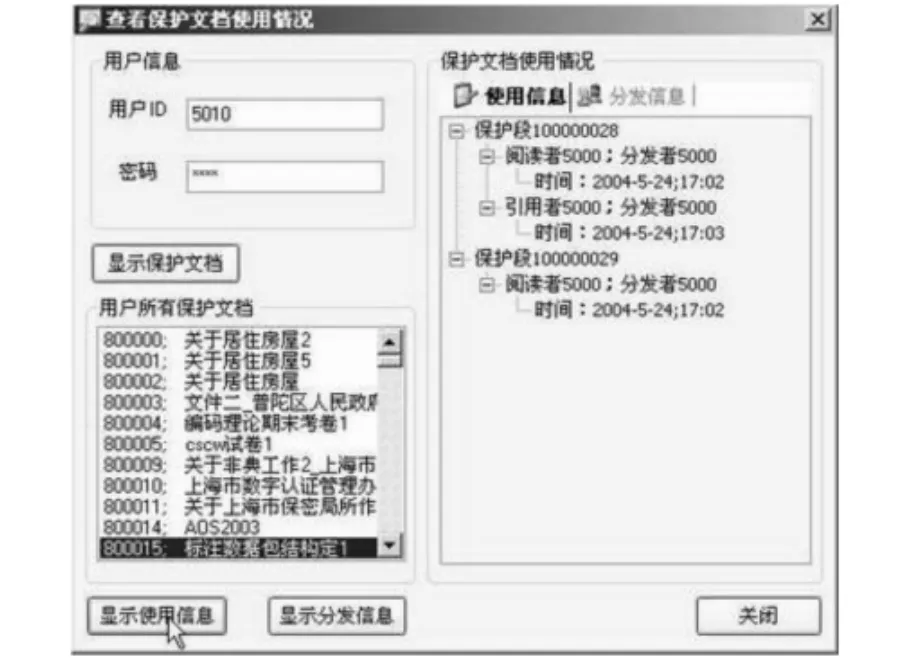

本文基于Visual Studio.NET环境采用C#语言实现了CLPM.对DOC文件中的部分内容进行封装保护,效果界面如图3所示.内容发布者可以获取所有使用者和分发者的信息(即跟踪信息),跟踪界面如图4所示.

图3 DOC中部分内容的保护效果界面

图4 跟踪信息界面

4 结语

本文提出了数字内容全生命周期保护的思想和模型框架,该保护技术具有全程跟踪特性,用壳封装数字内容形成壳式保护对象BCO,以监管和保护生命周期的每个阶段,在一定程度上实现了对数字内容的保护,但对于数字内容可能潜在的嵌套保护仍有待于进一步的分析和讨论.

[1]冯登国.应用密码学[M].北京:清华大学出版社,2000:17-21.

[2]KARANJIF Chris Hare.Internet防火墙网络安全[M].北京:机械工业出版社,1998:33-36.

[3]刘东华,时信华.网络与通信安全技术[M].人民邮电出版社,2002:28-32.

[4]CLARKE R.Human identification in information systems:management challeges and public policy issues[J].Information Technology&People,1994,7(4):6-37.

[5]Open Mobile Alliance.OMA DRM specification candidate version 2.0[S].OMA-DRM-DRM-V2_0-20041210-C.