传感器网络中一种基于地理位置的虚假数据过滤方案

刘志雄,王建新

(中南大学 信息科学与工程学院,湖南 长沙 410083)

1 引言

无线传感器网络(WSN, wireless sensor network)在军事和民用领域具有广泛的应用,如环境和交通监测,灾难救助甚至人体心脏监视[1]。传感器节点通常部署在野外或者敌方区域,攻击者可以通过俘获节点并利用存储在节点内的秘密信息捏造事实上不存在的虚假事件,发动虚假数据注入攻击[2]。这类攻击不仅引发错误警报,同时也可以耗尽宝贵的网络资源[3,4]。

鉴于虚假数据的安全威胁,不少学者提出了一些解决办法[3~11],它们的共同特点是在待发送的数据报告中附加 t个 MAC(message authentication code),并在数据转发的过程中对MAC进行验证,从而实现对虚假数据的识别和过滤,这里t是系统参数。这些方案在过滤性能和安全性等方面都获得了较好的效果,但没有考虑节点密钥与地理位置的相关性,故无法过滤不同地理区域多个妥协节点协同伪造的虚假数据。

本文提出一种基于地理位置的虚假数据过滤方案 GFFS,将节点地理位置预分发给中间节点存储,并在数据报告中同时附带检测节点产生的MAC和地理位置,然后由中间节点在转发过程中同时对数据分组中包含的MAC和地理位置进行验证,从而将不同地理区域的多个妥协节点协同伪造的虚假数据过滤掉。

2 相关工作

文献[3]率先提出了传感器网络中虚假数据转发过滤的基本框架SEF。SEF将一个全局密钥池分成n(n>t)个密钥分区,每个分区包含m个密钥。每个节点在部署前随机地从全局密钥池中选取一个密钥分区,并从中任选k个密钥进行存储。事件发生后,多个检测节点联合产生一个包含t个互不相同的MAC数据报告。在数据分组转发过程中,与检测节点拥有相同密钥分区的中间节点以概率 k /m对数据分组中的一个MAC进行验证。在SEF中,攻击者只要俘获了t个不同密钥分区,即可通过协作伪造出不被识别的假分组。

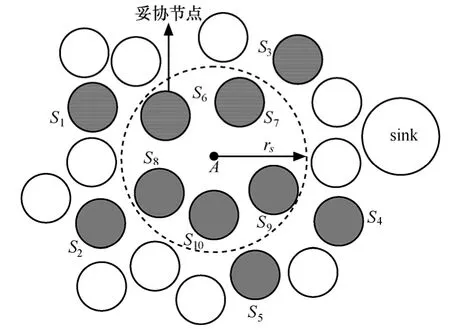

例如,当t=5时,假设攻击者俘获了图1中的拥有不同密钥分区的节点S1,…,S5,尽管这5个节点位于网络中不同的地理区域,但攻击者仍然可以利用它们协同地伪造发生在A点(或者其他任何位置)的假分组R,并通过妥协节点S1发送给S1的邻居节点,而转发节点和sink都无法对R进行检测和过滤。

图1 多个妥协节点协同伪造虚假数据

文献[4]提出了一种交叉、逐步的认证机制IHA。IHA将节点组织成簇,簇头建立到sink的路径,并基于路径进行交叉式对称密钥分发,然后在转发过程中由中间节点对簇头产生的数据分组进行逐步、交叉的验证。IHA采用一种确定性的方式进行密钥分发和数据验证,限制了网络中不同区域的妥协节点协同地伪造假数据分组。然而,一旦路由发生变化,这种确定性的数据验证方式也随之失效,重新建立路由并分发密钥需要较大的维护开销。

文献[5]提出了一种基于爬山 (hill climbing)策略和多径路由的虚假数据过滤方案 DEFS。DEFS将网络节点组织成簇,簇头采用类似“爬山”的策略进行密钥分发:以较高的概率将簇内节点的密钥预分发给离簇头较近的中间节点存储,而以较低的概率将簇内节点的密钥预分发给离簇头较远的节点存储。检测到突发事件后,簇头将数据分组沿多条路径并发地向sink转发,中间节点分别以一定概率对数据分组进行验证。爬山策略有利于减轻靠近sink节点的工作负担,然而多路径并发传输数据分组的开销太大,不利于节省传感器节点的能量。

文献[6]提出了一种基于簇组织和投票机制的虚假数据过滤方案PVFS。PVFS将节点组织成簇,源簇头建立一条到sink的路径。和IHA不同的是,转发节点均为簇头,以概率di/ d0存储源簇内一个节点的密钥,其中,d0和di分别表示源簇头和转发簇头距离sink的跳数。事件发生时,簇头收集簇内t个节点产生的投票生成数据分组,转发簇头节点以一定概率对数据分组进行验证。PVFS由簇头转发数据分组,簇头之间需要以比普通节点较大的通信半径进行数据转发,簇头容易因能量耗尽而死亡。

文献[7]提出了一种不受门限值限制的过滤机制RSFS。节点与sink形成星形拓扑,事件发生后,由一种比普通节点能量强得多的节点作为簇头完成数据聚合,聚合结果必须附加簇内每个普通节点产生的 MAC。目的节点在接收到汇聚结果时通过对聚合结果及附加 MAC信息的校验,实现对虚假数据的过滤。该方案不受门限值的限制,但假数据分组必须传输到sink才能被检测到,而无法由转发节点进行检测和过滤,不利于节省传感器网络的能量。

文献[8]的作者认为以上基于对称密钥机制的安全性不够,提出了一种基于密码交换(commutative cipher)的路由过滤机制 CCEF。该机制假设各节点与基站共享一会话密钥(session key),路由中报文转发节点不知道报文源节点的会话密钥,但可通过交换密码对报文进行检测,从而提高了安全性。文献[9]利用椭圆曲线密钥技术来改进文献[8]中的方案,进一步提高安全性。文献[10]将整个网络划分为不重叠的单元(cell),以单元块(cell by cell)的方式传递数据,采用门限共享技术和公开密钥技术来保证数据的安全。文献[11]在文献[10]的基础上,将网络划分为不重叠单元,在特定的路由上对数据加密进行研究。

最近研究表明[2,4],公开密钥技术虽然比对称密钥技术具备更好的安全性,但对存储空间和计算能力要求较高,无法顺利应用在性能有限的传感器网络中;而对称密钥技术的计算复杂性较小,实现简单,从能量有效及实用性等角度来说,为资源有限的传感器网络所青睐。已有基于对称密钥技术的方案,如SEF、DEFS、PVFS、RSFS等,没有将节点密钥与节点地理位置绑定,故无法检测不同地理区域多个妥协节点协同伪造的虚假数据。本文基于对称密钥技术,研究如何过滤不同地理区域多个妥协节点协同伪造的虚假数据。

3 基于地理位置的虚假数据过滤方案GFFS

3.1 系统模型及相关假设

假设传感器节点分布密度较大,事件e发生后,有多于t个节点同时检测到。各个检测节点利用密钥对事件进行加密后生成MAC,然后将MAC和位置信息发送给一个中心节点(CoS, central of stimulas)[3]。此外,CoS联合其他检测节点,采用感知范围叠加的办法对事件发生地点进行定位,得到Le,这里 Le是取多个节点感知范围重叠区域中某个点的位置。CoS将事件位置Le、各个检测节点的位置以及MAC附加在事件e后面,生成数据报告。

假设攻击者可以俘获网络中的多个节点,然后利用存储在这些节点中的秘密信息伪造虚假数据报告并发送给邻居节点,发动虚假数据注入攻击[3,4]。假设 sink节点无法被俘获,且其拥有全局密钥信息,能量充足,并具备强大的计算和存储能力,能够过滤所有最终到达的假数据分组。

3.2 节点部署与初始化

部署前,给每个传感器节点分配唯一的 ID标识。存在一个全局密钥池G={Ki:0≤I≤N-1},密钥池大小为 N,分为 n个不重叠的密钥分区{Ui,0≤I≤n-1},每个分区包含m个密钥(N=nm)。每个节点随机选择一个密钥分区,并任取其中k个密钥存储。

各个传感器节点Si通过GPS或者其他方法[13]可以获得其地理位置,记为Li:(Xi, Yi),其中,Xi、Yi分别表示节点Si在整个监控区域的横坐标和纵坐标。接下来,各节点Si利用Bubble-geocast算法[14,15]将c个数据分组(Si, Li, Ui)分发给中间节点存储,使得中间节点各以概率 c/Na存储该数据分组,其中Na为网络中节点总数量,Ui为节点Si存储的密钥分区索引。

3.3 数据报告生成

事件发生后,检测节点共同选举一个中心节点CoS。CoS将感知数值e发送给各检测节点,检测节点收到数据e后,将自己的感知数值与e进行比较,若误差在预定的阈值范围内,则随机选取一个存储的密钥 Ki对 e进行加密,生成消息认证码Mi:Ki(e)。接下来,各检测节点将节点号、地理位置以及MAC发送给CoS。中心节点CoS将事件位置以及t个拥有不同密钥分区的检测节点的节点号、密钥索引、MAC和地理位置附加在感知数据 e后面,产生数据报告R:{e, Le; i1, i2, …, it; Mi1, Mi2, …,Mit; j1, j2, …, jt; Lj1, Lj2, …, Ljt}。其中,i1, i2, …, it为密钥索引,j1, j2, …, jt为节点号。

3.4 转发过滤

由于随机预载了一个密钥分区中的部分密钥以及部分节点的地理位置和密钥分区索引,故中间节点可以以一定概率对数据分组中的 MAC、节点位置以及密钥索引进行验证。

当接收到转发数据分组R时,中间节点Si首先对数据分组中附带的节点ID、密钥索引、MAC以及地理位置的数量进行检查,然后核对这些密钥索引是否属于不同密钥分区,接下来检查各个地理位置与事件发生位置Le之间距离的合法性,最后验证MAC、地理位置和密钥索引的正确性。中间节点对数据分组R的具体验证步骤如下。

1) 检查数据分组R中是否各包含t个节点ID、密钥索引、MAC以及地理位置。若任何一项的数量不符合要求,则丢弃R。

2) 检查 t个密钥索引是否属于不同的密钥分区,否则丢弃R。

3) 检查各个地理位置与 Le之间的距离是否都小于节点感知半径rs,否则丢弃R。

4) 若存储了 R中某个检测节点 Sjv(1≤v≤t)的地理位置Ljv和密钥分区索引Ujv,则先判断R中附带的Sjv的密钥索引iv是否属于密钥分区Ujv,接下来判断R中附带的Sjv的地理位置是否与存储的Ljv相等。若任何一项不满足,则丢弃R。

5) 若存储了R中某个密钥索引iv,则利用存储的密钥 Kiv对 e重新计算一个 M并与 R中附带的Miv比较,若二者差值小于某个阈值ε,则说明Miv正确,否则丢弃R。

最后,若以上验证都通过,则将R转发给下一跳节点。

图2为转发过滤算法伪代码。

图2 转发过滤算法伪代码

3.5 Sink验证

Sink节点拥有全局密钥信息以及所有节点的位置信息,且具备强大的计算、存储能力以及充足的能量,能够过滤所有漏过中转验证而最终到达的虚假数据。当 sink接收到数据分组时,对所有的MAC以及检测节点位置信息进行重新校验,如果所有MAC以及位置信息都正确,则接收数据分组并执行相应的决策,否则将数据分组丢弃。

4 性能分析与仿真结果

4.1 防范协同攻击的能力

为了简化分析,假设网络监控区域为直径 2ra的圆形区域,Na个感知半径为rs的传感器节点随机部署在里面。

SEF是在数据分组中附带t个MAC,由中间节点通过MAC验证来过滤虚假数据。攻击者在俘获了网络中任意地理区域的,且拥有不同密钥分区的t个节点后,即可通过协作伪造出SEF无法过滤的假分组。例如,当t=5时,攻击者俘获了图3中的拥有不同密钥分区的节点S1,…,S5之后,即可伪造出SEF无法过滤的假分组。

而GFFS在数据分组中同时附带t个MAC和检测节点的地理位置,中间节点既要对MAC进行验证,又要验证地理位置的正确性和合法性(即各个检测节点的地理位置与事件位置 Le之间的距离不能大于节点感知半径rs)。若攻击者利用节点S1,…,S5在GFFS中伪造假分组,由于节点S1和S4之间的距离大于 2rs,故无论怎样伪造 Le,都无法使得节点S1,…,S5与Le之间的距离都小于rs,因此假分组将在第一跳便被过滤掉。因此,和SEF不同,GFFS可以防范不同地理区域的多个妥协节点协同伪造虚假数据。

4.2 妥协容忍能力

根据GFFS的过滤规则,攻击者若想伪造出中间节点无法识别的假分组,必须俘获t个拥有不同密钥分区、且都位于某个直径为2rs区域内的节点。如图3所示,当t =5时,假设攻击者俘获了直径为2rs区域A中的节点S6,…,S10,且这些节点分别存储不同的密钥分区,则可以伪造发生在区域A中圆心位置的事件Le,并构造t个正确的MAC以及t个合法的地理位置,使得GFFS无法识别和过滤。

图3 直径为2rs区域内的妥协节点

定理1 攻击者在随机俘获网络中的Nc个节点后(Nc≥t),可以获得至少t个不同密钥分区的概率为

证明 先考虑攻击者获得刚好t个不同密钥分区的情形。首先,从n个密钥分区中任取t个的方法有种。其次,记Nc个妥协节点组成的集合为B1,选取出来的t个密钥分区的集合为B2。那么,集合B1中的每个节点各从集合B2中任取1个密钥分区,使得B2中每个密钥分区都至少被取到1次,其方法数量有

最后,Nc个节点中的每个节点各从n个密钥分区中任选 1个的方法总数为 nNc。故攻击者至少获得t个拥有不同密钥分区节点的概率为PS。得证。

定理2 攻击者在随机俘获网络中的Nc个节点后(Nc≥t),获得至少 t个拥有不同密钥分区,且都位于某个直径为 2rs的圆形区域中的妥协节点的概率为

证明 先考虑刚好获得 t个拥有不同密钥分区,且都位于某个直径为2rs的区域中(假设为区域A)妥协节点的情形。由于每个节点以概率分布在A中,则A中刚好有t个节点的概率为。接下来,这t个节点被分配了不同密钥分区的概率为因此,攻击者刚好获得t个拥有不同密钥分区,且都位于区域A中的妥协节点的概率为pd= pb×pc。

同理可求出刚好获得t +1,t+2,…,Nc个拥有不同密钥分区,且都位于区域A中的妥协节点的概率。因此,至少获得t个拥有不同密钥分区,且都位于某个直径为 2rs区域中的妥协节点的概率为pG。得证。

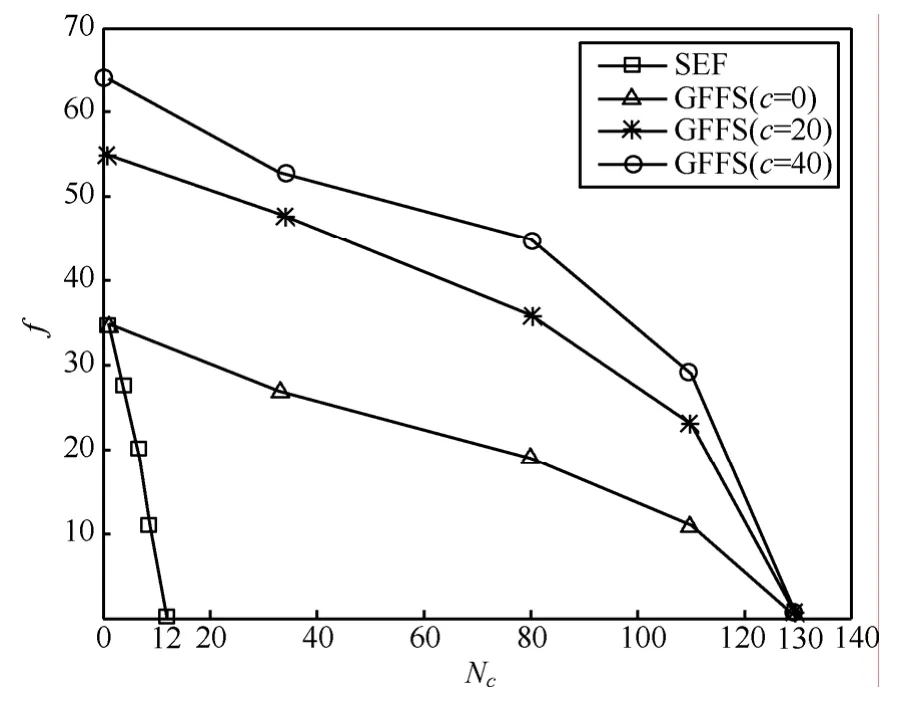

图4给出了当t=5,rs/ra=1/2,n=15时,pS和pG的理论分析曲线和仿真实验结果,其中仿真结果是在相同参数条件下随机测试10 000次的平均值。如图4所示,攻击者在俘获少量节点后即可以以较高概率攻破SEF,而攻击者需要俘获较多的节点才能攻破GFFS,例如当Nc=10时,攻击者有99.2%的概率可以攻破 SEF,而攻破 GFFS的概率仅为3%。这是因为 SEF没有考虑节点密钥与地理区域之间的关联关系,攻击者只要随机从网络中俘获 t个密钥分区便可攻破SEF;而GFFS通过引入地理位置信息可以将妥协节点的破坏性限制在本地,攻击者必须俘获t个拥有不同密钥分区,且同处于某个直径为2rs的圆形区域内的节点才能攻破GFFS。理论分析和仿真实验结果都说明,GFFS的妥协容忍能力远强于SEF。

图4 pS、pG的理论值与仿真结果

4.3 能量开销

GFFS消耗的能量主要来自4个方面:①各个节点在初始化阶段分发c个地理位置数据分组的开销;②CoS与其他检测节点在产生数据分组时的通信开销;③中间节点进行MAC验证时的计算开销;④中间节点转发数据分组的通信开销。

在初始化过程中,各个传感器节点分发的数据分组很短(仅包括节点ID、节点位置和密钥分区索引),且分发时间较短;在生成数据分组的过程中,CoS和其他检测节点之间传输的数据分组长度也很短(仅包括MAC、节点号和地理位置各1个),且传输距离仅为1跳,这2种能耗与完整数据分组在网络中传输的能耗相比可以忽略不计。另外,文献[3]指出,MAC计算所消耗的能量比传输数据分组的能量低了几个数量级,故在此也忽略不计。因此在这里只考虑转发数据分组所消耗的能量。

和SEF相比,GFFS给每个数据分组增加了t个节点号及t个地理位置。令Ir,In,Ik以及Iu分别表示不采用安全机制时的纯数据分组长度、节点号长度、地理位置长度以及 MAC的长度,则 GFFS和SEF中数据分组长度分别可表示为Ir0=Ir+Ik+(In+Ik+Iu)t,Ir1=Ir+(In+Iu)t。例如,当 Ir=24byte,In=10bit,Ik=10bit,Iu=64bit时,GFFS数据分组和 SEF数据分组的长度分别为77.8byte和70byte。这些额外的负荷会增大数据分组传输的能耗,但考虑到GFFS具备防范协同攻击的能力,这样的额外开销是可以承受的。此外,若攻击者利用来自不同地理区域的妥协节点协同伪造假分组并注入网络中,则GFFS可以通过尽快将假分组过滤而比SEF节省能量,本文将在仿真实验部分对此进行验证。

4.4 存储开销

GFFS中每个传感器节点需要存储一个密钥分区中的k个密钥以及c个节点位置。假设每个密钥和节点位置的长度分别为64bit和10bit,则存储5个密钥和60个节点位置约需耗费115byte的存储空间。当前主流节点(如UCB研制的MICA2节点)配置3KB以上的SRAM和128KB以上的ROM[2],显然能满足需求。此外,可以采用布隆过滤器[12](Bloom filters)将节点地理位置映射成字符串,以降低节点存储开销。

4.5 参数分析

全局密钥池参数(包括全局密钥池大小N、每个节点存储的密钥数量k和密钥分区数量n)对过滤概率的影响在 SEF[3]中已详细分析,主要对参数 t(每个合法数据分组携带的MAC和地理位置数量),参数c(每个节点存储的地理位置数量)以及参数Nc(攻击者俘获的妥协节点数量)的取值进行分析。

t的取值是安全性和能量消耗之间的折中。数据分组携带的MAC和地理位置越多,攻击者需要俘获更多的节点才能成功伪造出安全机制无法过滤的假分组,从而加大了攻击难度,增强了安全性。但是,这样也增大了数据分组的长度,从而导致在传输过程中消耗更多的能量。此外,t的大小还受限于节点允许的最大数据分组长度。例如,一些低端节点支持的最大数据分组长度仅为36bit,因此t不能太大[3]。

c的取值也是安全性和存储开销之间的折中。节点预存储的地理位置数量越多,则中间节点能够以更大的概率对假分组中的地理位置进行检测,从而增大了过滤假分组的概率。但c / Na不能太大,否则攻击者在俘获少量节点后即可获取网络中所有节点的地理位置。此外,在实际应用中,c的取值还受限于节点存储能力。例如,假设一个地理位置的长度为 10bit,存储 100个验证密钥就需要1KB,占用了传感器节点较大的存储空间。

攻击者俘获的妥协节点数量Nc越大,则攻击者可以以较大的概率获取一些相邻节点的秘密信息,从而在伪造假分组时所需捏造的假 MAC和假地理位置数量也越少,相应地降低了假分组被中间节点识别的概率。当Nc足够大时,由于获取的秘密信息足够多,攻击者可以伪造出GFFS无法过滤的假分组。

4.6 仿真实验

为了进一步验证GFFS的性能,本文和SEF[3]一样,利用C++语言建立了模拟仿真平台。仿真实验中采用的 GFFS数据分组大小为 77.8byte,SEF数据分组大小为 70byte,节点发送和接收 1个77.8byte数据分组的功耗分别为 6.6×10-3J,1.3×10-3J,发送和接收一个70byte数据分组的功耗分别为6×10-3J,1.2×10-3J[3]。仿真环境如下:在1个圆形网络区域中,1个静态源节点和1个静态sink节点分别位于圆心和圆周上,其他节点随机分布在圆形区域中。其他仿真参数的设置见表 1。限于篇幅,仅给出了在c=0,20,40的情况下,GFFS和SEF在妥协容忍、过滤概率以及能耗方面的实验数据。取10次仿真实验的平均值作为实验结果。

表1 仿真参数的设置

为有效评价相关机制的假分组过滤能力,本文提出利用单跳可过滤数据分组的累积值进行性能评价,如式(5)所示,其中,h为传输跳数,Nh为第h跳过滤的假分组个数。若机制的过滤性能越好,则假分组在网络中传输的跳数越少,相应地f (0≤f ≤100)越大。反之,f =0则说明由于太多的节点被妥协,攻击者伪造的假分组无法被安全机制过滤。

图5给出了f随妥协节点数量Nc和每个节点存储的地理位置数量c的变化情况。从图5中可以得出如下几点:①c越大时,GFFS的过滤能力越强。以Nc=80为例,当c=20时,f仅为37,而当c =40时,f为47。因为c越大时,节点存储的地理位置数量越多,中间节点对假分组中包含的假地理位置进行验证的概率也越高,故GFFS的过滤能力也越强。②当c =0或Nc≥130时,GFFS的过滤能力和SEF相同,而在其他情况下,GFFS的过滤能力强于SEF。因为当c =0时,中间节点不存储其他节点的地理位置,此时GFFS和SEF都无法对地理位置进行验证,因此过滤能力相同;当Nc≥130时,此时攻击者俘获了足够多的秘密信息,从而可伪造出GFFS和SEF都无法过滤的假分组;当c>0且Nc<130时,SEF仅能对假分组中的MAC进行验证,而GFFS则能同时对 MAC和地理位置进行验证,故 GFFS的过滤能力强于 SEF。③GFFS能容忍的妥协节点数量为130个,远多于SEF能容忍的12个。这是因为 SEF无法防范来自不同地理区域的妥协节点的协同攻击,故攻击者在俘获少量节点后即可攻破SEF;而 GFFS能通过地理位置验证防范来自不同地理区域的妥协节点的协同攻击,故攻击者攻破GFFS需要俘获大量节点。

图5 过滤概率

图6所示为源节点产生的100个假数据分组在GFFS和SEF中的传输能耗对比情况。从图6中可以看出,只有在c =0,且Nc<12的情况下,GFFS的能耗比SEF稍大,而其他时候GFFS的能耗都小于SEF。这是因为当c=0,且Nc<12时,GFFS的过滤能力和 SEF一致,而 GFFS的数据分组比 SEF数据分组长,因此GFFS能耗比SEF大;在其他情况下,尽管GFFS数据分组长度大于SEF,但GFFS能通过尽早将假数据分组过滤掉而达到比 SEF更节省能量的目的。

图6 能量消耗

5 结束语

本文在深入分析当前方案无法对传感器网络中不同区域的妥协节点协同伪造的虚假数据进行检测和识别的原因后,提出一种基于地理位置的过滤方案 GFFS。将节点位置信息预分发给中间节点存储,由中间节点在转发过程中同时对数据分组中所包含的MAC和检测节点位置信息进行验证,从而将不同区域的妥协节点协同伪造的虚假数据过滤掉。理论分析及仿真实验表明,GFFS可以有效地防止协同攻击,并具备较好的妥协容忍能力和较低的能量开销。然而,获取节点绝对位置信息增大了传感器节点的开销,因此,研究利用邻居节点相对位置信息防止来自不同地理区域的妥协节点的协同攻击将成为进一步的工作。

[1] 任丰原, 黄海宁, 林闯. 无线传感器网络[J]. 软件学报, 2003,14(7):1282-1291.REN F Y, HUANG H N, LIN C. Wireless sensor networks[J]. Journal of Software, 2003,14(7):1282-1291.

[2] 苏忠, 林闯, 封富君等. 无线传感器网络密钥管理的方案和协议[J].软件学报, 2007,18(5):1218-1231.SU Z, LIN C, FENG F J, et al. Key management schemes and protocols for wireless sensor networks[J]. Journal of Software, 2007,18(5):1218-1231.

[3] YE F, LUO H, ZHANG L. Statistical en-route filtering of injected false data in sensor networks[A]. Proceedings of 23th Annual Joint Conference of the IEEE Computer and Communications Societies,INFOCOM’04[C]. Hong Kong, China, 2004.2446-2457.

[4] ZHU S, SETIA S, JAJODIA S. An interleaved hop-by-hop authentication scheme for filtering of injected false data in sensor networks[A].Proceeding IEEE Symposium on Security and Privacy, S&P’04[C].Berkley, CA, USA, 2004.259-271.

[5] YU Z, GUAN Y. A Dynamic en-route scheme for filtering false data injection in wireless sensor networks[A]. Proceedings of the 3rd International Conference on Embedded Networked Sensor Systems,SenSys’05[C]. San Diego, 2005.294-295.

[6] LI F, W J. A probabilistic voting-based filtering scheme in wireless sensor networks[A]. Proceedings of the International Wireless Communications and Mobile Computing Conference, IWCMC’06[C].Vancouver, Canada, 2006.255-265.

[7] MA M. Resilience of sink filtering scheme in wireless sensor networks[J]. Computer Communications, 2006, 30(1):55-65.

[8] YANG H, LU S. Commutative cipher based en-route filtering in wireless sensor networks[A]. Vehicular Technology Conference, VTC’04[C].Los Angeles, USA, 2004.1223-1227.

[9] WANG H, LI Q. PDF: a public-key based false data filtering scheme in sensor networks[A]. Proceedings of the International Conference on Wireless Algorithms, Systems and Applications, WASA’07[C]. Vaasa,Finland, 2007.129-138.

[10] REN K, LOU W, ZHANG Y. Providing location-aware end-to-end data security in wireless sensor networks[A]. Proceedings of the IEEE Conference on Computing and Communicating, INFOCOM’06[C].Barcelona, Spain, 2006.585-598.

[11] AYDAY E, DELGOSHA F and FEKRI F. Location-aware security services for wireless sensor networks using network coding[A]. IEEE Conference on Computer Communications, INFOCOM’07[C]. Anchorage, Alaska, USA, 2007.1226-1234.

[12] BLOOM B. Space/Time trade-offs in hash coding with allowable errors[J]. Communications of the ACM, 1970,13(7):422-426.

[13] MAO G, FIDAN B, ANDERSON B. Wireless sensor network localization techniques[J]. Computer Networks: The International Journal of Computer and Telecommunications Networking, 2007.2529-2553.

[14] BOSE P, MORIN B, STOJMENOVIC I, URRUTIA J. Routing with guaranteed delivery in ad hoc wireless networks[J]. Wireless Networks,2001, 7(6): 609-616.

[15] PENG S L, LI S S, LIAO X K, PENG Y X, XIAO N. Estimation of a population size in large-scale wireless sensor networks[J]. Journal of Computer Science and Technology, 2009,24(5):987-996.