基于信任模型使用随机分散路由的安全数据收集协议*

顾伟刚,马 征,2,王国军*

(1.中南大学信息科学与工程学院,长沙 410083;2.湖南大学信息科学与工程学院,长沙 410082)

无线传感器网络(WSNs)是由一组传感器节点以Ad Hoc方式构成的无线网络,其目的是协作地感知、采集和处理网络覆盖地理区域中感知对象的信息,并发送给观察者[1]。由于其具有部署灵活、维护简单等特点而在事件监测、军事监控、气候预测等方面有着广泛的应用前景。而WSNs通常部署在无人维护、不可控制的环境中,使其除了具有一般无线网络所面临的信息泄露、信息窜改、重放攻击、拒绝服务等多种威胁外,它还面临传感节点容易被攻击者物理操纵,并获取存储在传感节点中的所有信息,从而控制部分网络的威胁。所以路由安全问题始终是传感器网络的研究热点。

近年来,学术界已提出了一些安全路由协议[2],但是这些路由协议一般采用多路径路由、身份认证、认证广播等机制来抵御攻击。加密安全机制不能有效解决上面提到的攻击手段[3],因为一旦传感器节点被破坏,攻击者将很容易获得该节点的加密、解密密钥,即便攻击者不知道密钥,也可以使用拒绝服务攻击。使用多路径路由(如文献[4-6])也不能有效地解决上述攻击手段,事实证明节点不相交的多路径路由是很难实现的[7]。如果给定网络拓扑结构,那么基于该结构的路由算法也是固定的,路径是由路由算法确定的,也就是说如果路由算法确定了,路由路径也就确定了。如果路由算法泄露了,攻击者可以计算出任意源节点和目的节点的路径,精确地破坏或阻塞每次路由过程中的重要节点,从而拦截每一份信息。

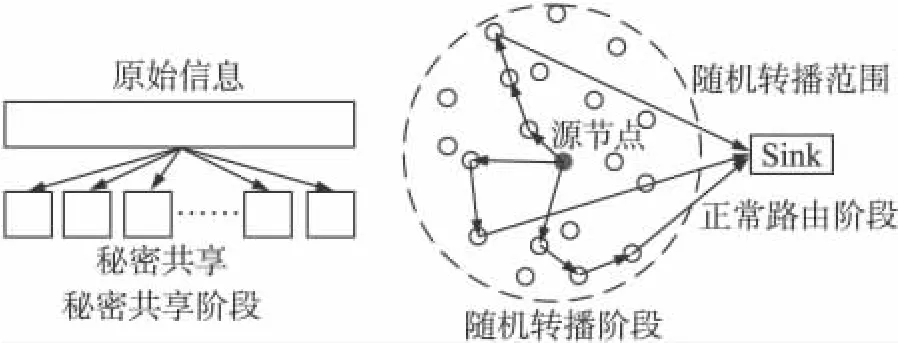

文献[8]提出了一种产生随机分散多路径路由的机制,如图1,使用(T,M)门限秘密共享机制把数据包分割成M份,每一小份数据再通过随机分散路由发送出去,这样即使路由算法暴露了,攻击者也无法精确地、完整地截获数据包信息。而sink节点只要得到T份数据,便可恢复原始信息。但是该算法存在以下问题:

(1)如果数据在正常路由阶段遭到攻击,那么此机制并不能保证sink节点获得正确的结果。对于这类问题,可以使用基于目击者模型[9]的数据融合算法来处理,并假设这类问题已得到解决,本文其他部分不再对其讨论。事实上文献[10]使用直接投票机制对目击者模型做了较大改进,使其更加健壮、安全、可靠;

(2)只考虑了单个源节点的情况,现实世界中,往往有多个节点同时监测环境并发送数据,经过路由后发送到融合节点,数据经融合后再发给sink节点或基站。在小份数据中加入源节点ID字段可以解决此问题,本文其他部分不再做详细讨论;

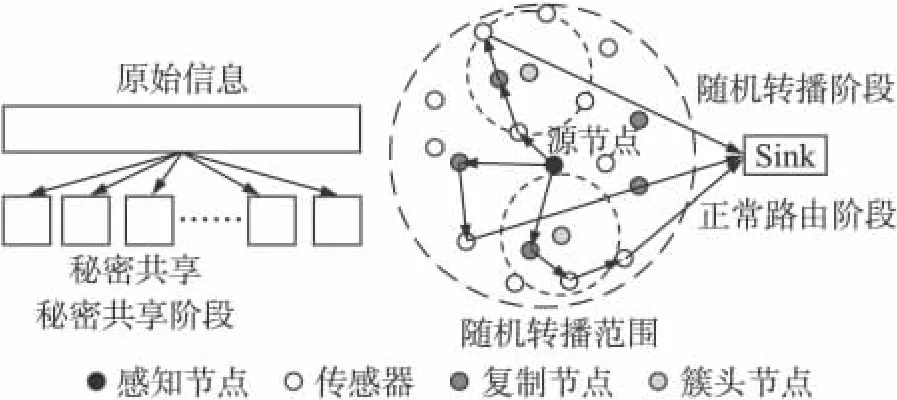

(3)只考虑了产生黑洞[11]的攻击手段,如图2,如果路由转发路径中有复制节点存在,攻击者就可以任意操纵复制节点篡改数据,从而对sink节点恢复数据的过程产生影响。即使sink节点最后能得到T份数据,也无法恢复原始信息,这不仅不能保证网络的安全性,整个网络节点的能量也会产生巨大损耗。

图1 WSNs:随机分散路由过程

图2 受到复制节点攻击的路由过程

本文主要讨论在随机分散路由过程中如何避免节点复制攻击:攻击者通过妥协攻击窃取传感器节点的密钥信息及各种参数,一旦攻击者掌握了这些信息,便可以复制出一系列这样的节点,并作为伪节点加入原有网络。如果这些复制节点(妥协节点及其复制节点)没有被发现,攻击者将进一步对网络发起攻击,或者利用多个复制节点发布虚假信息,这种通过节点复制方式进行的攻击会导致整个网络数据的安全性和准确性遭到破坏和降低。

1 网络环境及假设

为了更好地阐述本文提出的路由算法,提出如下假设:①每个传感器节点编号(ID)唯一;投放后节点能识别自身所在的地理位置;②妥协节点及其复制节点使用相同的ID来标识,文献[12]描述的方法使攻击者用任意ID将复制节点注入网络变得难以实现;③复制节点与正常节点工作方式相同,节点的任何异常行为,例如拒绝申报所在位置,都将被其邻居节点揭发;④所有传感器节点都是时间同步的。

2 算法描述

本文最大的贡献是基于节点行为信任模型和节点复制检测机制,提出了一种改进的随机分散路由算法,且使无线传感器网络能抵御节点复制、节点损坏和拒绝服务攻击。本节将详细描述此算法。

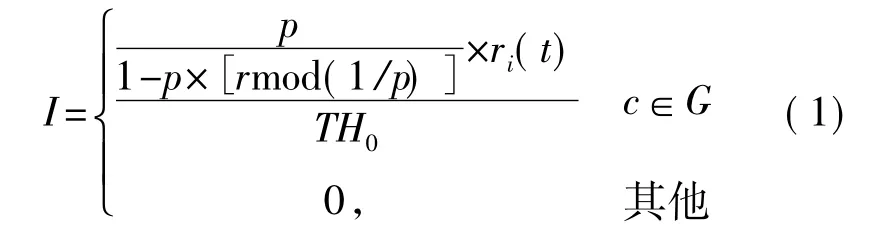

图3描述了WSNs中安全信息传输的三个阶段:门限加密阶段,随机分散路由阶段,正常路由到sink节点。感知传感器监测环境因素、参数,当一个节点想给sink节点或基站发送数据时,首先把大数据经(T,M)-门限加密(如 Shamir算法[13])切割成 M 小份。接着每一小份随机选择下一跳转播,下一跳将按照同样的方式随机再选择下一跳转播等等。每一小份数据中携有一个TTL字段。TTL字段表示随机转播的次数,此字段值由源节点给出。每转播一次,此TTL字段值减1,当TTL值为0时,将会结束随机转播过程并且开始使用单路径路由转播数据。

图3 WSNs:改进的随机分散路由过程

为了抵御复制节点攻击,本文在随机分散路由阶段引入了冲突检测和节点行为信任模型,具体算法描述如下:

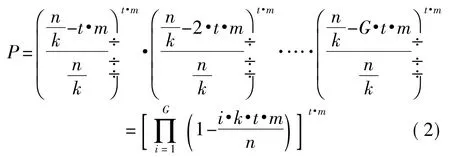

步骤1:簇的形成:在LEACH算法[14]中加入节点信任等级,改进簇头选择时阈值I的计算方法,阈值的大小由下式确定:

其中:p是网络中簇头所占比例,r是目前进行的回合次,G是在最后1/p轮中没有成为簇头的节点集合,ri(t)是节点i的信任等级,TH0是信任阈值。除阈值外,此阶段簇头选举过程与LEACH算法相同。当簇头选定后,向其他节点广播自己成为簇头的消息,其他节点根据接收到消息信号的强度来决定加入哪个簇。

步骤2:位置信息发送期:各节点向周围邻居节点广播位置信息,由邻居节点在簇内随机选择若干节点将位置信息发送出去。

步骤3:冲突检测期:节点检查是否收到重复的位置信息,一旦发现立即报告给簇头。检测期结束,各节点立即清空接收到的位置信息以节约存储空间。

步骤4:位置信息融合期:各簇头节点有序融合节点位置信息并隔离所发现的复制节点。2.1节将详细介绍如何在簇形成后检测并隔离复制节点。

步骤5:随机分散路由期:初始化节点信任值,信息随机转播。簇头节点使用节点行为信任模型(将在2.2节详细介绍)定期计算出各个节点的信任值并广播给簇内节点。当前节点根据上一跳节点的信任值决定是否接收或转播数据。

2.1 节点复制攻击检测

网络分簇后,节点开始向周围的邻居节点广播带有签名的位置信息。邻居节点判断接收到的位置信息是否来自同一簇,如果不是则丢弃。对位置信息进行签名认证后,邻居节点在簇内随机选择若干节点作为目的地将位置信息发送出去,被随机选中的节点称为证人节点[15]。簇内每个节点既向外发送位置信息同时自身也接收位置信息。

证人节点接收位置信息,认证签名后将其存储;检查之前接收到的所有位置信息,一旦发现其中有ID相同而位置不同的位置信息,便成功找到一个关于此ID的复制节点,并报告簇头节点进而将簇内所有使用该ID的节点隔离。“生日悖论”[16]确保一定数量的证人节点能够实现以上过程。

假设节点α遭到攻击者妥协,攻击者将若干个α节点的复制节点注入网络;设恰好有G个复制节点落入节点α所属的簇,并在簇内分布于G个不同的地理位置;设每个节点平均有t个同簇的邻居节点,邻居节点随机选择m个证人节点作为位置信息的接收地。由于有可能发生重复选择,任一节点的实际证人节点总数将小于或等于t·m。

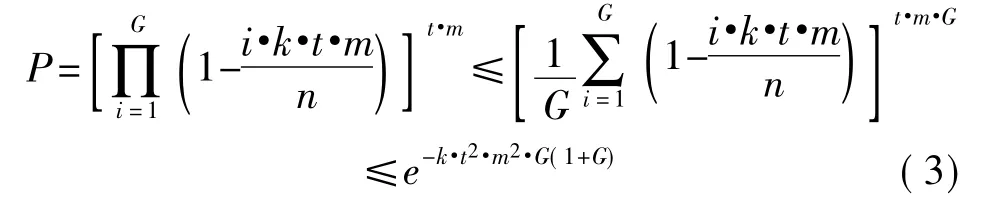

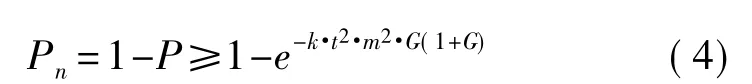

复制节点能否被检测出来,取决于簇内是否有复制节点选择了相同的节点作为证人节点。设整个网络有n个节点,分为k个簇;设G个复制节点的证人节点都不相同的概率为P,依据“生日悖论”的推导公式有:

因此,G个复制节点的证人节点至少有一个相同的概率为:

单个非簇头节点收到70个位置信息时,检测率可达90%。由以上过程可以看出,当节点数目、分簇数目和复制节点个数固定时,增加证人节点数目和增加邻居节点数目都可以提高簇内复制节点的检测概率。由于传感器网络是一种资源受限的网络,在本文中只对网络做簇内局部检测,找出复制节点并进行隔离。

2.2 节点行为信任模型

所谓信任模型,是指通过节点本身及与其他节点交互的历史来建立量化的评价体系,以信任值度量节点的可信程度。网络节点信任不仅包括对节点的身份信任,也包括对节点的行为信任。

在无线传感器网络中,参与路由的传感器节点的行为(即节点的输出数据)不仅与节点本身的历史有关(时间相关),还与同区域内其他节点的数据相关(空间相关)。并且节点行为特征随时间的变化规律具有某些统计特征。

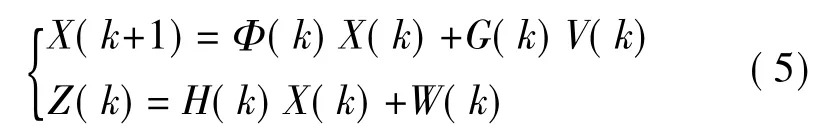

若传感器网络中某一区域参与路由的传感器集合为S=(S1,S2,…,Sn),Zi(k)表示k时刻传感器Si的输出。假设系统可用如下状态方程和输出方程描述:

其中:Φ(k),G(k),H(k)分别表示状态转移矩阵、过程噪声分布矩阵及输出矩阵,式(5)中省略了各传感器编号的下标;V(k)和W(k)分别表示具有零均值和正定协方差矩阵的高斯噪声向量。采用Kalman滤波算法进行状态更新。

文献[17]详细介绍了这一过程,作者使用相似度矩阵和传感器节点两两之间的标准化方差来计算各个节点的信任值,并根据需要划分信任阈值。在随机分散路由转播过程中,当前节点将根据上一跳节点信任值来决定是否接收并转播数据。

3 分析及模拟

考虑一个200 m×200 m的正方形场景,如图4,传感器均匀随机分布。正方形的中心是坐标原点,黑洞区域是被损坏节点的外接圆,Re表示黑洞的半径,网络中传感器节点个数NN=2000。sink节点和黑洞中心的坐标分别为:(100,0)和(50,0)。每个传感器的感知半径Rh=10 m。在网络启动后,任何经过此圆的路由都是易受攻击的,假设经过黑洞(半径是10 m的圆形区域)的数据包全部被攻击者拦截。

图4 模拟网络场景

随机转播阶段之后,每一小份数据都以最小跳数传递给sink节点。文献[7]提出了四种随机转播机制,本文采用结果最优的DRP(定向随机转播)机制。由于本文引入了冲突检测机制和节点行为信任模型,因此称该机制为Trust-DRP(简称T-DRP)。

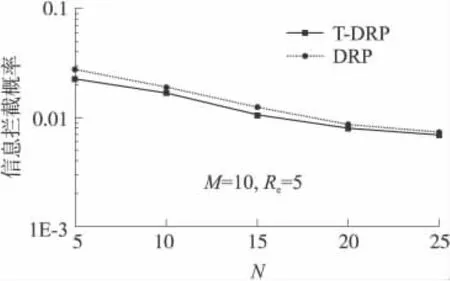

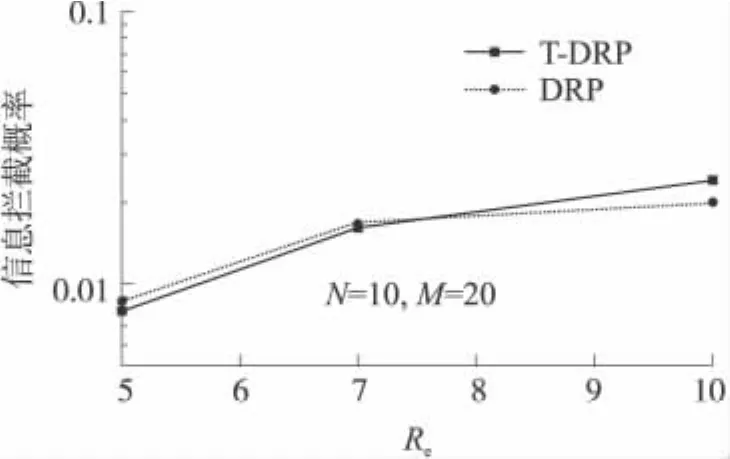

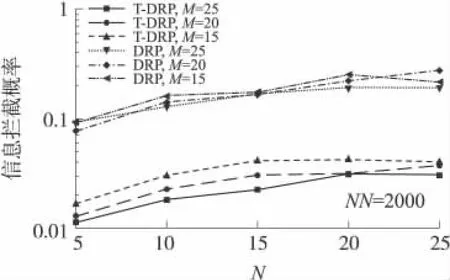

源节点的坐标是(-50,0),网络中复制节点的概率是2%。图5和图6分别表示随着TTL值(N)和小数据包份数(M)的增加,信息拦截概率的变化情况。可以看到,两种情况下拦截概率均随着M、N的值增大而降低。图7表示随着黑洞半径(Re)的增加,信息拦截概率的变化情况。可以看到,两种情况下拦截概率均随着黑洞半径的增大而升高。

图5 信息拦截概率随TTL值变化

图6 信息拦截概率随M值变化

图7 信息拦截概率随Re值变化

图8 信息篡改概率随TTL值和M值变化

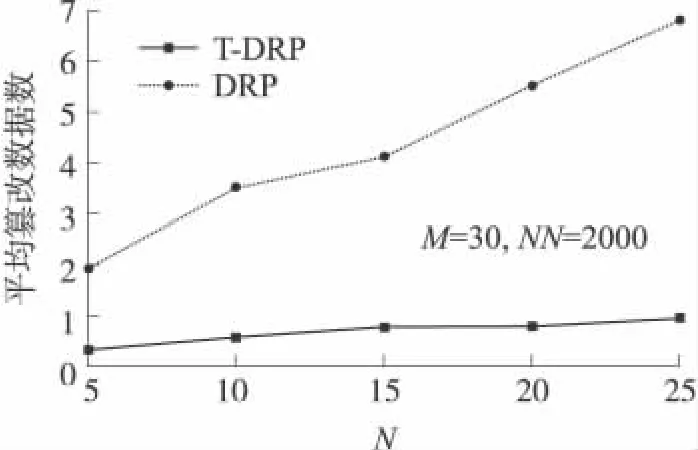

图8表示随着TTL值(N)的增加及M值的变化,信息篡改概率的变化情况。可以看到,随着N值的增大信息被篡改的概率也在升高,而M值的变化对概率影响并不大。因此在后面的模拟中,本文只观测各项指标随N值的变化情况;另外,T-DRP的结果明显好于DRP,因为在随机路由过程中,信任模型会计算各节点的信任值,并对信任值低于信任阈值的节点进行隔离。图9表示随着TTL值(N)的增加,平均无效转播概率的变化情况。可以看到,随着TTL值(N)的增加概率也在升高,T-DRP的概率明显低于DRP,因为在检测到上一跳节点不可信时,当前节点会直接丢弃小份数据。图10表示随着TTL值(N)的增加,sink节点收到篡改小数据个数的变化情况,T-DRP的结果明显好于DRP,sink节点很可能会使用被篡改的小份数据恢复原始信息,这不但无法恢复原始信息,在某些精密计算中还会造成严重后果。

图9 平均无效转播概率真随TTL值变化

图10 平均篡改数据随TTL值变化

从上面分析可以看出,本文所做的改进并不会影响信息拦截概率。本文的贡献是在有复制节点攻击的情况下,阻止被篡改数据的进一步传输,减少网络能量的损耗,且让sink节点接收到正确的数据,从而恢复出正确信息。

4 总结与未来工作

模拟显示基于信任模型的随机分散路由算法使整个路由既可以抵卸节点损坏、拒绝服务攻击,也可以抵御节点复制攻击。数据受损概率低至10-3,比确定路径的多路径路由算法要要低得多。该算法使整个数据收集过程更安全,提高了数据传输效率,延长了网络寿命。

在冲突检测方案中,如果想得到更好的结果仍需要进行全局检测,但是随着节点位置信息的增长,节点编号较大的簇头节点的计算开销和存储开销将非常大。文献[18]提出了一个保护邻居节点发现、避免节点损坏的理论模型,可以在一定程度上避免这种情况。此文献还提出一种在部署节点时基于安全属性的高效的、局部的解决方案,在处理节点损坏、节点复制时能够保证一定的安全性。未来将基于此模型进一步优化。

[1]李建中,李金宝,石胜飞.传感器网络及其数据管理的概念、问题与进展[J].软件学报,2003,14(10):1718-1727.

[2]覃伯平,周贤伟,杨军.无线传感器网络的安全路由技术研究[J].传感技术学报,2006,19(1):16-19.

[3]赵章界,刘海峰.无线传感网中的安全问题[J].计算机安全,2010(6):4-7.

[4]Lou W,Liu W,Fang Y.Spread:Enhancing Data Confidentiality in Mobile Ad Hoc Networks[C]//Proc.IEEE INFOCOM Conference,Mar.2004,vol.4,pages 2404-2413.

[5]Lou W,Kwon Y.H-spread:A Hybrid Multipath Scheme for Secure and Reliable Data Collection in Wireless Sensor Networks[J].IEEE Transactions on Vehicular Technology,Jul.2006,55(4):1320-1330.

[6]Lee P C,Misra V,Rubenstein D.Distributed Algorithms for Secure Multipath Routing in Attack-Resistant Networks[J].IEEE/ACM Transactions on Networking,Dec.2007,15(6):1490-1501.

[7]Ye Z,Krishnamurthy V,Tripathi S K.A Framework for Reliable Routing in Mobile Ad Hoc Networks[C]//Proc.IEEE Infocom Conference,Mar.2003,vol.1,pages 270-280.

[8]Shu T,Liu S,Krunz M.Secure Data Collection in Wireless Sensor Networks Using Randomized Dispersive Routes[J].IEEE Transactions on Mobile Computing,2010,pages 941-954.

[9]Du W,Deng J,Han Y S.A Witness-Based Approach for Data Fusion Assurance in Wireless Sensor Networks[C]//Proc.IEEE Global Telecomm Conference,Dec.2003,vol.3,pages 1435-1439.

[10]Pai H T,Han Y S.Power-Efficient Direct-Voting Assurance for Data Fusion in Wireless Sensor Networks[J].IEEE Transactions on Computers,Feb.2008,57(2):261-273.

[11]Akyildiz I F,Su W,Sankarasubramaniam Y,et al.A Survey on Sensor Networks[J].IEEE Communications Magazine,Aug.2002,40(8):102-114.

[12]Newsome J,Shi E,Song E,et al.The Sybil Attack in Sensor Networks:Analysis and Defenses[C]//Proc.IEEE Conference on Information Processing in Sensor Networks(IPSN),Apr.2004,pages 259-268.

[13]Stinson D R.Cryptography,Theory and Practice.CRC Press,2006.

[14]李田,史浩山,杨俊刚.无线传感器网LEACH协议成簇算法研究[J].传感技术学报,2010,23(8):1158-1162.

[15]刘帅,林亚平,余建平.基于簇的传感器网络节点复制攻击检测[J].计算机仿真,2007,24(06):129-132.

[16]韩屏,李方敏.无线传感网络中基于生日悖论的分簇算法[J].小型微型计算机系统,2007,28(11):110-114.

[17]朱程,周呜争,许金生.BTSR:一种基于行为可信的安全数据融合与路由算法[J].计算机应用,2008,28(11):2820-2823.

[18]Liu D.Protecting Neighbor Discovery Against Node Compromises in Sensor Networks[C]//Proc.IEEE International Conference on Distributed Computing Systems,2009,9:579-588.