基于数据挖掘的入侵取证系统设计与实现

朱丽娜

广东警官学院计算机系 广东 510230

0 引言

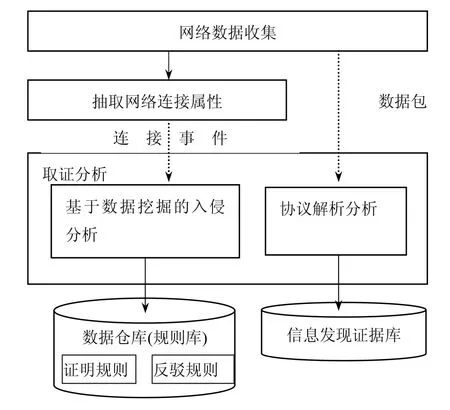

入侵取证系统(Instruction Forensic System, IFS)是对网络入侵事件、网络犯罪活动进行的证据获取、保存、分析和还原。它能够真实连续地获取网络或主机上发生的各种行为和日志数据;能够完整地保存获取到的数据并且防篡改;对保存的原始证据进行网络行为还原、重现入侵现场(如图1)。

图1 入侵取证与分析的一般过程

1 网络数据收集

由于IFS是以证据获取和提交为目的的,而法律对于电子证据有特殊的要求。证据的完整性和联系性是电子证据的必备前提。因此我们必须记录下流经被保护网段或主机的所有网络流量,包括所有正常和不正常的网络行为,并在磁盘介质上永久保存以便进行事后的入侵分析和“现场恢复”(如图2)。

图2 网络数据收集模块

(1) 将网卡置于混杂模式。为了节省内存开销,利用分组捕获程序,使数据包不经过内核空间中的TCP/IP协议栈,而直接从网卡缓存拷贝到用户进程。

(2) 利用存储映射 I/O技术,将数据从网卡写入用户进程的同时完成向磁盘文件的写入。

(3) 记录 UNIX中文件和目录的最近内容修改时间、最近访问时间、最近属性变更时间。

(4) 操作系统采用实时linux系统。该系统可以实现线程和中断处理程序。这些程序可以抢夺 linux线程资源得以实现实时响应。

(5) 磁盘资源报警器。当磁盘容量达到上限值时产生报警。

2 抽取网络连接属性

由于网络数据量庞杂,在IFS系统中的入侵分析模块中对数据进行预处理就显得尤为重要。单纯使用基于攻击特征的网络数据包分析的模式匹配方法有很大的弊病。因为一个连接过程中要传递很多数据包,而这些数据包的基本属性相同。因此在本模块中我们考虑从连接层次上而不是从数据包层次上做记录。

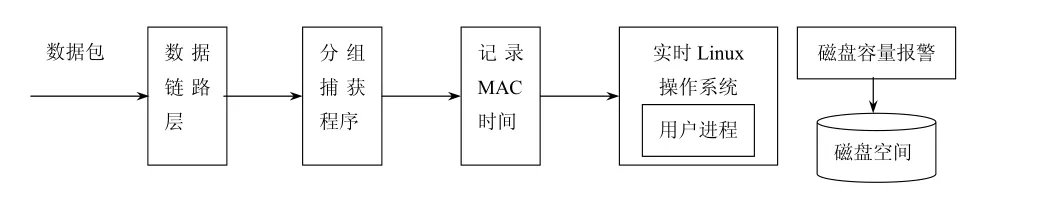

多维数据模型的设计是对数据仓库进行数据挖掘的关键。网络连接事件连接属性抽取是否全面准确将会直接影响入侵分析结果的准确性。因此我们给出了网络连接基本属性,连接安全属性和连接统计属性,从以上三个维度对网络连接事件进行全面的分析(如图3)。

图3 网络连接属性

3 取证分析模块

取证分析模块是IFS中最关键部分,它通常应该包括:日志分析、入侵分析和协议分析三大主要部分。由于日志分析部分不是本文介绍的重点因此不详细介绍。

3.1 基于数据挖掘的入侵分析模型

应用滑窗技术优化数据挖掘中算法。

(1) 建立网络正常模式

① 用抽取网络连接属性模块抽取连接属性,并生成连接记录rec1, rec2, rec3……

② n=0; rules=Φ //rules为规则及规则重复度集合,Φ为空集合

repeat:{

以K1为窗口长度,调用信息发现证据库中的挖掘算法得到子规则集rulesn

以K2为窗口长度,调用证明规则库和反驳规则库中的挖掘算法得到子规则集rulesm

rules = rules ∪ rulesn∪ rulesm且重复规则的重复度计数加2

}

until: 观察规则数目曲线,直到曲线变得平稳

(2) 当正常模式建立后进入异常检测阶段,过程如下:

① 用抽取网络连接属性模块抽取连接属性,并生成连接记录rec1, rec2, rec3……

② n=0

repeat:{

在时间窗 K1+K2内调用关联规则挖掘算法得到子规则集rulesn和rulesm

if: (rulesn¢ rules) && (rulesnm¢ rules) ,则将此窗口标记为异常窗口,异常计数器启动及时。

n=n+2;

}

在异常判断时间门限内,若异常窗口的数目超出预定的异常门限,则认为出现异常。

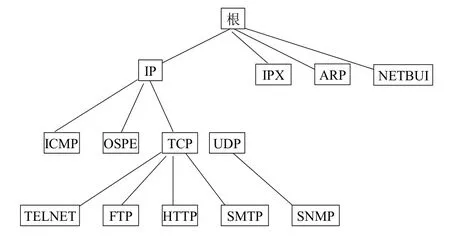

3.2 协议解析分析模块

在IFS中协议分析是作为一种很重要的现场重现手段存在的。IFS利用协议分析技术,按照事件发生的顺序,对原始数据进行协议还原,可将各种网络行为重新还原出来。其中数据的还原分析包括IP数据包的重组,TCP数据包的组装和应用还原。下面给出一种按照网络协议的层次性和相关性而设计的协议树。该种协议分析方法已经被广泛地应用于入侵检测系统中。该方法用数据结构中的多叉树将所有的协议组织成一棵协议树。每个协议是该树的一个节点(如图4)。

图4 协议组织树

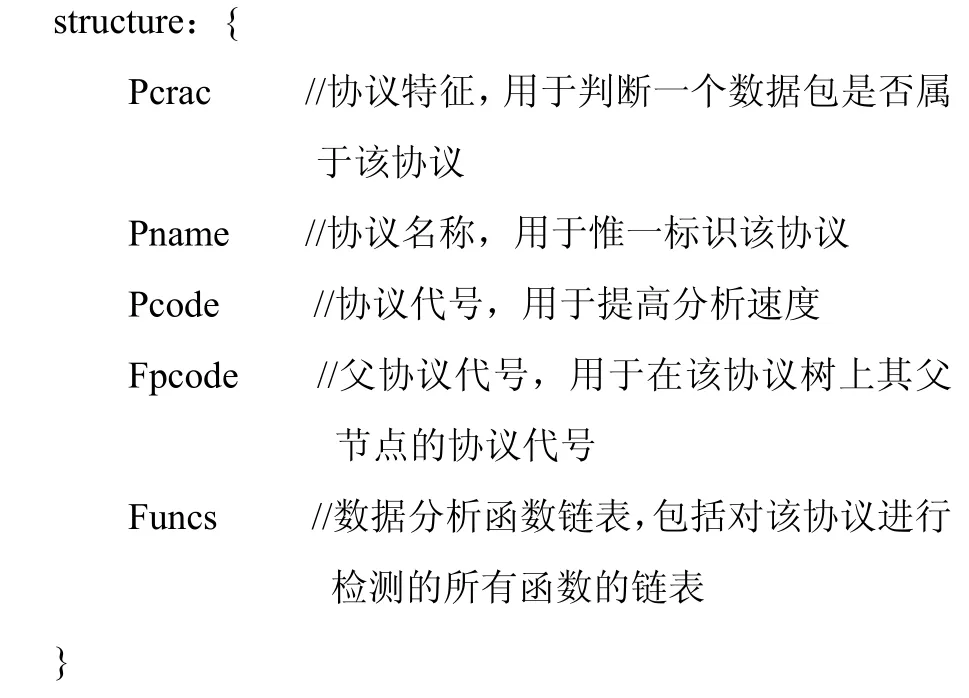

节点数据结构如下:

下面通过对一个数据包的分析说明该协议树的工作原理:AF7*Hy289s820800B9v5yt$0611tbhk76500801293ugdB2%003974391234567890123456789012345678901234567890123 4567890123456

(1) 协议规范指出以网数据包第13字节处有两个字节的第三层协议表示,因此我们跳过前面的12个字节,读取13字节处的两个协议标识为0800。因此可以判断这个包为IP包。

(2) IP协议规定IP包的第24字节处有一个字节的第四层协议标识。因此直接跳到第 24字节处,读取到的协议标识为:06,可知这个包是TCP协议。

(3) TCP协议规定在第35字节处有一个2字节的端口号。因此跳到35字节处读到的端口号为80,可知该数据包为一个HTTP协议的数据包。

(4) HTTP协议规定第55字节是URL开始处,因此我们跳到55字节处读取URL。

该协议树的特点:

(1) 可动态维护和配置协议树的结构,实现灵活的协议分析功能。

(2) 可自定义协议节点。细化分析数据提高分析效率。

(3) 有效利用了网络协议的层次性和相关性,减少计算量提高区匹配精确度。

4 结束语

IFS是一个崭新的网络安全领域,有很多问题有待研究。目前的IFS还停留在事后入侵分析和数据包级手工分析的阶段。如何减少漏报和误报实现动态的智能的入侵取证将是我们下一步的研究重点。

[1] 杨泽明,许榕生,曹爱娟.网络取证与分析系统的设计与实现.计算机工程.2004.

[2] 刘武,段海新,杨路,吴建平,任萍.基于 web的网络入侵检测取证系统的设计与实现.计算机应用.2003.

[3] 谭思亮.网络监听与隐藏—网络侦听揭秘与数据保护技术[M].北京:人民邮电出版社.2002.

[4] 吕爱丽,魏海平等.分层协议的多代理入侵检测系统.辽宁石油化工大学学报.2005.