基于802.1X协议解决校园网安全的探索

童子方 李亦杰

海军飞行学院 辽宁 125001

0 前言

802.1x协议是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口访问LAN/WLAN。在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。在认证通过之前,802.1x只允许 EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

网络访问技术的核心部分是 PAE(端口访问实体)。在访问控制流程中,端口访问实体包含 3部分:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器—根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。对受控端口的访问,受限于受控端口的授权状态。认证者的PAE根据认证服务器认证过程的结果,控制“受控端口”的授权/未授权状态。处在未授权状态的控制端口将拒绝用户/设备的访问。

1 802.1x认证特点

基于以太网端口认证的 802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;借用了在 RAS系统中常用的 EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

2 802.1x工作过程

(1)当用户有上网需求时打开802.1X客户端程序,输入已经申请、登记过的用户名和口令,发起连接请求。此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

(2)交换机收到请求认证的数据帧后,将发出一个请求帧要求用户的客户端程序将输入的用户名送上来。

(3)客户端程序响应交换机发出的请求,将用户名信息通过数据帧送给交换机。交换机将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

(4)认证服务器收到交换机转发上来的用户名信息后,将该信息与数据库中的用户名表相比对,找到该用户名对应的口令信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字传送给交换机,由交换机传给客户端程序。

(5)客户端程序收到由交换机传来的加密字后,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的),并通过交换机传给认证服务器。

(6)认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息,并向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。否则,反馈认证失败的消息,并保持交换机端口的关闭状态,只允许认证信息数据通过而不允许业务数据通过。

3 802.1x应用环境特点

(1)交换式以太网络环境

对于交换式以太网络中,用户和网络之间采用点到点的物理连接,用户彼此之间通过VLAN隔离,此网络环境下,网络管理控制的关键是用户接入控制,802.1x不需要提供过多的安全机制。

(2)共享式网络环境

当802.1x应用于共享式的网络环境时,为了防止在共享式的网络环境中出现类似“搭载”的问题,有必要将PAE实体由物理端口进一步扩展为多个互相独立的逻辑端口。逻辑端口和用户/设备形成一一对应关系,并且各逻辑端口之间的认证过程和结果相互独立。在共享式网络中,用户之间共享接入物理媒介,接入网络的管理控制必须兼顾用户接入控制和用户数据安全,可以采用的安全措施是对 EAPoL和用户的其它数据进行加密封装。在实际网络环境中,可以通过加速WEP密钥重分配周期,弥补WEP静态分配秘钥导致的安全性的缺陷。

4 802.1x认证的安全性分析

802.1x协议中,有关安全性的问题一直是802.1x反对者攻击的焦点。实际上,这个问题的确困扰了802.1x技术很长一段时间,甚至限制了802.1x技术的应用。但技术的发展为这个问题给出了答案:802.1x结合EAP,可以提供灵活、多样的认证解决方案。

5 802.1x认证的优势

综合IEEE802.1x的技术特点,其具有的优势可以总结为以下几点。

简洁高效:纯以太网技术内核,保持了IP网络无连接特性,不需要进行协议间的多层封装,去除了不必要的开销和冗余;消除网络认证计费瓶颈和单点故障,易于支持多业务和新兴流媒体业务。

容易实现:可在普通L3、L2、IPDSLAM上实现,网络综合造价成本低,保留了传统AAA认证的网络架构,可以利用现有的RADIUS设备。

安全可靠:在二层网络上实现用户认证,结合 MAC、端口、账户、VLAN和密码等;绑定技术具有很高的安全性,在无线局域网网络环境中 802.1x结合 EAP-TLS,EAPTTLS,可以实现对WEP证书密钥的动态分配,克服无线局域网接入中的安全漏洞。

行业标准:IEEE标准,和以太网标准同源,可以实现和以太网技术的无缝融合,几乎所有的主流数据设备厂商在其设备,包括路由器、交换机和无线AP上都提供对该协议的支持。在客户端方面微软 WindowsXP操作系统内置支持,Linux也提供了对该协议的支持。

应用灵活:可以灵活控制认证的颗粒度,用于对单个用户连接、用户ID或者是对接入设备进行认证,认证的层次可以进行灵活的组合,满足特定的接入技术或者是业务的需要。

易于运营:控制流和业务流完全分离,易于实现跨平台多业务运营,少量改造传统包月制等单一收费制网络即可升级成运营级网络,而且网络的运营成本也有望降低。

Template:Expand IEEE 802.1X是IEEE制定关于用户接入网络的认证标准(注意:此处X是大写,详细请参看IEEE关于命名的解释)。它的全称是“基于端口的网络接入控制”。于 2001年标准化,之后为了配合无线网络的接入进行修订改版,于2004年完成。

IEEE 802.1X协议在用户接入网络(可以是以太网,也可以是Wi-Fi网)之前运行,运行于网络中的MAC层。EAP协议RADIUS协议。cs:IEEE 802.1X de:IEEE 802.1x en:IEEE 802.1X es:IEEE 802.1X fi:802.1x fr:IEEE 802.1X it:IEEE 802.1x pl:802.1X

IEEE802.1x协议具有完备的用户认证、管理功能,可以很好的支撑宽带网络的计费、安全、运营和管理要求,对宽带 IP城域网等电信级网络的运营和管理具有极大的优势。IEEE802.1x协议对认证方式和认证体系结构上进行了优化,解决了传统PPPOE和WEB/PORTAL认证方式带来的问题,更加适合在宽带以太网中的使用。

6 我院一个园区采用802.1X协议解决方案

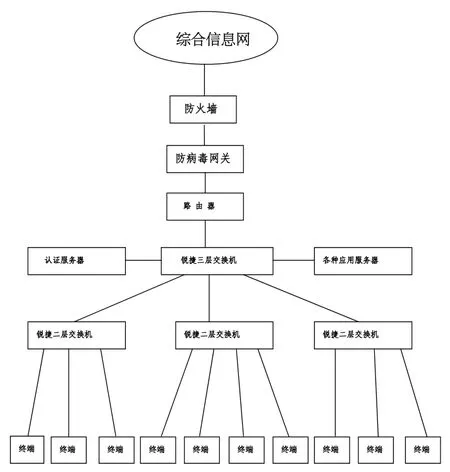

6.1 网络拓扑图

图1 网络拓扑图

6.2 工作原理

首先在认证服务器制定认证策略,建立各计算机用户资料档案。在每一个用户上装入一个客户端小程序,服务器即可发现客户端的用户计算机,检查客户端是否得到授权允许登录网络,如果允许即可通过二层交换机上网访问,或通过路由器到全军综合信息网访问。如果未允许,及不可访问内网的各种应用,也不可访问全军综合信息网。

6.3 解决安全问题

(1)对用户的身份进行标识和认证,保证只有授权的用户可以访问校园网;符合上级对网络真实身份登录的要求;

(2)及时发现影响网络运行的异常行为的来源,以便采取控制措施减小对网络的影响;

(3)一些安全事件的事后追查,有时也需要追踪到用户的身份,我院是在发现网络病毒未能及时查处用户身份后,下决心上这套系统的。

6.4 存在的不足

但是 802.1X的部署也给网络的管理者和使用者都造成了一定的不便,主要是增加了工作强度和难度,这几乎是不可避免的结果。

(1)需要考虑诸如相关的网络设备是否支持 802.1X协议。

(2)与过去管理相对开放、宽松,网络和设备的资产管理复杂现象,现在需要实现集中式、强制性的管理措施,用户不习惯,有时不适应。

(3)网络管理工作强度增大,对每一个用户逐个认证,下发权限策略,一旦用户更换位置或计算机需要从新认证。

总之,802.1X在安全性方面的优势比较值得肯定,可以实现细粒度的身份认证、细粒度的控制、安全事件的追踪、集中管理用户访问权限(通过VLAN设置)、用户安全状态的检查与更新。

可以说,基于802.1X的身份认证技术和准入控制思想给网络管理者提供了一个美好的蓝图,在很大程度上满足了管理者的需求。

[1]陈善为.校园网网络安全分析及防范对策浅析.网络安全技术与应用.2010.

[2]中国教育和科研计算机网.教育信息化专栏.2010.

[3]锐捷网络.教育行业案例集.2010.

[4]锐捷网络.GSN网络安全解决方案.2010.