基于免疫的网络风险分布式定量评估模型

胡 强,刘孙俊

(1.成都大学教务处,四川成都 610106;2.成都信息工程学院软件工程学院,四川成都 610225)

0 引 言

传统的网络安全技术如防火墙、杀毒软件或入侵检测技术等大都仅对网络所处的风险进行定性描述,对系统正在遭受的攻击态势缺乏实时感知机制,从而导致系统安全处于被动防御的局面,不能有针对性地依据当前网络遭受攻击的强度和风险等级等情况实时调整自己的防御策略[1-3].

基于免疫的网络风险评估方法[4]依据生物免疫系统抗体浓度的变化与病原体入侵强度的对应关系[5,6],当网络攻击增强时,模拟生物免疫系统克隆原理,提高相应抗体的浓度;当网络攻击减弱时,模拟免疫反馈机制,降低相应抗体的浓度,并逐渐恢复到正常水平.同时,对入侵检测子系统提供的安全事件属性进行分析分类,根据恶意攻击对网络的威胁破坏程度量化系统所面临的风险,进而评估出网络当前的安全状况.由此,本文提出一种基于免疫的网络系统风险实时定量评估模型(Network Risk Evaluation Model Based on Immune,NREMBI),通过测量当前系统中抗体的浓度,可以准确获知当前系统遭受网络攻击时的实时风险.在对网络风险进行实时定量评估的基础上,对不同时间跨度下的网络短期、中期、长期风险进行定量评估,从不同角度、不同方面对网络系统各个层次的风险变化趋势全面地掌握,并有针对性地调整网络的安全策略,进而保障系统安全.

1 NREMBI架构

根据抗体指令系统的完备性理论,系统中所有免疫细胞的抗体集合从宏观上能够覆盖整个抗原集合,记忆细胞集合记录了当前系统已经遭遇的所有攻击或异常的种类,并可通过对监控对象中的记忆免疫细胞Mb来进行分类实现.文献[7]提出了基于血亲关系的分类方法,该方法利用免疫细胞的血亲关系进行分类,可以实现对已知异常和未知异常的自动分类,具有较强的自学习性和自适应性,适合在较少人工操作的情况下实时反应网络状况,并对其进行定量分析.在此基础上,本文根据最大血亲类系分类方法对网络中的记忆细胞集合 Mb进行分类,记录每一类记忆细胞的具体特征,包括当前系统已经遭遇的所有攻击或异常,以及最大血亲类系及其基因序.

此外,从成熟免疫细胞和记忆免疫细胞的演化过程可以看出,在还未遇到或还不能确定是否遇到非自体抗原的攻击的情况下,成熟免疫细胞的抗体浓度为0,而记忆免疫细胞的抗体农度可能大于0.网络连续遭到某种类似的网络攻击时,记忆免疫细胞的抗体浓度就持续增加,且记忆免疫细胞的抗体浓度只保持一定的周期,在该周期内,如果未遇到攻击,则相应的记忆免疫细胞的抗体浓度衰减到0,表明该抗体表达的警报解除.因此,通过检测记忆免疫细胞的抗体浓度可以准确评估系统当前所面临的风险,计算免疫细胞的抗体浓度即可得出系统风险值.

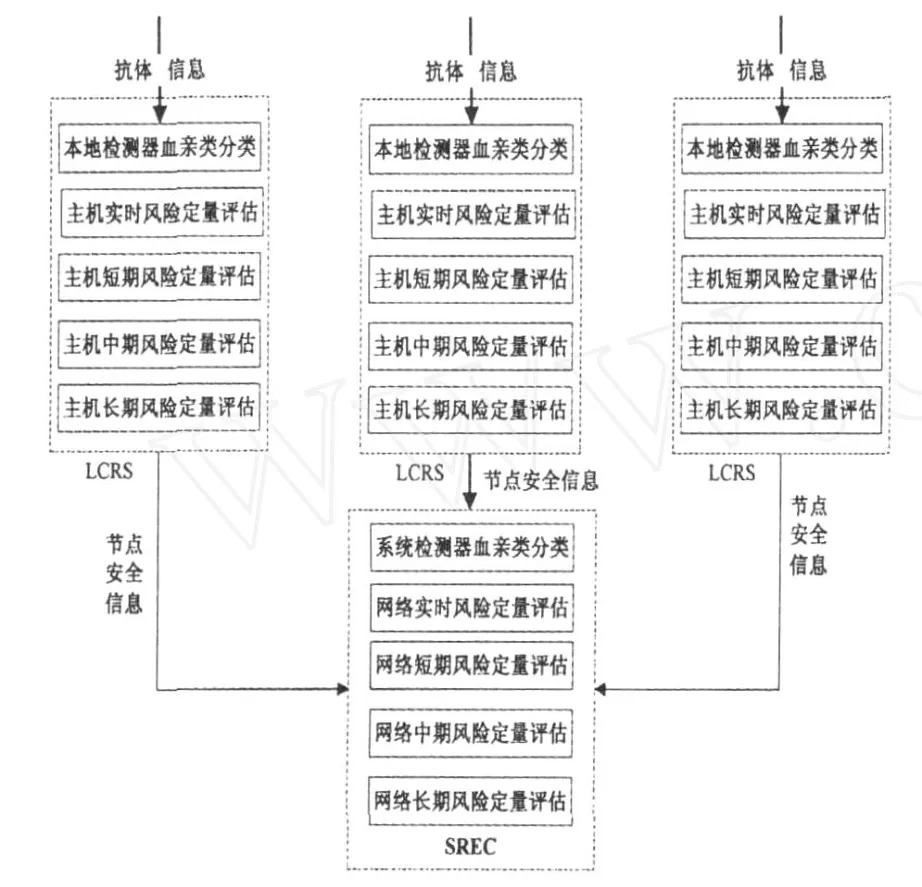

基于上述分类原理和免疫细胞演化原理,我们可建立网络风险实时定量评估模型(NREMBI),其整体架构如图1所示.

图1 网络风险实时定量评估模型(NREMBI)架构

NREMBI工作原理为:节点主机风险感应器(Local Computer Risk Sensor,LCRS)评估网络系统中各主机的本地风险.在实时获取本地节点安全信息后,一方面,将本地安全信息上传到风险评估中心SREC (System Risk Evaluation Center,SREC)(见图1);另一方面,根据血亲类分类方法对本地记忆检测器集合Mb进行最大血亲类系划分,并结合本地抗体浓度信息进行加权计算对本地主机实时进行风险评估.同时,SREC从各个LCRS搜集到各个主机节点的安全信息后,对整个系统所有的检测器进行血亲类系分类,通过查看最大血亲类系及其基因序,将各主机节点发送的抗体浓度信息经过数据融合后,定量评估出网络系统当前面临的风险,为正确的响应决策提供有力支持.

2 基于NREMBI的网络风险实时定量评估

在NREMBI中,假设网络系统环境中共有 K台计算机,主机k(1≤k≤K)在t时刻的记忆细胞集合为,Mkb(t),则所有机器中 t时刻的记忆细胞集合为,M(t)=∪KMk(t).对其进行血亲类系划分,得到k=1b

M(t)的最大血亲类系,

式中,Ci为记忆细胞抗体的浓度,表明了第i类异常对当前系统造成的分类风险,∏(t)为所有记忆细胞抗体浓度的加权和,显示了所有类型的异常攻击对系统造成的整体风险.

在t时刻,由第i类异常攻击造成的网络系统分类实时风险 rrealnet,i(t),以及所有攻击造成的网络系统整体实时风险 rrealnet(t)分别为:

式中,ωk(0≤ωk≤1)为主机 k在网络系统中的重要性,μi(0≤μi≤1)为网络中第i(1≤i≤m)类攻击 Cig

ene(t)的危险性.

同样,对主机k(1≤k≤K)在t时刻的记忆细胞集合进行基于血亲关系的网络攻击类别的划分可得到最大血亲类系,

式中,Di为记忆细胞抗体的浓度,表明了第i类攻击对主机k造成的分类风险,π为所有记忆细胞的抗体浓度的加权和,显示了所有类型的攻击给对主机k造成的整体风险.

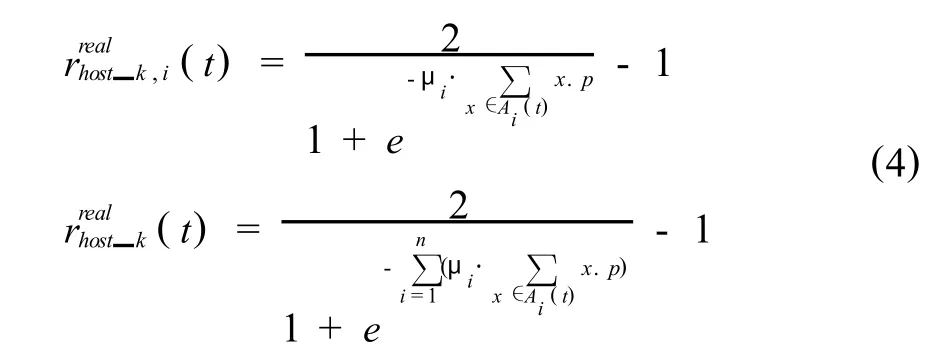

在t时刻,主机k由第i类异常攻击造成的主机分类实时风险(t),以及所有攻击造成的主机整体实时风险(t)分别为:

3 仿真实验

3.1 实验方法

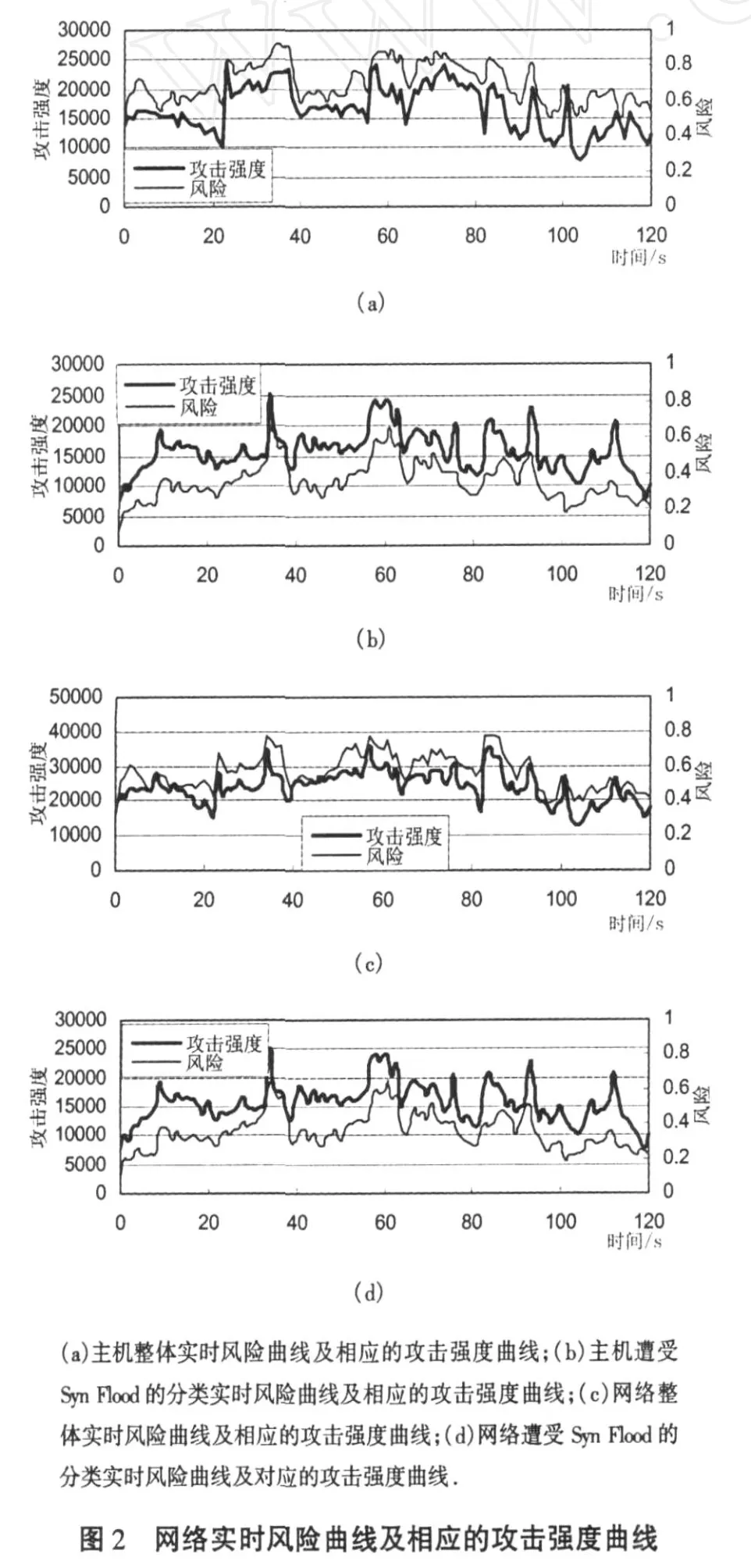

我们在仿真实验中,分别采用Syn Flood、Land、Smurf攻击方式对处于不同子网段的FTP服务器、打印服务器、数据库服务器等进行攻击.在完成系统参数配置后,根据NREMBI对网络实时风险评估结果绘制网络实时风险曲线及其相应的攻击强度曲线,并对实验结果进行分析.

3.2 实验参数设置

对网络系统中的FTP服务器、打印服务器、数据库服务器等服务器依据其重要性分别设定ω值为,0.5、0.2、0.8.

对Syn Flood、Land、Smurf等网络攻击的危险性,设定其μ值分别为,0.8、0.5、0.9.

3.3 实验结果与分析

对抗体浓度进行相应的设定后,采用NREMBI对网络实时风险进行定量评估,结果如图2(a)~(d)所示.

从图2中可以看出,当时间间隔较小时,网络实时风险的变化与相应攻击强度曲线的变化具有较高的一致性.随着攻击强度增加,网络实时风险也相应变化,风险值上升.当相同的攻击再次出现时,风险值快速增加,这是由于记忆检测器匹配已识别的抗原时迅速产生二次响应,同时自身进行克隆,使抗体浓度上升导致风险急剧增加.当攻击强度下降时,抗体浓度基于免疫反馈原理逐渐下降,风险也相应降低,但下降的斜率相对攻击强度下降的斜率要小.这在实际网络环境中具有较重要的意义,当某一攻击逐渐减弱乃至消失后,网络在较长一段时间内对该攻击仍可保持较高的警戒度,避免该攻击在警戒时间内再次发生而对系统造成破坏.

4 结 语

本文依据免疫系统理论,结合抗体浓度的变化与病原体入侵强度的对应关系,以及生物体内组织在受到病原体攻击时,组织之间的相互影响将会加剧病原体对生物体造成伤害的特点,建立了一种基于免疫的网络风险评估模型(NREMBI),以实现对网络系统的短期、中期、长期所面临风险的定量评估.仿真实验表明,本文提出的NREMBI实时定量评估实现了网络系统风险与网络系统受到的实际攻击强度能够保持较高的同步性和一致性,是一种较好的网络风险评估方法.

[1]Pilz A,Swoboda J.Network management information models[J]. Aeu-International Journal of Electronics and Communications, 2004,58(2):165-171.

[2]闵应骅.网络容错与安全研究述评[J].计算机学报, 2003,26(9):1035-1041.

[3]李涛.一种基于免疫的动态入侵检测模型[J].科学通报, 2005,50(17):1912-1919.

[4]Hofmeyr S A,Forrest S.Immunity by Design:an Artificial Immune System[C]//Proceeding of the Genetic and Evolutionary Computation Conference(GECCO).San Francisco:IEEE Press, 1999:1289-1296.

[5]Forrest S,Perelson A S,Allen L,et al.Self-nonself Discrimination in a Computer[C]//Proceedings of IEEE Symposium on Research in Security and Privacy.Oakland:IEEE Press,1994:54-64.

[6]李涛.基于免疫的网络安全风险检测[J].中国科学(E辑):信息科学,2005,35(8):798-816.