电子阅览室ARP欺骗及防范

吴暑静

(湖南科技学院 图书馆,湖南 永州 425100)

电子阅览室ARP欺骗及防范

吴暑静

(湖南科技学院 图书馆,湖南 永州 425100)

ARP欺骗、ARP攻击给局域网内的数据通讯安全造成了巨大威胁。文章阐述了ARP协议工作原理、ARP协议的缺陷以及ARP欺骗的过程,并有针对性地提出了几种有效的防范措施。

电子阅览室;ARP协议;ARP欺骗

从湖南科技学院图书馆电子阅览室投入使用以来,ARP攻击成为困扰我们网管人员的头号难题。由ARP攻击引起的IP地址冲突、网络掉线、网络瘫痪等网络故障严重影响了网络的正常使用,给学生们的网络数据信息带来了巨大安全隐患。本文从ARP协议工作原理入手,阐述了ARP协议先天的缺陷以及ARP攻击发生的过程,并有针对性提出了几种ARP攻击的防范措施。1

一 ARP工作原理

在Internet通信中,网络层及上层用户使用32位的IP地址,而下层物理网络使用的是在以太网和令牌环协议中的48位MAC地址。通信过程中,在已知对方IP地址情况下,需要确定该IP地址对应的MAC地址,这就需要通过地址解析协议(Address Resolution Protocol,ARP)来解决,以实现地址转换。

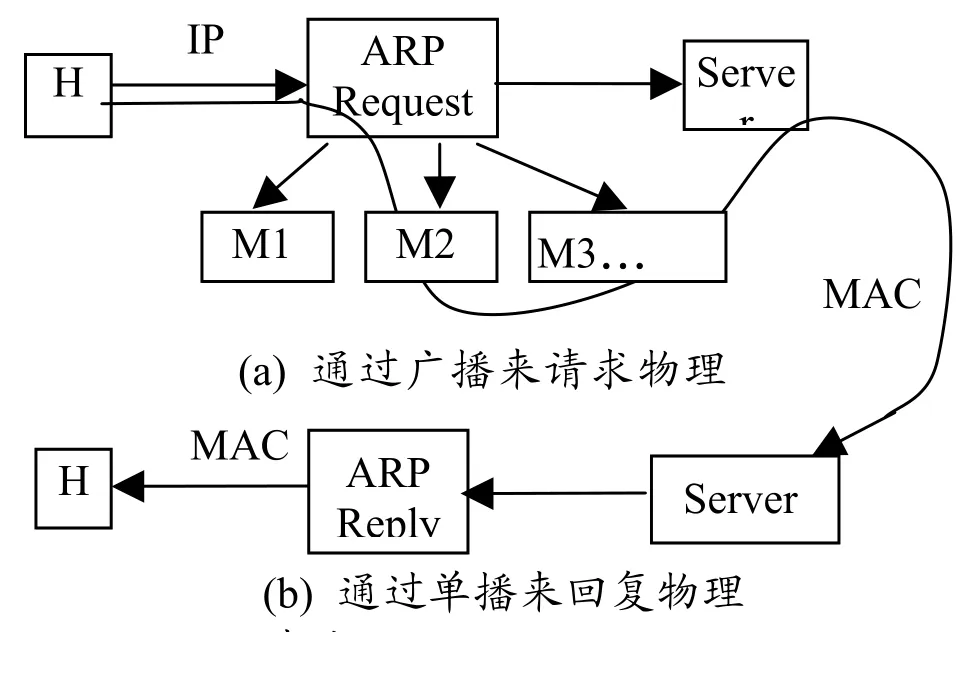

计算机中都维护着一个ARP高速缓存,并且这个ARP高速缓存是随着计算机不断地发出 ARP_Request和收到ARP_Reply而不断更新的。ARP高速缓存的目的是把机器的IP地址和MAC地址相互映射。通信时,计算机会对本地网络上的机器进行查询,以了解它们的MAC地址。并在它的ARP高速缓存中保存其它机器IP与MAC地址的对应关系。每当发送方需要与其他主机进行通信时,首先要查询自己的ARP高速缓存,以了解缓存中是否存在接收方的IP地址。如果存在这个IP地址,便使用它对应的MAC地址,直接将分组发送到接收方的物理网卡。如果没有该IP地址,那么发送方 ARP便在本地网络上发出一个“ARP广播-Request”。ARP_Request中包括了接收方的IP地址。LAN上的每一台主机均要查看这个ARP_Request中包含的IP地址。如果LAN中某一台主机的IP地址与此IP地址相一致,那么该主机便生成一个“ARP单播-Reply”,其中包含该主机的IP地址和MAC地址。然后发送方ARP将该IP与MAC地址对添加到它的高速缓存中,这时IP便可继续将它的分组直接发送到接收方的网卡[1]P358-359。

图1显示了一个简化的ARP动态映射示例[2]P22-23。假设主机或路由器都称为机器。通过广播一个 ARP_Request,一个机器可以找到另一个机器的MAC地址。该Request含有指定机器的IP地址,MAC地址需要这个IP地址。网络中的所有机器(M1,M2,M3…)都将接收到这个ARP_Request。如果该Request含有M2机器的IP地址,那么M2通过发送一个含有所请求的MAC地址的Reply来进行响应。

二 ARP先天缺陷

ARP协议的安全问题是指由于ARP协议在设计和实现上存在漏洞,从而导致系统的不安全性。其漏洞主要有以下两点:

第一,在每台主机的内存中,都有一个ARP缓存表,保存最近获得的IP与MAC地址对应。ARP表通常是动态更新的,默认情况下,当其中的缓存项超过两分钟没有活动时,就会因超时而被删除。当一台主机的IP地址映像在另一台主机的ARP高速缓存中后,它就会被当成是可信任的计算机。而该主机并没有提供校验IP到MAC地址对应表真实性的机制,使得大多数主机保存了通过ARP协议得到的映射,却不考虑它的真实性、有效性、也不维护一致性,这是ARP协议的漏洞之一[3]。

图1 ARP动态映射

第二,ARP协议是无状态的,协议没有规定一定要等ARP_Request出现才能发送 ARP_Reply,也没有规定一定要发送过ARP_Request才能接收ARP_Reply。由于ARP协议工作在局域网内部,为提高传输效率,任何主机即使在没有发出 ARP_Request的时候也可以接受 ARP_Reply,任何ARP_Reply都是合法的,ARP_ Reply无需认证。而且许多系统会接受没有经过请求的 ARP_Reply,并用其信息更新ARP缓存。这是ARP协议的另一个漏洞。

三 ARP欺骗过程

ARP欺骗是计算机网络安全的重大隐患,了解ARP欺骗、攻击的原理是对其进行防范的前提。假设有这样一个网络,一个三层交换机上接了3台主机,他们的IP地址和MAC地址如下:

主机A:IP地址172.0.0.1 MAC地址是aa-aa-aa-aa-aa-aa主机B:IP地址172.0.0.2 MAC地址是bb-bb-bb-bb-bb-bb主机C:IP地址172.0.0.3 MAC地址是cc-cc-cc-cc-cc-cc

假设,主机B向主机C传送数据包,此时,主机B会查询自身ARP缓存表中是否有主机C的IP及MAC地址的信息。有,就直接发送。如果没有,主机B会发出“ARP广播-Request”,问: “我的 IP 是 172.0.0.2,MAC 为bb-bb-bb-bb-bb-bb,请问172.0.0.3的主机的MAC地址是多少?”局域网中的主机A和C都能接收到这个广播包,并分别查询自身的ARP缓存表,正常情况下只有主机C会做出回答,告诉对方自身的MAC地址。此时,主机B会将主机C的IP及对应的MAC保存到自身的ARP缓存表中,记录是: “172.0.0.3---cc-cc-cc-cc-cc-cc”。这样下次主机B发送数据给主机C,就可以直接发送了。

从ARP协议缺陷中可以看出,上面这种通讯是建立在信任的基础上。假如主机 B发出“ARP广播-Request”询问172.0.0.3的物理地址时,主机 A也回应:“我的 IP是172.0.0.3,MAC地址是 aa-aa-aa-aa-aa-aa”,这时,主机 A假冒了主机C的IP地址,物理地址却使用自己的MAC地址。主机B中的ARP缓存表中本来保存着正确的记录,但由于主机A不断地发出这样的应答数据包,导致主机B动态更新了自身的ARP高速缓存表,使得保存的IP--MAC地址对变成:“ 172.0.0.3---aa-aa-aa-aa-aa-aa”。以后主机B发送给172.0.0.3主机(C)的数据,也会发送给主机A。也就是说主机A劫持了主机C的数据,这就是ARP病毒的攻击欺骗过程[4]。

还有一种可能,如果主机 A冒充网关,那么网络中要发送到网关的数据,都会发送给主机A,这样主机A转变为内网代理服务器,将会监听整个局域网发送给互联网的数据包,从而产生网络重名、掉线、网络阻塞等现象,这是其他网络攻击的前奏。同理,如果成功冒充一台路由器,那么入侵者就可以轻易地冒充这个局域网的机器去欺骗整个Internet中的任意一台机器了。

四 ARP欺骗防范措施

1.安装ARP防火墙,一般比较常用的ARP工具主要是欣向ARP工具,彩影Antiarp防火墙及360arp防火墙等。我馆电子阅览室用的是彩影Antiarp防火墙,它有如下主要功能:在系统内核层拦截外部虚假ARP数据包;在系统内核层拦截本机对外的ARP攻击数据包;拦截IP冲突;DoS攻击抑制等。很好地保障系统不受ARP欺骗、ARP攻击影响,保持网络畅通及通讯安全。

2.在用户端计算机上绑定交换机网关的IP地址和MAC地址。首先用户要获得网关的IP地址和MAC地址。在DOS提示符下先运行“arp -d”,清除本机的ARP缓存表,然后用命令“arp -s IP地址 MAC地址”(如:arp -s 172.17.5.1 00-04-96-1f-e0-c0)将网关的IP地址和MAC地址绑定。

3.在核心交换机上绑定用户主机的IP地址和MAC地址,同时在接入层交换机上将用户网卡的MAC地址和接入交换机端口绑定为双重安全绑定方式。

4.利用VLAN技术。ARP应答包通常情况下不会路由的,因此,采用VLAN技术将入侵者可能访问到的子网与其他网络分隔开来是一种很有用的安全途径。可以有效地隔离广播报文,大大减少ARP病毒的传播范围和传播速度,同时也减轻了交换机的流量负荷,减少广播风暴出现的几率。

5.使用ARP服务器[5]P250。在网络中配置一台ARP服务器,ARP服务器中保存了网络中所有设备的IP地址与硬件地址的对应记录。将网络上的其他计算机配置成只接收来自 ARP服务器的 ARP_Reply,而不理会来自其他来源的ARP_Reply。

[1]高传善.数据通信与计算机网络[M].北京:高等教育出版社,2004.

[2]Man Young Rhee.网络安全-加密原理、算法与协议[M].北京:清华大学出版社,2007.

[3]邹丽霞.ARP协议漏洞攻击实现与防范[J].内江科技,2008,(11).

[4].彭腾.ARP病毒攻击原理及防范方法[J].电脑知识与技术,2008,(S2).

[5]黄志洪.现代计算机信息安全技术[M].北京:冶金工业出版社,2004.

E-Reading Room ARP spoof and preventive measures

WU Shu-jing

(Hunan University of Science and Engineering Library,Yongzhou Hunan 425100,China)

ARP spoof and ARP attack caused a tremendous threat to the security of data communication in the LAN. This paper describes the working principle of the ARP protocol, ARP protocol flaws, as well as the process of ARP spoofing,and puts forward several targeted and effective preventive measures.

E-Reading Room;ARP;ARP spoof

G251

A

1673-2219(2009)12-0199-02

2009-09-15

吴暑静(1983-),湖南岳阳人,助理馆员,研究方向为图书馆现代技术。

(责任编校:何俊华)