利用命令行IPSEC封锁端口

赵 明

玉溪有线电视台,云南玉溪 653100

利用命令行IPSEC封锁端口

赵 明

玉溪有线电视台,云南玉溪 653100

近年来,随着多媒体技术和IT技术向电视领域的融合和渗透,推动了广播电视技术的飞速发展。先进的设备和技术层出不穷,这给从事广播电视事业的技术人员提供了广阔的想象空间和施展才能的舞台。就制作而言,以非线性编辑系统为核心的制作网络在各电视台普及开来。与传统的以录像机为主的制作系统相比,非线性制作系统更为灵活、高效。但是有利必有弊,随着计算机网络的发展,病毒、木马、入侵、攻击等等一系列问题也随之而来了。计算机安全变得格外的重要。本文介绍了如何利用命令行下的IPsec配置工具-IPSECPOL.EXE,实现对计算机端口进行封锁。

制作网络;IPSEC;端口

随着各电视台数字化、网络化进程的不断推进,原来模拟时代的视、音频信号传输方式也发生了很大的变化。在过去,各地的新闻回传是由工作人员把制作好的节目磁带利用录像机通过光纤或者电缆进行传输的。然而,随着各电视台非线性制作网络的建立,这一工作就变得很繁琐。由于节目制作全都是在非线性编辑系统中完成的,因此,工作人员首先需要把制作好的节目通过下载工作站下载到录像带上,然后再拿着录像带到传送机房使用放像机通过光纤或者电缆进行传输。接收节目的电视台同样还需要把录制好的节目再一次通过放像机重新上载到本地非编网中。那么为什么不直接传送制作好的节目数据呢?这是因为在电视台中,为了保证制作网的安全,内网和外网是要求严格物理隔离的。那么有没有其他解决的办法呢?

为了方便接收各地回传的节目,我们专门使用一台计算机来做FTP服务器。由于该机直接与外网是相连接的,同时该机又需要与制作内网的机器进行文件交换,为此我们对该机器的使用作了严格的规定。与内网相连的网线采用了随用随接,用完即断的连接方式,在制作内网上的工作人员每次需要下载该服务器上节目的时候便把网线连接上,完成之后,随即断开这一连接。同时我们还对该机器设置了严格的端口限制,防止非法入侵。下面就详细说明一下利用命令行下的IPsec配置工具对计算机端口进行限制。

IPsec :Security Architecture for IP networkIP 是一种开放标准的框架结构,通过使用加密的安全服务以确保在 Internet 协议 (IP) 网络上进行保密而安全的通讯。关于IPsec的原理在此就不做过多说明,由于我们采用的是Windows 2000作为FTP服务器的,因此,这里主要介绍Windows 2000下IPsec配置工具--IPSECPOL.EXE,它是一个用于创建、指派和删除IPSec策略的命令行程序。它工作的时候还需要另外两个DLL,它们是text2pol.dll和ipsecutil.dll,只要把这两个DLL同IPSECPOL.EXE一并复制到需要配置的机器上去就行了。

1 常用参数介绍

-w TYPE:DOMAIN:确定策略写入的位置,一般选择REG,也就是注册表。

-p PolicyName:PollInterval:策略名。

-r RuleName :规则名称。

-f:设置规则。

-x:指派该策略。

-y:不指派(停止)该策略。

-o:删除该策略。

其中-w,-f,-n的参数是区分大小写的,都要使用大写。配置和指派上来讲也就用到这几个,其余的在此就不多说了。

2 使用范例

1)阻止所有地址的所有端口到本机所有端口的通信(比如本机是重点保护对象)

ipsecpol -w REG -p "filter" -r "block" -f *+0 -n BLOCK

2)阻止任何主机的任何端口对192.168.0.88的TCP 135端口的通信

ipsecpol -w REG -p "filter" -r "block" -f *+192.168.0.88:135:TCP -n BLOCK

3)阻止1.2.3.4的TCP 2938端口连接本机的6667端口(比如1.2.3.4在irc上捣乱)

i p s e c p o l -w R E G -p "f i l t e r" -r "b l o c k" -f 1.2.3.4:2938+0:6667:TCP -n BLOCK

4)阻止本机TCP 3333端口连接任何主机的任何端口(比如本机3333端口是反弹连接的后门所开)

ipsecpol -w REG -p "filter" -r "block" -f 0:3333+*:TCP -n BLOCK

上面的例子是阻止的,如果设置通行的话,只要把 -n BLOCK改成PASS即可。其中=前面的是源地址,后面是目的地址。如果使用+,则表明此规则是双向的。IP地址中用*代表任何IP地址,0代表我自己的IP地址。

3 注意

因为上面的例子中每一句都是独立的,所以要配置多条规则的时候,应该一行多几个-f,而不是分多行输入,因为每一次都会覆盖掉上一次的,比如:

要禁止任何主机的任何端口连接本机的TCP 6666,又要禁止任何主机的任何端口连接本机的TCP 8888,那么应该是这样:

ipsecpol -w REG -p "filter" -r "block" -f *+0:6666:TCP -f *+0:8888:TCP -n BLOCK

而不是:

ipsecpol -w REG -p "filter" -r "block" -f *+0:6666:TCP -n BLOCK

ipsecpol -w REG -p "filter" -r "block" -f *+0:8888:TCP -n BLOCK

这在写脚本的时候尤其应该注意。还有就是-f中某个参数缺省的话,就代表所有端口或协议。

4 指派、不指派和删除

对于配好的策略来讲,还要指派后才能生效,所以我们就:

ipsecpol -w REG -p" 筛选器名 " -x

如果要停止一个已经指派了的策略,那么就:

ipsecpol -w REG -p" 筛选器名 " -y

如果要删除这个策略,那么就:

ipsecpol -w REG -p" 筛选器名 " -o

在删除某个策略的时候,应该先停止那个策略(-y)。删除时会包括所有相关的筛选器列表和筛选器操作。

设置一台机器可能会有许多条的配置,因此编写一个脚本不但可以很方便、直观地设置该机的安全配置,同时给一台以上机器配置IPSEC的时候带来极大方便,还可以根据每台机器的不同要求,简单更改就可以轻松搞定,下面是我们bat的例子:

install.bat:

ipsecpol -w REG -p FTPFW -r outfree -f 0+A.B.C.1 -f 0+A.B.C.2 -f 0+A.B.C.3 -f 0+A.B.C.4 -n PASS (只允许指定的 A.B.C.1234 与本机通信)

ipsecpol -w REG -p FTPFW -r outdeny -f 0=*:80:TCP -n BLOCK (禁止本机访问任何的80端口,也就是禁止上网)

ipsecpol -w REG -p FTPFW -r indeny -f *=0 -n BLOCK (禁止任何机器访问本机)

ipsecpol -w REG -p FTPFW -r infree -f 192.168.108.*+0 -n PASS (允许内网中192.168.108.*的机器访问本机)

ipsecpol -w REG -p FTPFW -r antiping -f *+0::icmp -n BLOCK (禁止ping 入ping出)

ipsecpol -w REG -p FTPFW –x (指派策略 )

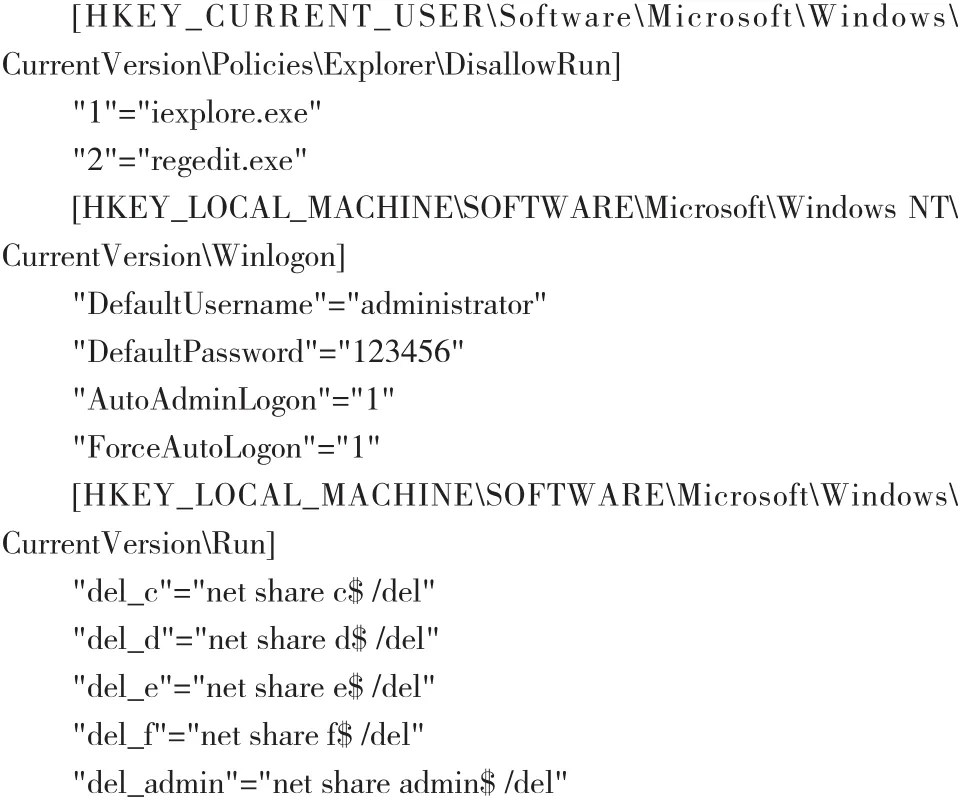

regedit -s all.reg (修改注册表,具体内容后面介绍)

shutdown –l (自动注销机器)

为了禁止工作人员使用该机器上网,为此我们除了禁止访问80端口外还禁用了iexplore.exe 和regedit.exe,并且在指派安全策略之后自动注销机器并设置了自动登陆。同时还关闭了系统默认共享文件夹,下面是注册表修改文件:

通过上面的技术手段,我们把系统安全隐患降低到最低限度。不但能方便、高效地进行节目传输,同时最大程度降低了我们的运维成本。当然,任何的技术手段都不可能确保系统的永远安全,我们必须随时关注安全动态,不断完善安全措施,提高警惕,只有这样才能真正做好网络安全工作。

5 结论

网络安全是一个系统工程,不能只依靠一个杀毒软件,或者几条安全策略。安全实施的主体是人,只有树立人的安全意识,不断学习,提高业务水平,才能最大程度地保证系统的安全,确保系统高可靠性和高可用性。

G22,TP37

A

1674-6708(2010)21-0178-02

908472).如何配置 RPC 以使用特定端口以及如何使用 IPsec 来帮助保护这些端口.

赵明,工程师,工作单位:玉溪有线电视台,研究方向:广播电视