一种采用专用芯片的软硬协同安全防护技术

沈 晶,陈双龙

(中国船舶重工集团公司江苏自动化研究所 江苏 连云港 222006)

信息时代的到来引发了一场军事革命,使得以信息技术为特征的新战争形态正在出现。在信息化战争中,以计算机病毒、黑客等为首的信息武器显示出重要的作用,而信息系统的安全问题也成为当前各国研究的重点[1]。为了解决这些安全问题,各种安全机制、安全策略和安全防护工具纷纷投入研究和使用。

然而,即使在使用安全工具的情况下,网络的安全仍然存在很大隐患,因为现有的每一种安全机制都有一定的适用范围,不足以应付不断变化的攻击手段。针对于此,人们开始对网络安全产品之间进行功能融合和网络安全防护设备体系结构的调整[2],提出了将防病毒、入侵检测和防火墙安全防护技术融合成一体的统一威胁管理方案(UTM)。UTM需要无缝融合多种安全功能,在不降低网络性能的前提下,提供从网络层到内容层的安全保护,而传统的基于X86体系的架构不能满足UTM的高吞吐量、低时延的要求,网络处理器和专用集成电路(ASIC)两种新的技术成为主要选择。网络处理器的软件色彩使它具有更好的灵活性,但性能较低。而ASIC是将算法固化在硬件中,在性能上有比较明显的优势,但在升级维护方面跟不上网络安全防护设备功能的快速发展。

为了融合网络处理器的灵活性和ASIC的快速高效,本文提出一种以专用安全处理芯片为基础,软硬结合的安全防护方案[3]。本方案通过软硬协同,实现全包线速检测、安全威胁实时评估、统一威胁管理等功能,从而形成检测、保护、响应这一完整的闭环管理模式,在OSI网络模型的各个层次上提供实时保护,为信息系统创造安全可靠的工作环境,提高检测效率和灵活性。

1 基于专用网络安全处理器的处理平台

目前,市场上已经出现针对网络安全检测的芯片[4]。以TS8210为例,它是一款我国自主研发的网络安全专用芯片,以硬件方式实现千兆线速下数据包逐字节的内容检索、内容标签以及流重组,其主要应用在网关反病毒、垃圾邮件过滤、传输文件内容检查、URL过滤、IDS/IPS 系统、网络安全审计、BT 流量控制、有害信息监察等,在保证网络安全的同时,不影响网络传输速率。

TS8210芯片可提供3个线速千兆以太网端口,内置所有优化后的规则库,它集包分析、查找、分流与规则库管理功能为一体,真正实现了单芯片高功能集成系统。它根据芯片内预置规则库中的基本病毒特征进行硬件过滤,同时转发可疑数据包给主机做进一步分析。图1是基于TS8210芯片的安全处理平台硬件组成原理图。

针对网络安全防护发展趋势,本文提出一种以专用安全处理芯片为基础,软硬结合的安全防护方案[4]。本方案通过软硬协同,实现全包线速检测、安全威胁实时评估、统一威胁管理等功能,从而形成检测、保护、响应这一完整的闭环管理模式,在OSI网络模型的各个层次上提供实时保护,为信息系统创造安全可靠的工作环境。

图1 基于TS8210芯片的系统基本硬件框图

2 软硬协同一体化安全防护框架

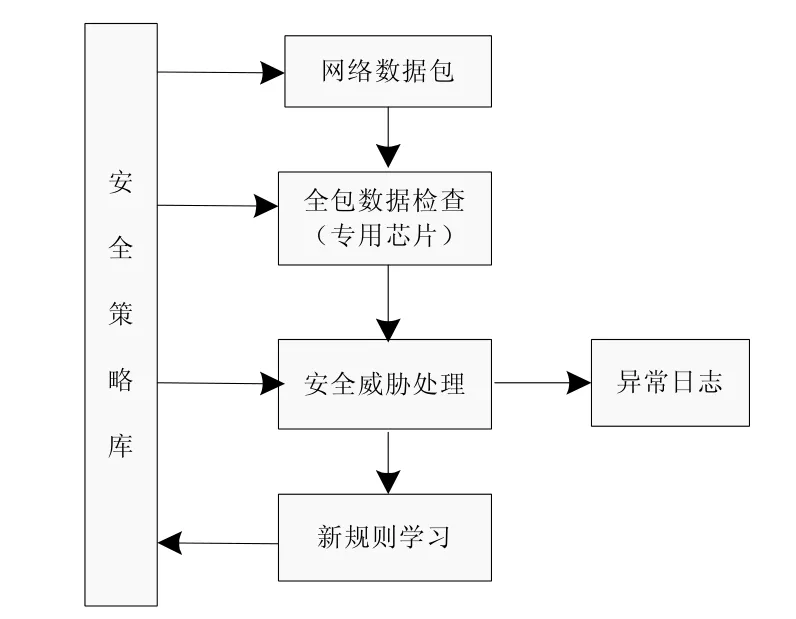

软硬协同一体化安全防护框架以网络安全专用芯片为基础,通过软硬结合的方法,对多种安全功能进行深度混合,实现一体化综合网络安全防护。图2是软硬协同一体化安全防护框架原理图。

图2 软硬协同一体化安全防护框架原理图

2.1 一体化安全检测

将入侵检测、安全审计、异常流量等功能[5]进行集成,并将防拒绝服务攻击、防蠕虫和黑客攻击、混合攻击、缓冲溢出、网络欺诈、防垃圾邮件的攻击、防违规信件攻击等攻击信息相互关联和共享,通过将各种检测过程关联在一起,跟踪每一安全环节的检测活动,并通过启发式扫描和异常检测引擎检查,提高整个系统的检测精确度。如图3所示。

图3 一体化安全检测功能框图

2.2 软硬协同处理

软硬协同一体化安全防护框架充分发挥专用芯片高速处理和软件灵活适应的特点,提高了系统处理能力和适应能力。首先由专用芯片完成千兆线速全包过滤、流重组、流量控制和应用分流,并在芯片内完成大部分攻击检查和剔除,对未知可疑的报文则上报给上层一体化检测防御处理软件,由一体化检测防御处理软件完成数据报的威胁判别和处理,并根据处理的结果确定是否要调整规则库。

3 威胁实时监测与智能化处理

威胁实时监测的主体工作由专业芯片完成,其工作流程如图4所示。

图4 威胁实时监测流程

a)数据包进入专用芯片经过解析后,可分为管理报文和普通报文。管理报文有其固定格式和可配置的MAC地址,PKT_ID等,只有管理端口才接收管理报文,非管理端口会将接收的管理报文丢弃掉。

b)管理报文经过管理端口转化为访问消息访问专用芯片,针对每个访问报文,专用芯片都会产生一个响应报文,其格式也为管理报文格式,只是目的地址和源地址与访问消息的管理报文相反。

c)专用芯片的所有寄存器、表项的配置和读取都可经过管理报文完成。专用芯片还有另外一个配置渠道,即E2PROM配置。专用芯片可根据管脚配置采用上电自动读取E2PROM的内容配置表项和各个寄存器。

d)如果数据包的流向是过滤方向则进入过滤流程;如果数据包的流向是透传方向则根据解析结果由寄存器控制数据包的转发,或发送硬件建立TCP连接请求,或送CPU(环回模式只有过滤方向,没有透传方向)。

e)数据包进入过滤流程后,首先根据解析结果决定是否建立/查询TCP连接,最多可建10万条连接,硬件建立连接可达线速,针对每条TCP连接都有自己的ACTION,在建立/查询TCP连接后取得TCP连接的ID号和ACTION。

f)取得TCP连接的ID号后进入TCP连接的乱序流重组,状态检测和数据包调度,在做流重组后形成的指针表可作为统计每条TCP连接的流量所用,它可精确地统计每条连接的TCP_DATA流量(不包括重传报文)。

g)流重组后进入跨包过滤阶段,专用芯片支持线速查找数万条规则。

h)查找完以后会根据结果执行流量统计与流量控制。

i)数据包传向输出端口,并根据解析结果和rule/TCP连接的Action执行各种操作。

数据包经过专用芯片处理后,将一些无法处理的诸如未知数据包、可疑数据包转由上层软件模块进行最终处理,其处理流程如图5所示。

图5 软件处理模块

1)软件模块对接收到芯片部分发过来的数据包进行分析,首先将其交由防火墙检测模块进行处理。该模块将状态检测和防火墙技术结合在一起,采用深度检测算法[6],深入分析了TCP或UDP数据包的内容。深度检测能够自动进行动态设置,以便正确检测服务变量,如最大长度、隐藏字段和Radio按钮等。如果请求的变量不匹配、不存在或不正确的话,则会将请求丢弃掉,将该事件写入日志,给管理员发出警告信息,并将处理结果反馈给芯片,修改完善其规则库。

2)通过防火墙检测的数据包交由防病毒检测模块进行处理。采用启发式查毒方案[7],为每一项它定义的可疑病毒功能调用赋予一个旗标,如F,R,A……, 这样以来可以直观地对被检测程序进行是否染毒的主观判断。对于某个文件来说,被点亮的标志愈多,染毒的可能性就愈大。常规干净程序甚至不会点亮一个标志旗,但如果要作为可疑病毒报警的话,则至少要点亮两个以上标志旗。对检测出的病毒进行隔离查杀,并将处理结果反馈给芯片,修改完善其规则库。

3)通过防病毒检测的数据包交由入侵检测模块进行处理。首先对所有的包首标(header)进行检测,其次检测数据包载荷的内容,查找网络攻击中使用的命令或语法,对检测出异常的流和数据进行过滤处理,并将处理结果反馈给芯片,修改完善其规则库。

4)对通过了防火墙检测、防病毒检测以及入侵检测的异常数据,进行统计,并进行彻底分析,同时通过人工干预,对其进行智能化处理,并根据处理结果决定是否修改完善规则库。

4 性能分析

为了验证采用专用芯片的软硬协同安全防护方案的检测性能,本文对纯软件检测、软硬一体化检测两种情况进行了实验对比。先通过抓包工具截取网络数据包,存成文件,再从文件中读取数据包,以消除网络数据包快慢对实验结果的影响。实验环境为:基于龙芯2E处理器和TS8210芯片的实验平台。实验结果如表1所示。

表1 不同规则数下,每10000个数据包匹配时间对比(ms)

从表1中看出,纯软件检测时间平均为447.391ms,采用专用芯片的软硬一体化检测其平均时间为24.109ms,检测的时间平均降低了约46.2%,并且随着规则数目的逐渐增加,后者的优势也在逐渐扩大。从理论上说,后者由于大部分攻击检测由安全处理专用芯片完成,能实现千兆线速下的全包内容检测、过滤,因此在速度上具有更大的优势。

同时,选用3000个攻击数据包对系统进行测试,其中包含了各种常见的攻击行为,如拒绝服务攻击(ip包碎片攻击,UDP洪水,SYN洪水)、扫描技术(地址扫描,端口扫描)、利用信息服务(DNS域转换,Finger服务,LADP服务)等。测试结果表明,系统均能检测出以上攻击,保证了检测的准确性。

5 结束语

随着网络的普及和快速发展,网络用户面临着日益严重的安全问题。现有的安全防护技术多存在软硬分离等缺点,不能充分满足用户需求。本文提出的基于芯片的一体化安全防护技术充分发挥专用芯片高速处理和软件灵活适应的特点,提高设备处理能力和适应能力。通过将各种检测过程关联在一起,跟踪每一安全环节的检测活动,提高整个系统的检测精确度。另外,本方案采用国产专用安全处理芯片和国产高性能处理器,可以有效消除使用国外芯片的安全隐患。

[1]徐茂智,邹维. 信息安全概论[M].北京:人民邮电出版社,2007.

[2]陈晓苏,林植. 基于策略的网络安全防护系统框架研究[J].软件世界,2008:142-151.

[3]陈双龙,顾颖彦. 嵌入式实时网络信息系统安全隐患及对策[C].国防科技工业网络信息安全技术发展研讨会论文集,2004:92-96.

[4]叶世芬. 安全芯片物理防护研究[J].浙江大学学校,2005(2):37-40.

[5]崔蔚,徐铁钢. 主机网络安全防护技术的研究与应用[J].成都信息工程学院学报,2005(2):79-86.

[6]Ndeep Kumar.Classification and Detection of Computer Intrusions [D].Purdue University,2005:34-39

[7]郭春霞,裘雪红. 嵌入式系统安全的研究与设计[J].电子科技,2005 (8):49-54.