基于区块链的云存储数据安全访问控制方法

摘要:为提高数据访问的安全性,文章引进区块链技术,开展云存储数据安全访问控制方法研究。该方法利用调制技术设定控制变量,计算数据访问信道的期望效益度,对云存储数据访问信道进行均衡设计,利用区块链技术中的E椭圆曲线加密算法生成一对公钥和私钥,生成访问权限密文。设计智能合约中包含的主要内容,对云存储数据进行安全访问控制。对比实验结果证明:文章设计方法可以实现异常数据的精准辨识。

关键词:区块链;访问权限密文;云存储数据;安全访问控制

中图分类号:TP390.2 文献标志码:A

0 引言

云存储模式允许用户以通用格式将数据存储在服务器中进行托管,但该模式也带来了一系列的安全问题,如数据丢失、数据篡改、非法访问等。因此,需要对云存储数据安全访问控制方法进行研究。

张世良等[1]引入Merkle哈希树和多用户访问控制模型,支持多用户在不同粒度下访问数据资源。但面对复杂的数据环境和潜在的安全威胁,该方法不能准确辨识并拦截其中的异常数据。杨永祥[2]通过深入分析身份角色、属性和多因素身份验证等要素,建立了一套电网异构数据访问控制机制,对电网异构数据的权限管理进行了优化升级,确保只有授权用户能够访问和操作特定的数据,从而有效保护电网数据不被未经授权的人员或恶意用户获取、篡改或删除。但该方法在应对新型网络攻击和数据泄漏风险方面,还需要进一步完善和改进。

为了解决现有方法的不足,该研究提出一种基于区块链的云存储数据安全访问控制方法。

1 云存储数据访问信道均衡设计

为了满足数据安全访问控制需求,文章首先展开云存储数据访问信道均衡研究[3]。信道均衡是指对信道中的信号进行调整和处理,以消除干扰、补偿失真,使接收到的信号质量达到最佳状态[4]。文章利用调制技术设定控制变量,计算数据访问信道的期望效益度,计算如式(1)所示。

E=φP(q-y(e))(1)

公式中:E表示数据访问信道的期望效益度;φ表示补偿失真;P表示干扰值;q表示数据协同控制系数;y表示数据序列长度;e表示学习参数。在此基础上,文章根据访问中输出信号的状态参量,设定数据访问中的安全控制参数[5],引进数据索引机构,根据所有的中心节点分布,采用关系节点存储的方式,进行信道均衡处理。均衡函数如式(2)所示。

V=∑Y+E·2I(2)

公式中:V表示信道均衡函数;Y表示数据索引机构的中心节点分布;I表示关系节点。文章根据均衡函数进行数据库中区块链的寻优,对信道中不同节点进行均衡处理,如式(3)所示。

D=Z+V(f(s))(3)

公式中:D表示不同节点的均衡处理结果;Z表示数据访问特征变量;f表示数据重组函数;s表示空间数据维度。按照上述方式,完成云存储数据访问信道均衡设计。

2 基于区块链技术生成访问权限密文

在上述内容的基础上,文章继续引进区块链技术,生成云存储数据的访问权限密文。在区块链环境中,数据访问权限的控制通常涉及公钥加密技术。公钥加密允许数据的所有者使用接收者的公钥对数据进行加密,而只有接收者使用其对应的私钥才能解密数据。在此过程中,文章主要利用区块链技术中的椭圆曲线加密(Elliptic Curve Cryptography,ECC)算法生成一对公钥和私钥,生成过程如式(4—5)所示。

k1=λD·f(s)+z(4)

k2=I·k1+d(s)(5)

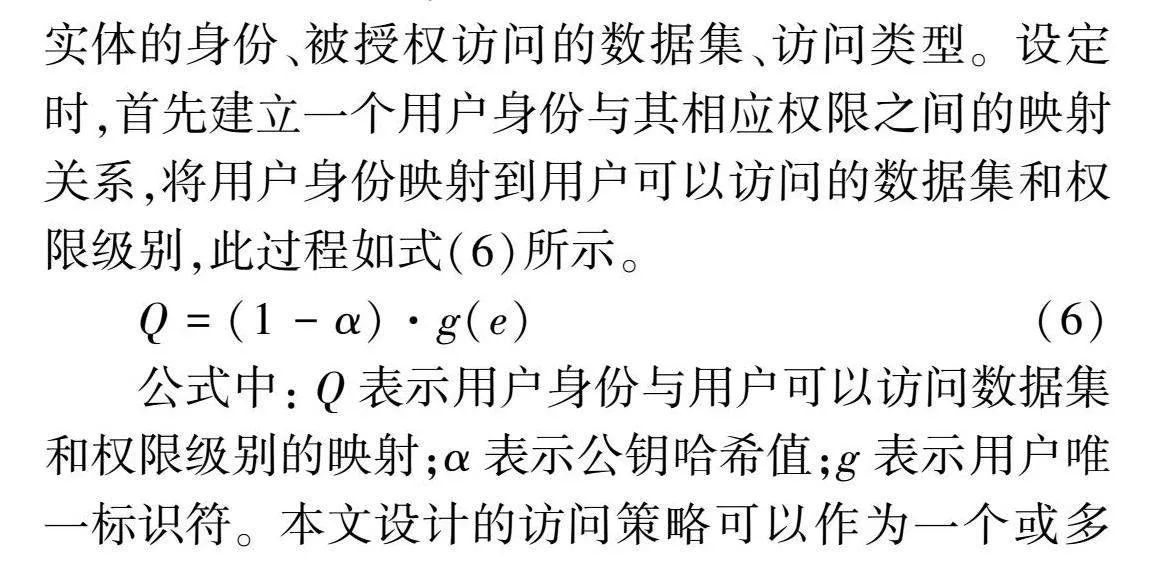

公式中:k1表示公钥的生成过程;λ表示椭圆曲线加密系数;z表示加密允许数据;k2表示私钥的生成过程;d表示访问条件。完成密钥的生成后,文章设定访问策略。在区块链上,访问策略可以作为一个智能合约的组成部分,策略中需要详细列出每个用户或实体的身份、被授权访问的数据集、访问类型。设定时,首先建立一个用户身份与其相应权限之间的映射关系,将用户身份映射到用户可以访问的数据集和权限级别,此过程如式(6)所示。

Q=(1-α)·g(e)(6)

公式中:Q表示用户身份与用户可以访问数据集和权限级别的映射;α表示公钥哈希值;g表示用户唯一标识符。本文设计的访问策略可以作为一个或多个交易存储在区块链上,将多个用户的公钥以某种方式组合,当足够数量的用户协作时,才能解密数据。通过上述方式,基于区块链技术生成访问权限密文。

3 智能合约生成与数据安全访问控制

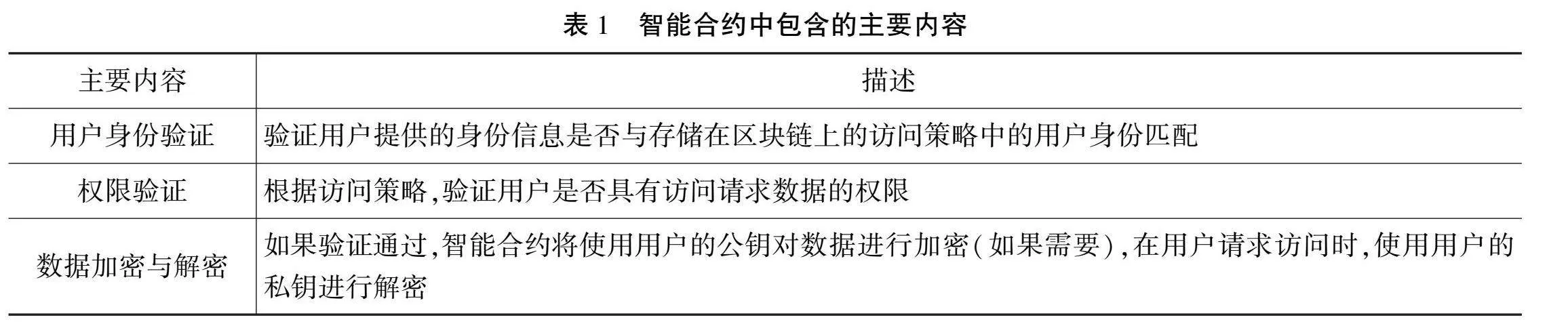

智能合约是区块链上的一段代码,用于自动执行预定义的规则和条件。在数据安全访问控制中,智能合约可以定义访问权限的逻辑,验证用户的身份和权限。在生成智能合约时,文章使用所选的编程语言定义合约的变量、函数以及编写合约的业务逻辑。在选定的区块链平台上,文章使用Remix部署智能合约。智能合约中包括的主要内容如表1所示。

当用户请求访问数据时,智能合约首先验证用户的身份和权限。如果用户具有访问权限,智能合约将使用用户的公钥(或基于访问策略生成的组合公钥)对数据进行加密,将密文存储在区块链上或传输给用户,此过程如式(7)所示。

F=EM(U)-q(A′·Q)(7)

公式中:F表示数据加密传输;M表示密文;U表示用户编码;A′表示密文存储链路。用户请求解密数据时,智能合约将验证用户的身份和权限,使用用户的私钥进行解密。解密过程如式(8)所示。

T=b2F·2r(8)

公式中:T表示解密;b表示自适应迭代系数;r表示数据库码流。通过上述方式,实现数据的安全访问控制。

4 实验与结果分析

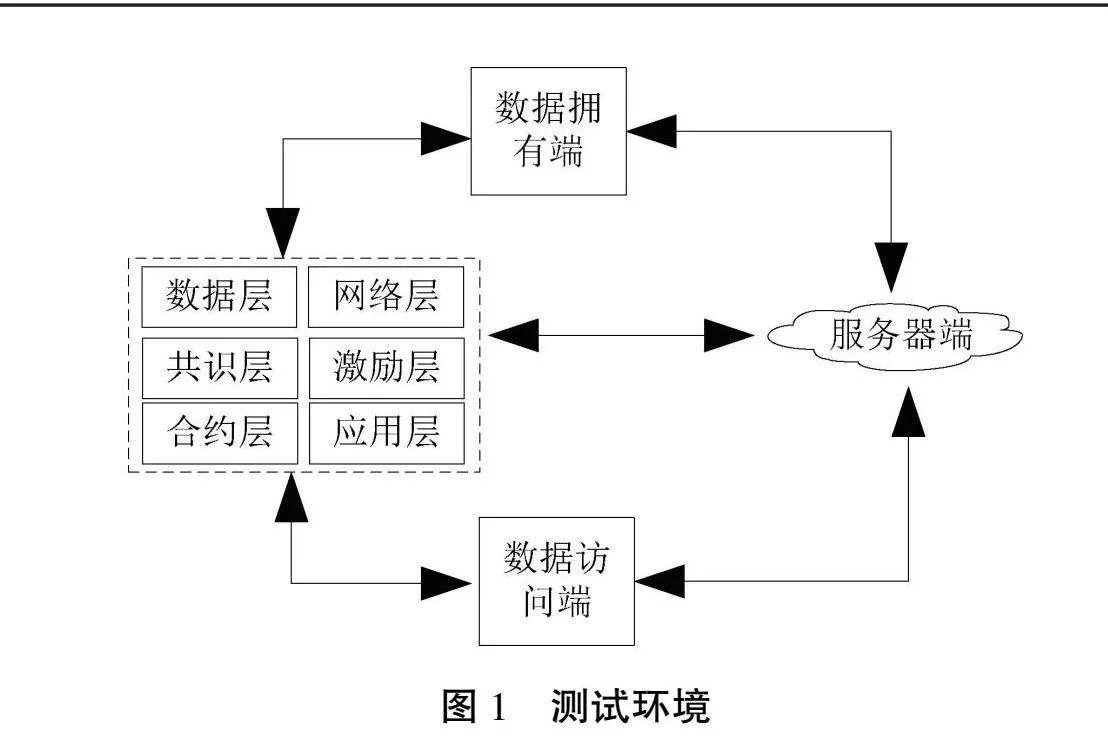

为了验证基于区块链的云存储数据安全访问控制方法的有效性,应用文章设计的方法对数据的安全访问过程进行控制,以此检验该方法的应用效果。实验测试环境如图1所示。

为了确保搭建的测试环境能够满足云存储数据安全访问控制的测试需求,设定相关实验参数:云存储数据访问引擎为Hadoop,样本数据库类型为Postgun SQL,采样数据序列长度为2100,训练样本数据量为120。

完成实验准备工作后,引进文献[1]方法、文献[2]方法作为对比方法,对云存储数据样本进行安全访问控制,在数组中随机插入存在安全隐患的数据,使用3种方法,对进行控制后的访问数据异常条数进行汇总。如用户访问中设计方法可以实现对随机插入数据中异常数据的辨识与拦截,说明设计的方法可以在应用中达到预期效果,如用户访问中设计的方法无法辨识并拦截其中的异常数据,说明设计的方法无法达到预期的应用效果,即安全访问控制效果较差。以此为依据,统计实验结果,如表2所示。

从上述表2所示的实验结果可以看出,文章设计方法可以确保辨识与拦截异常数据条数与访问数据中异常数据条数一致,即该方法可以实现对所有异常数据的精准辨识。应用文献[1]方法、文献[2]方法辨识与拦截异常数据条数小于访问数据中异常数据条数,说明传统方法的安全控制效果相对较差。由此可知,文章设计方法可以实现对数组中所有异常数据的精准辨识与拦截,说明其可以保证访问过程的安全性。

5 结语

现有的云存储数据访问控制方法主要依赖于身份认证和授权机制,但在分布式存储环境中,一旦某个存储节点出现故障或被攻击,存储的数据就可能面临丢失或泄露的风险。为此,文章引进区块链技术,通过云存储数据访问信道均衡设计、生成访问权限密文、智能合约生成等,对云存储数据的安全访问控制方法展开了全面的设计研究。实验结果表明,该方法可以有效地解决传统云存储中存在的安全问题,为云存储数据的安全性提供有力的保障。

参考文献

[1]张世良,王尧,邵晶晶.基于感知哈希的能源数据安全访问控制方法研究[J].自动化仪表,2024(5):89-93.

[2]杨永祥.电网异构数据安全存储管理中的访问控制与权限管理研究[J].电气技术与经济,2024(3):274-277.

[3]张贵兰,王健,潘云涛,等.国内外科学数据共享平台安全管理策略及典型做法研究[J].中国科技论坛,2024(4):179-188.

[4]宋宇轩.基于自适应神经模糊理论的医疗数据安全评估模型设计[J].微型电脑应用,2024(4):202-204,208.

[5]李斌,何辉,赵中英,等.基于区块链的多源网络大数据安全访问权限认证仿真[J].电信科学,2024(2):107-115.

(编辑 王永超)

Blockchain-based secure access control method for cloud storage data

LI Xuesong, LIAO Fang, LI Xiangdong, LI Di, YANG Li

(Big Data Security Engineering Research Center (Guizhou) Co., Ltd., Guiyang 550081, China)

Abstract: To improve the security of data access, this article introduces blockchain technology and conducts research on cloud storage data security access control methods. This method uses modulation technology to set control variables, calculate the expected benefit of the data access channel, balance the design of the cloud storage data access channel, and uses the E elliptic curve encryption algorithm in blockchain technology to generate a pair of public and private keys, and generate access permission ciphertext. The main content included in designing smart contracts is to provide secure access control for cloud storage data. The comparative experimental results demonstrate that the article design method can achieve accurate identification of abnormal data.

Key words: blockchain; access permission ciphertext; cloud storage data; security access control