对抗全双工主动窃听的安全高效D2D通信策略

摘 要:第5 代(The Fifth-generation,5G) 移动通信网络技术飞速发展,同频双工技术是其中一项关键技术。将这项技术运用到设备到设备(Device to Device,D2D) 通信系统中,不仅可以提高资源利用率,还能提高系统通信的安全性。然而,非法用户运用全双工技术将对系统的安全性产生巨大的威胁。因此,针对D2D 通信系统中存在全双工主动窃听者恶意干扰D2D 用户的问题,主要研究基于Stackelberg 博弈的对抗全双工恶意窃听者的安全高效功率分配方案。由于合法用户和主动窃听者的行为相互影响、相互干扰,在保证保密速率要求的情况下,分别考虑单链路与多链路的场景,研究以最小化D2D 用户消耗功率和最大化窃听效用为目标的最佳功率分配策略。由于D2D 用户和恶意窃听者的优化问题不能分开解决,通过将它们之间的交互构建成Stackelberg 博弈模型,并基于二分法算法和模拟退火算法进行求解。仿真表明,通过合理的功率分配能够有效对抗全双工恶意窃听者的窃听和干扰,从而实现安全高效通信,满足更高的系统安全性需求。

关键词:物理层安全;设备到设备;全双工

中图分类号:TN929 文献标志码:A 开放科学(资源服务)标识码(OSID):

文章编号:1003-3106(2024)05-1110-13

0 引言

随着无线设备的逐渐增加,人们对无线电资源的需求不断扩大。为了减少由此产生的巨大资源消耗和改善更复杂的无线服务环境,学者们展开了对设备到设备(Device to Device,D2D)通信技术的研究。D2D 通信指的是用户设备之间近距离的直接通信,不用基站转发。因此,不仅能够提高频谱利用率,而且可以帮助基站分担网络负载。但是,D2D通信带来技术优势的同时也给窃听者增加了更多窃听的机会。近年来,由于无线信道的开放性和D2D用户设备的可访问性,D2D 底层蜂窝网络的物理层安全受到越来越多的关注。

在底层D2D 通信系统中,D2D 发射机复用分配给蜂窝用户(Cellular User,CU)的资源块进行直接通信,通过提高频谱效率来提高蜂窝网络的性能。但是由于无线信道的开放特性,导致D2D 通信非常容易被窃听者攻击,带来更多的潜在安全风险。具体来说,一方面,由于D2D 通信中密钥的管理和分发要复杂得多,因此执行身份验证和数据保密等功能并不方便;另一方面,D2D 应用程序中各种资源受限的设备很难承担高计算开销[1]。因此,利用基于密码的传统方案来保证D2D 通信的安全是亟待解决的问题。而无线信道特性的物理层安全技术的研究[2]可以提高D2D 通信的安全性,较好地解决这一问题。

全双工通信技术允许在特定频段上同时发送和接收,与半双工通信相比具有提高频谱效率的潜力,近年来得到了广泛关注。根据信号处理和天线技术领域的最新研究进展,曾经被认为难以实施的全双工技术目前变成了各种应用场景中的有效技术手段,并且为保护无线网络提供了新的技术[2]。从保密性能的角度来看,文献[3]加入了全双工干扰接收器来提高系统保密性。学者们受到此研究的启发,开始从物理层安全角度利用全双工技术研究D2D 安全通信策略[4-5]。研究者为了提高蜂窝用户设备(Cellular User Equipments,CUE)的保密能力,将D2D 用户设备(D2D User Equipments,DUE)视为友好干扰器[4-5]。然而,只有当D2D 对以适当的发射功率工作时,CU 的安全通信才能得到保证。因此,如何利用功率分配的方法来提高CU 的安全通信越来越受到人们的关注。

关于D2D 蜂窝网络底层物理层安全的研究,大多集中在最大化系统保密能力或降低保密中断概率的资源分配上。在这些研究中,都是以保护CU 通信安全为主,关于DUEs 的物理层保密性能的研究很少[6-8]。与传统蜂窝通信方式相比,D2D 通信方式更容易被窃听和干扰。因此,D2D 通信的保密性和可靠性难以保证,D2D 通信存在很大的安全问题。此外,绝大多数研究者将恶意攻击者视为被动窃听者,此恶意窃听者在整个窃听过程中不产生干扰信号。很少有研究者考虑存在主动攻击者的情况,如概率被动窃听者或选择性被动窃听者。这类窃听者可以对合法用户进行概率窃听,也可以选择性地窃听CUE 或DUE。因此,无线网络中存在主动窃听者的物理层安全问题近年来也受到越来越多的关注。主动窃听者通过采用不同的攻击模式,从而对无线网络产生不同程度的破坏。其中,当窃听者采用半双工方式的攻击模式时,窃听者可以在2 种模式间进行切换,即被动窃听和主动干扰,但只能进行一项。当窃听者的攻击模式切换为全双工方式时,窃听者可以同时对目标用户进行窃听和干扰。相比于半双工模式的攻击,全双工模式下的攻击方式更加灵活,对无线网络的破坏程度更加深。目前而言,对于全双工窃听者的研究较少。

目前通信行业卷起了以减排、节能和低功耗为主导的绿色通信的浪潮。在实际的物理层安全通信场景中,由于节点的发射功率和能量消耗决定了数据传输的安全质量。因此,在物理层安全通信中,研究绿色安全的传输机制起着举足轻重的作用,尤其是在资源有限、设备众多的D2D 底层网络物理层安全系统中,不仅要满足日益增长的数据传输安全需求,还要考虑到无线资源的消耗效率问题。

近年来,利用博弈论方法在D2D 通信系统进行功率分配以降低干扰并提高通信安全性的研究已有许多成果。文献[9]针对毫米波5G 网络中D2D 通信的覆盖模式,提出了一种新的干扰管理范式。该理论提出了一种非对称纳什议价对策,在不影响信噪比的情况下,可以实现系统吞吐量增加的平衡。文献[10]提出了一种基于博弈论的分布式资源分配算法,用于解决D2D 通信与CU 之间的跨层干扰以及D2D 通信之间的协层干扰问题。文献[11]提出了一个效用函数和2 种算法,用于频谱管理器在集群内设备之间分配资源和在集群之间分配资源,与现有方法相比,所提出的方法可将功耗降低10% ~ 30% ,将信干比和频谱效率分别提高2% ~ 8% 和2% ~ 4% 。但这些方法都没有考虑窃听者存在的场景,无法确保通信安全性。

本文主要研究了D2D 通信系统中在underlay模式下DUE 的安全高效功率分配问题。与单链路场景不同,由于在多链路场景下,各链路之间会产生干扰,需要考虑的问题更加复杂,因此本文先对单链路进行研究,然后扩展到多链路。此外,由于合法用户和主动窃听者的行为相互影响,优化问题不能分开解决。因此,将DUE 与恶意窃听者之间的交互构建成Stackelberg 博弈模型,从而得出双方的最优策略。

1 全双工窃听者系统模型

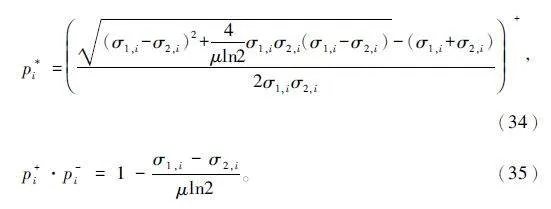

存在全双工窃听者的系统模型如图1 所示。该系统由一个基站、一个CUE、一个窃听者和N 个DUEs 组成。其中S 表示基站,CUE 为蜂窝用户设备,E 表示恶意窃听者且会按照一定的路线移动,定义所有的合法DUEs 集合为= {1,2,…,i,…,N},i∈ ,假设已预先完成配对。CUE 和所有的合法用户DUEs 都采用半双工工作模式,且DUEs 通过复用方式,利用从CUE 到S 的上行链路发送私密消息。传统的半双工窃听者,其功能比较单一,只具备最基本的窃听能力,故本文考虑窃听者功能更加齐全的全双工模式,在D2D 上行链路系统中,只有恶意窃听者E 为全双工模式,这就意味着E 在窃听DUEs发送的私密消息过程中,同时进行主动干扰。全双工通信技术能够实现设备同时同频发送和接收信号。然而,由于接收和发送都在同一个设备上,这就导致全双工设备在接收有用信息的同时还会受到自身发射端的干扰影响,这种干扰被称为自干扰(Self-Interference,SI)。由于窃听者本身的能力有限,无法完全消除全双工带来的SI。将E 的自干扰因子记为α。

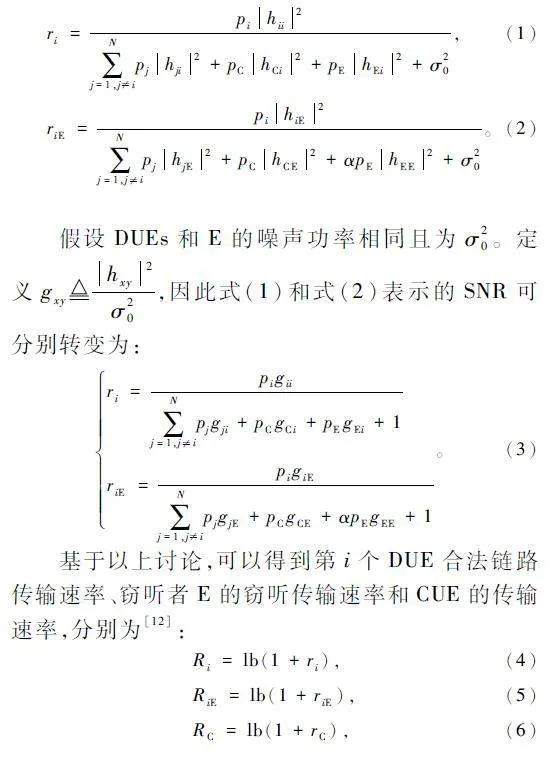

定义节点x 的传输功率为px,其中x∈{X,E,N}。节点x 和节点y 之间的信道增益为hxy,其中x∈{B,C,E, }。第i 个链路中发送用户DUE 的信道增益为hii,全双工窃听者E 的自干扰信道增益为hEE 。假设已知全局信道状态信息和CUE 的发射功率pC 。于是可得第i 个发送用户DUE 和恶意窃听者E 的信噪比分别为:

式中:rC 是CU 的信噪比。因此,可以得到第i 个DUE 的合法链路保密率为[13]:

Ri,sec = max(Ri - RiE ,0),i ∈ 。(7)

2 优化问题和功率分配方案细则

2. 1 功率分配对D2D 物理层安全的影响

对于D2D 通信系统而言,一方面要保证D2D的传输速率,另一方面要确保安全传输。因此,在有限的资源内尽可能实现多个D2D 的数据传输并保证系统安全性具有重要意义。同时,保密容量是D2D 通信系统中物理层安全性能重要优化指标之一[14-15]。在满足功率约束和D2D 用户传输速率要求情况下实现保密容量最大化的数学模型形式如式(8)所示:

式中:Ri 为D2D 传输速率,RE 为窃听速率,限制条件分别为D2D 传输速率需求R0 、D2D 发射端的发射功率要求、CU 发射功率要求以及D2D 发射端的发射功率P 和CU 发射功率PCUE 满足联合功率约束Pmax 等。由此可见,合理分配功率可以最大化保密容量,以保证通信系统安全。

2. 2 单链路场景中高效安全功率分配

首先研究仅存在单个DUE 链路的场景。假设该链路为U,即式(7)中的i = U。对于U 的发送用户来说,一方面要对抗全双工主动窃听者E,从而实现安全传输;另一方面需要考虑功耗问题。因此,根据U 对安全的需求设定一个目标保密率R0 。为了实现在功耗最小的情况下满足保密率传输的性能要求,首先建立链路U 的功耗最小化优化问题如下所示:

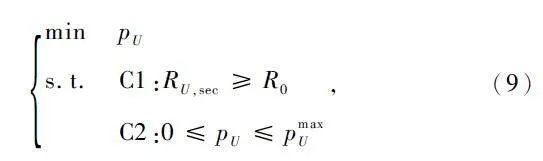

式中:pU 为U 的传输功率,约束条件C1 为安全传输需求约束条件,RU,sec 为当前U 的实际保密率;约束条件C2 为U 的传输功率限制约束条件,pmaxU 为用户U 的最大传输功率。

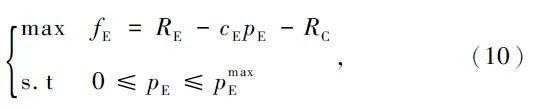

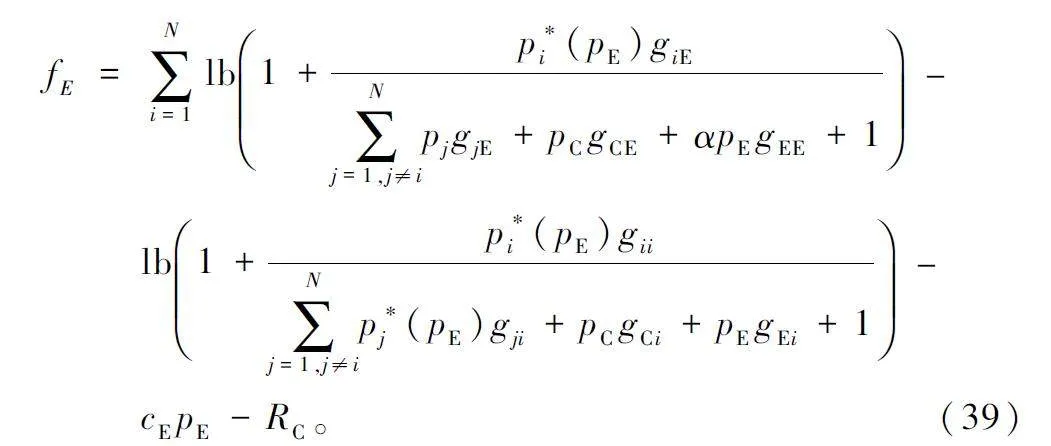

与此同时,恶意窃听者E 的目的是获取最大的窃听速率。由于它是全双工模式,因此将在合法链路上不断施加干扰信号,从而影响链路安全传输。然而,这也会给自己带来SI。此外,与半双工窃听者相比,全双工窃听者有额外的功耗,过度的功率消耗会影响自身的窃听效率。定义fE 表示恶意窃听者E 的效用函数,该窃听效用函数由三部分组成,其中第一项是恶意窃听者的窃听速率,是该效用函数的增益部分;第二项为干扰功率消耗,是成本部分;第三项为CU 干扰部分,表示为fE = RE - cE pE -RC ,其中cE 为功率代价因子。

根据以上分析,建立恶意窃听者E 效用最小化的优化问题如下:

式中:功率约束条件确保干扰功率具有实际意义且不超过功率最大值,此外,当pE = 0 时,该效用函数只由增益部分和CU 干扰部分组成,恶意窃听者从被动窃听状态变为主动窃听状态。这表明本章所考虑的新型窃听模型与传统窃听模型相兼容。

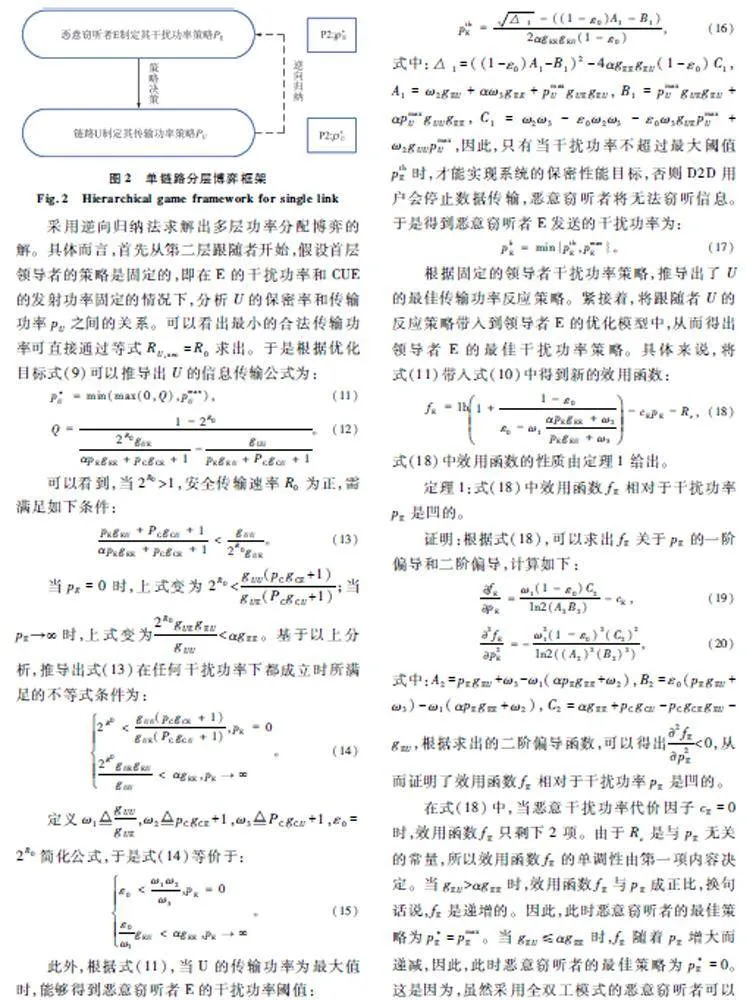

首先,对建立好的优化模型作进一步分析。用户U 需要根据窃听者E 的干扰功率策略做出最佳反应,从而实现自身的安全传输需求。与此同时,窃听者E 通过不断发送干扰信息,影响合法链路U 的安全通信,从而提高自身的窃听能力。因此,恶意窃听者必须考虑U 的反应策略,从而制定最佳干扰策略。基于以上分析可以看出,恶意窃听者E 首先采取行动,U 紧跟着E 采取行动。因此,恶意窃听者E在整个博弈中充当领导者的角色,U 是跟随者。由于Stackelberg 博弈非常适合于这种分层决策过程,因此将优化问题式(9)和式(10)构建为Stackelberg博弈模型。需要注意的是,U 和E 二者的行为互相影响,优化问题式(9)和式(10)所构成的博弈模型是相互耦合的,因此不能分开处理。此外,可以看出所提出的博弈模型是顺序博弈,因而可以采用逆向归纳法进行求解。单链路场景下的分层博弈框架如图2 所示。对于合法链路U 而言,需要根据领导者的行动做出最佳反应;对于恶意窃听者而言,需要根据跟随者的反应来制定自己的最佳策略,使其效用最大化。

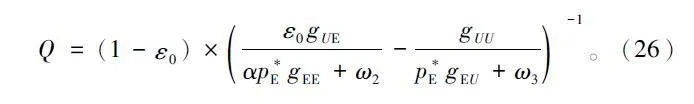

式中:恶意窃听者的功率分配值pE 取决于边界值pbE 。从式(25)中可以看出,全双工窃听者的最优干扰功率策略p*E 的实际值由其发射功率代价因子和自干扰所决定。就功率代价因子而言,其值越小,恶意窃听者的干扰几率越大。就自干扰而言,一方面,一定程度的自干扰有助于保证U 的保密速率;另一方面,过高的自干扰会使其对自身的消极影响高于对U 的消极影响。因此,自干扰是实施主动攻击的上下界条件。得到恶意窃听者最优的干扰功率分配策略后,将式(25)带入式(10)中,最终能够得到合法链路U 的最优功率分配策略p*U (p*E ),其中式(12)中Q 值为:

综上所述,求出了U 和窃听者E 的最佳功率分配策略。接下来证明U 和窃听者E 之间的Stackel-berg 博弈均衡具有唯一性,定理如下:

定理2:U 和窃听者E 之间存在Stackelberg 博弈均衡,且具有唯一性,记为(p*U (p*E ),p*E )。

证明:根据Stackelberg 博弈模型理论,当跟随着面对领导者的任何固定行为,做出的最佳对策是唯一的,则存在均衡。在本节所构建的博弈模型中,U是跟随者,恶意窃听者E 是领导者。对于E 的干扰攻击,U 做出的反应策略具有唯一性,如式(10)所示。因此,U 和窃听者E 之间的Stackelberg 博弈均衡必定存在。此外,E 的最优干扰功率策略也具有唯一性,如式(24)所示。因此,U 和窃听者E 之间的Stackelberg 博弈均衡(p*U (p*E ),p*E )存在且唯一。

2. 3 多链路场景中高效安全功率分配

接下来研究存在多个链路的场景。在该场景下存在多对DUE 对,对于所有的DUEs 而言,一方面要实现安全传输,另一方面需要考虑功耗问题,实现高效安全传输[16-18]。与单链路场景类似,将通过构建Stackelberg 博弈模型,分析DUEs 和窃听者之间的最优博弈策略。

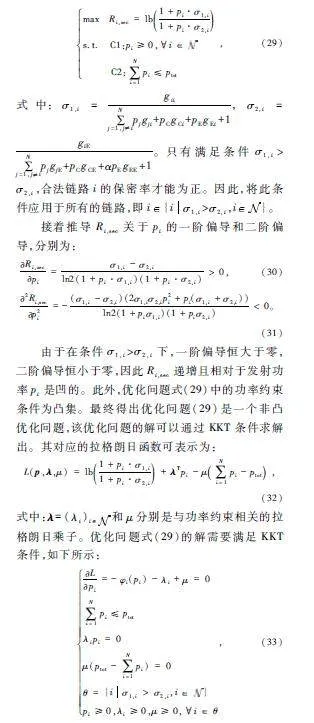

假设每个用户对合法链路传输的目标保密率为R0 ,将所有的合法用户DUEs 与窃听者E 之间的交互过程建模为Stackelberg 博弈。同样,恶意窃听者E 为领导者,DUEs 为跟随者。对于合法DUEs 而言,需要以最少的功耗完成一定要求的安全传输。首先给出合法DUEs 的优化问题:

式中:优化目标表示求解所有合法链路中DUEs 发射功率最小值,p=pi,i∈N ,限制条件C1 确保每个用户对传输安全要求高于目标保密率R0 ,限制条件C2 和C3 为功率约束,确保DUEs 发射功率具有实际意义,且所有链路中DUEs 的发射功率总和不超过最大值。

对于恶意窃听者E 而言,除了需要通过发射干扰噪声提高自身的窃听能力之外,还需要考虑自身带来的干扰影响。此外,与单链路场景不同,在多链路场景下,当窃听者窃取某个DUE 的私密消息时,正在传输私密消息的其它合法链路也会对窃听者产生干扰。因此,建立恶意窃听者E 效用最小化的优化问题如下:

在该博弈模型中,DUEs 是跟随者,恶意窃听者E 是领导者且首先采取行动。

综上所述,优化模型式(10 )可以利用博弈论[13]寻找求解的方法。然而,和单链路场景类似,由于DUEs 和E 的行为互相影响,优化问题式(27)和式(28)是相互耦合的。因此,E 的干扰功率分配需要考虑DUEs 做出的反应。反过来,干扰功率也会影响DUEs 的传输功率分配。因此,不能将它们分开处理。此外,与单链路场景类似,多链路场景下的模型依然是顺序博弈模型,可采用逆向归纳法求解。首先从第二层跟随者开始,根据已确定的首层领导者的策略,求出跟随者的最优策略。具体来说,根据已知的干扰功率分配策略求解优化问题式(27)的解。在求解之前,首先检查优化问题式(29)可行域的可行性。具体来说,在给定的纯功率约束条件下,求解DUE 最大保密率。优化问题如下:

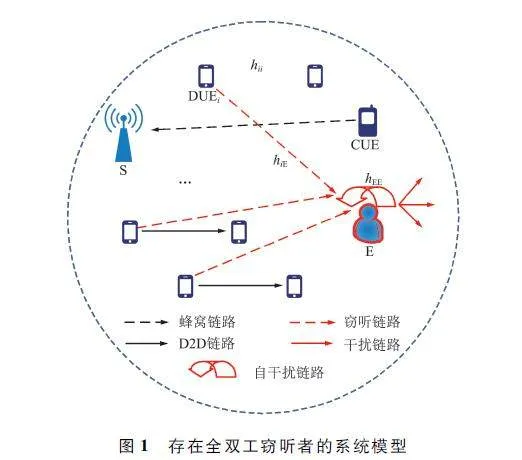

式中:φi(pi)=( σ1,i/1+σ1,i pi)-( σ2,i/1+σ2,i pi),所有与不等式相关的拉格朗日乘子非负。在给定乘子μ 和λi = 0 的条件下,根据φi(pi)= μ 得出的结果或为正或为负。在这种情况下,如果得出的pi 有一正解,则对应的λi = 0。反之,若pi 无正解,则对应的λi >0。φi(pi)=μ 等价于一个有2 个根的二次方程,其中只有一个为有效解,且该根非负。因此,从式(33)中能够计算出p*i 表达式以及2 根之间的关系分别为:

由于得出的根为一正一负,因此p+i · pi<0,于是有:

μln2 < σ1,i - σ2,i, (36)

因此,对于给定的μ,只要满足式(35),就能够通过式(34)求出DUEs 最优传输功率。由于所定义的效用函数随着pi 递增,因此,拉格朗日乘子μ 还应当满足如下要求:

得到最优的DUEs 传输功率分配后,再求出功率约束条件下最高的保密率R*i,sec,并与式(27)中C1 约束R0 比较,如果R*i,sec ≥ R0 ,则优化问题式(29)是可行的;否则,目标保密率R0 无法实现。

基于以上分析,通过式(34)和式(37)可以求出使保密率最大化的功率分配。同样,对于一定保密率要求的高效保密率功率分配也必定遵循着类似的功率分配模式,只是式(37)中的对应的乘子μ 不相同。此外,对于优化问题式(27),当约束C1 满足相等条件时,当前的信息传输才是最高效的。因此,高效的DUEs 传输功率分配策略应当满足式(34)和式(35)中等式约束条件C1。假设所有的DUEs 都满足式(36),对应的乘子用μ* 表示,且μ* 满足如下条件:

Ri(p*i ) = R0 ,i ∈ 。(38)

基于以上研究,得出跟随者存在博弈均衡,证明如下。

定理3:多链路场景下存在Stackelberg 安全博弈均衡。

证明:由于式(34)中的p*i 对于μ* 是单调的,且通过式(38)可以求出唯一的根。因此,优化问题式(27)中的最优功率分配策略是唯一的,也就是说,跟随者的策略是唯一的。因此,多链路场景下仍然存在Stackelberg 安全博弈均衡。

虽然只得到p*i 的封闭表达式,无法求出乘子μ* 的封闭表达式,但是根据p*i 与μ* 之间的单调关系,可以通过二分法算法求出μ* ,从而求出DUEs最优功率分配策略。具体算法如算法1 所示。

接下来求解领导者E 的最优干扰功率分配策略。将得到的跟随者的最优策略结果带入到领导者的效用函数中,得出最优干扰功率策略。具体来说,将式(33)中的p*i (pE )带入到式(28)中,得到:

由于缺乏乘子μ′的封闭表达式,虽然无法根据该效用函数直接求出p*E 的封闭表达式,但是仍然可以通过数值计算的方法寻找最优解。于是使用模拟退火算法进行求解,具体算法如算法2所示。

借助算法2,得出了领导者的最优干扰功率分配策略p*E 。然后将p*E 带入到p*i (pE )中,∀i∈N ,就能推导出DUEs 的最优传输功率分配策略p*i (p*E ),∀i∈N 。基于以上分析,最终构造出了多链路场景下安全高效的Stackelberg 博弈均衡(p*i (p*E ),p*E ),∀i∈N。

3 仿真分析

3. 1 单链路博弈

在本小节中,将分析全双工窃听者对单链路系统安全性能的影响。为了充分体现全双工恶意窃听者对系统安全性能的影响,将考虑移动状态下的窃听者。假设链路传输为瑞利衰落,功率衰减指数为5,高斯白噪声功率为-100 dBm。单链路场景下的仿真模型如图3 所示,基站、CU 和恶意窃听者分别用BS、CUE 和E 表示,合法链路U 中的用户用DUEU 表示。以基站的位置为坐标原点(0,0),CUE的坐标为(60 m,60 m),DUEU 发射端和接收端的坐标分别为(100 m,0)和(100 m,100 m),恶意窃听者的起始坐标为(150 m,0 )。假设窃听者E 从(150 m,0)出发,沿着直线x = 150 向上移动。自干扰系数α 为[10-10 ,10-4 ],目标保密率为2(对应的r0 为4)和2. 2(对应的r0 为4. 5),D2D 对最大传输功率和窃听者最大干扰功率值为1. 5 W,窃听者E的移动范围为[0,100 m]。

根据窃听者不同位置,将DUEU 传输功率变化与全双工恶意窃听者的干扰功率变化进行对比。如图4 所示,当设定的保密率需求为4. 0 时,随着恶意窃听者位移的增加,DUEU 的传输功率和窃听者干扰功率保持着同步增减趋势。具体而言,恶意窃听者从(150 m,0)移动到(150 m,10 m)时并没有发送干扰信息。因此,用户对的传输功率没有发生变化。但是当恶意窃听者不断增加干扰功率时,对应区间(10 m,50 m),DUEU 迅速增加传输功率。随着窃听者逐渐靠近DUEU 的接收端,其干扰功率也逐渐增大。当窃听者移动到中心附近时干扰达到最大值。这是因为,当窃听者到达理想的干扰和窃听区域时,将充分利用优势,以最大的干扰功率提高窃听率。同样,用户对为了保证一定的保密率,也将不断增加传输功率。此外还能看出,与窃听者消耗的干扰功率相比,DUEU 需要消耗更多的传输功率才能实现安全传输。

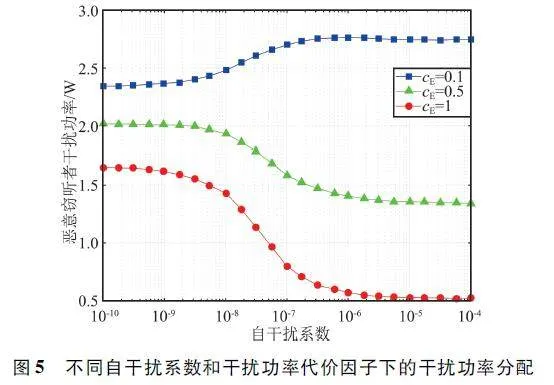

不同自干扰系数和干扰功率代价因子下的干扰功率的变化曲线,如图5 所示。从图中可以看出,随着干扰功率代价因子增长,窃听者干扰功率下降,干扰功率代价因子为0. 1 时,干扰功率最大。这是因为,干扰功率代价因子相当于成本,其值越大,恶意窃听者越不愿意产生干扰。当干扰功率代价因子为0. 5 或1 时,干扰功率随着自干扰系数的增大而减小,这说明自干扰系数越大,产生的负面效益越大,因此只能降低干扰功率。对比干扰功率代价因子为0. 1 和0. 5 的干扰功率变化,很明显,代价因子为0. 5 的干扰功率随着自干扰因子不断增加而降低,然而代价因子为0. 1 时,干扰功率却持续增长。原因是这种情况下产生的负面效益较小,窃听者会以更高的功率进行干扰,同时需要确保DUEU 传输保密率有效,所发射的干扰噪声不会导致D2D 对传输中断,这样才能获得最高的窃听率。因此,在负面效益很小的情况下,需要严格控制干扰功率,从而获得最高的窃听率。此外,当自干扰系数很小或很大时,干扰功率变化并不明显。这是因为,自干扰系数很小时对干扰功率产生的影响很小,自干扰系数很大时会成为主要负面因素。

3. 2 多链路博弈

在本小节中,将分析全双工窃听者对多个DUEs通信系统安全性能的影响。其中系统吞吐量可以作为衡量系统性能的标准之一,计算如下:

式中:n 表示用户数量,pi 表示用户i 分配到的功率,hi 表示信道增益,N0 表示高斯白噪声。

多链路场景下的仿真模型如图6 所示。基站、蜂窝用户和恶意窃听者分别用S、CUE 和E 表示,6 个DUEs 随机分布在500 m×500 m 的正方形内。以基站的位置为坐标原点(0,0),CUE 的坐标为(200 m,200 m),单对D2D 发射端和接收端的坐标分别为(300 m,0)和(300 m,100 m),恶意窃听者的起始坐标为(400 m,0)。假设窃听者E 从起始点出发,沿着直线x = 400 向上移动。自干扰系数α 为10-10 ~ 10-4 ,D2D 对最大传输功率和窃听者最大干扰功率值为1. 5 W,窃听者E 的移动范围为0 ~ 100 m。

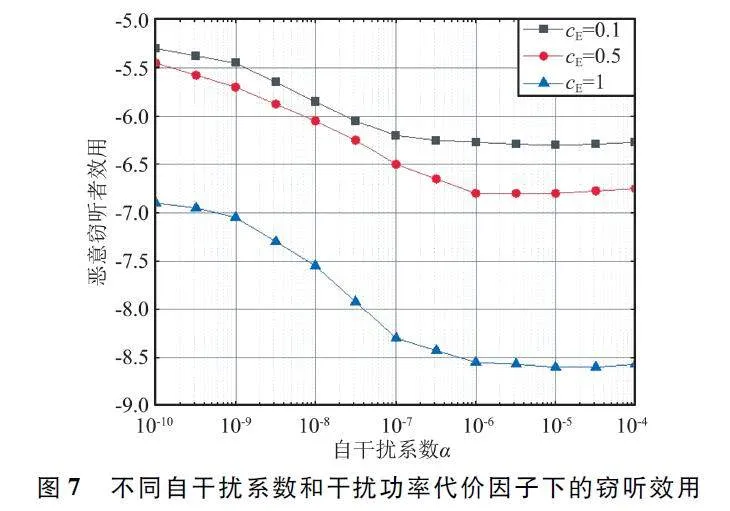

不同干扰功率代价因子和自干扰系数下的窃听者效用如图7 所示。从图7 中可以看出,窃听者的效用随着自干扰系数的增加而降低,这是因为当自干扰越来越多时,窃听者的窃听和干扰性能都将下降。此外还能看出,干扰功率代价因子越大,对应的窃听者效用越小,这是因为在窃听者效用函数中,干扰功率代价因子相当于成本部分,其值越大,干扰有效性越弱,带来的负面效益越多。因此,对于窃听者而言,干扰功率代价因子和自干扰系数越大,自身受到的负面影响越大,实际的窃听效用越低。

不同数量的DUEs 和干扰功率代价因子下的窃听者效用变化如图8 所示。从图8 中可以看出,随着DUEs 数量的增加,窃听者的效用先减小后增大。这是因为,当DUEs 数量并不是很多时,窃听者一开始可以获得很多的收益。随着DUEs 数量不断增加,未被窃听的DUEs 对窃听者产生的干扰越来越大,最终会成为制约因素,但是随着DUEs 数量继续增多,窃听者的收益逐渐超过DUEs 带来的负面影响,因此窃听效用渐渐上升。

不同自干扰系数和干扰功率代价因子下的安全传输功率变化如图9 所示。可以看到,DUEs 的传输功率随着自干扰系数和干扰功率代价因子的不断增加而减少。这是因为自干扰系数越大,恶意窃听者产生的自干扰越多,干扰功率代价因子越大,负效益越多。因此,对于恶意窃听者而言,会减少发送干扰噪声,导致实现的窃听率会变低。对用户对而言,合法链路目标保密率的功耗就会降低。

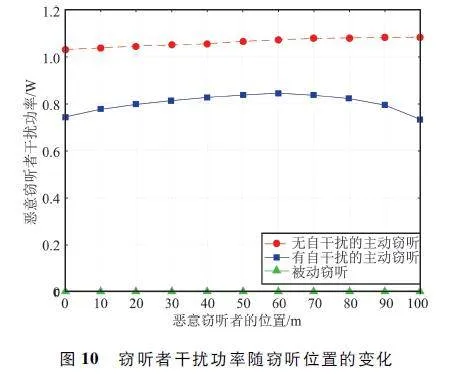

恶意窃听者不同位置下的干扰功率变化,以及不同安全传输方案下的安全性能对比,如图10 所示。可以看出,在无自干扰的主动窃听方案中,随着恶意窃听者与合法D2D 接收端距离的减少,所发射的干扰功率不断增加。而在有自干扰的主动窃听方案中,干扰功率先增加后减小。这是因为,当存在自干扰时,虽然发射干扰噪声能够提高窃听能力,但是自干扰会带来负面效益,降低窃听性能。因此,对于窃听者而言,在与合法D2D 接收端距离为60 m 处分配最大的干扰功率,从而达到最佳的窃听状态。

本文研究的安全高效传输策略所达到的保密速率如图11 所示。从图中可以看出,随着窃听者距离的增大,本文方法可以显著提高主动窃听时的D2D保密速率。此外还能看到,存在自干扰的系统的保密速率高于无自干扰时的情况,这是预料中的情况。结合图9,由于无自干扰的主动窃听者的干扰功率高于有自干扰的情况,因此对D2D 的安全性影响更大,这种情况下的D2D 保密速率较低。

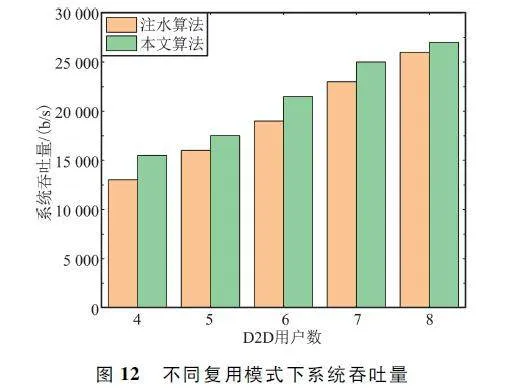

图12 为注水功率分配算法[11]和本文提出的功率分配算法的性能对比图,用户数量从4 逐渐提升至8。从仿真结果可以看出,本文提出的方法在不同用户数量下的系统吞吐量均高于注水法,且随着D2D 用户数的增加,系统总体吞吐量稳定提高。原因是本文的效用函数将窃听者和用户同时考虑,受到窃听者干扰较大时付出相对较小的代价,从而减小干扰,同时系统吞吐量得到提升。

4 结束语

针对存在全双工主动窃听的D2D 通信系统,本文设计出系统中DUEs 的高效安全功率分配问题。首先,研究了单链路场景下的情况,将DUE 和全双工窃听者之间的交互构建成Stackelberg 博弈模型,并分析了博弈均衡的性质,推导出封闭表达式,从而求解出最优的DUE 传输功率策略以及主动窃听者的干扰策略。然后,本文将研究场景拓展到多链路场景,并构建出多链路场景下的Stackelberg 博弈模型。通过二分法算法和模拟退火算法分别求出DUEs 和全双工窃听者的最优策略。最后,将本文的算法用仿真软件进行验证,仿真分析的实验结果表明,本文所提的算法不仅满足了系统的安全传输需求,而且高效地分配了功率。研究这种具有高威胁性的新型窃听场景,对进一步提高系统的安全效用具有重要意义。

参考文献

[1] WYNER A D. The Wiretap Channel [J]. Bell SystemTechnical Journal,1975,54(8):1355-1387.

[2] ZHENG T X,WANG H M,YANG Q,et al. SafeguardingDecentralized Wireless Networks Using Fullduplex Jamming Receivers[J]. IEEE Transactions on Wireless Communications,2016,16(1):278-292.

[3] CHEN G J,COON J P,RENZO M D. Secrecy OutageAnalysis for Downlink Transmissions in the Presence ofRandomly Located Eavesdroppers[J]. IEEE Transactionson Information Forensics and Security,2017,12 (5 ):1195-1206.

[4] WANG L,LIU J M,CHEN M K,et al. OptimizationbasedAccess Assignment Scheme for Physicallayer Security inD2D Communications Underlaying a Cellular Network[J]. IEEE Transactions on Vehicular Technology,2018,67(7):5766-5777.

[5] WANG H M,ZHAO B Q,ZHENG T X. Adaptive Fullduplex Jamming Receiver for Secure D2D Links in RandomNetworks [J ]. IEEE Transactions on Communications,2019,67(2):1254-1267.

[6] WANG J H,HUANG Y M,JIN S,et al. Resource Management for DevicetoDevice Communication:A PhysicalLayer Security Perspective[J]. IEEE Journal on SelectedAreas in Communications,2018,36(4):946-960.

[7] ZHANG K C,PENG M G,ZHANG P,et al. Secrecyoptimized Resource Allocation for DevicetoDevice Communication Underlaying Heterogeneous Networks [J]. IEEETransactions on Vehicular Technology,2016,66 (2 ):1822-1834.

[8] KANG X L,JI X S,HUANG K Z,et al. Secure D2D Communication Underlying Cellular Networks:Artificial NoiseAssisted [C]∥ 2016 IEEE 84th Vehicular TechnologyConference (VTCFall). Montreal:IEEE,2017:1-5.

[9] SARMA S S,HAZRA R. Interference Management forD2D Communication in mmWave 5G Network:AnAlternate Offer Bargaining Game Theory Approach[C]∥2020 7th International Conference on Signal Processingand Integrated Networks (SPIN ). Noida:IEEE,2020:202-207.

[10] DUN H,YE F,JIAO S H,et al. The Distributed Resource Allocation for D2D Communication with Game Theory[C]∥2019 IEEEAPS Topical Conference on Antennas andPropagation in Wireless Communications (APWC). Granada:IEEE,2019:104-108.

[11] GHOSH S,DE D. CGD2D:Cooperative Game TheoryBased Resource Optimization for D2D Communication in5G Wireless Network[C]∥2020 Fifth International Conference on Research in Computational Intelligence andCommunication Networks (ICRCICN). Bangalore:IEEE,2020:171-176.

[12] 邱禹,窦峥,齐琳. 基于博弈论的D2D 功率分配算法研究[C]∥2022 年全国微波毫米波会议论文集(下册)哈尔滨:中国电子学会,2022:577-579.

[13] LYU Y P,JIA X D,NIU C Y,et al. D2D NetworkCoverage Analysis Based on Cluster User Equipment Classification and Spectrum Sharing Allocation [C]∥ 2020IEEE 6th International Conference on Computer and Communications (ICCC). Chengdu:IEEE,2020:529-534.

[14] CAO J,SONG X,XU S Y,et al. Energyefficient ResourceAllocation for Heterogeneous Network with Grouping D2D[J]. China Communications,2021,18(3):132-141.

[15] ALENEZI S,LUO C B,MIN G Y. Energyefficient D2DCommunications Based on Centralised ReinforcementLearning Technique[C]∥2021 IEEE 24th InternationalConference on Computational Science and Engineering(CSE). Shenyang:IEEE,2021:57-63.

[16] JIANG Y E,WANG L M,ZHAO H,et al. Covert Communications in D2D Underlaying Cellular Networks withPower Domain NOMA[J]. IEEE Systems Journal,2020,14(3):3717-3728.

[17] WU M R,QI W J,ZHU Z L,et al. Joint Resource Allocation and Power Splitting Control for SWIPTenabled Cooperative D2D Communication Networks[C]∥2021 IEEE /CIC International Conference on Communications in China(ICCC). Xiamen:IEEE,2021:481-486.

[18] GBADAMOSI S A,HANCKE G P,ABUMAHFOUZ AM. Interference Avoidance Resource Allocation for D2Denabled 5G Narrowband Internet of Things[J]. IEEE Internet of Things Journal,2022,9(22):22752-22764.

作者简介

胡 阳 男,(1981—),硕士,高级工程师。主要研究方向:电子信息通信。

杨 爽 女,(1993—),硕士,助理工程师。主要研究方向:电力信息通信。

张 明 男,(1988—),硕士,工程师。主要研究方向:电力通信网。

韦 存 男,(1995—),硕士研究生。主要研究方向:无线通信。

王 磊 男,(1977—),博士,教授。主要研究方向:现代通信中的智能信号与信息处理。

江 雪 女,(1982—),博士,讲师。主要研究方向:干扰对齐、拓扑干扰管理。

基金项目:国家电网有限公司总部管理科技项目资助(5108-202218280A-2-199-XG);国家自然科学基金(62071255)