基于HMAC 算法的网络通信安全数据传输系统设计

艾雪瑞,许 放,张 涛,程方圆,曹 瑾

(北京中电飞华通信有限公司,北京 100000)

网络通信作为一种不受限的、开放的通信工具,能够有效提高人们日常工作生活交流的效率。由于电子信息不能像传统文件信息那样进行安全防护,在传输、处理、存储的过程中存在一定的泄露风险。为了保证网络通信数据安全,通过对传输过程进行加密来确保信息的接收者能够确定信息的来源和完整性,只有接收者可以获得并且解密,进而保障信息不会被泄露。

文献[1]设计具有实时嵌入型缺陷的远程监控通信系统,通过HMAC 算法保证内外部安全性,进一步保证信息来源的安全性和完整性,但应用范围较局限。文献[2]结合网络通信特点,在Windows 系统下构建数据加密系统,结合RSA 与三重DES,实现网络通信数据加密,但这种方法的传输稳定性不高。

目前的网络通信安全数据传输系统稳定性较差,导致通信质量下降。因此,采用HMAC 算法设计一种新的网络通信安全数据传输系统。

1 网络通信安全数据传输模块

1.1 加密模块

由于公用密钥与私用密钥算法相比更加便于传递与保管,而私用密钥算法比公用密钥算法的加密速度更快。因此,在对网络通信数据进行传输加密时,可利用公用密钥算法和私用密钥算法相结合的混合算法进行加密处理。加密过程如下:

发送方用其私人密钥对网络通信数据进行密钥签名后,接收方从中介方获得由发送方传递的公开密钥,同时发送方获得接收方的公开密钥对需传输的数据进行签名加密,将数据传输给接收方。接收方通过对传输的数据进行解密,同时通过获得的公开密钥进行验证,最终获得私人密钥[3-4]。

在上述过程中,为防止因数据重新发送从而降低安全性,所以需要加上时间标记。如此,接收方通过加密模块精准安全获得三重密钥,可对接收到的网络通信数据进行解密,匹配接收方与发送方的身份认证结果并分析发送方的签名信息,进一步增强了数据传输安全性[5-6]。

1.2 解密模块

在完成网络通信数据的加密模块设计后,接收方使用其私人密钥将传输的数据进行解密。为了提升数据安全等级,接收方使用密钥进行加密。一次密钥长度约56 位,调整密钥次数,进行三次密钥加工后,密钥长度约112 位,匹配接收方与发送方的加密-解密-加密模式,对比传统加密解密模式的速率和强度,进一步判断新型的加密-解密-加密模式下的信息安全性,将上述模块应用至实际中,接收方与双方还可定时地交换彼此的加密密钥,对双方授权进行相关检查,保证在加密-解密-加密模式下的信息安全[7-8]。

1.3 身份认证模块

在上述加密模块和解密模块中,增加了角色与用户ID、管理密钥ID 确保数据安全高效地被传输。按照各个ID 在传统通信模块上的定义,通过HMAC算法及时对该类型字段的含义进行延伸,以此保证数据安全性。设计的网络通信安全数据传输系统的字段含义可表示如下:

1)角色ID:只能读不能写的监视员用0j01 表示;既可以写也可以读的操作员用0j02表示;维修管理系统用户的密码信息的管理员用0j03表示;监视网络安全、修正网络参数的安全管理员用0j04 表示。只有将该字段填写为0 后才能进行身份验证[9-10]。

2)用户ID:类似于设计系统的工作人员ID,唯一可识别系统用户的真实信息。只有将该字段填写为1 后才能进行身份验证。

3)临时密钥ID:利用HMAC 算法获取新的认证码,将临时密钥ID 转化为HMAC 认证码,调节该字段的ID 号,确保新生成的HMAC 认证码的临时密钥ID 能够包含原始数据与管理密钥ID。即新生成的HMAC 认证码=MD5(管理密钥ID+原始数据)。

4)管理密钥ID:利用管理密钥ID 对身份认证进行识别,或对临时密钥ID 进行更新,分析传输的数据是否为101 规约数据,是则就将管理密钥ID 字段自动填写为0,否则为1[11-12]。

5)同步码:根据发送方将所传输的数据包大小以及生成时间转化为同步码,结合临时密钥ID 与管理密钥ID 对数据访问进行认证,有效降低数据受到攻击的概率。

1.4 逻辑发生器

在完成加密模块、解密模块以及通信模块设计后,将需传输的网络通信数据进行HMAC 计算处理。为了有效提高数据传输过程中的安全性,引入Logistic 映射和Chebyshev 映射,避免数据传输过程中受到伪造消息的攻击,在混沌映射过程中构建仍能随机产生序列的逻辑发生器,处理攻击者发出的伪造数据,加强逻辑发生器对攻击的监测和处理力度,达到保证数据传输安全性的目的[13-14]。Logistic映射用下述公式表示:

当0 <Ln<1 时,构建的随机数列逻辑发生器处于混沌状态。而Chebyshev 映射用下述公式表示:

当-1 <Cn<1 且y>2 时,构建的随机数列逻辑发生器处于混沌状态,其中y为Chebyshev 映射函数的阶数。

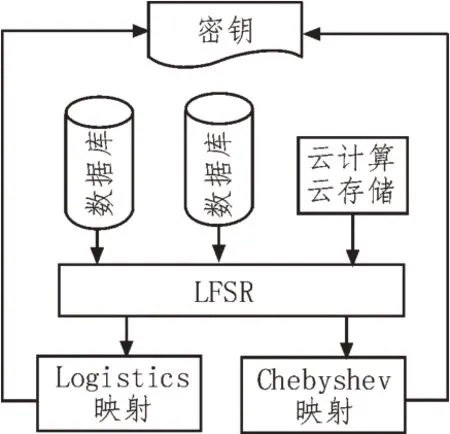

根据Logistic 映射和Chebyshev 映射后,构建随机产生序列的逻辑发生器,集中处理伪造信息攻击的参数,按照不同用户使用的参数令HMAC 算法处理不同类型的数据,并及时记录逻辑发生器处理之后输出的数据。其中逻辑发生器如图1 所示。

图1 逻辑发生器

观察图1 可知,根据逻辑发生器处理传输的数据以及加密模块和解密模块中使用的密钥,将其转化为混沌状态下的映射参数,并将迭代之后的数值反馈到系统,Logistic 映射迭代后的数值录入逻辑发生器中会转化为初始运算序列的循环移位。经过一系列的混合运算后,分析经逻辑发生器处理后的输出数据,将其作为两种映射的迭代初值和控制参数,加强网络通信安全数据运输的安全性,保证数据完整性,控制外来伪造消息攻击系统以及避免数据在传输过程中出现混乱[15]。

2 网络通信安全数据传输程序

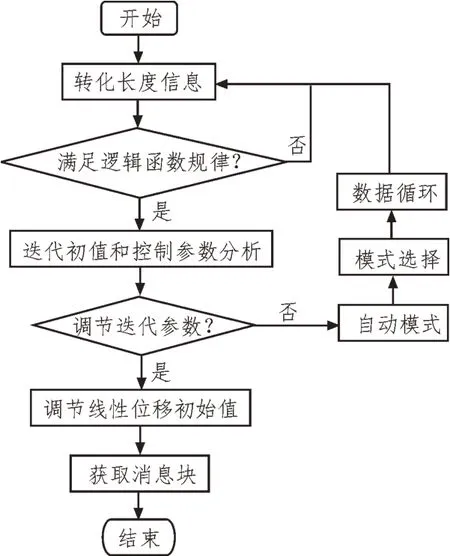

基于HMAC 算法设计网络通信安全数据传输系统,通过加密解密模块加强信息的安全性,身份认证模块验证身份信息的完整性,逻辑发生器以及混沌映射扩大消息的传播安全性和不可逆转性,有效防止外来伪造信息的攻击。HMAC 算法的具体步骤如图2 所示。

图2 网络通信安全数据传输流程

步骤1:利用消息分块,将任意长度的数据转化为便于传输的信息块,以此实现信息长度的调节。获取经处理后的消息块,将其划分为字节更小的消息组。在分析逻辑函数过程中,将消息组变为更小字节的二进制序列,将Logistic 映射和Chebyshev 映射作为迭代函数,用于描述迭代算法中的更新过程,加大逻辑取值的灵活范围。

迭代结果计算公式如下:

其中,t(v)为迭代初值;a表示数据初始值。

步骤2:利用上一步骤获得的迭代初值和控制参数,使用逻辑处理器调节数据传输的迭代次数以及消息块数目,最终获得相应的十进制数。

监测参数表达式如下:

式中,m表示传输规律参数;f表示监测点与监测线的差值;L表示传输参数;C表示数据最大值。

步骤3:输出经逻辑处理器迭代处理后的数据,截取其中的二进制数据,调节线性移位后的初始值,确保能令其参与下一次迭代。

步骤4:重复逻辑处理器中的迭代过程,获取经过几轮迭代后的消息块,截取输出数据中的二进制序列,计算二进制序列中的两位十进制数,划分不同的循环移位最终输出两组序列,即HMAC 算法的序列值,以此获取消息块实现网络通信安全数据传输[16]。

3 实验研究

为了验证基于HMAC 算法的网络通信安全数据传输系统的实际应用效果,选用传统的基于数据加密的传输系统和基于远程分析的传输系统与所设计系统进行实验对比。

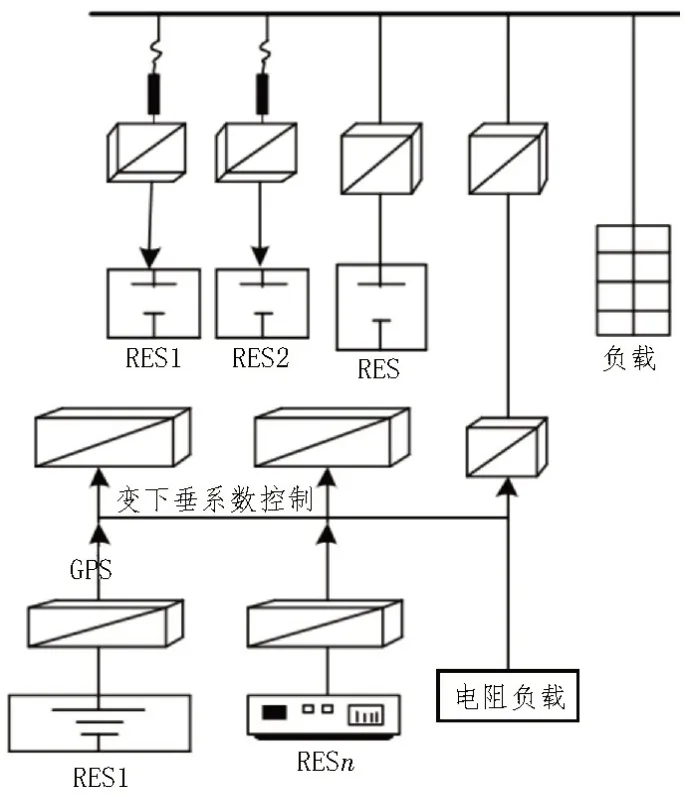

设定传输信道如图3 所示。

图3 传输信道

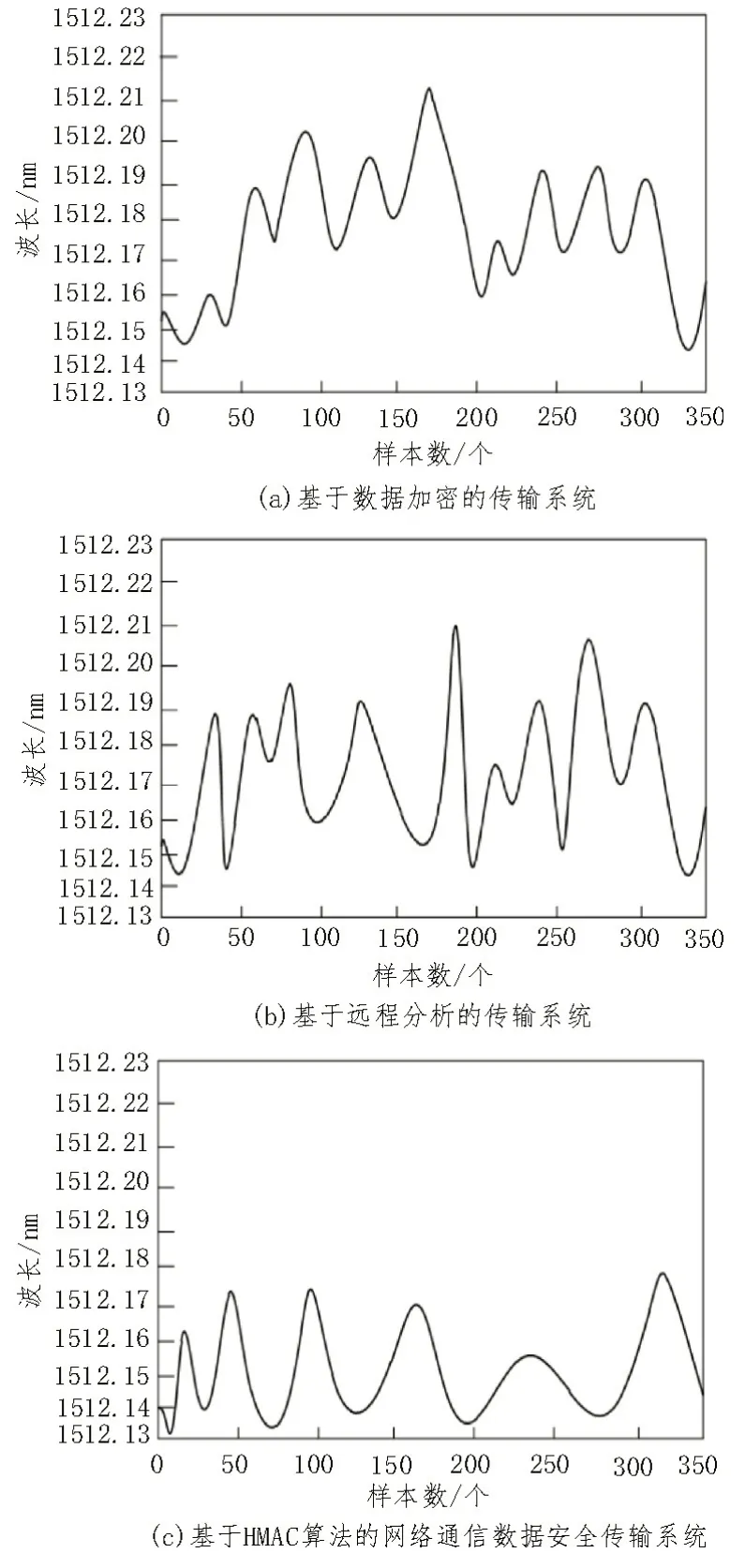

将ARM 作为实验环境,以C 语言为开发语言,对三种传输系统进行实验对比。将数据波动情况作为衡量传输过程数据稳定性的重要指标,具体比较结果如图4 所示。

图4 通信数据波动情况

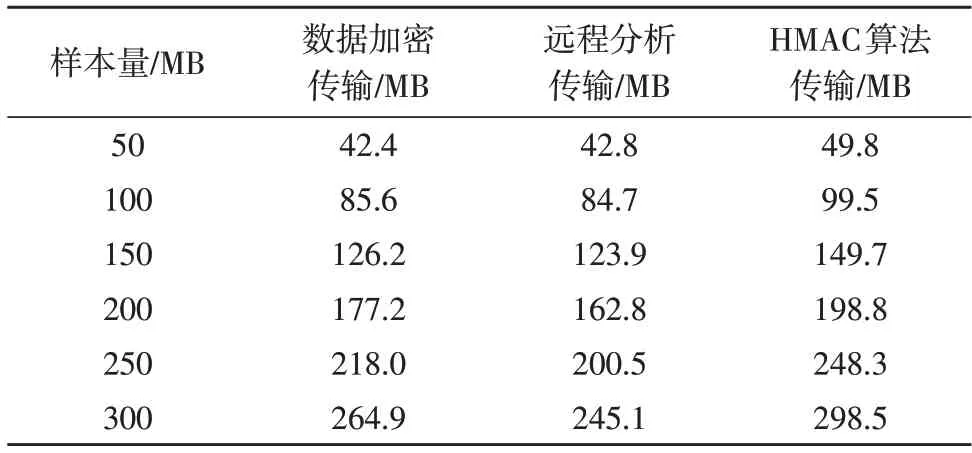

三种方法的通信数据样本传输情况如表1所示。

表1 通信数据样本传输情况

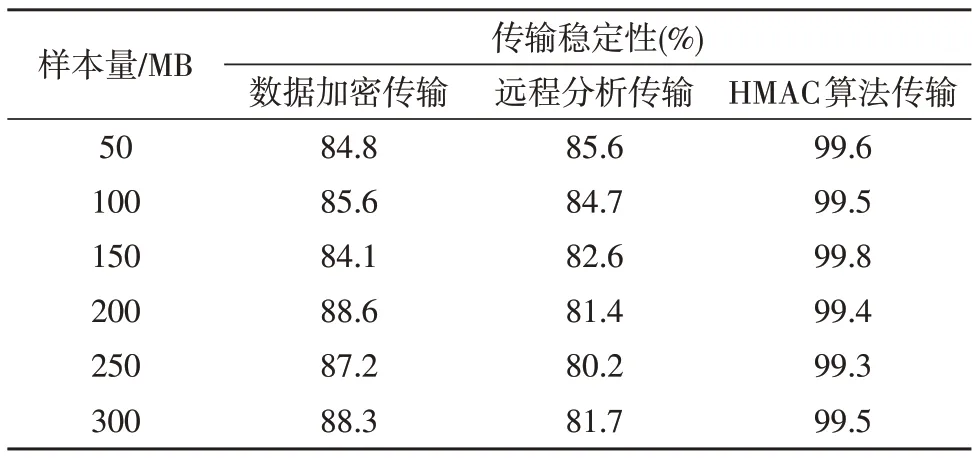

稳定性等于成功传输过去的数据样本数量与发送的数据样本的比率,三种方法的传输稳定性对比结果如表2 所示。

表2 传输稳定性对比结果

根据图4 和表2 可知,基于HMAC 算法的网络通信安全数据传输系统的传输稳定性在99%以上,传输质量较高。该系统的加密模块、解密模块、身份认证模块、逻辑发生器具有独立的、完整的功能,提高系统的数据传输效率。

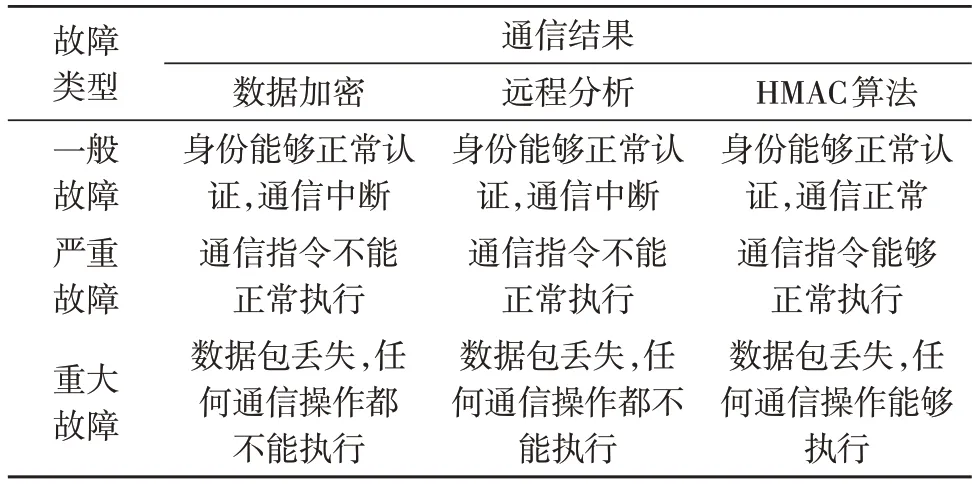

同时选用提出的传输系统与传统传输系统进行实验对比,设定三次故障侵袭,故障状态下传输效果如表3 所示。

表3 故障状态下传输效果

根据表3 可知,在不同故障状态下,所设计的系统能够保证正常通信,具有极好的通信质量,可以实现数据包的顺利传输。

4 结束语

利用HMAC 算法设计网络通信安全数据传输系统,以期进一步加强信息传输的安全性。实验结果表明,该系统在实际应用中效果良好,但依旧存在一些不足之处,主要表现在传统传输方式的基础上加入了临时密钥ID 与管理密钥ID 等,对工作人员的能力要求较高,未来将进一步加强这一方面的研究。