基于Tangle网络的群智感知隐私保护激励方法

牟星宇, 陈晖, 徐昕, 江晓玲, 李云峰, 张鑫晶*

(1.吉林省气象信息网络中心, 长春 130062; 2.吉林省气象灾害防御技术中心, 长春 130062)

随着可穿戴智能设备的飞速发展,群智感知也得到了广泛应用,已成为当前的热点研究[1-3]。目前在气象观测等领域已进行相应应用[4]。群智感知需要携带智能设备的参与者参与,即基本感知节点由人与设备混合的形式产生[5]。参与者需要投入时间精力和承担设备损耗等资源。这种情况下亟需一种方法来激励用户参与感知任务[6-7]。

激励方法的设置对参与者的活跃度和数据质量起着决定性的作用,是群智感知模型最重要的一环[8]。目前激励方法主要分为以下四种:互惠互利方法,任务评估方法,电子货币方法和信誉评测机方法[9]。互惠互利方法通过等价交换的激励方法刺激用户参与,但信赖周期过长[10]。任务评估方法[11]是根据任务代价和参与者的能力的评估,通过感知平台和参与者之间的交互活动来激励参与者完成感知任务。电子货币方法[12]是较为普遍的激励方法,通过给与用户一定的电子货币来激励用户参与,但是电子货币的中心性导致在现实中很难实现通过可信中心来管理电子货币,也可能为了利益售卖用户信息或与用户共谋[13]。信誉评测方法[14]是根据用户任务完成度等多角度评测用户信誉,为用户提供相应服务,但是该机制易遭受女巫攻击[15],基于区块链的激励方法[16]虽然去中心化,但区块链存在PoW(proof of work)问题,使得低算力用户无法获得正常收益,会导致用户流失。另一方面,感知平台对隐私度量如何评定和量化隐私泄露风险是当前群智感知中的一大挑战[17-18]。

针对以上问题,提出一种基于Tangle网络的隐私保护群智感知激励方法TNIP(tangle network incentive policy)。在该方法中,平台发布感知任务、交付参与报酬及用户上传数据等行为过程都在分布式账本中被相应记录。通过分布式节点记录内容进行验证工作,比服务器验证方式更可信,且每个节点都有机会参与到数据记录中。避免引入可信第三方带来的安全问题。针对感知数据的溯源保护问题和区块链算力公平性问题,采用ECDSA(elliptic curve digital signature algorithm)方法对用户上传的感知数据进行保护,PoW控制算法保障低算力用户的收益,利用量化模型对隐私泄露风险进行量化评估。

1 群智感知网络模型

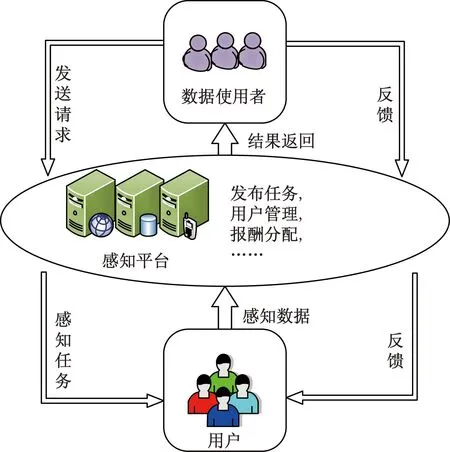

群智感知的典型结构[19]如图1所示,该系统结构包括感知平台、数据使用者和任务参与者三部分。感知平台收集感知请求,将任务发布,参与者收集感知数据,并将感知数据上传给感知平台,感知平台将数据处理后返回给服务请求者。整个流程实现数据感知、数据收集和信息服务提供等功能[20]。

图1 群智感知经典结构示意图Fig.1 Crowd sensing classic structure

TNIP的任务执行过程为:感知平台发布感知任务、激励公告和感知质量要求。参与者与携带移动智能设备的参与者存在感知代价,当感知任务的报酬时参与者执行感知任务并上传感知数据,感知平台将数据请求分成若干子任务,对完成子任务的参与者集合中的每一名参与者根据其贡献给予相应报酬。

1.1 激励方法框架描述

如图2所示,在TNIP激励方法中,提出数据请求的用户称为使用者,感知平台将数据请求分成若干子任务,将这些子任务称为感知任务,将平台中所有注册用户称为用户,将响应感知任务请求的用户称为备选者,将被群智感知平台选择执行感知任务的备选者称为参与者。在移动群智感知系统中,请求者向感知平台提出服务请求,平台根据任务需求选择参与者和任务推送。

感知任务的分配、完成和上传这个过程视为一个交易,此交易经由分布式账本记录在链上。记录在账本上的所有交易均无法更改,保证了感知过程的可靠性,该架构不依赖可信第三方,摆脱了可信第三方带来的安全隐患。针对接收推送的参与者在上传感知数据时可能发生针对感知数据内容的假冒攻击和合谋攻击。面对上述攻击,TNIP采用ECDSA方法进行数字签名,对感知数据进行保护。借助ECDSA方法可在已知公钥的情况下无法推导私钥,且可证明一个匿名节点拥有该公钥对应的私钥且该过程不泄露任何关于私钥的信息。

1.2 采用Tangle网络的群智感知模型

随着Ethereum等电子货币价格的不断波动,其gas费也随之波动,无法支持小额支付的缺点也愈发明显。现今进行Ethereum交易系统中均需要支付一定百分比的手续费,这在小额支付领域是极不合理的。并且在产生异质交易系统时(即交易系统出现非理性情况时),比特币这类区块网络会产生算力资源的争夺和算力浪费的现象。这时研究人员的目光聚焦到的Tangle网络,Tangle网络采用交易相互关联方法,像一个大的网络纠缠在一起。该技术本身基于有向图(directed acyclic graph,DAG)是由有限数量的边和顶点组成。DAG的组成单元是一笔笔的交易,每个单元记录的是单个用户的交易,这样就省去了打包出块的时间。验证手段则依赖于后一笔交易对前一笔交易的验证,使得DAG可以异步并发地写入很多交易,并最终构成一种拓扑的树状结构,能够极大地提高扩展性[16]。

1.3 PoW控制算法

TNIP方法不可避免的要解决PoW带来的不良副作用,例如:挖矿竞赛:较小的通用设备与优化的硬件之间,在PoW性能方面存在几个数量级的差异。因此,任何基于PoW的速率控制最终都会使得算力较小的设备处于劣势。因此,需要全新的交易速率控制机制来处理Tangle网络的全局和每个节点的控制。

基于PoW的体系中,一方面高难度值会阻碍低算力节点发布交易,不适合物联网应用环境;另一方面,低难度值就会很快导致网络阻塞。该文提出一种自适应PoW算法,允许每个节点发布交易,通过对节点的交易难度控制,达到高算力设备和低算力设备拥有同样参与感知任务的机会。为了避免通过低算力设备参与网络进行垃圾信息攻击行为,该算法设置了惩罚垃圾信息攻击行为。

(1)

(2)

式(2)中:z为依赖于si的函数,这样节点的si越大,同一节点可以发出的交易数量越多。式(2)确保即使具有无限计算能力的用户也不能随意通过垃圾信息进行网络攻击。

为简单起见,设传入交易的顺序与节点发出的顺序相同。执行PoW所需的预期时间远大于网络延迟时间h,因此这是一个合理的假设。第一次交易时,节点存储发出交易的节点id,接收它的时间t0和PoW难度。通过确定发布节点的身份标识id以及sid。基于此信息,可以检查由同一节点在最近的T个时间单位内发布的交易数量不超过根据其历史交易数量所得到的最大数量z(sid),且交易的难度确实足够大。

2 ECDSA签名

ECDSA方法是ECC[21](elliptic curve cryptography, ECC)和DSA[22](digital signature algorithm, DSA)算法的结合体,常用于数字签名。TNIP方法通过采用ECDSA签名来解决分布式网络中零知识证明的问题。

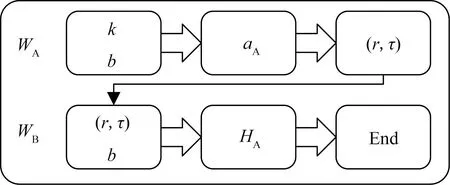

如图3所示,参与者WA通过椭圆曲线算法生成私钥aA和公钥HA,对要签名的消息通过哈希算法生成摘要b(b为整数),然后WA用私钥aA按照下面步骤对摘要z生成签名。WB通过公钥HA验证签名。

图3 ECDSA示意图Fig.3 ECDSA schematic

生成签名:

(1)WA选取一个随机数k,其中k∈{1,2,…,c-1},c为子群的阶。

(2)计算P=kG,G为曲线的基点。

(3)计算r=xPmodc,如果r=0,则回到(1)重新选择一个k重试。

(4)计算τ=k-1(b+raA)modc。如果τ=0,则回到(1)重新选择一个k重试。

(5)(r,τ)就是最终的签名对。

校验签名:

(1)计算u1=τ-1bmodc。

(2)计算u2=τ-1rmodc。

(3)计算P=u1G+u2HA。

(4)如果xPmodc=r,则签名有效。

证明:

因为HA=aAG,于是:

P=u1G+u2HA

=u1G+u2aAG

=(u1+u2aA)G

=[(τ-1b+τ-1raA)modc]G

=[τ-1(b+aA)modc]G

(3)

而之前定义有:τ=k-1(b+raA)modc⟹k=τ-1(b+raA)modc。

因此P=[τ-1(b+aA)modc]G=kG,这与生成签名时一致,故证明完毕。

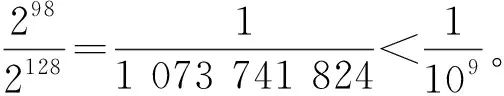

定理1在已知公钥的情况下,无法推导出该公钥对应的私钥。

设随机取一个0~256位之间的值v,且v在具体曲线方程上的落点为V,求证:在公开V以及具体曲线的方程的情况下,能否反推出v。

证明:

定理2可证明某节点拥有公钥V相对应的私钥v,且该过程不会暴露关于私钥v的任何信息。

证明:

对点V的计算中添加hash函数可得

φG=hash(m,∂)V+∂。

设已知m时,若给出φ和∂来满足上面的方程,即可以证明该节点拥有v。该假设前提为:若该节点不存在v,则无法提供φ和∂来满足上面的等式。

想计算出φ,需要r可知,但r在没有公开时是未知的,且∂=rG;G为随机椭圆上某点,故无法倒推出r,即φ也是无法逆推的,证明完毕。

3 隐私风险量化

只有参与感知任务的参与者才会有隐私数据泄露的风险。为准确掌握网络中参与者面临的隐私风险情况,保护参与者隐私安全。该文设置了隐私风险量化模型,在该模型中,隐私风险随着参与者参与的感知任务类型和接收任务的感知平台的不同而不同,能更加细致的量化参与者在完成当前任务时和完成任务后面临的隐私风险,在该风险到达系统设定的阈值时,TNIP方法会释放一笔绝对可信的里程碑交易,修正网络整体的隐私风险。

将隐私风险度划分多个等级,该文选择对隐私风险进行累加评定,因此采用法国数据保护机构国家信息与自由委员会制定的标准风险评估方法计算隐私风险[23]。

参与者可形式化表示为Wζ=[task1,task2,…,taskζ,…,taskn],task1表示参与者Wζ完成了第一个感知任务,其中,该参与者完成的第ζ个感知任务taskζ可表示为taskζ=(Sζ,Yζ),Sζ表示为任务Yζ=[yζ1,yζ2,…,yζn]的发布平台,即该文中的感知平台。参与者u当前风险程度记为qu表达式为

qu=SY([task1,task2,…,taskn])

(4)

式(4)中:qu∈[0,1],随着参与者的风险增大而增大。

参与者面临的隐私风险来自于其参与感知任务的过程中,这里认定每次参与感知任务的隐私泄露风险是一定的且该值为累加值。故yζn产生的风险为qu∈[0,1]累加的乘积。在这种情况下,参与感知任务的次数越多,隐私泄露的风险就越大,则qu∈[0,1]可表示为

(5)

(6)

式中:γ为常数,是为保证qu在[0,1]区间内。

在TNIP方法中,里程碑交易会在一定周期内发布,该交易为绝对可信交易并遍历整个网络,所有活跃节点均会自动对该交易进行验证,并记录在分布式账本中,未验证该交易的节点会被感知网络重新认定为新节点,新节点需验证两笔交易方可加入网络。其目的是保证整个交易网络稳定,清除僵尸节点。因为该交易的绝对可信性,在里程碑交易后会使得qu=0,为保障网络隐私风险稳定在安全范围内,合理设置里程碑交易是必要的。

4 试验分析

本节首先对TNIP方法的激励情况,即参与者参与数量、备选用户数量和参与率表现进行对比分析;然后,分析隐私风险量化情况和利用里程碑交易解决累计风险问题;最后,与其他隐私保护网络进行隐私水平对比分析。

4.1 数据集及试验环境

通过仿真试验结合真实数据集结合的方式对该文模型进行验证,使用Coordinator模拟工具,定期生成快照对交易进行确认,真实数据集选用GeoLife来模拟参与者的行动[24],数据集收录了参与者的轨迹数据。数据包含了一系列以时间为序的点,并记录了参与者的活动轨迹,比如购物、旅游、远足等活动。本试验Ubuntu Server 18.10系统下搭建分发框架,通过python语言仿真得出结果,参数设置见表1。

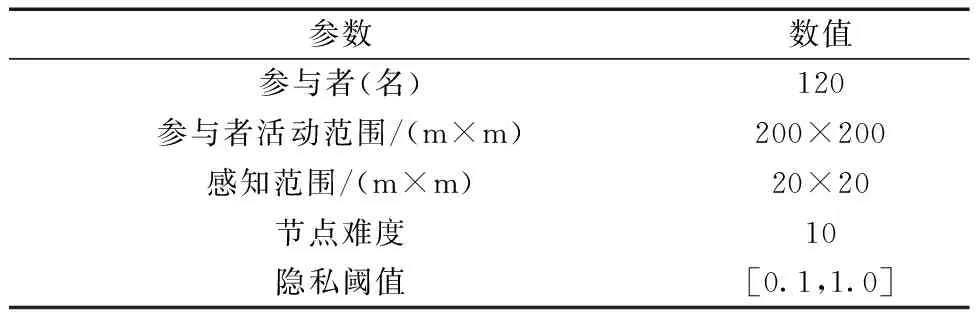

表1 参数设置Table 1 Parameter setting

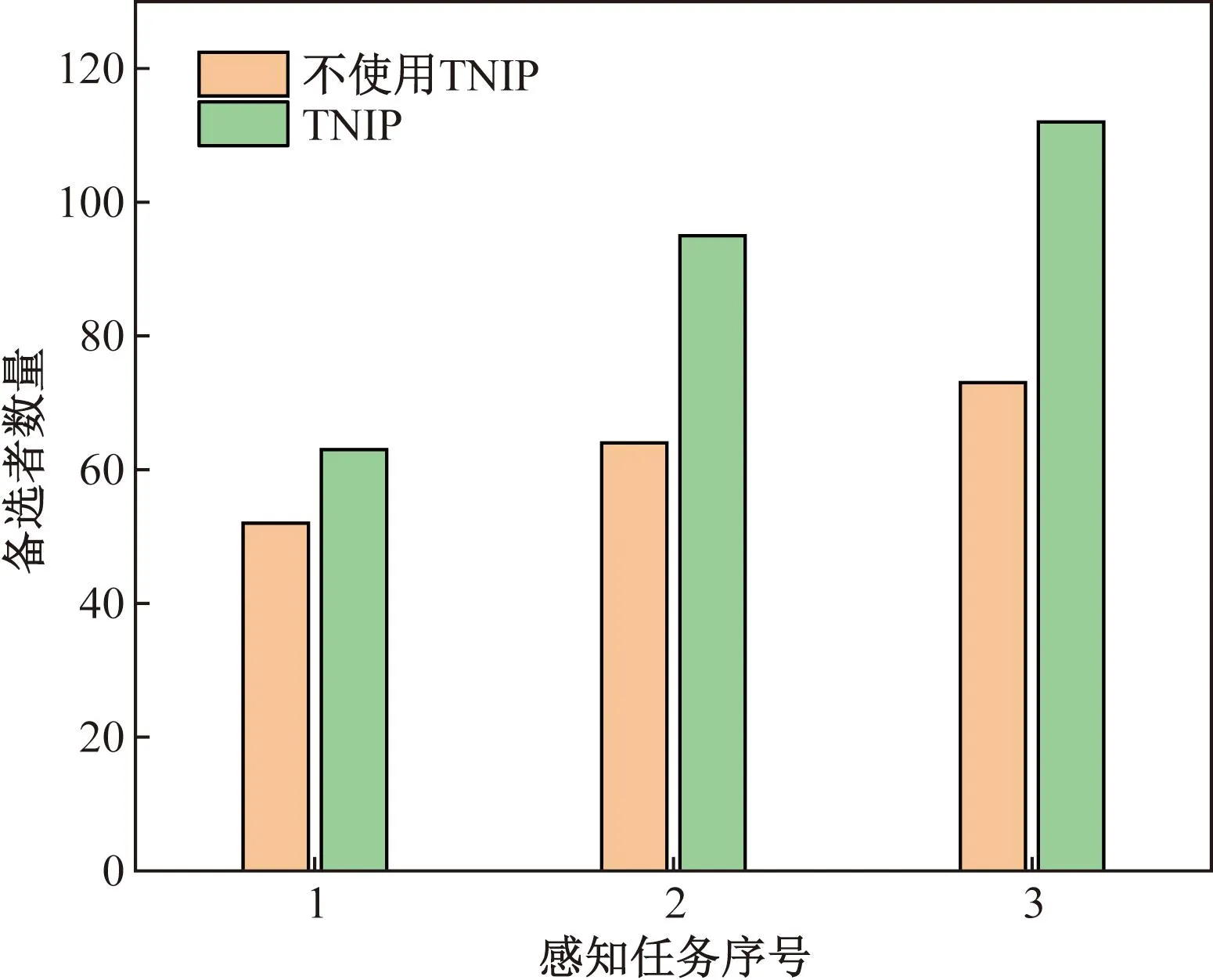

图4显示在不同的感知任务集下,相比于不使用TNIP方法的机制。TNIP方法拥有更多备选者,证明在TNIP方法下,自愿参与感知任务的人数更多,也就是说用户响应感知任务的积极性越高。

图4 备选者数量对比Fig.4 Comparison of the number of candidates

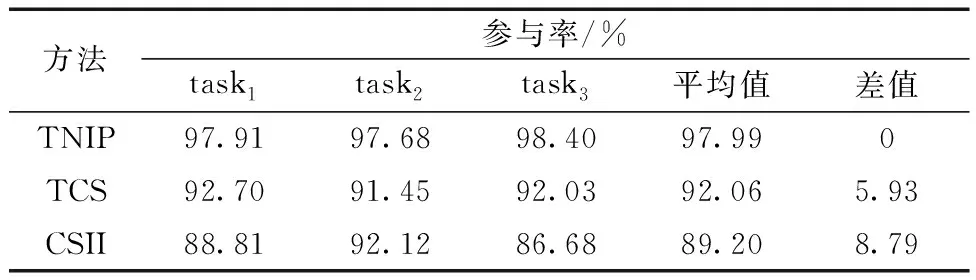

定义参与率λ为参与人数W和注册人数N的比值,即λ=W/N。表示注册人数。备选者数量和参与率能反映出激励方法的效果。

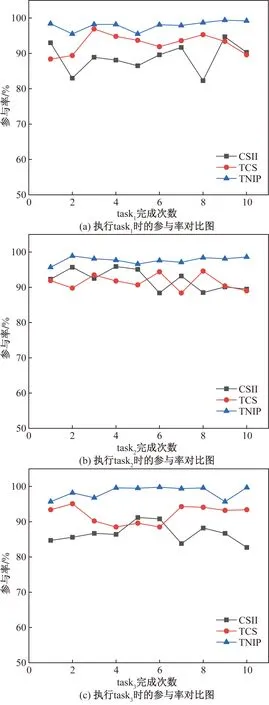

对于参与率试验,随机选取三种不同类型的感知任务并记为task1、task2、task3。三种不同激励方法下参与者的参与率区间对比如图5所示,通过参与率区间,能更直观的对比三种激励方法的参与率和参与率所在区间范围。可见,TNIP方法的稳定性和参与率明显优于TCS[16]方法和CSII[11]方法。因为CSII方法和TCS方法是根据参与者的参与记录和数据质量来对参与者进行评判。因此,感知网络中未参与过感知任务和未参与上传高质量数据传输的参与者逐渐失去感知机会。在TNIP方法中,部分参与者虽然未参与感知任务,但其参与了交易的分布式记录和链上传输,即网络中的节点均有机会参与到感知任务中。通过表2可知,TNIP方法在三类任务的平均参与率较CSII方法和TCS方法分别提高了8.79%和5.93%。

表2 平均参与率Table 2 Average participation rate

图5 不同类型任务下的参与率表现图Fig.5 Participation rate under different types of tasks

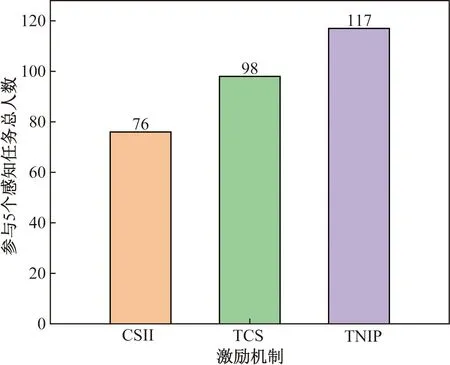

如图6所示,在5次感知任务之后,CSII方法共选择了73名用户参与感知任务,TCS方法共选择了98名用户参与感知任务,而TNIP方法选择了117名用户参与。原因是CSII方法为了保证收集感知数据的质量优先选择信誉度更高的用户参与感知任务,导致未参与感知任务或者参与感知任务次数较少的用户没有机会参与感知任务(数据质量如何得到保证),TCS方法的参与者优选方法避免了上述情况的发生,均衡了用户参与感知任务的机会但TCS方法过多的考虑高信誉用户,随着网络发展,很多新用户得不到参与感知任务的机会,TNIP方法优于TCS方法的地方在于TNIP方法会释放一次里程碑交易,让感知网络中所有的用户参与到该次交易中,并在链上记录,这样未参与过感知任务的用户也有相应的权限去参与到感知任务中。

图6 参与人数对比Fig.6 Comparison of participants

4.2 隐私保护

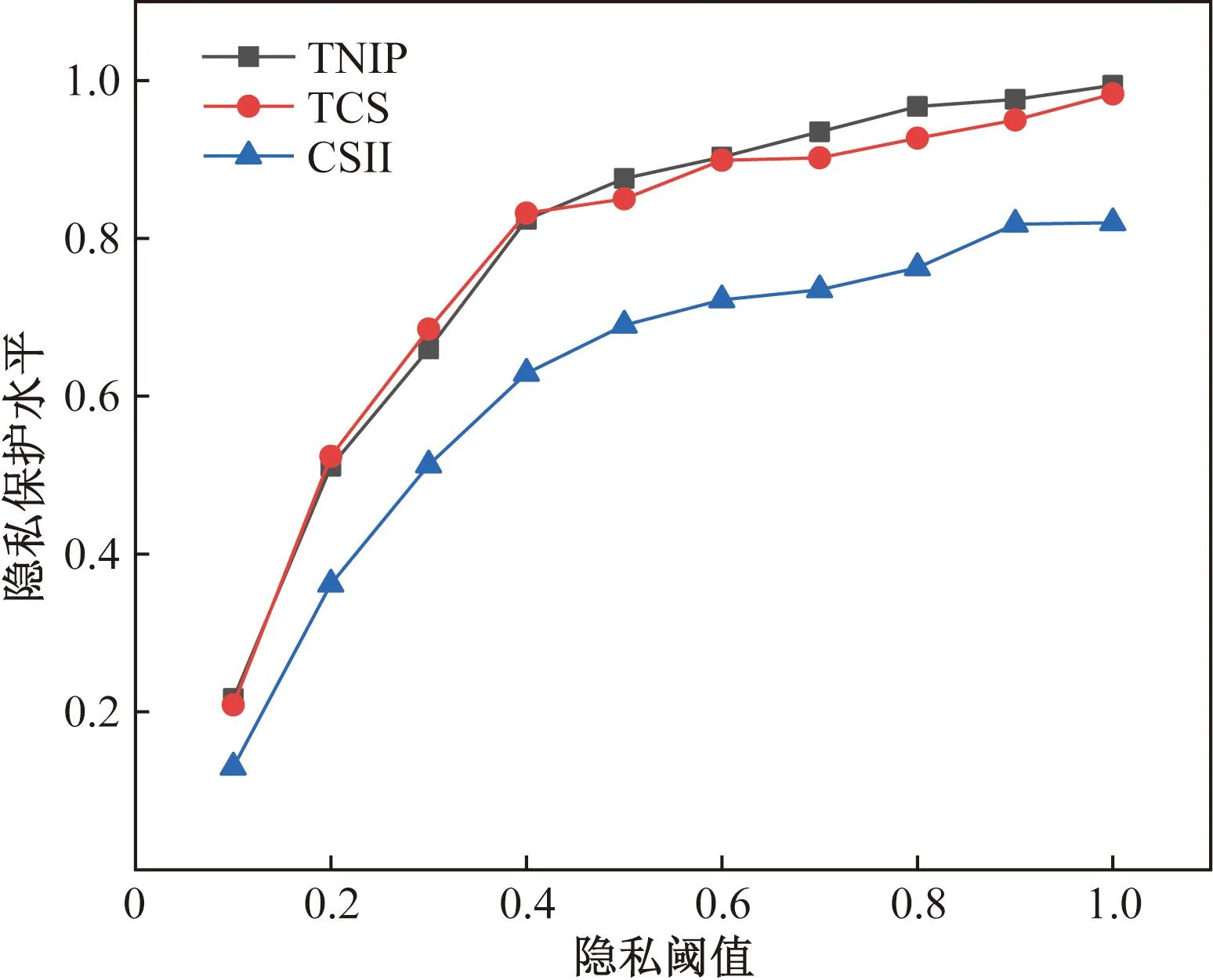

隐私保护对比如图7所示,在阈值增长过程中,三种隐私保护水平均随之上升。在相同阈值下,TNIP方法和TCS方法的隐私保护明显优于CSII方法。因为TNIP方法采用基于ECDSA加密方法并通过Tangle网络的分布式账本记录,具有匿名性和不可篡改性。而TCS方法是采取对原始数据中加入噪扰数据并使用矩阵方法对数据进行压缩处理,从而提高隐私保护强度。CSII方法通过对感知数据进行随机裁剪,后利用逐个聚合的融合树方法实现数据隐私保护。但是该方法随着阈值增长,裁剪块数量也会随之增加,裁剪块过多会导致其稳定性下降,隐私性也随之降低。TNIP方法较TCS方法在隐私保护方面略有提升,因为TNIP方法采用椭圆曲线数学理论,其取值范围不受其他外部条件影响,且数据在链上被分布式网络记录;而TCS方法中噪扰数据的选取范围固定,影响对真实数据隐藏的效果。

图7 隐私保护水平对比图Fig.7 Comparison of privacy protection levels

4.3 隐私风险量化

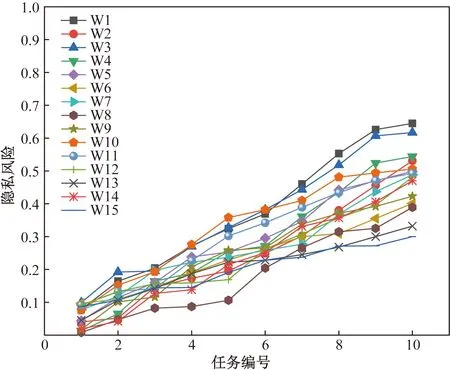

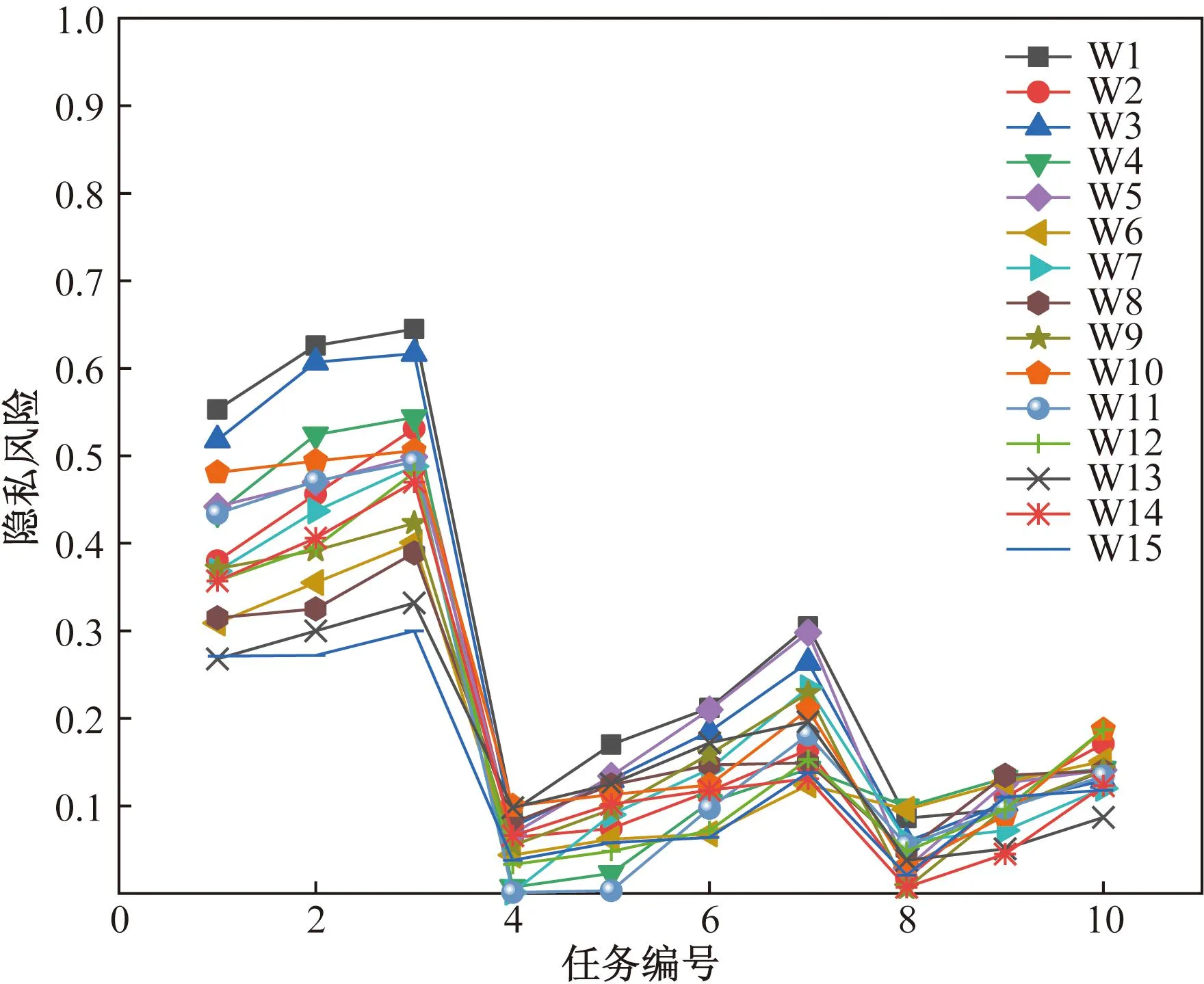

随机选取15名参与者,发布20条感知任务,每个感知任务分为10个子任务。试验如图8所示,在10条感知任务完成前不发布里程碑交易,观察无外力干预下的隐私风险增长情况。

图8 隐私风险量化Fig.8 Privacy risk quantification

通过量化15名参与者的隐私风险情况可知,无外力干预的情况下,继续参与感知任务的参与者其隐私风险很难保障,在TNIP方法中,通过采用里程碑交易来整合网络节点,在网络中一次交易即为一次验证。

图9为15名参与者在完成一定量感知任务后继续参与10次感知任务,并在第3次和第7次任务后引入里程碑交易后的情况。可知,在第三次交易后引入了一次里程碑交易后,隐私风险即刻降低。是因为TNIP方法的里程碑交易后,下一次交易会验证本次交易。由于采用分布式账本方式,数据不可篡改,即验证内容是可信的。为保障参与者隐私安全,避免隐私风险超过0.5,这里设定每4条感知任务后加入一笔里程碑交易。

图9 里程碑交易介入后隐私风险变化图Fig.9 Changes in privacy risk after intervention

5 结论

该文提出了群智感知中基于Tangle网络的隐私保护激励方法TNIP,该模型在采用Tangle网络分布式节点的基础上,结合ECDSA加密方法为感知数据进行数字签名保护了数据隐私,采用PoW控制方法避免了PoW方法带来的算力门槛问题,让更多用户参与到感知任务中,在隐私保护方面实现了隐私风险量化,通过量化的隐私风险合理设置里程碑交易,提升网络隐私保护能力。实现了对用户隐私和数据保护并提高了用户参与感知任务的积极性。TNIP方法对任务分配时没有基于参与者个人标签考虑,在将来的工作中,会针对如何更为有效的分配感知任务做出改进,使其能够适应于更为复杂的群智感知系统中。