轨道交通LTE系统等保接入方案及实现

白 雪

(西安市轨道交通集团有限公司,西安 710021)

城市轨道交通信息化系统的集成化、智能化程度越来越高,随之而来的网络安全面临的挑战也变得更大,信息系统一旦出现故障,车辆调度、故障报警、安全运维等各个环节都将无法正常进行。而LTE 作为承载信号系统CBTC 业务涉及行车安全,若出现网络安全事故将直接影响人们的正常生活,因此,对城市轨道交通LTE 系统安全的3 级等级保护研究有着重要意义。本文通过罗列LTE 系统2个等保接入方案,对比方案并选择最优方案,实现LTE 网络的等保接入,确保列车高效率运行。

1 工程背景

1.1 等保设备组成

西安地铁14 号线在控制中心部署统一的安全管理平台,方便对LTE 系统部署工业防火墙、工业安全监测与审计系统和工控主机卫士等所有安全防护设备,进行统一管理和维护。LTE 系统等保设备主要分为硬件安全设备和主机防护软件2 大部分,其中硬件设备包含统一安全管理平台、安全运维管理系统、日志审计与分析系统、漏洞扫描系统、工控安全监测与审计系统、入侵检测系统和A、B 网工业互联防火墙,具体安全设备及作用如表1 所示。

表1 安全设备Tab.1 Safety equipment

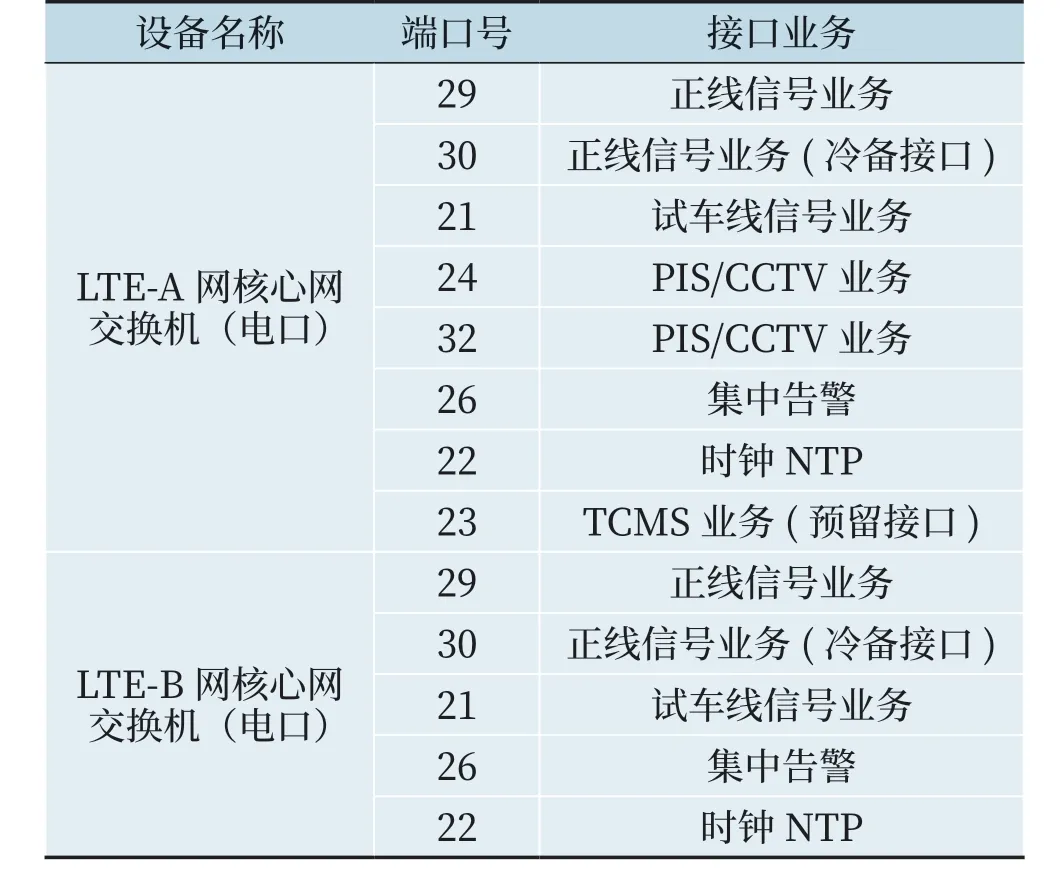

1.2 LTE有线部分既有接口

西安地铁14 号线车地通信采用基于TD-LTE的宽带移动通信系统,LTE 综合承载子系统作为信号系统数据通信子系统(Data Communications System,DCS)的组成部分,采用A、B 双网冗余组网设计,信号CBTC 业务信息通过A、B 双网承载并同时传输,保证其对网络可靠性的要求。同时还与通信PIS 系统、车辆TCMS 系统、通信集中告警系统及时钟系统都存在有物理接口。其中A 网设有上述全部物理接口,B 网设置除通信PIS 系统外的全部物理接口。LTE 系统有线部分网络与外部系统的物理接口均设置在控制中心A、B 网核心网交换机上,具体位置如表2 所示。

表2 LTE系统有线部分网络与外部系统的物理接口Tab.2 Physical interfaces between LTE wired network and external systems

LTE 网管工作站分布情况:停车场网管室A、B网各1 台;控制中心网管室、控制中心通信设备室A、B 网各1 台。此次14 号线部署的旁路设备为工控安全监测与审计系统和入侵检测系统。入侵检测系统的数据来源是由工控安全监测与审计系统发送,入侵检测系统业务口不接入LTE 核心交换机,只有工控安全监测与审计系统通过核心交换机的镜像功能接收数据,且该设备只被动接收数据进行分析,监视交换机内的网络流量和会话情况,不会主动对LTE 网络转发业务数据,不对LTE 网络造成影响。

2 等保部署方案一

2.1 工业防火墙接入

将工业防火墙串接在LTE 核心交换机与其他外部接口(CBTC、信号、集中告警、时钟、CCTV、PIS)之间,对LTE 网络边界进行隔离,工业防火墙的管理口连接在LTE 核心交换机划分的VLAN内,为完成与其他安全设备组网。

2.2 旁路设备接入

统一安全管理平台、安全运维管理系统、日志审计与分析系统、漏洞扫描系统、工控安全监测与审计系统、入侵检测系统旁路均部署在LTE 的核心交换机处,其中统一安全管理平台需对工业防火墙、工控安全监测与审计系统、工控主机卫士进行统一管理,并负责接收运行状态和告警信息的安全设备策略管理和下发,具体系统网络拓扑如图1 所示。

图1 方案1系统网络拓扑Fig.1 System network topology of solution 1

日志审计分析系统负责对LTE 系统内所有网络设备、服务器、工作站、安全设备等相关日志信息进行统一收集分析和展示。漏洞扫描系统旁路负责对LTE 系统内的网络设备、服务器和工作站等进行漏洞扫描和检查。工控安全监测与审计系统和入侵检测系统各自的业务口被动接收LTE 核心交换机发来的镜像流量,主要负责对网络会话流量及网络内的入侵或恶意行为分析和采集。安全运维管理系统通过2 个管理口对LTE 系统的服务器、工作站、交换机等进行集中运维管理,同时通过管理口将安全运维管理系统产生的日志信息发送至日志审计与分析系统。

2.3 主机安全卫士接入

工控主机卫士软件为白名单机制的终端防护软件,部署在控制中心网管室的LTE 网管工作站中,用于维护控制中心通信设备室的服务器和车站的服务器等。该软件除在主机层面开展安全防护,也需将终端状态和告警及日志信息发送至统一安全管理平台,接收统一安全管理平台的策略指令。

3 等保部署方案二

3.1 旁路设备接入

本方案在交换机内对安全设备管理口进行2 层隔离,使安全设备与LTE 网络内其他设备不产生通信;其次所有安全设备的管理口只接在LTE 的A网交换机,因此不会对LTE 的B 网产生影响;同时日志审计与分析系统、安全运维管理系统只对此VLAN 内安全设备的日志进行运维管理。A/B 网各配1 台工业防火墙进行部署,所有安全设备管理口及旁路部署的安全设备的业务口只接入A 网核心交换机, 均不接入B 网,同时工业防火墙的管理口只用于设备状态和告警信息的上传和策略接收。并且系统中管理口与业务口不关联,因此串接在B 网的工业防火墙不会因业务接入而影响B 网,系统的管理口接入A 网也不会对A/B 网业务产生影响。系统网络拓扑如图2 所示。

图2 方案2系统网络拓扑Fig.2 System network topology of solution 2

3.2 主机安全卫士接入

因统一安全管理平台只接入A 网,且无法与LTE 系统内的所有工作站和服务器进行通信,致使工控主机卫士无法通过平台获取授权和集中管理,因此需将LTE 系统所需部署的主机卫士改为单机版软件进行部署。单机版的告警信息和日志内容记录在本地进行信息处理,统一安全管理平台部署完毕后再进行主机安全卫士的接入。需要在14 号线各车站、停车场、控制中心通信网管室以及控制中心通信设备室的LTE 相关网管工作站进行安装,实现各站级安全监测条件。

4 方案对比

1)部署方案一

所有硬件设备所连接的端口划分了VLAN 及VLAN 地址,设备网卡配置了网关,安全设备可遍历访问至LTE 全网设备,可能会对LTE 网络造成影响。在空策略防火墙接入确认对相关业务无影响且稳定运行一段时间以后,没有对A 网防火墙做1个宽松的策略模板,致使交换机资源被大量占用。交换机会对所有接收到的数据包进行CRC 错误检测和长度校验,将检查出有错误的包丢弃,正确的包转发。该过程中可能存在CRC 错误检测和长度校验中均未检测出的错误包,将会堆积在动态缓存中,等缓存中堆积满就会造成交换机死机的现象。

2)部署方案二

本方案中取消了安全设备所属VLAN 的路由,在交换机内对安全设备管理口进行2 层隔离,避免安全设备与LTE 网络内其他设备产生通信;其次,所有安全设备的管理口及旁路部署安全设备的业务口,只接在LTE 的A 网交换机,避免对LTE 的B网产生影响,取消了安全设备所属VLAN 的路由;LTE A 网核心网交换机只为旁路设备提供内部交换的接口,且接口均划分在一个2 层VLAN 下。需在14 号线相关站点及设备室的LTE 相关网管工作站安装工控主机卫士。

3)方案比较

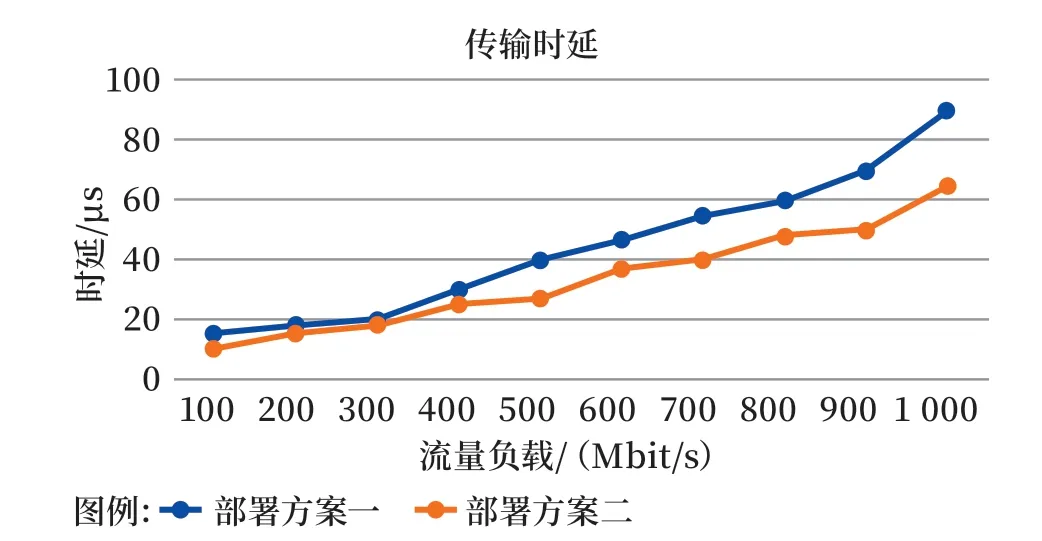

部署方案一能够详细遍历LTE 全网设备,对网络出现问题能够实时检测,并给出检测信息,对于LTE 网管工作站和服务器改造升级较大,若网络出现网络风暴、MAC 地址漂移等现象,不能够快速定位故障点;而部署方案二增加了2 层隔离交换机,对于LTE 网络起过滤隔离作用,不用详细遍历LTE 全网,网络风险较小,网络时延较小,并且一旦LTE 网络出现问题能够快速定位故障点,但是对于网络各节点遍历性要求降低。西安地铁14 号线鉴于传输速率及可靠性要求,采取方案二实现LTE 等保系统的接入。现以网络时延作为性能评估指标,若流量传输时间越小则表明网络传输性能越好,反之则传输性能越差;通过外挂检测设备来计算平均时延。并对系统的传输时延进行统计,通过累加计算出各检测系统中各路径的传输时延,如公式(1)所示。

图3 时延对比Fig.3 Time delay comparison diagram

从图3 中可以看出,2 种部署方案的平均传输时延均随负载的增加而增加;当流量负载低于300 Mbits/s 时,2 种部署方案平均时延相差不大,但当负载超过300 Mbit/s 之后,2 种部署方案平均时延的上升趋势都较为明显,这是由于随着流量负载的不断增加,网络链路负载增加,因此链路传输过程中会出现网络时延增加的现象,但从整体来看,随着负载的增加,部署方案二降低网络时延的能力更为凸显。

5 等保设备接入实施步骤

1)删除LTE 核心网交换机上等保设备管理业务的Vlanif 地址(即等保安全设备的网关),在A网核心交换机44 口配置为工控安全监测与审计系统所需的镜像口,用于接受捕获集中告警、时钟系统接口的流量。

2)接空策略防火墙,并且利用1 ~2 个动车点测试A 网防火墙功能,确认无异常再接入B 网。

3)防火墙安全策略确认无异常后,利用1 ~2个动车点测试A 网核心交换机旁路设备。逐个设备接入并检测,确认旁路设备无影响后,在A 网核心交换机正式接入旁路设备。

4)在空策略防火墙上加载安全策略,并且利用1 ~2 个动车点测试A 网防火墙对策略工作效果,观察网络是否存在异常,确认无异常再在B 网防火墙上加载并测试安全策略。

5)工控主机卫士安装测试,在1 台影响较小的工作站进行系统备份和病毒查杀工作,如出现问题或主机病毒,可将备份的系统回退避免影响,由运营和厂家共同确认并进行杀毒处理,再无上述问题之后进行主机卫士安装测试。

6)测试后主机卫士运行无任何问题,对剩余网管工作站进行系统备份、病毒查杀和主机卫士安装的工作。

6 风险控制

1)参考CCTV 系统工业防火墙接入时,因时钟接口长时间中断而导致无法自动校时的问题,在LTE 系统工业防火墙接入完成后,对系统设备的校时情况进行查验,确认网络时钟(Network Time Protocol,NTP)恢复正常。

2)防火墙安全策略涉及对PIS/CCTV 业务、时钟系统、集中告警系统业务报文的白名单过滤,需要相关专业厂家对与其系统相关的安全策略进行评审,并在策略加载完成后进行业务确认。

3)防火墙安全策略部署完成后,外部系统升级或配置变更时应考虑其业务是否与原安全策略相匹配,避免新增业务报文被拦截。

7 总结

本文研究基于轨道交通LTE 系统等级保护接入问题,在控制中心设置统一安全管理平台实现对信号系统全网安全设备、安全事件、安全策略、安全运维的统一集中监控、管理及预警,提高全面的安全管理、风险管理能力。列出2 个接入方案,对比方案优缺点,选择最优方案接入,总结接入要点及风险控制,接口对接过程中注意事项等,为今后轨道交通LTE 等保系统的接入提供可参考价值。