基于零信任安全模型的电力敏感数据访问控制方法

林奕夫 陈 雪 许媛媛 汤晓冬 唐仁杰 边 珊

1(国网福建省电力有限公司经济技术研究院 福州 350013) 2(中国电力科学研究院有限公司 北京 100192) 3(上海物盾信息科技有限公司 上海 201100)

随着电网信息化程度的不断提高,用户与电网平台的数据互动增加,提升电力服务质量的同时,也增加了数据窃取、数据篡改的风险.攻击者采用恶意访问的方法窃取并篡改电力敏感数据,使电力敏感数据大面积暴露的同时给电力系统数据维护造成巨大困难.为保证电力敏感数据的安全性和完整性,需对电力用户的数据访问行为进行严格控制,及时制止系统的恶意访问行为和数据篡改行为,尽可能减少数据泄露造成的损失.

文献[1]提出了一种分布式数据资源访问控制方法,利用分布式架构进行数据保护,引用动态数据管理机制减少数据篡改现象,结合数据细粒度计算方法实现用户访问行为的最小授权,防篡改能力强,但权限设置范围过小,影响用户正常使用.文献[2]以二元决策图为基础构建数据访问密文策略,针对电力敏感数据进行属性加密,引用分级控制方案进行数据分级访问控制,支持远距离数据控制,加密时间开销少、效率高,但对恶性访问的识别能力较差.文献[3]提出了一种基于区块链技术的电力敏感数据访问控制方法,采用区块链搭建访问控制模型,引用SM2数字签密算法减少数据加密时间开销,提出中心化用户信任值属性判断,在时间开销方面具有明显优势,但控制失误率较高,难以达到理想效果.针对传统方法的不足之处,本文研究了一种基于零信任安全模型的电力敏感数据访问控制方法,通过构建零信任安全模型提升电力敏感数据访问控制效果.

1 基于零信任安全模型的终端信任评估

1.1 信任因素采集

考虑实体用户是电力敏感数据访问过程中的多种用户,本文采集多种信任因素作为零信任安全模型的数据输入,信任因数主要包含以下5种类型:

1) 用户信息.数据访问的主体信息.包含用户的个人账户信息、历史访问信息、用户请求权限、用户活动等,以及用户常用活动位置窗口、认证失败次数等历史记录信息[4].

2) 访问信息.用户发出的数据请求信息.包含有关用户请求状态信息、请求特征信息、访问时间信息等.

3) 数据信息.被访问的状态信息.包含被访问数据的存储信息(存储位置、存储级别、存储状态等)和历史提取信息.

4) 数据访问要求.定义数据访问控制策略的最低要求.包含数据敏感级别、用户访问权限、用户黑白名单等,初步排除黑名单访问用户.

5) 风险威胁信息.包含当前零信任安全模型中可能存在的风险信息,如恶意插件信息、模型缺陷信息等.

1.2 终端信任值评估计算

在零信任安全模型中,终端信任评估结果决定着模型的访问控制策略.为保证控制策略的合理性和公正性,本文提出了一种基于权重分配的终端信任值评估计算方法.输入规范化用户访问行为属性,采用层次分解模型和判断矩阵计算用户访问行为属性和信任值之间的关系,完成用户终端信任值评估计算.

假设用户访问行为具有n个信任属性,经过层次分解后,每个信任数据可分解为m个信任证据,得到规范化信任矩阵EI=(aij)n×m,当信任证据数量不足m时,使用0补齐规范化信任矩阵[5-6].

对于随机信任属性E,使用信任证据可表示为E=e1,e2,…,em,比较E中的m个信任证据的重要性数值,数值越大权重占比越大,依据重要性进行降序排列,生成初始判断矩阵EQ=(eqij)n×m,其中eqij的计算公式为

(1)

结合权重计算法则,信任属性E中信任证据的权重计算公式为

(2)

计算每个信任属性中信任证据的加权权重矢量,则信任属性E的加权权重矢量可表示为(wi)n×m,提取该矩阵对角线元素,记为F=f1,f2,…,fn,该向量为信任属性E的评估向量,基于零信任安全模型的信任值计算方式,当前用户访问行为信任值T的计算公式为

T=1-F·wi,

(3)

其中信任值T的数值越大用户访问行为的安全性越高.

1.3 信任值更新与记录

针对用户数据访问行为的研究和实践表明,随着用户访问行为用时的延长,其信任值呈现出下降趋势[7-9].为此,本文基于自适应机制信任值更新算法,采用滑动窗口记录用户数据访问行为的动态信任值变化,即当用户产生新的访问行为或信任值计算结果更新时,滑动窗口主动向前移动1个单元格,将新的数值放入滑动窗口.

考虑信任值的动态变化,信任值的最终记录以用户的综合访问行为为依据,基于时间衰减因子算法,提取滑动窗口中的历史信任值记录;将历史记录与其对应的时间衰减参数相乘计算,得到最终用户数据访问行为信任值,其计算公式为

(4)

其中:Ti(i=1,2,…,h)为历史记录值;h为滑动窗口向前移动格子数;θ(ti)为时间衰减参数,其取值范围为(0,1].时间衰减参数的计算公式为

(5)

(6)

其中:k为固定常数,其取值为1.05;ti为历史信任值记录时间与当前计算时间的时间间隔.

随着时间间隔ti的增加,时间衰减参数减小,与此同时,历史信任值在最终信任值中的权重占比也逐渐降低.

2 电力敏感数据访问控制认证

2.1 电力敏感数据访问分级

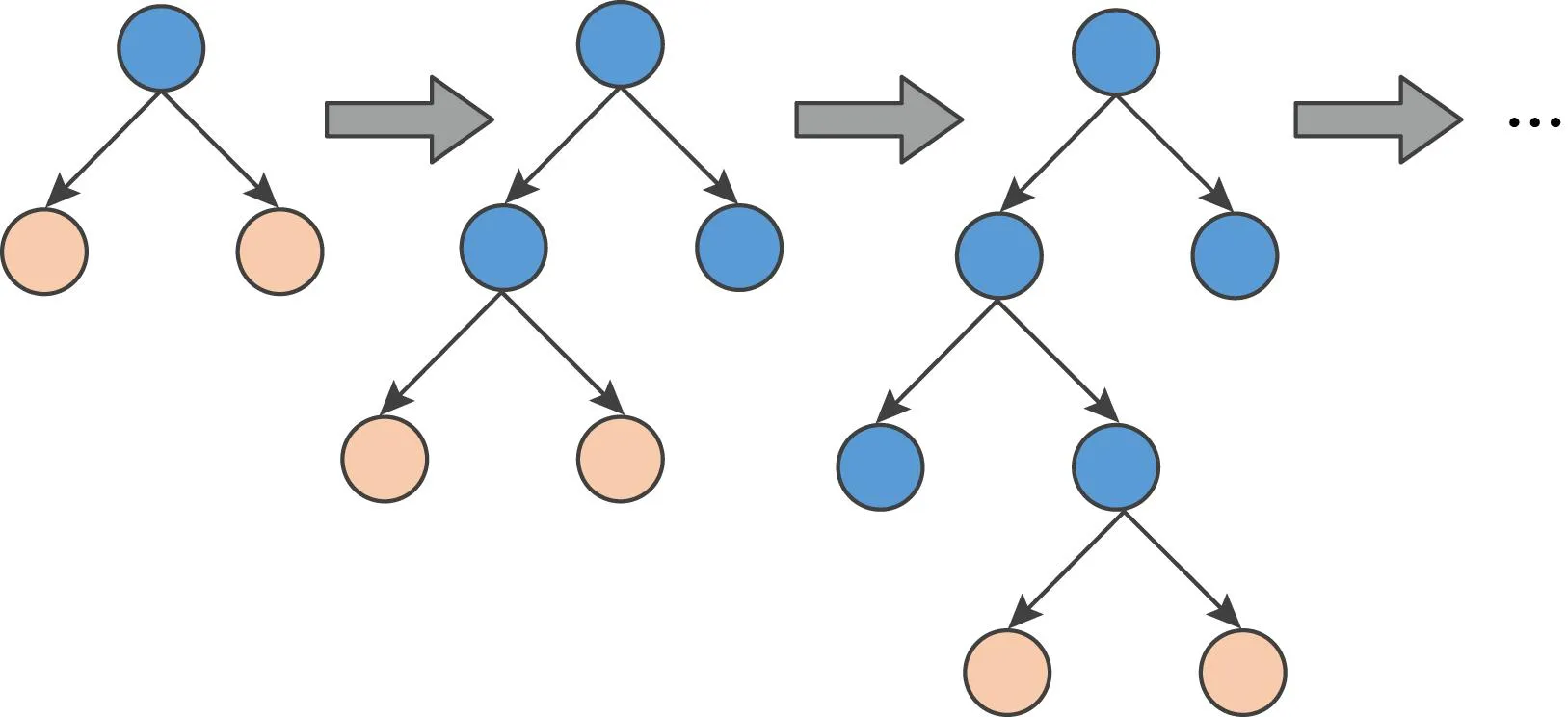

根据电力敏感数据访问控制需求,引用决策树分级算法,对数据访问用户及被访问数据进行分级处理;结合密钥组件实现数据加密,对比用户访问权限等级,认证用户的数据访问权限.具体实现方式如下:

1) 用户分级处理.

从控制中心提取用户数据访问请求,基于决策树对用户数据访问请求进行分级处理,以请求关键字为特征点;结合聚类算法进行分类,引用访问规则单元,预设分级规则,输入用户数据访问请求聚类结果,输出请求分级结果,并将分级结果以明文方式反馈给控制中心.基于决策树的数据分级流程如图1所示:

图1 基于决策树的数据分级流程

2) 数据分级处理.

电力敏感数据分级处理与用户分级处理过程相似,区别在于电力敏感数据采用文件分级方式进行分类;分类后的数据存储于中心数据库,需在控制中心调用下才能将数据反馈给用户[10-11].

3) 数据加密处理.

采用中心数据库中的加密单元对电力敏感数据进行属性加密、内容加密以及索引加密等.根据决策树数据分级遍历出的数据等级,选取对应等级的访问结构作为数据加密的结构,绘制数据加密路径,设置秘密值;每条加密路径的秘密值存在差异,且对应加密路径的密钥组件采用明文发送法传输至控制中心.

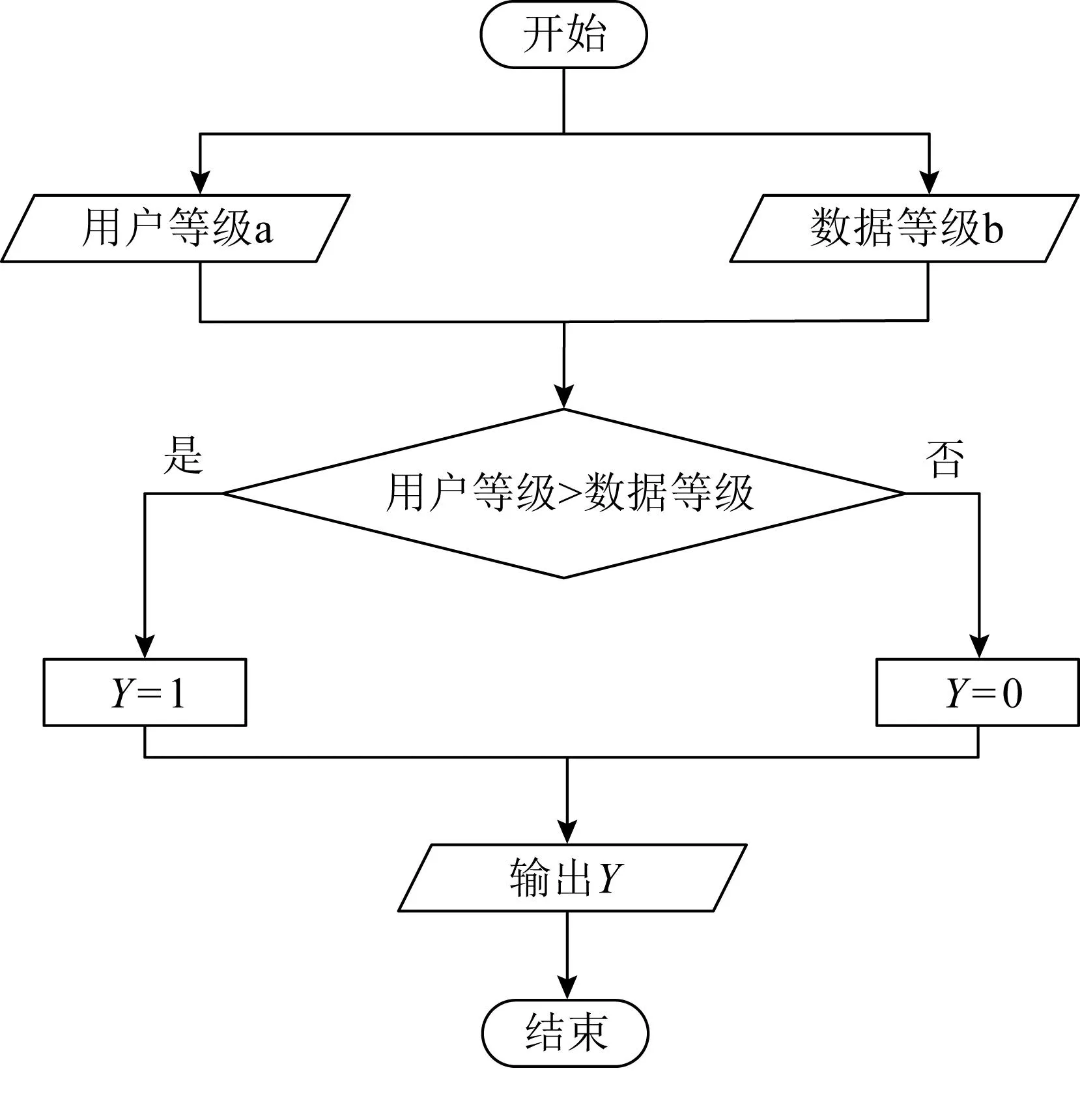

4) 用户访问权限等级对比.

在电力敏感数据访问控制认证过程中,预设等级访问规则单元,输入等级排列规则,将用户访问信息放入规则单元进行遍历比较,认证用户访问权限.等级对比流程如图2所示,当模型输出为1时,用户具有数据访问权限,认证通过.反之当模型输出为0时,用户认证失败.

图2 用户访问权限等级对比流程

2.2 访问认证信息签密

在上述用户权限认证基础上,实现访问认证信息签密.首先设置签密参数,随机选取2个素数p,q,其中q=p-1,选取q阶密钥元g∈p,(Rc,Dc)为可信解密算法验证对.控制中心选取对称私钥x1,x2∈p,公钥为y1=gx1modp,y2=gx2modp.加密单元选取私钥x3∈p,公钥为y3=gx3modp,待签密消息u∈p.

控制中心选取2个随机密钥r1,r2∈p,计算Y1=gr1+r2modp,Y2=modp,最后控制中心将签密信息(Y1,Y2)发送给加密单元[11-14].

即使在恶意攻击者窃取电力敏感数据的情况下,由于电力敏感数据解密需要公钥和私钥,恶意攻击者无法获取完整信息内容,且采用这种加密方式能够加强数据间的紧密联系,在数据传输中以整体进行传输,避免在传输过程中出现数据部分缺失现象.

2.3 电力敏感数据访问控制

在签密成功基础上,采用访问控制中心控制电力敏感数据的访问,重新定义用户端连接的访问端口以及可访问的数据资源;引用可信网关,将访问数据安全且完整地传输到正确用户端口.电力敏感数据访问控制流程如下:

1) 用户向可信网关发出电力敏感数据访问请求;

2) 可信网关将用户身份认证请求发送至数据访问控制中心;

3) 控制中心对用户身份进行身份认证,并将认证结果反馈给可信网关[15];

4) 可信网关通过身份认证后,允许用户提出数据访问请求,并将用户请求发送至控制中心;

5) 控制中心对用户请求进行零信任安全分析,计算请求行为信任值,认证用户请求权限,分析结果符合条件后,引用密钥提取数据库的加密数据,将加密数据和解密密钥发送至可信网关;

6) 可信网关采用明文方式将请求数据反馈给用户.

3 实验研究

为验证本文提出的基于零信任安全模型的电力敏感数据访问控制方法的有效性,搭建实验平台,验证所提方法的抗击恶意访问的抑制能力和实际访问控制效果.

3.1 实验设置

本文使用Jmeter工具搭建测试平台,采用Simatic Step7 v5.5软件实现密钥连接.

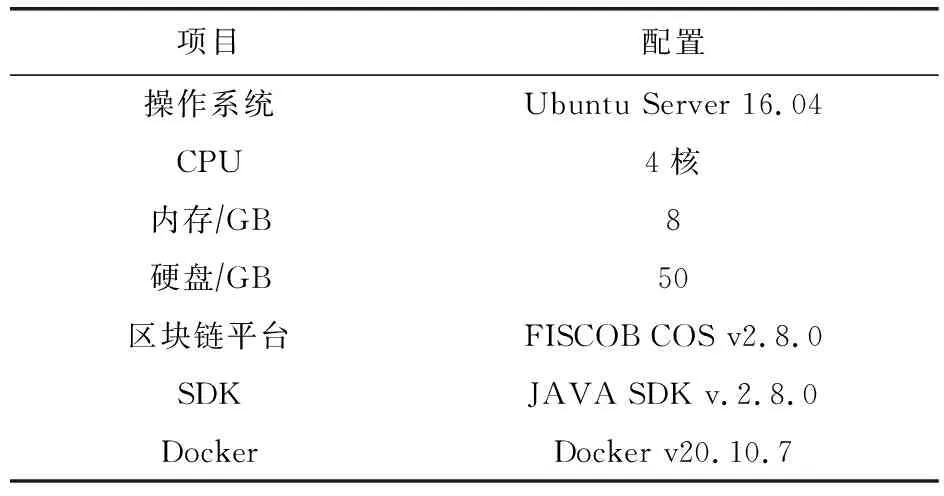

考虑实验数据处理需求,配置相应实验设置,具体实验设置如表1所示:

表1 实验设置

3.2 数据集

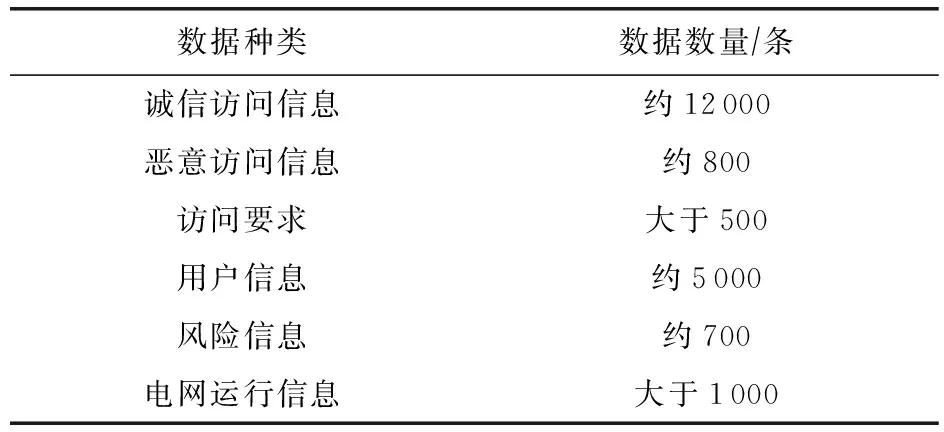

为保证实验分析结果的可靠性,引入人工数据集为实验数据集,人工数据集结构如表2所示:

表2 人工数据集结构

为便于数据分析,采用数据节点代替用户访问行为进行数据分析,得到以下实验结果.

3.3 实验结果与分析

3.3.1 抗击恶意访问的抑制能力分析

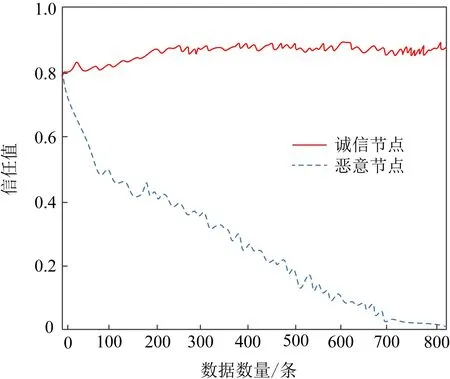

零信任安全模型对恶意节点和诚信节点的信任值计算结果如图3所示:

图3 恶意节点和诚信节点的信任值计算结果

从图3可以看出,本文构建的零信任安全模型对恶意节点和诚信节点的区分效果良好,相较之下,诚信节点的平均信任值趋近于1,恶意节点的平均信任值趋近于0,区分效果显著,整体抗击恶意访问的抑制能力较强.

3.3.2 数据加密时间开销分析

针对本文方法的数据加密时间开销实验结果如图4所示.

图4 数据加密时间开销实验结果

从图4时间开销结果可知,本文方法的数据加密效率为1.4s内1200条,时间开销远小于预期结果,整体访问控制速度快、效率高,能够及时阻止恶意访问.

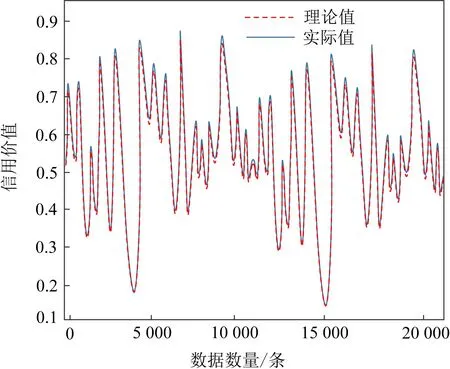

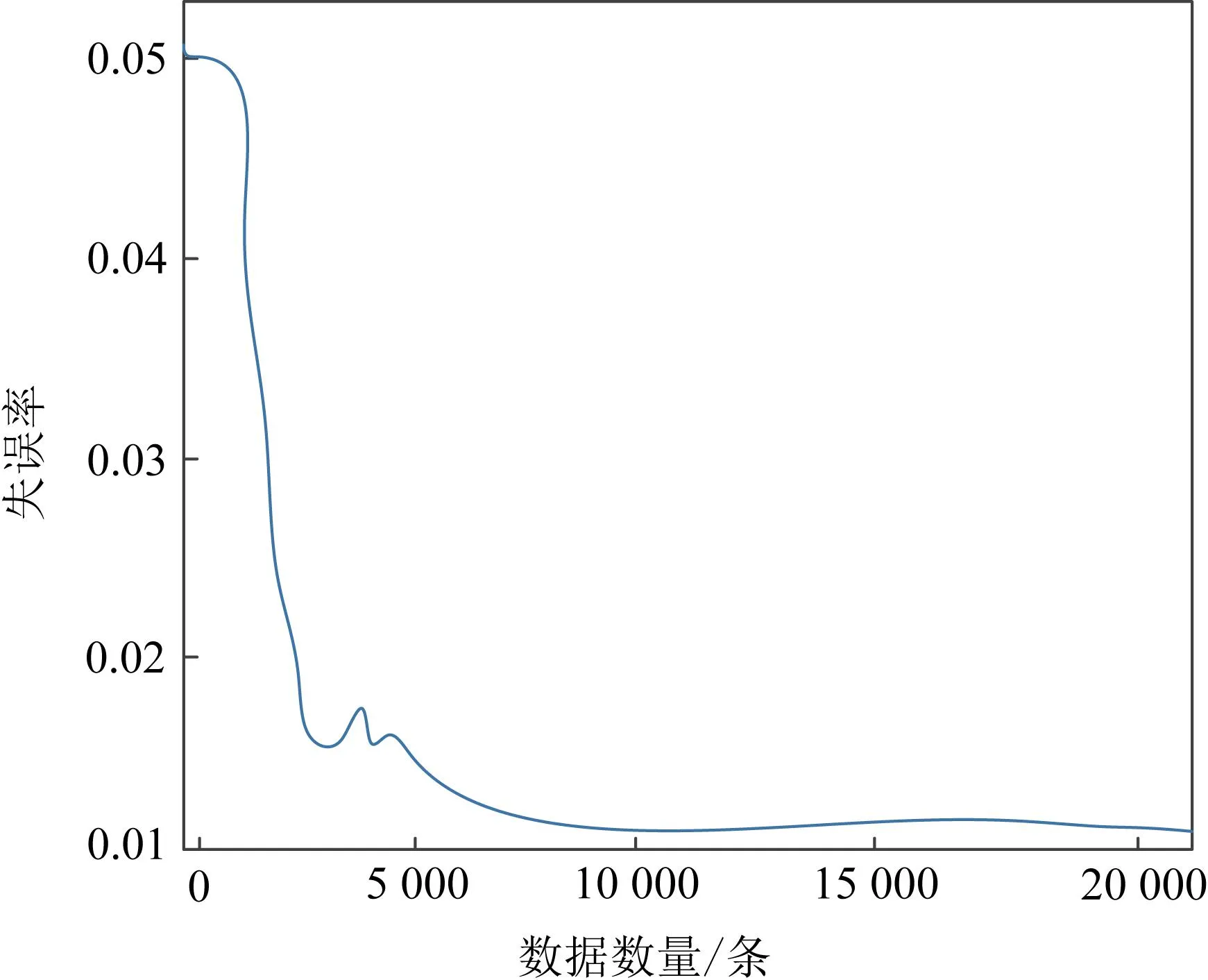

3.3.3 访问控制效果分析

针对本文方法的访问控制效果,将其实验结果与标准控制结果进行对比,对比实验结果如图5、图6所示:

图5 控制效果对比

图6 控制失误率分析结果

从图5、图6可以看出,采用本文方法进行的电力敏感数据访问控制效果与标准控制效果基本一致,经过控制失误率计算,其控制失误率低于5%,具有高精度的控制能力,能够针对不同的用户访问作出最为准确的控制方案,控制效果达到了理想状态.

综上所述,本文提出的零信任安全模型的电力敏感数据访问控制方法控制效果好、效率高,值得进一步发展和应用.

4 结 语

针对电力敏感数据访问控制方法不理想、抗击恶意访问的抑制能力差等问题,本文提出了基于零信任安全模型的电力敏感数据访问控制方法.实验结果表明:在零信任安全模型下的终端信任值评估计算,能够准确区分诚信用户访问和恶意用户访问;基于知识赢机制的信任值更新算法使得信任值计算结果更为准确;电力敏感数据访问分级便于进行用户认证的同时,有利于减少整体访问控制的时间开销;访问认证信息签密能最大限度保证数据不被篡改,正确且完整地传递给用户.