虚拟防火墙技术在铁路通信网管网络安全中的应用

唐 璐

(中国铁路上海局集团有限公司上海通信段,上海 200434)

1 虚拟防火墙技术概述

传统防火墙应用需要部署多台独立防火墙,放置的多个独立防火墙占用机房较大空间,且增加网络管理的复杂度。虚拟防火墙技术在共享CPU、内存等物理资源的基础上,将一台物理防火墙从逻辑上划分为多台虚拟防火墙,如图1 所示。

图1 虚拟防火墙逻辑系统Fig.1 Logical system diagram of virtual firewall

每个虚拟防火墙系统都可以被看成是一台独立的防火墙设备,可拥有独立的系统资源、管理员、安全策略、用户认证数据库等。每个虚拟防火墙能够实现防火墙的大部分特性。每个虚拟防火墙之间相互独立,一般情况下不允许相互通信。通过虚拟防火墙技术将配置、转发完全隔离,从而实现功能定制、个性化管理以及资源的最大化利用。

在华为系列设备中,虚拟防火墙技术被称为虚拟系统(Virtual System),华为系列防火墙上存在两种类型的虚拟系统:根系统(Public)和虚拟系统(VSYS),根系统是防火墙上缺省存在的一个特殊的虚拟系统,即使虚拟系统功能未启用,根系统也依然存在。此时,管理员对FW 进行配置等同于对根系统进行配置。启用虚拟系统功能后,根系统会继承先前防火墙上的配置。在虚拟系统这个特性中,根系统的作用是管理其他虚拟系统,并为虚拟系统间的通信提供服务。而VSYS 是在防火墙上划分出来的、独立运行的逻辑设备,通过绑定接口等资源,为不同网管系统提供不同的VSYS。每个VSYS 在创建时会分配一个虚拟系统ID 和虚拟接口(Virtual-if),创建虚拟系统后,根系统下会生成Virtual-if 0 接口,虚拟系统从1 开始分配。根系统与虚拟系统通过Virtual-if 接口进行通信,如图2所示。

图2 虚拟接口Fig.2 Virtual interface

虚拟系统数据转发:报文在接入口上被打上标记,此标记即为接口所属虚拟系统ID。通过虚拟系统ID 来查找其对应的FIB 表、策略或者规则等,来正确处理报文。利用防火墙虚拟化技术可以有效解决不同信息系统业务隔离、控制分离和个性化定制问题,使各信息业务系统既在物理上共享一套网络安全管理平台进行网络安全管控,又在逻辑上各自网络分离,网络间互不相通。

2 上海局组网情况和问题分析

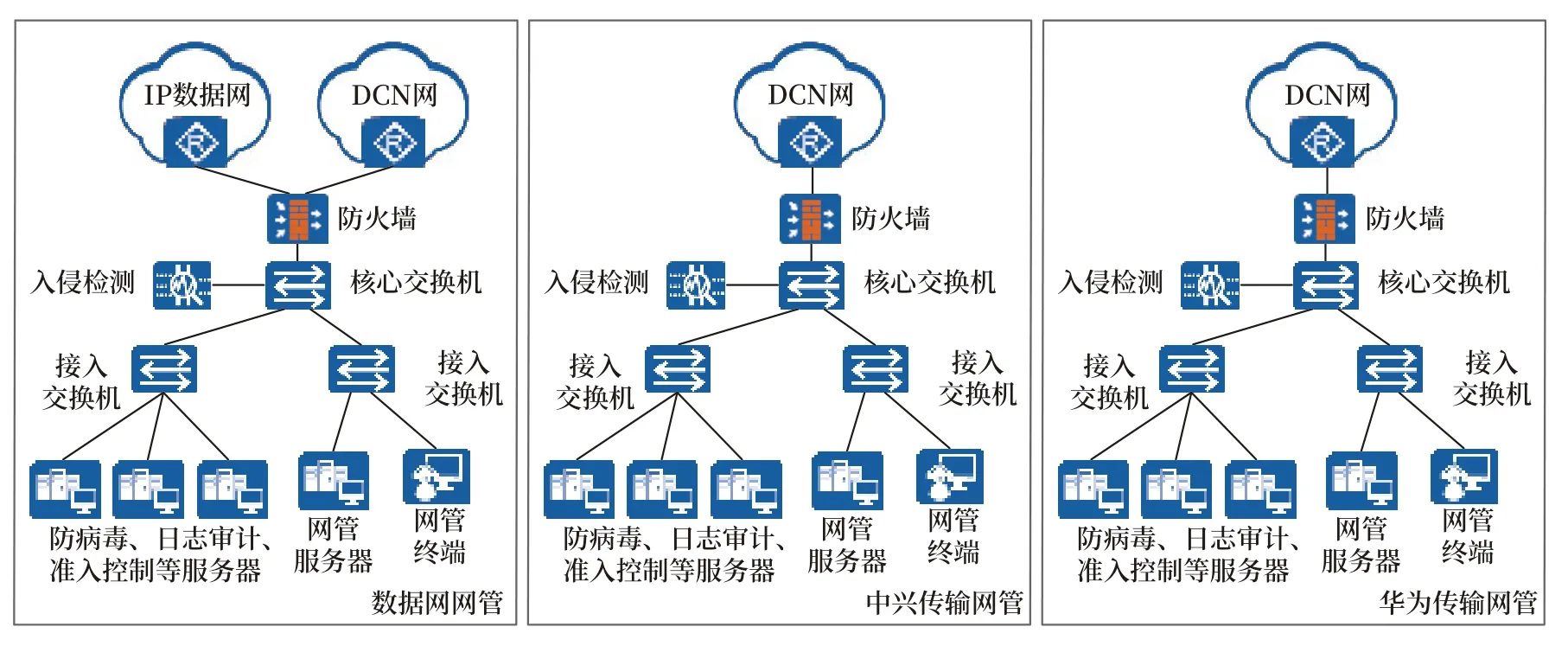

上海局铁路通信网络系统包括数据通信网系统、传输网系统、同步网系统、接入网系统、GSM-R网系统、电源环监系统、视频监控系统、应急通信和可视会议等多种网络系统。各系统网络相互独立,各自业务和管理隔离,无相互访问需求,如图3 所示。数据通信网系统和传输网系统作为承载网系统,为上海局各类业务提供通道。随着承载业务量及业务种类的增多,承载网网络安全等级也随之提高。根据《信息系统安全等级保护基本要求》(GB/T 22239-2008)以及《铁路通信网络安全技术要求第2 部分:承载网》规范要求,上海局数据通信网系统和传输网系统均需在边界增加防火墙设备,启用访问控制功能,依据安全策略控制用户对资源的访问。不同系统增加的防火墙设备型号厂家各不相同,无法进行统一管理,大大提升了各系统网络安全维护难度。

图3 各网管系统安全组网示意Fig.3 Schematic of secure networking of network management systems

3 优化思路与配置

利用防火墙虚拟化技术可以有效解决各网管系统业务隔离、控制分离和个性化定制问题,使各业务网管系统既在物理上共享一套网络安全管理平台进行网络安全管控,又在逻辑上各自网络分离,网络间互不相通。

防火墙的虚拟化技术,就是在共享CPU、内存等物理资源的基础上,将一台物理防火墙从逻辑上划分为多台虚拟防火墙,不同的虚拟防火墙之间,配置、转发完全隔离,从而实现功能定制、个性化管理以及资源的最大化利用。

通过应用防火墙虚拟系统可以很好地实现一套安全等保设备,对多个网管系统进行安全管理的需求。

通过虚拟防火墙技术,将入侵检测、日志审计、堡垒机、防病毒、数据库审计、准入控制等公共安全服务器划为根系统。数据网网管接入交换机与相应防火墙上行接口划为数据网(SJW)虚拟系统,华为传输网管接入交换机与相应防火墙上行接口划为华为传输(HWCS)虚拟系统,中兴传输网管接入交换机与相应防火墙上行接口划为中兴传输(ZXCS)虚拟系统,如图4 所示。

图4 网络安全物理连接Fig.4 Sketch of network security physical connection

在防火墙进行相关路由配置,可以实现各虚拟系统与根系统互访的同时,各虚拟系统之间不能相互访问。做到了安全设备的充分利用,在逻辑上各系统又相互隔离,保证业务系统间的安全。在逻辑上各网管系统组网与传统组网方式一致,能正常与各安全服务器通信,逻辑关系如图5 所示。

图5 虚拟防火墙系统逻辑连接Fig.5 Logical connection diagram of virtual firewall system

在启用虚拟防火墙技术后,系统存在根系统、数据网虚拟系统(VSYS SJW)、华为传输网虚拟系统(VSYS HWCS)和中兴传输网虚拟系统(VSYS ZXCS),同时生成相关虚拟专用网络(Virtual Private Network,VPN)实例和虚拟系统实例、Virtual-if 接口。

其中安全平台区域部署堡垒机、防病毒、日志审计、网络审计、安全管理中心平台等公共安全设备,直接属于Public。与VSYS SJW、VSYS HWCS、VSYS ZXCS 各服务器通过防火墙系统内部Virtual-if 接口互通。数据网服务器、对接数据网路由器和DCN 出口为VSYS SJW 内,通过静态、动态等路由协议,在VPN 实例内互通。华为传输服务器、对接DCN 路由器出口为VSYS HWCS,通过静态、动态等路由协议,在VPN 实例内互通。中兴传输服务器、对接DCN 路由器出口为VSYS ZXCS,通过静态、动态等路由协议,在VPN 实例内互通。

在虚拟系统间,各系统的管理、安全策略、数据配置是独立存在的,根系统管理员admin 用户可以管理整台防火墙设备。

各虚拟系统管理员只能看到本身系统内的端口、账号、安全策略、策略日志等信息。

根系统管理员管理安全策略为Public 下安全策略,无法直接管理虚拟系统下的安全策略,虚拟系统管理员管理自身虚拟系统下的安全策略。

4 结论

本文主要采用虚拟防火墙技术有效解决上海局数据通信网及传输网网管系统网络安全隔离、访问控制分离问题,使数据通信网及传输网网管系统既在物理上共享一套网络安全管理平台进行网络安全管控,又在逻辑上各自网络分离,实现网络安全统一管理,保障铁路承载业务系统更加安全、可靠、高效。