域控制器架构车载通信安全测评技术及对策探究

叶非凡,窦闹喜,李乐言

域控制器架构车载通信安全测评技术及对策探究

叶非凡1,窦闹喜2,李乐言2

(1.西安电子科技大学(广州研究院),广东 广州 510555; 2.工业和信息化部 电子第五研究所,广东 广州 510370)

随着汽车逐渐呈现“新四化”的发展趋势,其电子电气架构趋于模块化、集中化,出现了以域控制器架构为代表的集中式电子电气架构。文章首先从产生背景、典型架构设计和实际应用情况对域控制器架构进行了概述,其次分析了在域控制器架构下车载通信的安全威胁。基于存在的安全威胁,结合实际测试用例介绍了域控制器架构下车载通信安全的测评技术。最后从硬件安全模块、通信加密和认证、域间隔离三个角度提出了加强域控制器架构通信安全的合理建议。

域控制器;车载通信安全;测评技术;安全对策

1 域控制器架构概述

1.1 产生背景

汽车在近年来逐渐呈现电动化、智能化、网联化、共享化的“新四化”发展趋势,对现代车辆的算力提出了更高要求。传统的分布式电子电气架构由于算力分散、布线复杂、软硬件耦合深、通信带宽瓶颈等缺点而无法适应当下智能网联汽车的发展需求,在这样的时代背景下,“域”的概念和域控制器架构随之诞生。域控制器最早由博世、大陆、德尔福等一级汽车供应商提出,通过利用运算能力更强的多核处理器芯片,使得域控制器可以相对集中地控制每个域,是集中式电子电气架构的典型代表,用以取代传统的分布式电子电气架构。域控制器架构的出现大幅减少了车内电子控制单元(Electronic Control Unit, ECU)的数量和线束长度,降低了硬件成本。同时配备的高算力芯片可以满足各种汽车智能化的信息处理与运算要求,实现了软硬件的解耦和整车远程空中下载(Over The Air, OTA)技术,为“软件定义汽车”提供了可能性[1]。

1.2 架构设计

所谓“域”,即控制汽车的某一大功能模块的电子电气架构的集合,每一个域由一个域控制器进行统一的控制,最典型的划分方式是把全车的电子电气架构分为五个域:动力域、底盘域、座舱域、车身域和自动驾驶域,具体分工如下:

动力域控制器控制车辆的动力总成,优化车辆的动力表现,保证车辆动力安全。功能包括但不限于发动机、变速箱、电池、动力分配、排放的管理。

底盘域控制器控制车辆的行驶行为和行驶姿态,包括但不限于制动系统、传动系统、行驶系统、转向系统、车速传感器、悬挂、安全气囊的管理。

座舱域控制器控制车辆的智能座舱中的各种电子信息系统功能,包括车载信息娱乐系统(In-Vehicle Infotainment, IVI)、中控、座椅、仪表、后视镜、导航系统等。

车身域控制器控制各种车身功能,包括但不限于对于车灯、内饰灯、车锁、车窗、雨刮器、电动后备箱、智能钥匙、空调、天线、网关通信的控制。

自动驾驶域控制器负责实现和控制汽车的自动驾驶功能,对图像信息进行接收、处理和判断;对数据进行处理和计算,做出快速决策。自动驾驶域控制器需要处理感知、决策、控制三个层面的算法,对算力要求较高。

域控制器架构的典型设计如图1所示,各个域通过中央网关进行连接,使用高速的车载以太网协议通信。域控制器独立组成域内网络,根据功能需要选用以太网或控制器局域网络(Contro- ller Area Network, CAN)等传统总线协议通信。

图1 域控制器架构的典型设计

1.3 实际应用

小鹏汽车目前已逐渐过渡到中央集中式电子电气架构,其发布的P7车型具备分层域控、跨域整合、混合设计的特点。功能域控制器(智驾、车身、动力域模块)与中央域控制器并存;域控制器覆盖多重功能,保留局部的传统 ECU;CAN总线和以太网总线并存;特斯拉推出的Model 3车型是汽车电子电气架构集中化的一次变革,全车只有中央计算模块、右车身控制模块、左车身控制模块三个域控制器;蔚来率先推出中国首个全栈自研智能底盘域控制器,搭配自主集成开发的底盘硬件系统,使车辆能够兼顾舒适性和操控性,同时还支持跨域融合的高级别自动驾驶场景。

2 域控制器架构车载通信的安全威胁

在全新的汽车电子电气架构下,车载通信面临的安全威胁与传统架构相比更为丰富。本节以车内的重要安全资产为切入点,从通信实体、通信协议两个角度展开,总结域控制器架构下车载通信面临的主要安全威胁。

2.1 通信实体安全威胁

通信实体是车载网络承担主要数据通信任务的零部件及相关接口,是车载网络通信的第一道防线。域控制器架构的重要通信实体描述如下:

车载T-BOX与云端服务器及手机App通讯,具备蓝牙、近场通讯(Near Field Communication, NFC)、Wi-Fi接口,同时承担远程、近场通讯业务;通过车载自诊断(On-Board Diagnostics, OBD)接口与车载通讯总线直接相连,可读取车辆通信数据;具备USB和在PCB电路板上暴露的JTAG、UART等物理调试接口;接口丰富,安全风险高,是智能网联汽车漏洞挖掘、逆向分析和网络攻击的重要入口[2]。

域控制器本质上是搭载了多核处理器的高算力车载ECU,控制着车辆关键部件的运行,通过车载总线进行信息交互。与T-BOX类似,域控制器同样具备众多物理调试接口,最大风险点是座舱域控制器的IVI。IVI是基于车身总线系统、互联网服务、嵌入式或移动操作系统形成的车载综合信息系统,可提供信息娱乐、地图导航等众多功能,攻击面广、风险点多。

车身传感器智能网联汽车拥有摄像头、激光雷达等用于自动驾驶等高阶功能的传感器设备。这些传感器很容易受到恶意信息注入攻击,扰乱车载网络通信和域控制器决策。如车辆在行驶过程中遭受攻击,将造成不可预料的安全事故。

攻击者一旦通过通信实体的安全风险点接入车载网络,将能够进行:远程通讯中间人攻击;通信数据监听和篡改;逆向分析车载通信矩阵;远程拒绝服务(Denial of Service, DoS)攻击;伪造远程控车指令;逆向分析固件,进而窃取通信会话密钥、用户数据等敏感信息;注入恶意后门程序等[3]。

2.2 通信链路安全威胁

在域控制器架构下,车载主干网络使用通信速率更快的车载以太网通信,同时仍保留CAN等相对低速的通信总线作为域内网络,主干网络和域内网络以域控制器为网关进行数据交换。上述车载通信协议均存在不同程度的安全漏洞。

CAN/CAN-FD总线在设计之初未考虑信息安全风险,具有较多的信息安全漏洞。一是采用非破坏性总线仲裁方式进行通信,校验简单、广播发送;二是完全采用明文传输,缺少身份认证协议,无法验证消息发送方和接收方的身份合法性;三是消息格式定义标准简单,报文编号(ID)数量能够穷举,破解和逆向解析整车通信协议的难度较小[4]。

车载以太网在传统以太网的基础上对车载通信场景进行了适配,实现了100 Mb/s的高速率传输,可进行点对点通信。然而协议仍存在IP地址漏洞、地址解析协议(Address Resolution Protocol, ARP)中间人攻击、数据明文传输等信息安全问题[5]。

基于上述协议漏洞,攻击者可以轻松地对车载总线进行报文窃听、伪造、篡改、重放和DoS攻击,严重危害车载通信安全。

3 域控制器架构车载通信安全测评

域控制器架构的通信安全测评技术需要结合常用检测手段进行适配改进。本章以某车型的车身域控制器为例,介绍域控制器架构下车载通信安全的测试思路、测试方法和评价标准。

测试按层次由浅至深进行,分为硬件安全测试、CAN总线安全测试、车载以太网安全测试三部分。硬件安全测试围绕域控制器调试接口和存储固件开展,这与通信安全密切相关;后两者围绕域控制器的通信过程进行。

3.1 硬件安全测试

3.1.1测试内容

该测试旨在寻找可能接入车载网络的调试接口,以及寻找可能存在域控制器固件内的通信密钥和安全证书。测试内容包括调试接口检查、芯片固件提取和固件信息分析等。部分典型测试用例如表1所示。

表1 硬件安全测试用例

3.1.2测试过程和结果评价

固件分析工具如图2所示。首先拆开被测件的外壳进行检查,发现了隐藏的ADB调试接口。攻击者通过该接口可接入域控制器的操作系统,注入恶意程序或监听车载网络通信。之后使用固件提取工具成功提取了被测件板载芯片的固件,分析固件代码,未发现通信密钥、安全证书等敏感信息。

图2 固件分析工具

3.2 CAN总线通信安全测试

3.2.1测试内容

在域控制器架构下,CAN总线作为域内子网通信链路。测试针对车身域控制器及其连接的车身零部件,测试内容包括报文逆向分析、重放攻击、DoS攻击测试、统一诊断服务(Unified Diagno- stic Service, UDS)检测、模糊测试等。典型的测试用例如表2所示。

表2 CAN总线通信安全测试用例

3.2.2测试过程和结果评价

测试开始前由厂商提供CAN总线接口引脚图和通信矩阵。前置条件具备后,使用CAN总线测试工具及线束(本文以USBCAN测试工具为例),一端连接测试电脑,另一端连接被测件的CAN通信接口,按照测试用例逐一测试,测试工具如图3所示。

测试结果表明,被测件的CAN通信数据未使用任何加密和认证手段,可逆向分析出报文含义;对通信数据进行重放,被测件正常执行相应动作,表明通信链路没有防止重放攻击的对策;在发起模糊测试的过程中,被测件所连接的车身零部件出现随机异常重启状况,如图4所示。

图4 模糊测试造成车身零部件异常重启

3.3 车载以太网通信安全测试

3.3.1测试内容

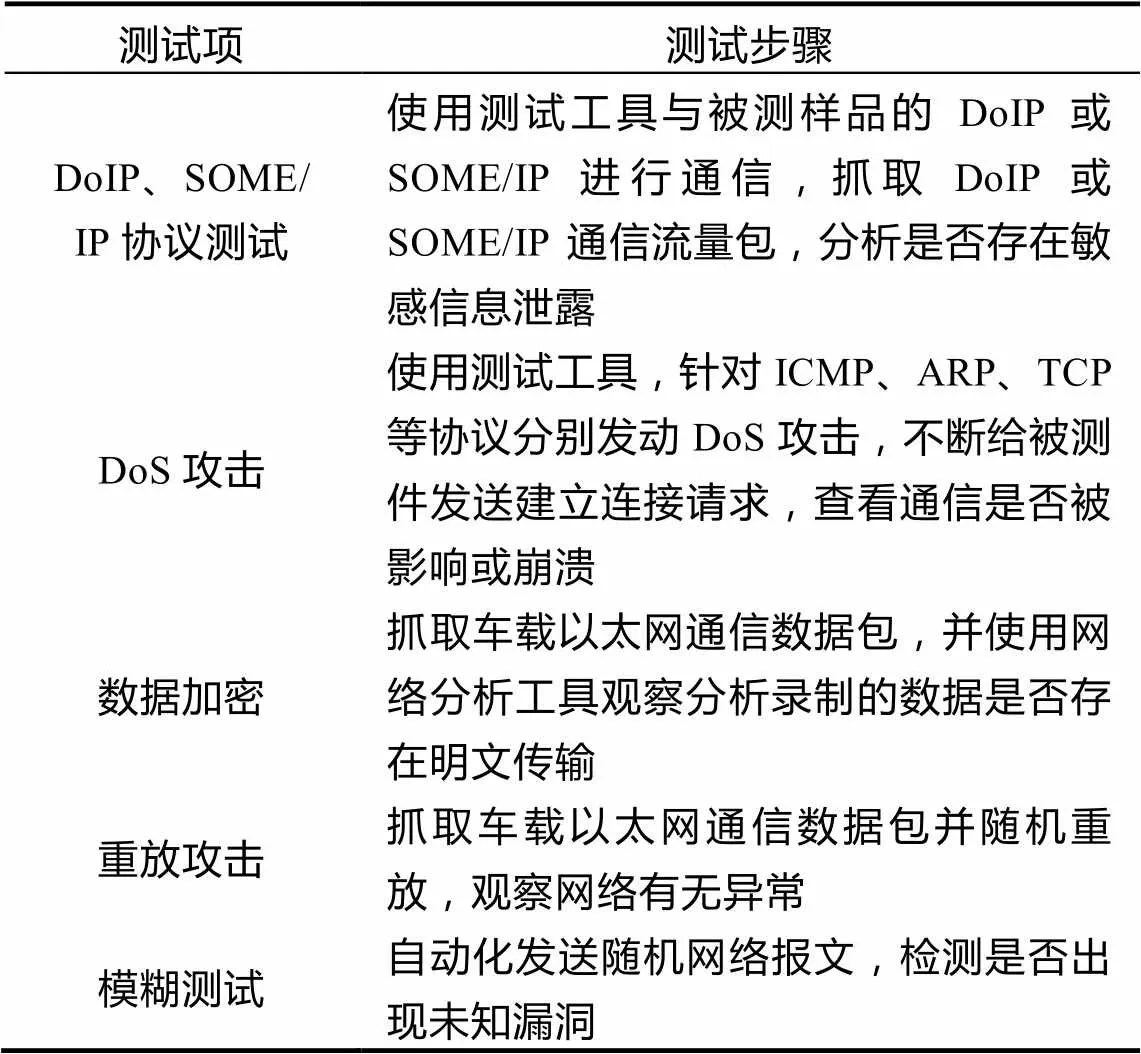

车载以太网是域控制器架构下典型的通信协议,通常作为主干网络,用于车载T-BOX和不同域控制器间的通信。测试内容主要包括漏洞扫描、基于以太网协议的诊断(Diagnostic over Internet Protocol, DoIP)和可扩展的面向服务的IP中间件SOME/IP(Scalable service-Oriented MiddlewarE/ IP)协议中间件测试、DoS攻击测试、ARP中间人攻击测试、数据加密测试、模糊测试等。典型的测试用例如表3所示。

表3 车载以太网通信安全测试用例

3.3.2测试过程和结果评价

测试开始前,由厂商提供车载以太网的组网方法。前置条件具备后将被测件接入车载以太网测试电脑,使用漏洞扫描软件扫描IP协议漏洞;使用Wireshark软件抓取通信数据包,按照测试用例逐一测试,测试环境和工具如图5所示。

图5 车载以太网通信安全测试工具

测试结果表明,在DoS攻击场景下,被测件及其域内传感器的以太网通信链路受到较大影响,部分传感器无响应,无法正常收发数据、执行决策;对通信数据进行重放,被测件正常执行相应动作,表明通信链路没有防止重放攻击的对策;模糊测试未发现明显异常。此外,由于DoIP、SOME/IP协议未提供加密机制,通过厂商提供的协议通信矩阵可轻松解析出协议数据包的内容含义,如图6所示,该SOME/IP数据帧是一个服务请求报文,包括了服务ID、方法ID、消息类型、服务响应码,这些信息均包含在Payload数据内。

图6 解析车载以太网通信数据

4 安全对策建议

域控制器大幅提升了汽车的智能化水平,同时带来了严峻的信息安全问题。结合智能网联汽车安全产品的研发现状和车载通信安全测试的实践经验,本章从三个角度对域控制器架构下如何提高车载网络通信安全性提出一些可行建议。

4.1 使用硬件安全模块保护通信密钥

硬件安全模块(Hardware Security Module, HSM)是一种用于保护和管理强认证系统所使用的密钥和敏感数据,并同时提供相关密码学操作的硬件设备。HSM通过128位AES硬件加速器,用于生成密钥材料的真随机数生成器,用于存储加密密钥的硬件保护存储,刷写和调试功能等,为车载通信提供所需的安全保障。HSM能够有效阻止固件逆向,保护车载通信密钥,大大提高车载通信节点的安全性。建议在域控制器架构下,基于HSM构建安全信任锚点,安全存储通信使用的加密算法和密钥。

4.2 通信数据加密认证

针对车载通信明文传输、缺乏认证的安全漏洞,建议对通信数据进行加密传输,并部署消息认证机制。对于车载以太网,建议采用安全传输层协议(Transport Layer Service, TLS)行安全传输,配合IPSec、MACSec等传输层安全协议实现通信数据加密传输和数据帧的身份认证。对于CAN、CAN-FD等协议,使用AES对称加密体制保护数据传输。

此外,建议为每个通信实体内部署安全板载通信(Secure Onboard Communication, SecOC)机制。SecOC是在AUTOSAR软件包中添加的信息安全组件,为车载通信增加了加解密运算、密钥管理、新鲜值管理和分发等一系列的功能。SecOC模块为车载通信关键数据提供有效可行的身份验证机制,与AUTOSAR通信系统无缝集成,减小资源消耗[5]。

4.3 域间通信隔离

在域控制器架构下,车辆按照功能被划分为若干个域,不同的域承担不同的车身功能,这从架构上为车载网络域间隔离提供了基础条件。建议在每个域控制器内设置防火墙以加强访问控制,在对数据严格加密传输的同时,依据通信白名单对域间通信数据采取身份认证,确保充分过滤可疑数据,实现域间安全隔离。对于自动驾驶、座舱娱乐等安全要求较高的域,应提供更强的隔离手段,不应暴露任何可接入系统的硬件调试接口。

5 总结

目前域控制器架构仍处于快速发展阶段,基于域控制器架构的车载通信安全问题仍未得到足够的重视,也未有普适性的车载域控制器通信安全测试用例,相关通信安全方案和安全产品仍处于空白阶段。本文首先简述了域控制器的产生背景、典型架构设计和实际应用现状。其次从通信实体、通信协议两个角度层次化分析了域控制器架构下车载通信的安全威胁。之后结合实际测试用例,从硬件接口和固件、CAN总线、车载以太网三个部分介绍了域控制器架构下的车载通信安全测评技术。最后结合现有技术从硬件安全模块、通信加密认证、域间隔离三个角度提出了加强车载通信安全的对策建议。

[1] 金星辰,方沂,徐征.基于域集中式架构的汽车车载通信安全方案[J].天津职业技术师范大学学报,2020, 30(4):48-53.

[2] 吴武飞,李仁发,曾刚,等.智能网联车网络安全研究综述[J].通信学报,2020,41(6):161-174.

[3] 宋昊辰,杨林,徐华伟,等.智能网联汽车信息安全综述[J].信息安全与通信保密,2020(7):106-114.

[4] 向民奇,韦天文,邓宇,等.智能网联汽车CAN总线信息安全测试方法[J].时代汽车,2021(20):197-198.

[5] 章意,李飞,张森葳.基于SecOC的车载网络通信安全模型研究[J].计算机应用研究,2022,39(8):2474-2478.

Research on Security Evaluation Technology and Countermeasures of Vehicle Communication with Domain Controller Architecture

YE Feifan1, DOU Naoxi2, LI Leyan2

( 1.Xidian University (Guangzhou Research Institute), Guangzhou 510555, China; 2. Fifth Research Institute of Electronics, Ministry of Industry and Information Technology, Guangzhou 510370, China )

With the gradual development trend of the "new four modernizations", the electronic and electrical architecture of automobiles tends to be modular and centralized, and a centralized electronic and electrical architecture represented by the domain controller architecture appears. This paper firstly summarizes the domain controller architecture from the background, typical architecture design and practical application, and then analyzes the security threats of vehicle communication under the domain controller architecture. Based on the existing security threats and practical test cases, this paper introduces the evaluation technology of vehicle communication security under domain controller architecture. Finally, some reasonable suggestions are put forward to strengthen the communication security of domain controller architecture from three aspects: hardware security module, communication encryption and authentication, and interdomain isolation.

Domain controller; Vehicle communication security; Evaluation technology; Security countermeasure

10.16638/j.cnki.1671-7988.2023.022.011

U463.61

A

1671-7988(2023)22-60-06

叶非凡(1998-),男,硕士研究生,研究方向为车联网安全,E-mail:18260958799@163.com。