商密评估和等保测评同步推进的可行性分析及工程建模

秦伟强,季瑞齐,马宇骏,杨秋叶

(1.四川省电子产品监督检验所,四川 成都 610100;2.四川省软件和信息系统工程测评中心,四川 成都 610100)

0 引言

网络安全等级保护测评和商用密码应用与安全性评估是我国近十五年来大力发展的网络与信息安全管控措施[1-2]。尤其是较早推出的网络安全等级保护测评(简称“等保”),目前已经在全国范围内各个领域成功推广。商用密码应用与安全性评估(简称“商密”)是我国近年来推行的新型网络与信息安全管控措施,发展潜力巨大,目前处在快速上升期。作为由相同领域、联系紧密的机构监管,两者具备很大的相关性。如果将两者合二为一,建立一个统一的工程管理模型,将大幅度节省财力、精力和时间。同时在统一的工程模型管理下,两者可以相互补充,联合起作用,极大地提高信息系统的安全性。为此,本文针对等保测评和商密评估同步推进可行性进行分析,并提出工程模型。

1 网络安全检测机构及被检测单位的困境

随着国家对网络安全工作重视程度的提高,网络安全检测机构和被检测单位的工作量持续增加。典型的现象就是每年一次的网络安全等级保护测评和商用密码产品安全性评估。对于三级系统而言,两者每年都要参与,周期1个月至6个月不等,需要大量人力和财力的支持。如何提升网络安全工作的效率是目前的研究热点之一。

2 等保测评和商密评估同步推进的优势

等保测评和商密评估同步推进,工作高度集中,可以带来很多好处:如节省被检测机构经费、缩短检测时间、提高工作效率、专业人才多角度充分利用、知识复用度高、减轻公安部门和密码管理部门等监管机构工作负担、加速招投标进度等。等保测评和商密评估同步推进可以促进高校培养网络安全专业一体化人才,提高产学研转化率。

3 等保测评和商密评估同步推进的可行性分析

计划同步推进等保测评和商密评估两个项目,则这两个项目之间要具备较强的内部相关性,才可以节省资源。如果不能做到节省资源,两个项目同步推进,就丧失了价值。根据相关分析,等保测评和商密评估有4点近似之处。

3.1 等保测评和商密评估针对的对象基本相同

等保测评主要针对信息系统及网络运营的基础设施。根据官方文件,商密评估的对象为电信网、广播电视网、互联网等基础信息网络;能源、教育、医疗、交通、金融等涉及国计民生和基础信息资源的重要信息系统;航空航天、先进制造、石油石化、电力系统、水利枢纽、城市设施等重要工业控制系统。商密评估的对象,如密钥管理系统、身份鉴别系统、网上银行系统、远程支付系统、政务云系统、网站群系统等本身就是传统的等保测评对象。

3.2 等保测评和商密评估内容存在很大相关性

两者检测的内容都是围绕信息系统的安全性展开。等保测评分为安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心、安全管理制度、安全管理机构、人员安全管理、系统建设管理、系统运维管理10个纬度。商密评估分为物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全、管理制度、人员管理、建设运行、应急处置8个纬度。商密评估的应急处置纬度,其实就是等保测评的系统运维管理。等保测评的安全管理机构和人员安全管理合并在一起,就等同于商密评估的人员管理。从纬度划分上看,两者没有明显区别。在某一个纬度比如安全计算环境(设备和计算安全)内部,两者检测内容基本一致,均围绕身份鉴别安全、访问控制安全、重要信息资源安全、数据传输安全展开。两者内容的重合度高达80%。等保测评指标中本身就存在大量关于密码算法及强度的指标。可以认为,商密评估就是把等保测评指标中密码的部分拿出来细化、系统化之后的结果。当然两者并不完全相同,等保测评强调安全框架,商密评估强调安全细节,尤其是数据加密细节。两者的着力点不一致。

3.3 等保测评和商密评估的工作流程基本相同

等保测评的工作流程为:测评准备阶段、调研与方案编制阶段、现场测评阶段、分析与报告编制阶段。商密评估的工作流程为密码应用方案评估活动、评估准备活动、方案编制活动、现场评估活动、分析与报告编制活动。从各自的流程上看来,商密评估比等保测评多了一个密码应用方案评估活动,后续环节两者几乎完全一致。

3.4 等保测评和商密评估机构高度重合

由于等保测评和商密评估的高度相关性,申请商密评估的机构大部分来自等保测评机构。以四川省为例,四川省内3家商密评估机构中,有2家来自等保测评机构,分别是创信华通信息技术有限公司、四川省电子产品监督检验所。其他省、自治区和直辖市的情况大同小异。

4 等保测评和商密评估同步推进的工程模型

对于计算机科学技术领域,常用的工程模型有瀑布模型、迭代模型、增量模型、喷泉模型等。相关机构要针对具体情况匹配工程模型。等保测评和商密评估均从属于计算机科学技术的计算机安全领域。这些传统的计算机领域工程模型,稍加改造就能实际应用。

4.1 采用喷泉模型作为框架工程模型

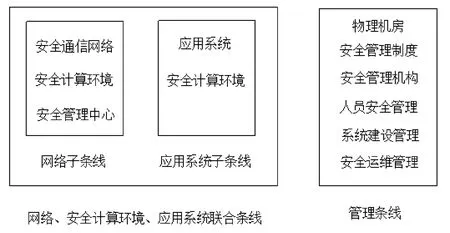

喷泉模型属于并发模型[3],基本特征是适用于互相不干扰的并发推进的业务条线。多条线同时开展工作,可以使人力资源得到最大限度的利用。依据低耦合度切分、高耦合度合并的原则,将等保测评和商密评估划分成不同的条线同步进行。模型执行的关键是条线划分是否准确。等保的条线划分,已经完全成熟,可以参考借鉴。基于等保2.0的条线划分方案如图1所示[4]。

图1 等保2.0的条线划分方案

等保2.0的条线基本划分为技术和管理两大类,技术又根据网络和应用系统构造的不同,而划分子条线。值得一提的是物理机房,虽然物理机房属于技术大类,但其测评方法更类似于管理类测评,所以将其划归为管理条线。

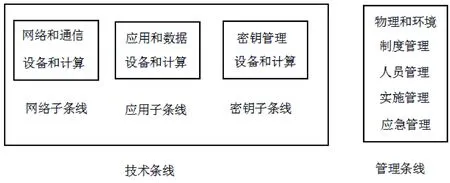

商密评估的条线划分,可以参照等保2.0的条线划分,同样基本划分为技术和管理两大类。技术类中网络、应用系统和密钥条线相对独立,划分为3个条线。设备不单独划分条线,而是根据耦合度拆分,划归到其他条线。网络设备划归网络条线,服务器设备划归应用系统条线,密钥设备划归密钥条线。物理机房划归到管理类条线,如图2所示。

图2 商密评估条线划分方案

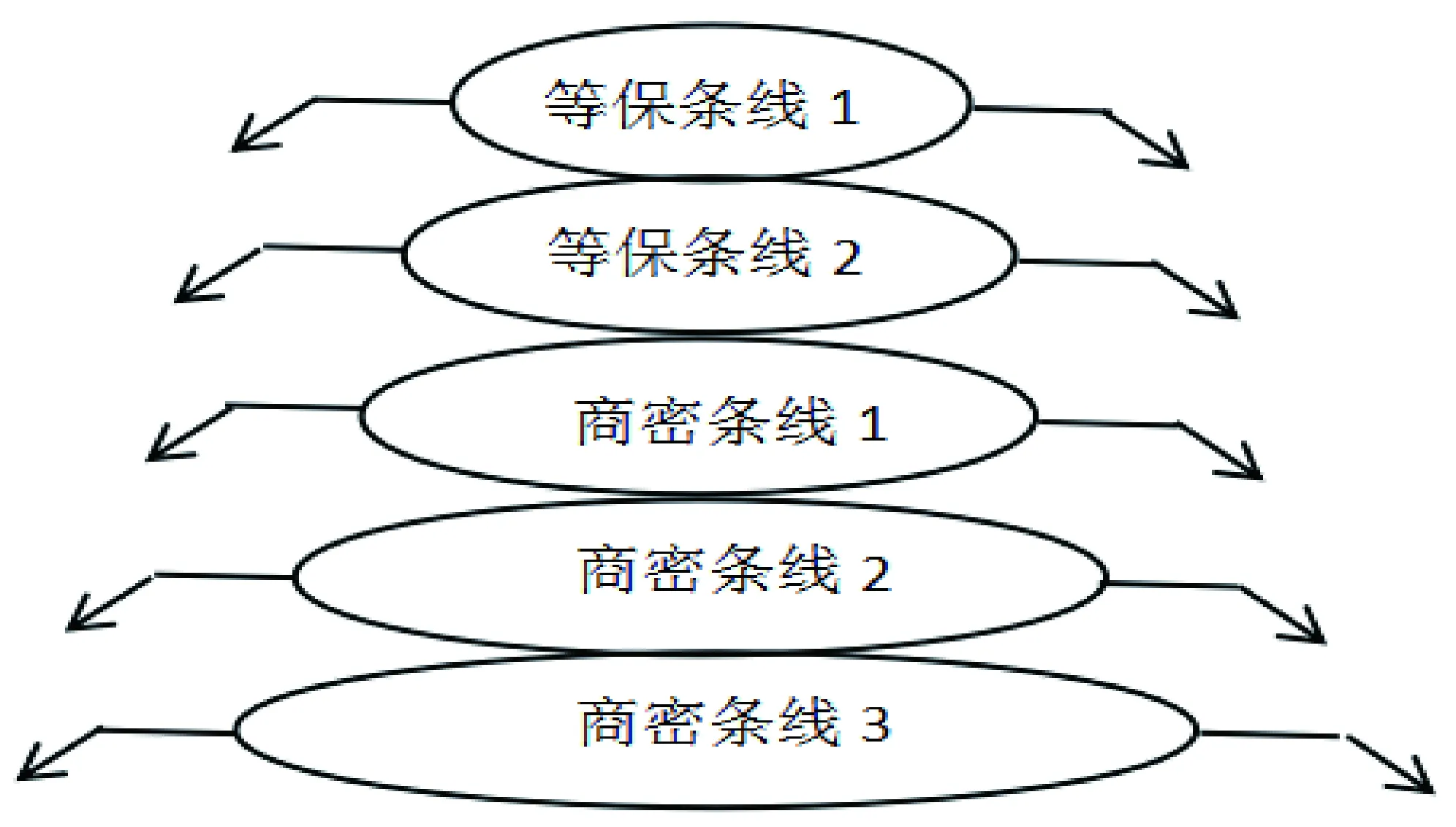

对等保测评和商密评估的各个条线,项目组分配不同的管理、技术人员来操作,相互之间相对独立进行,较少相互干扰,因此采用喷泉模型作为框架工程模型。喷泉模型工程如图3所示。

图3 采用喷泉模型作为框架模型

值得注意的是,等保测评条线和商密评估条线之间有交叉的情况。比如两者都有网络子条线,针对的设备都是路由器、交换机等网络设备及网络安全设备。理论上,以针对设备为出发点,将等保测评和商密评估间关联紧密的条线合并存在可能性,但这个问题细节较多、比较复杂,本文暂时不讨论。

确定框架模型后,下一步就要确定条线模型。条线模型有瀑布模型、迭代模型、增量模型、敏捷模型等。

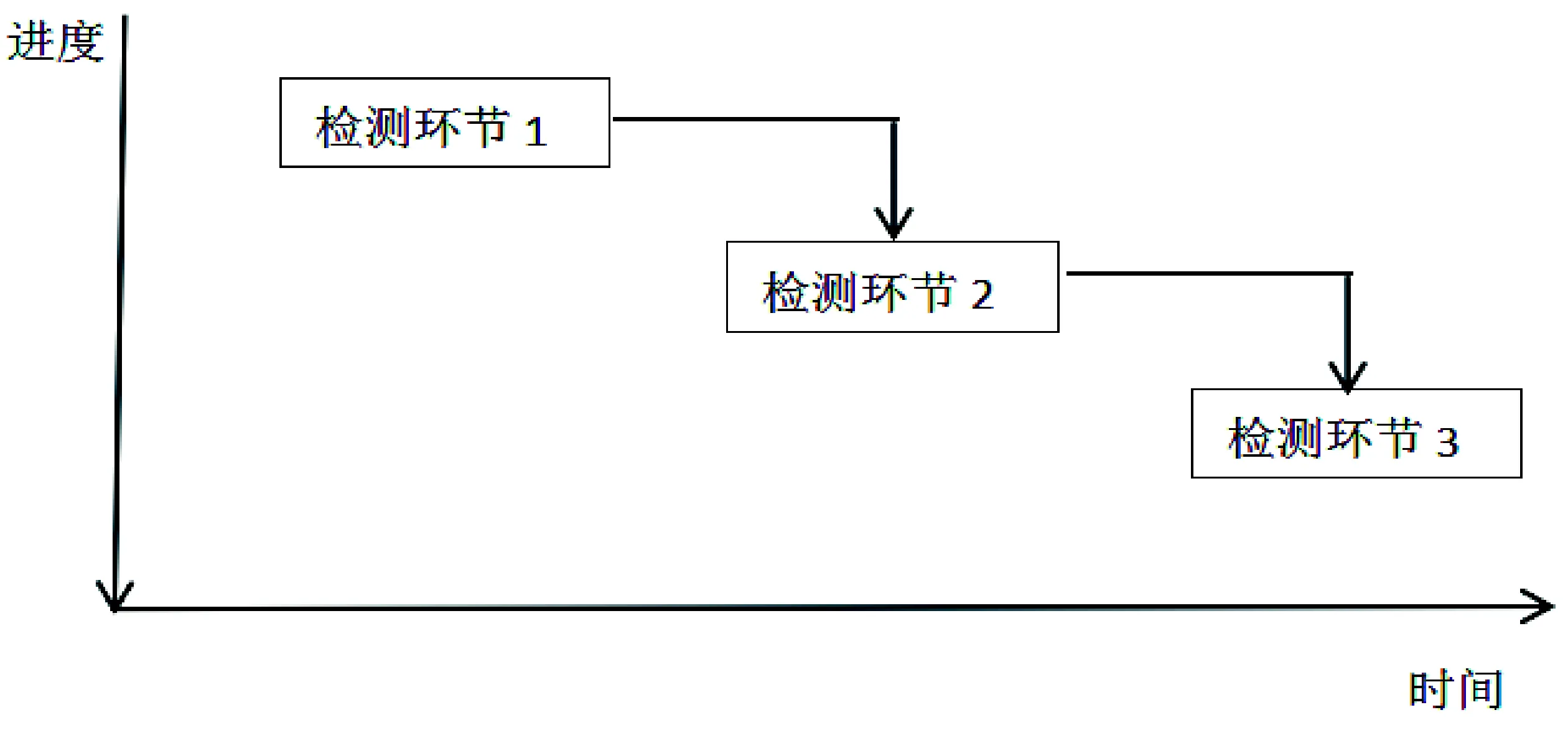

4.2 条线模型1:瀑布模型

瀑布模型属于线性化结构模型[5],阶段与阶段间划分清晰,上阶段结束后,直接进入下阶段,不存在返工环节。瀑布模型适用于熟练人员和熟练系统的情况。操作人员技术优秀,同时熟悉检测系统和工作流程,属于轻车熟路,可以一气呵成地完成检测工作,如图4所示。

图4 采用瀑布模型作为条线模型

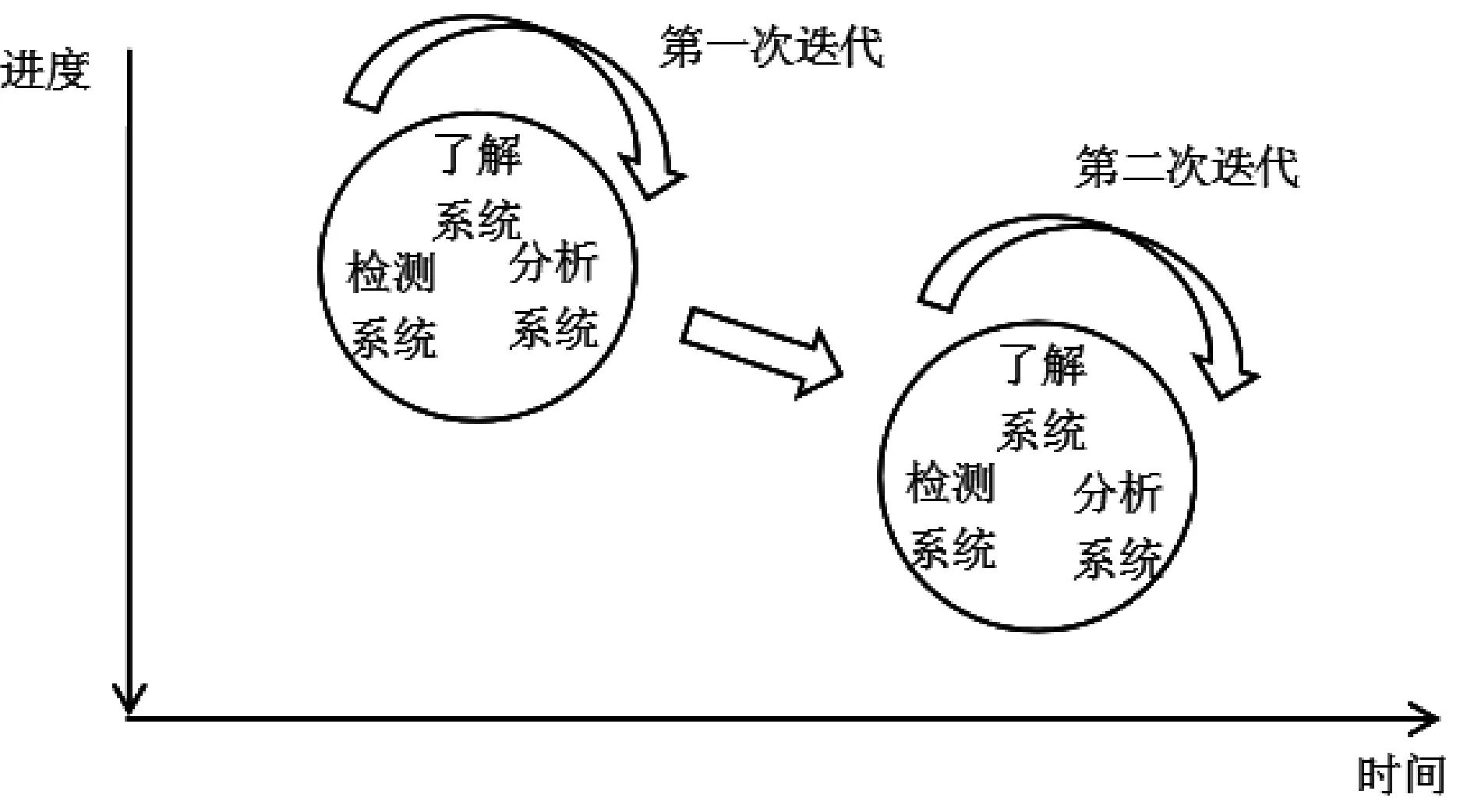

4.3 条线模型2:迭代模型

迭代模型属于螺旋结构模型[6],须多次迭代,每一次迭代产生一个更完备的检测结果。该模型适用于非熟练人员和非熟练系统的情况。操作人员需要一边熟悉系统,一边熟悉技术和工作流程。操作人员边摸索边前进,发现方向不对,赶紧返工,多次循环多次迭代,直到完成检测工作。频繁回溯返工,是迭代模型的典型特征,如图5所示。

图5 采用迭代模型作为条线模型

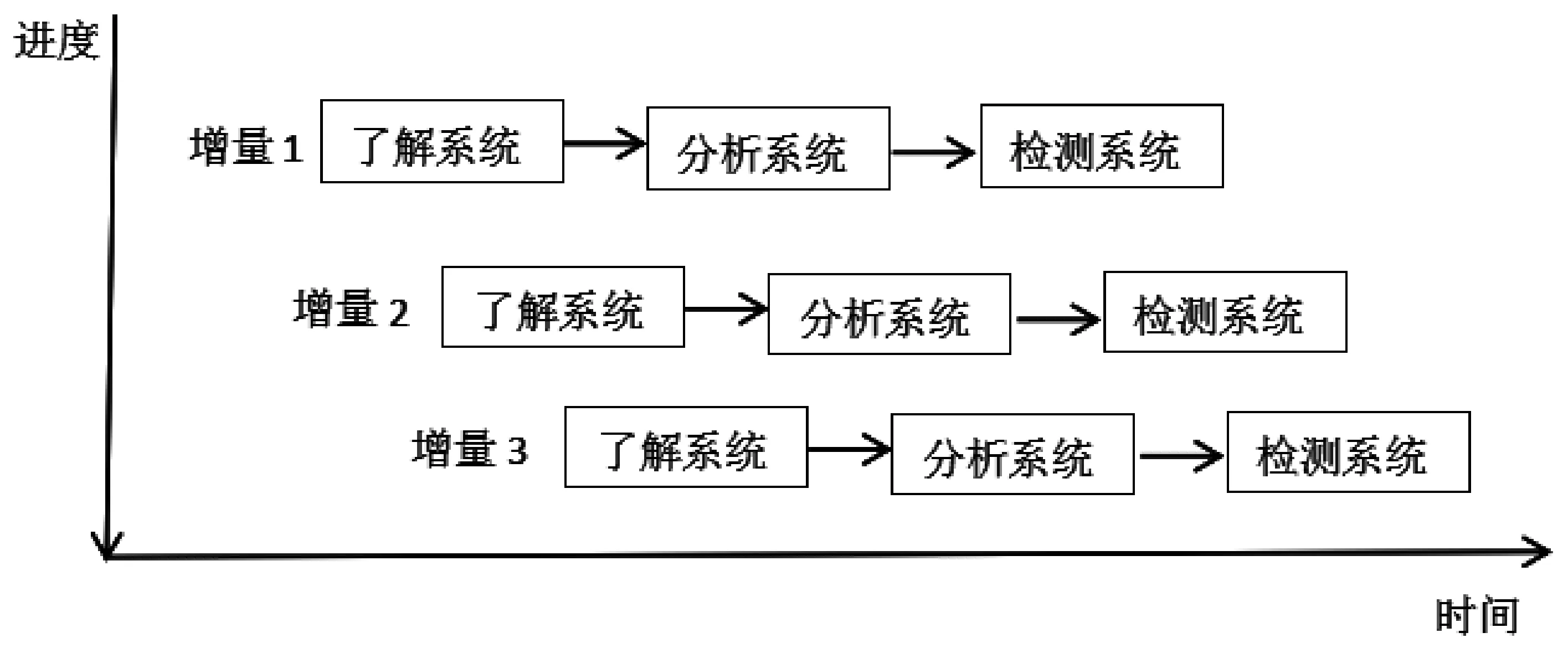

4.4 条线模型3:增量模型

增量模型属于线性多序列结构模型[7],采用随时间进展而交错的线性序列,每个序列产生相对独立的工作成果。增量模型适用于熟练人员后加入团队的情况。该人员在不干扰其他人员的情况下加入工作,需要在原有条线中开辟一个新模块并对该模块进行检测。该人员一方面不能干扰其他人员工作,另一方面不能与其他人员工作重合,所以本模型对人员素质要求较高,适用于熟练人员,如图6所示。

图6 采用增量模型作为条线模型

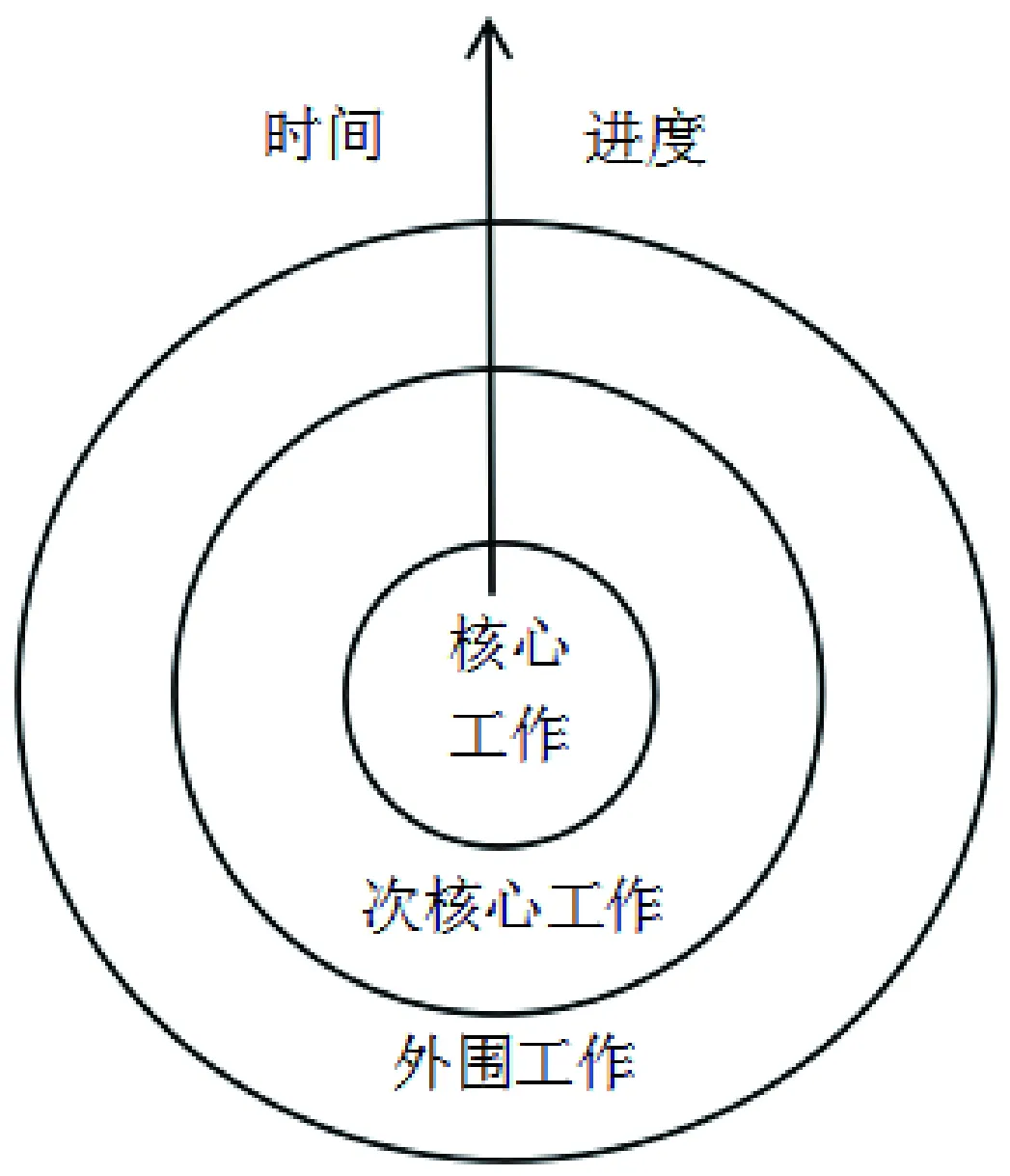

4.5 条线模型4:敏捷模型

敏捷模型属于壳结构模型[8]。核心内容位于壳内,非核心内容位于壳外,适用于熟练人员采用新技术、新标准对信息系统进行测评及评估的情况。对于新技术新标准,人员要具备创新实践能力,同时不能偏离信息安全的初衷。人员要抓住检测和评估的中心内容,优先检测和评估最重要的数据和系统,同时由中心向外部扩散,逐步检测次重要及外围的数据和系统,如图7所示。

图7 采用敏捷模型作为条线模型

喷泉模型本身也可以作为条线模型,具体应用方法与框架模型类似。首先根据耦合度,将关联不紧密的工作模块切分开,将关联紧密的工作模块合并到一起。然后分配不同的人员并发参与测评和评估,模型参考图3。

5 结语

商密评估目前处在初级阶段,工程模型是根据理论分析建立出来的,该模型是否能在实际工作中推广,要经过实践才能确定。理论与现实总有差距,一百次的理论分析,不如一次实地试验。希望各检测单位在实践中检验这些模型的可行性,并提出改进意见,共同推进我国网络与信息安全事业发展。