钢铁企业工控网络安全分析及安全示范线建设

武汉钢铁有限公司 程曦 王晶

结合某钢铁制造基地及下属产线的工控系统的网络实际情况,分析工控网络中存在的安全隐患,从主机安全防护、边界安全管理、准入安全管控、网络入侵检测等方面提出安全防护方案,结合国家等级保护制度相关要求开展工控网络安全示范线建设,提升企业的管控网络安全防护能力,完善安全架构和技术支撑体系,确保生产稳定运行。

近年来,工控系统安全风险持续增加,大量安全威胁不断渗透至工控网络,安全形势日趋严峻。2022 年伊朗胡齐斯坦钢铁公司在遭受网络攻击后被迫停止生产,这是近年来针对该国战略工业部门最大规模网络攻击之一,这一事件也为我们敲醒了警钟!随着钢铁行业智能制造及两化融合推进,打破了工控系统原有“孤岛式”的管理模式,对工控系统安全提出了更高要求,如何有效地防御内、外部攻击,降低工控网络安全风险,筑牢工控网络安全防线,确保生产稳定顺行,工控网络稳定可靠,是钢铁行业工控网络安全所关注和需要解决的问题。

1 钢铁企业工控系统网络架构

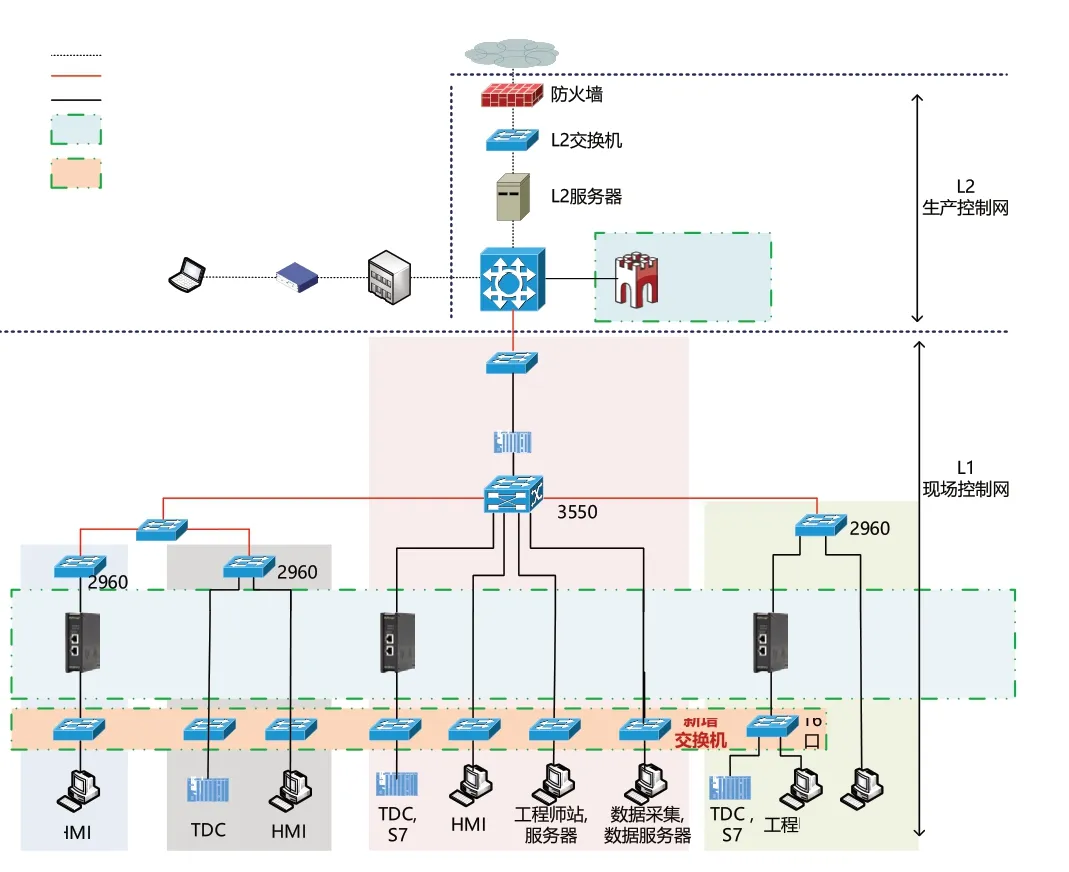

钢铁企业生产信息系统主要包括L1(基础自动化系统)例如现场采集设备、PLC、DCS 等、L2(过程自动化系统)各生产单元生产过程控制系统、控制模型等、L3(各厂作业层生产执行系统)负责生产计划编排、生产指令存储管理、质量控制计划管理等、L4(公司层制造管理系统)、L5(公司一体化经营决策ERP 系统)。某钢铁企业生产信息系统构架,如图1 所示。

L2 及以下层级统称厂级工控系统,L3 及以上层级称公司信息管理系统,承载工控系统的网络为各厂工控网络,实现信息系统交互的网络为公司信息主干网。各层级相互协调,完成从炼焦到轧制等一系列连续的生产控制任务,在生产过程中如果遭受恶意攻击、发生病毒感染和扩散,就会使整改生产流程中断,工控系统的控制组件被迫停止运转,造成严重的生产故障和巨大的经济损失[1]。

2 现状及存在问题

“智慧制造”推进要求实现与生产业务相关网络之间互联互通,公司、生产厂内新增业务系统有工控网络与信息主干网连接访问要求,打破了原有相对封闭的工控网络管理模式,对整体安全提出了更高的要求。通过对近年发生的工控安全事件进行分析,发现70%以上都是由于蠕虫病毒、漏洞利用或网络攻击导致,随着网络架构逐步向“高可用、扁平化”趋势发展,基于网络传播的各种安全威胁将带来重大安全隐患[2]。

2.1 工控主机安全加固实施难度大

各生产厂的控制系统中存在大量硬件和操作系统老旧的工控主机,部分控制设备还在使用Windows XP、Windows 2000 Server 等操作系统,微软已不再对这些系统提供安全技术服务,存在大量高危安全漏洞,对已知漏洞的修复需要升级操作系统版本,降低主机运行速度,且漏洞修复后可能造成控制系统应用或通信异常。

现有杀毒软件基于黑名单方式,需要相关技术人员定期对病毒库进行更新,在钢铁企业生产环境不适用,无法及时发现和查杀新型病毒,对无法识别的工控系统程序会存在误杀风险,对工控主机进行定期病毒查杀占用系统资源,影响工控主机的性能,导致生产作业线运行状态不稳定。

工控系统在防病毒软件方面的选择面非常狭窄,经厂商认证的防病毒软件主要是国外的McAfee、Symantec、Trend 产品,少数使用国产火绒,有些甚至指定版本,杀毒软件全面覆盖和国产防病毒软件替代难度和阻力将很大。

2.2 移动存储介质管控缺乏技术手段

目前工控系统终端USB 端口的管控,主要通过修改系统注册表禁用空闲USB 端口,主机的外设接口张贴一次性的密封条方式进行管控,但现场人员工控网络安全、保密意识不强,仍使用未经过授权移动存储介质或其他USB 设备进行报表下载、程序修改及数据拷贝等情况。缺乏必要的技术手段控制外部存储介质的非授权接入,需要对USB 端口授权管理和动态监控,利用未授权的移动存储介质将病毒、蠕虫等恶意代码渗透进入工业控制系统的安全事件屡见不鲜[3]。

2.3 网络边界存在的风险

通过长期以来的检查、整改,逐步落实公司安全管理要求,各生产厂工控网和信息主干网基本实现物理隔离,PLC、DCS 等L1 基础自动化层级接入区域内部工控网交换机,部分L2 层级服务器需要与L3 进行交互,接入信息主干网前配了防火墙,而且对安全防护策略也进行配置。

总体上工控网较封闭,安全防护有保障,但是随着两化融合的推进,各类自动化、智能化项目的实施,工控网、信息网之间的通讯越来越多,界限越来越模糊,为实现现场实时数据的高效采集,需要工控网与信息网、主干网建立广范的连接,部分工控设备甚至通过无线网卡接入互联网络,违规接入工控网情况屡见不鲜,例如表检仪、孔洞仪等测量系统、区域数据采集设备等,为实现不同网段间的数据共享及信息主干网的业务发布,配备有多块网卡和IP 地址,接入工控网络未经过审核、评估,容易导致原有的网络边界防线失效,一旦某台服务器感染恶意代码或遭受黑客攻击,可能会导致扩散到其他工控主机被感染或被攻击。

2.4 安全策略配置漏洞,弱口令和远程、共享等问题难以根除

由于生产或操作需要,共享服务无法弃用,例如Wincc、Intoch 等控制软件Clinte 与Server 端通过共享文件方式实现数据交互功能,如果工控主机的445、139 端口被封锁,可能造成组态软件无法正常运行,系统运行终断,然而Wannercry 勒索病毒正是利用了微软 MS17-010 漏洞并通过445 端口传播。“向日葵控控”等远程应用软件已禁止在工控系统中使用,但现场技术人员为提高故障处理效率,未遵循“最小原则”,开启139、445、3389等端口、FTP、Telnet 等非业务必须的服务及Windows远程桌面服务。因通信账户被编译到程序中,涉及底层的应用开发而无能为力,对弱密钥进行修改,技术难度较大,无法完全避免弱口令问题。

3 改进措施

结合《工业控制系统信息安全防护指引》与《等级保护2.0-工业控制系统安全扩展要求》等相关制度、法规要求,基于某企业工控系统实际应用情况,以终端安全加固和网络边界防护、加强移动介质管控为重点,强化工控网络安全监管,降低工控网络安全风险,保障区域内工控网络安全稳定运行[4]。

3.1 终端主机的安全加固

通过管理制度要求工控网络运维人员关注工控安全形势,及时知悉重大安全漏洞和补丁发布情况,对安全补丁进行安装后对工控主机可能造成的安全风险评估,在测试环境做好充分的测试、验证,确保安全可行后在生产环境中为工控主机安装安全补丁。

对于已安装杀毒软件但不方便定期更新病毒库的工控主机,使用应用程序白名单软件来防范风险,仅允许通过业务单位授权和安全评估的软件在工控主机中运行。对于配置老旧不具备安装条件的,以杀毒U 盘的方式定期对终端病毒进行查杀。

在生产线进行升级改造时,逐步实现工控终端及核心网络设备的国产化升级替代,避免被外方“卡脖子”。

3.2 加强移动介质管控

定期开展工控网络安全检查,检查内容包括工控主机外部设备接口情况,对非必要USB 接口、光驱等设备接口封闭或拆除,做好外接设备的授权管理。比如:部署移动介质授权管理系统,仅允许被授权的安全移动介质通过指定的方式接入工控主机,禁止没有授权的U盘、光驱等外部设备接入工控主机,防范病毒、木马等恶意代码程序通过移动存储介质侵入工控系统。

3.3 边界隔离与访问控制

建立清晰的工控系统网络边界,加强工控网络的纵向安全隔离和横向安全认证。

做好纵向安全隔离,通过终端双网卡加前置防火墙、网闸等网络安全设备,合理配置访问控制策略,实现不同层面间设备的授权访问,允许L2 与L3 层进行生产计划、生产实绩数据交互等合法业务数据,阻止非授权访问流量通过边界,例如在热轧生产线L3 和L2 的网络边界部署工业网闸,实现工控网络与主干信息网络边界隔离,避免L3 及以上网络非授权访问工控系统网络的风险。

做好横向安全认证,在工业系统网络中,在交换机上按照区域、工艺流程和功能等维度划分不同的安全防护区域,例如:炼铁、炼钢、条材、热轧区域,分厂的工控网络都汇聚至集中控制中心核心交换机,通过核心交换机划分VLAN,前置工业防火墙、工业安全网闸等防护设备,有效对工业通信协议的数据包进行深度检查和识别,实现筛选并屏蔽非法指令,避免安全风险在不同区域进行扩散,便于风险源追溯。保证只有可信任的流量可以在工业网络上传输,实现对非法操作指令的拦截和告警。

3.4 根据业务配置合理的安全策略,减少安全漏洞

加强设备的口令防护强度,根据业务需求为工控主机配置合理的密码策略。遵循“最小原则”开放工控主机端口或服务。所有非必要的远程桌面、远程登录等服务关闭,如厂部有远程维护需求,应在有安全措施和策略的通道下进行,具体的措施如下:如运维人员需从外网使用VPN 等远程登录工业系统网络,应限制用户数量,防火墙上配置安全策略,仅允许限制的时间内从指定的IP 地址进行远程访问。

清理工控主机、网络设备中的账户,确认账户使用情况,禁用冗余账号、过期账号。同时,按照“最小原则”为账号赋权,分配与工作角色、工作职责相符的权限。

4 安全示范线建设

以炼钢厂区域为试点进行工控网络安全示范线建设,基于炼钢区域现场情况,设计了工控安全整体架构。参照《工业控制系统安全防护指引》相关要求,建设工控网络安全示范线,关注工控系统边界安全、终端安全加固、远程运维管控、安全威胁感知、安全管理中心建设等方面内容[5],如图2 所示。

图2 炼钢厂工业控制系统网络安全建设示意图Fig.2 Schematic diagram of network security construction of industrial control system in steel mill

4.1 工控系统边界安全

在L1 与L2 边界处部署工控防火墙,通过工业协议的深度解析确保过程控制系统与现场控制设备之间、HMI 和现场控制设备之间通讯与控制的合法性,有效阻止利用工控协议进行漏洞攻击,并同步管控网络非法入侵、恶意访问的威胁。

4.2 终端安全加固

终端设备安装基于白名单方式主机安全卫士,实现已知、未知病毒的防范。由于传统杀毒软件的“黑名单”方式严重依赖病毒库,所以在远程控制中心操作员站、工程师站,服务器上部署工控主机卫士,采用更适用于工业网络环境的轻量级“白名单”机制,可以有效阻止未知病毒、木马、蠕虫等恶意代码的执行。

4.3 安全威胁发现

提高已知、未知威胁攻击防御能力,在生产控制层与生产管理层网络边界处部署高级威胁检测系统,采用基于沙箱行为的未知威胁检测技术,实时检测威胁情报、密码暴力破解、潜在隐私策略等APT 攻击行为,解决勒索病毒、变种病毒、未知威胁无法定位的问题。

4.4 移动介质管控

在工控示范区规划部署移动介质管控系统,实现工控网络终端外设统一管理,并同步存储外设的接入控制与内容检查,存储外设扫描通过内置防病毒引擎及病毒特征库,实现对存储外设内的文件进行病毒特征扫描。存储外设杀毒,通过内置防病毒引擎对扫描出来的染毒文件进行清除。

4.5 远程运维管控

“智慧制造”建设带来大量远程运维需求,其接入工控系统需要实现安全访问、权限管理及安全审计要求。运维人员通过VPN 设备连接至主干网内,登录堡垒机进行认证授权,基于堡垒机操作录屏功能实现运程运维操作审计功能。通过堡垒机发布中心平台连接至厂部远程通信服务器,厂部设备管理员可以通过远程通信服务器完成远程接入人员的账户创建、删除、禁止以及用户授权等操作,并可记录和追溯设备与人员访问日志,支持多人同时访问多个设备,默认封闭远程通信服务器访问端口,网络管理员可按需进行配置管理,保障远程访问安全。现场远程运维设备通过工业远程网关设备进行连接,网关部署在工控网现场,如图3 所示。

图3 远程运维方案Fig.3 Remote operation and maintenance scheme

4.6 安全管理中心建设

构建工控案示范区统一管理平台,对部署的所有安全设备进行统一管理、策略配置,解决安全设备难运维的问题,同时将工控系统告警信息集中展现,包括告警监控终端列表、告警类型统计、业务异常分布图、攻击行为分布、用户行为分布图、未处理告警信息实时监视统计等[6]。

5 结语

通过对某钢铁企业工控网络安全体系全面诊断,分析存在问题,制定针对性的提升措施,完善工控网络安全防护体系。以炼钢厂工控网络安全示范线建设为切入点,阻止勒索、蠕虫等病毒、木马、恶意程序在生产区域之间的传播和扩散,防范违规接入设备对生产控制系统恶意操作、违规指令的下发,加强边界安全管控,防范工控网络安全风险,避免工控安全事件的发生,确保工控网络的安全、稳定和可靠,炼钢厂由于网络安全事件导致的故障停机时间由平均0.6 小时/月降低为零。管理方式和技术经验可广泛应用于类似系统构架的钢铁企业,有助于提高钢铁企业工控网络安全防护水平。