一种基于攻击图的5G网络安全风险评估方法

王赛娥 刘彩霞 刘树新

(中国人民解放军战略支援部队信息工程大学 河南 郑州 450001)

0 引 言

第五代移动通信技术(5G)已经开始正式商用,其传输速率更快、网络延迟更小,能够满足不同场景的业务需求。未来5G将与经济社会各领域如医疗、交通等深度融合,开启万物互联时代。5G网络既是基础设施的重要部分,也是国家优先发展的战略性领域。其安全问题不仅涉及到个人生活,也会影响各行各业,甚至是国家安全。因此对5G网络的安全风险进行评估显得尤为重要,既能全面了解5G网络的安全状况,及时发现网络中的风险因素,也能为部署网络安全防护措施提供方案。

IMT2020发布的5G网络安全需求与架构白皮书[1]详细分析了5G网络面临的安全挑战,给出了5G标准化建议。3GPP(第3代合作伙伴计划)发布了R15[2]和R16[3]标准,制定了5G的安全标准体系和详细的安全架构。为了满足安全性要求,5G网络采用新的网络设计,实行一系列安全机制,如使用统一的认证框架,使用新的通信协议AKA、HTTP/2等。同时5G提供隐私保护机制,对用户数据进行端到端的保护。虽然5G在设计初始从全方位考虑网络的安全性,但实际部署后仍面临严重的安全风险,安全性受到新的挑战[4]。Basin等[5]通过形式化分析发现了5G网络中的漏洞,并验证了攻击的可行性,来获取用户隐私信息。

对此,部分国家和组织发布了相关的安全风险报告,欧盟发布的《EU coordinated risk assessment of the cybersecurity of 5G networks》基于成员国的安全风险评估结果,指出了现有的安全挑战,确定了5G面临的威胁因素和风险场景。此类的安全风险评估报告只是政策性的定性评价,很难具体估量5G网络的风险等级,量化网络的风险程度。当前对移动通信网络的安全风险评估研究较少,Luo等[6]提出了一种对移动通信网络中SDN技术进行安全风险评估的方法,根据节点最小成本派生出系统安全级别,但是该方法不具有通用性。传统网络的安全风险评估方法发展成熟、体系复杂,有定性评估和定量评估、基于扫描工具的评估、基于资产价值的评估等。但是这些方法都不能直接应用到5G网络,首先电信网络特性不同于传统互联网,其次5G网络采用了新技术、新架构,面临的业务场景更多,使得传统方法不能适配5G网络。

针对上述问题,本文选取攻击图模型,定义5G网络的拓扑模型和攻击模板,采用广度优先算法生成攻击图。网络拓扑模型和攻击模板定义的要素既有通用性,也有5G网络具体部署的差异性,可以灵活适应网络的多样化。对攻击图评估时,提出关联性评估思路,在量化时考虑脆弱点和攻击行为间的相互影响,使评估结果更准确。本文研究可以有效发现网络脆弱性和面对的威胁,量化网络的风险程度,有助于调整防护措施,提高网络整体的安全性能。

1 5G网络架构

5G具有很强的灵活性,可以采用非独立组网(Non Stand-Alone,NSA)方式或独立组网(Stand-Alone,SA)方式进行部署。前期5G商用主要是采用的非独立组网演进,利用现有4G基础设施,部署速度更快。

5G的逻辑结构采用SBA服务化架构(Service-based Architecture),由接入网AN(Access Network)和核心网5GC(5G Core Network)组成,如图1所示。5GC中控制面与用户面完全分离,同时将网络功能拆分成单独的模块,通过接口提供服务。

图1 5G网络架构模型

接入网AN有两种,gNB和ng-eNB。gNB提供NR(New Radio)用户面和控制面协议终结点,ng-eNB则提供E-TURAN用户面和控制面协议终结点。

核心网5GC中包含的网元较多,其中用户面实体主要是UPF(User Plane Function),是外部PDU与数据网络的连接点,负责数据的路由和转发等。控制面实体较多,接入和移动性管理(Access and Mobility Function,AMF)负责用户的注册、连接、移动性管理等,会话管理功能(Session Management Function,SMF)主要包含会话建立、修改、释放和用户IP管理等,认证服务器(Authentication Server Function,AUSF)负责用户的鉴权,统一数据管理(Unified Data Management,UDM)提供订阅信息管理、计算鉴权参数等功能,策略与计费功能(Policy and Charging Function,PCF)为用户提供策略规则。网元的详细功能可以参考3GPP标准。

2 安全风险评估方法

自Phillips等[7]和Swiler等[8]提出了攻击图的概念起,攻击图技术被广泛使用,尤其在网络安全分析领域。攻击图是由系统状态和攻击行为组成的一幅有向图,描述的是系统脆弱点及其关联关系。常见的攻击图种类有状态攻击图[9]、属性攻击图[10]、属性依赖攻击图[11]。攻击图技术将网络的配置信息、脆弱性和攻击者能力都考虑在内,使得评估结果更加全面准确。

基于攻击图的网络安全风险评估主要分为两个步骤:攻击图的构造生成技术和基于攻击图的分析技术。攻击图构造生成包含以下三部分内容:网络拓扑模型、攻击模板和攻击图生成算法。网络拓扑模型是对目标系统的详细描述(包括网络的连接情况、配置参数、漏洞信息等),通过建立抽象模型对系统进行刻画,模型中定义的要素越多,抽象后的网络拓扑越精确。攻击模板是对脆弱信息的动态表示,通常由脆弱点本身、利用该脆弱点所要满足的条件及执行的后果三部分构成,模板中的条件和结果与网络拓扑模型匹配。攻击图生成算法一般有两种形式:(1) 利用自动构建引擎生成;(2) 采用定制算法编写代码生成。基于攻击图的分析技术,主要是选取适当的参数体系和评估算法量化系统的安全风险。

2.1 5G网络攻击图构造

状态攻击图中包含系统所有可能的状态,节点数量巨大,在生成攻击图时会存在状态空间爆炸的问题,尤其是面对大规模复杂网络,难以满足实际需求。属性攻击图将安全要素作为节点,其复杂度为多项式级,因此选择构造5G网络属性攻击图,减少节点规模。攻击图构造方法主要有三种:模型检测法、图论法和逻辑推理法。模型检测法需要对网络要素进行抽象和编码,利用有限状态机表现状态转移过程,通过模型检测工具查找反例,并给出攻击路径,生成最终的攻击图。该方法可以使用工具自动生成攻击图,但可扩展性不强,适合小规模的简单网络。常用的攻击图生成工具有MulVAL、NetSPA、TVA[12]等。逻辑推理法基于逻辑编程,使用成熟的形式化描述语言(如Prolog、AGML)反映系统的相关信息,通过一定的规则和逻辑推理工具生成攻击图。Ou等[13]利用逻辑编程语言Datalog形式化描述网络要素,而后输入攻击图生成引擎。图论法应用图的相关理论,自主设计生成算法,可以充分考虑算法的复杂度和生成图的规模。本文采用图论法生成属性攻击图,并在算法中融合了逻辑推理的形式化描述。

2.1.1 网络拓扑模型

网络拓扑模型从攻击者角度出发,采集目标系统的两类信息:(1) 系统信息,其中包括网络架构、设备信息、连接关系、配置信息、开放服务等;(2) 脆弱性信息,主要是系统中存在的漏洞。可以借助专业的工具收集相关信息,如Nessus、OVAL获取系统漏洞信息,Nmap获取系统的端口情况和服务类型等。

这里将网络拓扑模型定义为一个二元组G=(V,E),其中V是节点集合,代表网络中的所有设备。对于任意的v∈V,用七元组

对于5G移动通信网络来说,网络拓扑模型的具体内容随运营商的部署方式不同而有所变化。采用电信专有设备时,拓扑模型中type为设备的厂家和型号,vuls为电信网络的漏洞信息,servs为该设备实现的网元功能。随着通信技术的发展,采用网络功能虚拟化(NFV)和软件定义网络(SDN)等技术实现架构虚拟化、通用化时,拓扑模型的内容则倾向于互联网形式,type表示虚拟化网元的系统类型(Windows 7、Linux等),vuls包含互联网漏洞的信息,servs则为系统开放的传统网络服务(如http、ftp等)。

2.1.2 攻击模板

攻击模板是对脆弱性的抽象描述,是漏洞库的归纳整理,每一个漏洞对应一个攻击模板。忽略漏洞利用过程中攻击者的主观部分,可以将利用过程分为两个部分:前提集和后果集。前提集是系统的状态,是当前系统的具体环境和信息,例如系统开放的ftp服务。后果集是状态的改变,例如获取了更高的访问权限。

定义攻击模板为Vul=(ID,pre,post),其中:ID表示漏洞的名称,与网络拓扑模型中vuls对应;pre表示漏洞的前提集;post表示漏洞的后果集。pre、post都用三元组

攻击模板的内容同样需要参考5G网络的部署方式。采用NFV和SDN等技术时,网络可能存在互联网有关的漏洞,此时ID为漏洞的CVE编号。CVE是通用的漏洞库,给每个漏洞一个唯一的编号,并与大多数漏洞扫描工具共享数据,同时给出了漏洞的具体描述和修补索引,可以参考CVE漏洞描述给出攻击模板。描述电信网络特有漏洞时,ID为CVD编号,由GSMA(全球移动通信系统协会)移动安全名人堂提供,可以据此查找相关信息,构建攻击模板。

2.1.3 攻击图生成算法

将攻击图定义为AG=(S,A),其中:S是属性节点集合,S0是目标网络和攻击者的初始属性,Si是攻击过程中的属性;A是有向边集合,表示一次漏洞利用过程,即一次原子攻击行为。对于任意的e∈E表示属性节点的因果关系。

本文采用广度优先算法构造攻击图,输入相关参数模型和攻击者的初始节点后,遍历相邻节点,搜索节点存在的漏洞,根据攻击模板判断可利用性,如果可利用则将其加入到攻击图中,连接相应的边,并根据攻击模板的状态变化生成下一层节点,最终输出攻击图。攻击图生成算法如算法1所示。

算法1攻击图生成算法

输入:网络拓扑模型G=(V,E),V=

输出:AG=(S,A)。

1. WHILE attackerNodes IS NOT EMPTY DO

2. newNode=attackerNodes.pop()

3. FOREACH v IN newNode.V.vuls DO

4. IF newNode.V.type/servs/auth<=v.pre THEN

5. ADD newNode.V.type/servs/auth=v.post

6. nextNode={newNode.e.dip}

7. addEdg(newNode,nextNode)

8. attackerNodes.add(nextNode)

9. END

10. END

11. END

2.2 攻击图的风险评估算法

精确的量化评估是风险评估的关键,通过定量评估,可以对系统的安全风险划分等级,针对不同等级采取不同的安全防护措施。Saaty等[14]提出的层次分析法被广泛应用于评估中。戴方芳[15]提出了基于攻击图的模糊风险评估,运用网络流的方式计算风险饱和度,对系统进行模糊评估。李凌峰[16]将模糊层次分析方法应用在无线传感网络的评估中,构建了安全性模糊判别矩阵,其收敛性更好,误差也能控制在一定范围。闫峰[17]、钟尚勤[18]、叶云[19]构建邻接矩阵代表系统中的属性节点,从更细的粒度分析风险情况。高妮等[20]利用贝叶斯推理进行评估,结合事件的置信度,依据先验概率和后验概率进行安全风险分析。

量化评估需要标准化的指标体系,指标选择需要有客观性、确定性和权威性,本文借鉴通用漏洞评分系统(CVSS),结合攻击关联性,能更加准确地计算系统的风险值。

2.2.1 单一漏洞评估

CVSS(Common Vulnerability Scoring System)[21]是一个公开的评测标准,用来评估漏洞的严重程度,通常由美国国家漏洞库(NVD)发布,并得到了众多厂家的承认,现今已经发布了3.0版本,更新了部分评估标准。CVSS给每一个已知的漏洞打分,分值范围为0~10分,分数越高代表漏洞越严重,通常7~10分被认为是高危漏洞。CVSS给出了一套评估漏洞严重程度的标准,使厂家和用户能够直观地了解漏洞风险等级,但其只是针对单一漏洞的评估。CVSS的评价指标为基础评估、生命周期评估和环境评估,如表1所示。

表1 CVSS评价指标

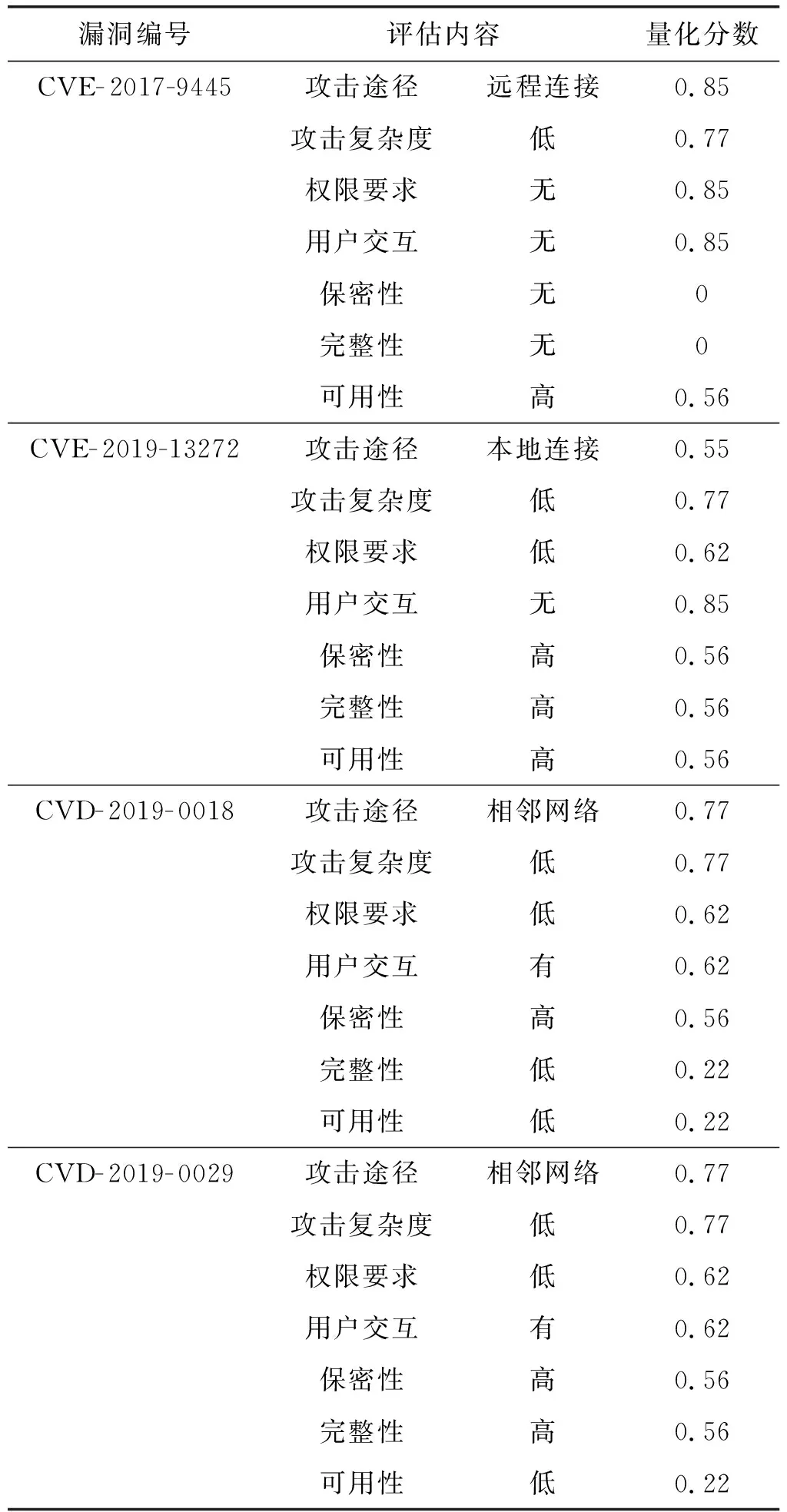

本文在评估单一漏洞时借鉴CVSS的基础评估,从可利用性(Exploitability)和影响性(Impact)两个方面进行量化[22]。基础评估表示漏洞的本质特征,其不随时间和系统环境的变化而变化,是漏洞的本质。可利用性是漏洞利用方式的描述,反映漏洞利用的条件,包括4个内容:攻击复杂度AC(Attack Complexity)、攻击途径AV(Attack Vector)、权限要求PR(Privilege Required)和用户交互UI(User Interaction)。影响性是漏洞利用成功后的结果,描述受到影响的情况,包括3个内容:保密性C(Confidentiality)、完整性I(Integrity)和可用性A(Availability)。表2给出了评估的具体内容和分值情况。

表2 单一漏洞评估

续表2

表2中,可利用性评估指标分数越高,说明攻击的技术要求越低,即攻击的可行性越高。影响性评估指标分数越高,则说明利用成功后,造成的后果越严重。其中评估影响性的三个内容保密性、完整性和可用性既是信息安全的三个基本属性,也是信息安全的目标,从这三方面可以有效地评估漏洞的破坏程度。根据表2内容,由:

ExpScore=8.22×AV×AC×PR×UI

(1)

可得单一漏洞的可利用性量化评估ExpScore,其中AV、AC、PR、UI分别代表该漏洞在攻击途径、攻击复杂度、权限要求和用户交互指标上的量化分数。漏洞的影响性量化评估ImpScore可由式(2)和式(3)计算。

ImpScore=6.42×ISCbase

(2)

ISCbase=1-((1-C)×(1-I)×(1-A))

(3)

式中:ISCbase为临时变量;C、I、A分别为漏洞在保密性、完整性和可用性指标上的量化分数。由此,可以得出单一漏洞的基础评估BaseScore为:

BaseScore=min((ExpScore+ImpScore),10)

(4)

式中:min表示两者取小值,因为CVSS将漏洞分值限定在10分以内。BaseScore分值越高,说明漏洞的危险性越高,即系统的风险等级越高。

借鉴上述评估方法,对于移动通信网络中的漏洞,可以参考GSMA公布的信息,对每一项评估指标进行量化,评估指标中如攻击复杂度、保密性等程度评估可以选择专家评定的方式,进而得到相应的量化分数。

2.2.2 关联性评估

在实际的漏洞利用过程中,漏洞之间并不是孤立的,而是相互影响彼此关联的,因此关联性评估是确保网络评估准确性的重要部分。在攻击行为中,攻击者通常结合多个漏洞的脆弱性,选择最有利、最容易或者破坏性最强的方式。漏洞之间的关联关系,体现在成功利用某漏洞,会提高后续攻击的成功概率。如在由n个原子攻击构成的攻击序列A1→A2→…→An中,后续节点的实际发生概率受到前序节点的影响。因此实际发生概率由两部分组成,关联概率和孤立概率,即:

P=Prelevance×Pindependent

(5)

式中:P为实际概率;Prelevance为受关联影响的概率;Pindependent为孤立概率,即理想条件下的概率。Pindependent可以理解为当Prelevance=1时的实际概率P,即没有关联行为时,孤立概率就是漏洞的实际发生概率,这意味着攻击者不需要借助其他漏洞作为跳板和前提,可以直接利用该漏洞进行攻击。

2.2.1节对单一漏洞的评估中,可利用性评估是对漏洞利用条件的综合评估,其直接影响到漏洞的孤立概率Pindependent,漏洞可利用性越高,其孤立发生的可能性也越高,因此:

Pindependent=λ×ExpScore

(6)

式中:λ为转换参数,取值为0.2。关联概率Prelevance要对应具体的攻击序列,只针对单一漏洞来探讨关联概率是没有意义的。以A1→A2→…→An为例,Ai的关联概率受前序i-1个原子攻击的实际概率约束,即:

(7)

式中:Pi表示实际概率。由式(7)可知,处于攻击序列远端的漏洞更难以利用,这与实际情况中,越深层次的漏洞越难被发现和攻陷相符。由上述分析可知,对于攻击序列的首位,其Prelevance=1,因此P1=Pindependent(1),结合式(5)、式(6)和递归算法,可以得到攻击序列中每个原子攻击的实际概率P。

漏洞之间的关联性仅仅是对操作难度和可行性产生约束,给攻击者在实际选择攻击路径时提供一定的参考思路,但并不改变漏洞被利用后造成的后果和对系统的影响。因此整个攻击序列的影响性包含所有原子攻击本身的结果,即:

(8)

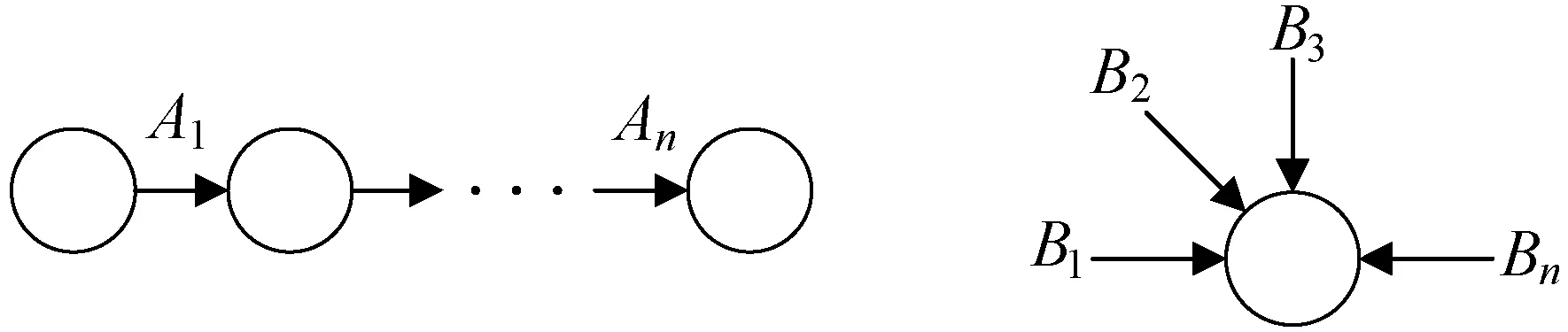

属性攻击图中原子攻击节点可以采取上述的评估方法进行量化。而另一类属性节点,因为与攻击节点有因果关系,评估以攻击节点量化值为参数。攻击图中,属性节点可能存在一个或多个入度,如图2所示。

(a) (b)图2 属性节点的两种情况

当属性节点只有一个入度,即只有一个攻击节点指向它时,攻击节点的实际概率Pi就是该属性节点的发生概率,因此属性节点的综合评估为:

StateScore=Pi×ImpScore(i)

(9)

当有多个入度,即多个攻击节点B1,B2,…,Bn指向它时,该属性节点的发生概率受到所有攻击节点实际概率的影响,其结果为:

(10)

式中:Pi表示攻击节点Bi的实际概率;Ps是属性节点的概率。则该属性节点的综合评估为:

StateScore=Ps×min(ImpScore(i))

(11)

式中:min(ImpScore(i))为取所有可导致该属性节点的漏洞的最低影响性。

综上所述,该评估算法可以对属性攻击图中的两种节点分别进行评估量化,从多角度分析5G网络的风险状况,既可以评估攻击者最有可能的攻击路径,也可以评估系统最脆弱的属性状态,进而选择最有效的防护措施和补救方案。

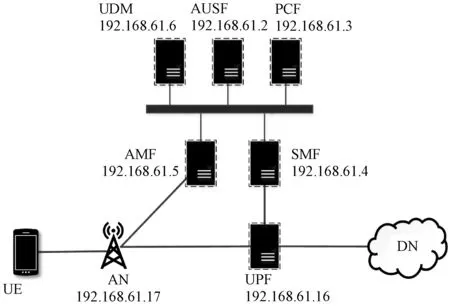

3 5G网络仿真实验

为了验证本文评估方法的可行性和有效性,在实验室Free5GC环境中部署了简单的5G网络架构,如图3所示。实验底层环境包含11台华为2288H V5机架服务器,服务器内存64 GB,硬盘8 TB,基于Ubuntu 17.04搭建OpenStack云平台,共包含1个控制节点、6个计算节点,4个块存储节点。在OpenStack平台上加载网络功能镜像,以虚拟机承载的方式创建网元功能实例。

图3 5G网络实验

3.1 环境介绍

图3中Ubuntu虚拟机包含两个漏洞:LINUX内核本地提权漏洞CVE-2019-13272和LINUX缓冲区溢出漏洞CVE-2017-9445,从CVE库中获取漏洞信息生成攻击模板如下:

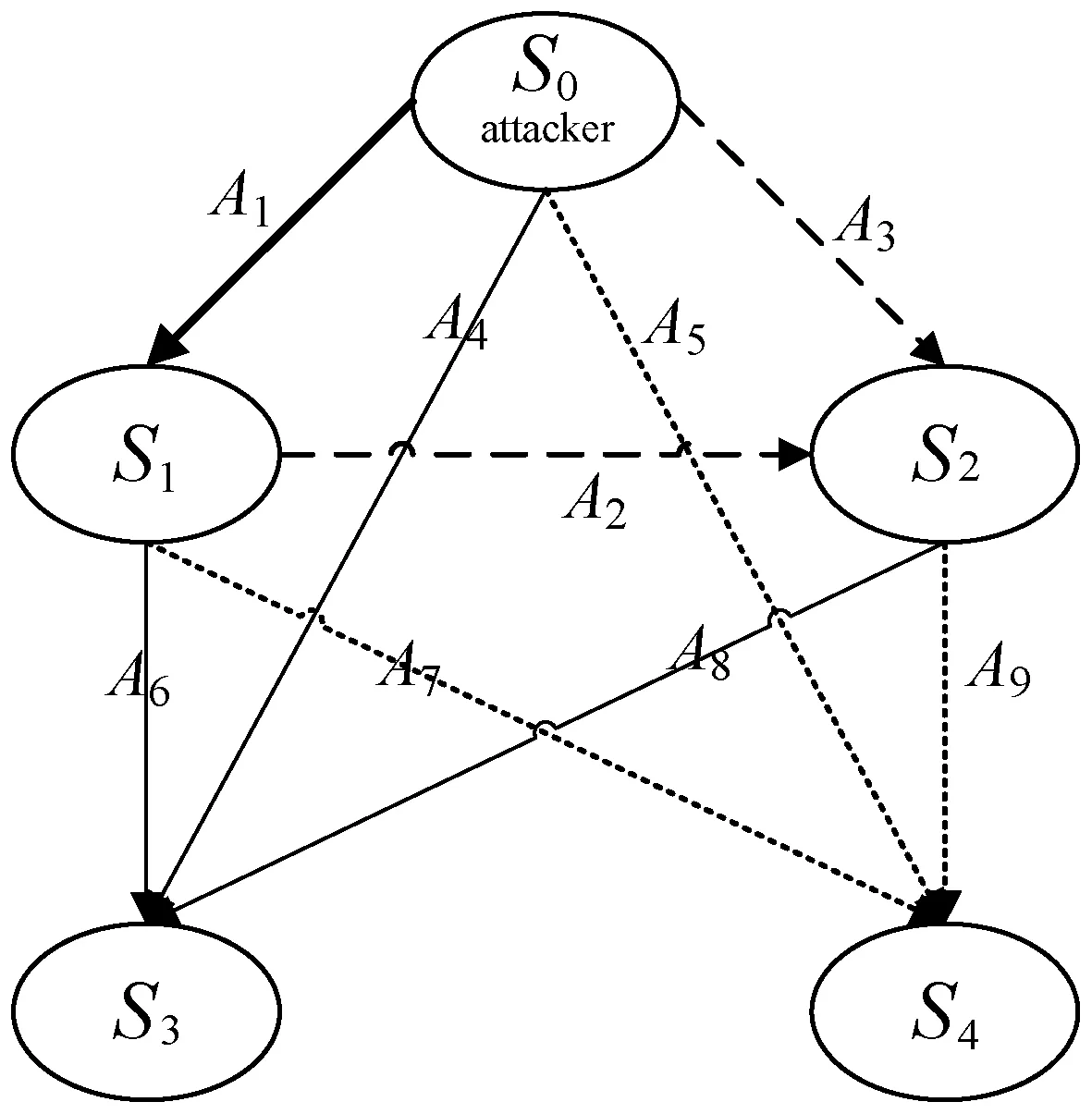

Vul1=(CVE-2019-13272, pkexec,user>, Vul2=(CVE-2017-9445, systemd,user>, CVE-2019-13272提权漏洞,受影响的系统是linux内核5.1.17版本以下。攻击者可以利用该漏洞获取root权限。CVE-2017-9445缓冲区溢出漏洞,可以用来远程攻击,触发漏洞后通过恶意的DNS响应来执行恶意代码,影响Ubuntu 17.04和16.10等版本。 实验中5G网络包含的电信网漏洞主要有两个:CVD-2019-0018和CVD-2019-0029。CVD-2019-0018漏洞是Borgaonkar等[23]发现的、存在于AKA认证协议中的逻辑漏洞,利用该漏洞可以破坏SQN的机密性,从而获取用户位置信息。CVD-2019-0029是由Hussain等[24]提供的针对寻呼协议的漏洞,通过用户的寻呼时机可以获取IMSI值,导致用户信息泄露。 采集模拟网络中各网元信息,汇总成抽象模型,例如节点AMF。 CVD-2019-0029/CVD-2019-0018, AKA/Paging,guest> 将实验的5G网络拓扑模型和攻击模板作为输入,结合攻击图生成算法,构造5G实验网络的攻击图,如图4所示。 图4 5G实验网络攻击图 图4中有向边A表示一次漏洞利用,为了方便区分,相同样式的边表示攻击所利用的漏洞相同,A1利用CVE-2017-9445漏洞,A2和A3利用CVE-2019-13272漏洞,A4、A6及A8利用CVD-2019-0018漏洞,A5、A7及A9利用CVD-2019-0029漏洞。可以看出,自攻击者初始状态出发,有多种不同的攻击路径,最终导致系统拥有不同的属性状态,即攻击者获取的用户信息量不同,对系统的破坏性也不同。 根据第3节提出的风险评估算法,对上述攻击图进行评估。首先,实验环境中CVE漏洞的单一评估可以参考CVSS评分系统,CVD漏洞则由专家结合实际情况给出。最终根据式(4)计算得出漏洞的量化分数为:CVE-2017-9445的BaseScore分数为7.5,CVE-2019-13272的BaseScore分数为7.7,CVD-2019-0018得分为6.6,CVD-2019-0029评估为7.4,其中各评估子项的具体评分如表3所示。 表3 漏洞量化评估 图4中共有4个属性节点Si,其中S1只有一个入度,可以由式(9)得出其风险状况,其余节点则由式(11)进行风险量化,评估结果如表4所示。 表4 属性节点评估分数 由表4可知,通常情况下,属性节点的入度越多,可利用的漏洞越多,节点的风险越大,因此评估分数就越高。 以攻击序列D1{A4}、D2{A1,A6}、D3{A1,A2,A8}、D4{A3,A8}为例,序列D1中A4的实际发生概率为0.38,序列D2中A6的实际概率为0.30、序列D3中A8的实际概率为0.08,序列D4中A8的实际概率为0.14。A4、A6、A8利用的是同一个漏洞CVD-2019-0018,但因为攻击行为之间存在关联性,导致在不同序列中的实际发生概率不同,离攻击者越远的漏洞实际概率越低,即越深层的漏洞越难以被利用,这一点也符合人们的认知。 从攻击者初始状态S0出发,有4条攻击路径,分别引起不同的状态变化。对这4条路径进行评估,A1、A3、A4、A5的评估结果AttackSeqScore分别为2.8、2.1、1.8、2.0。综合可知,A1的风险性最高,对系统的影响最严重,因此修复CVE-2017-9445漏洞能够显著增强实验网络的安全性。 在评估方法上,文献[10]没有考虑关联性因素,评估基于漏洞的孤立性,结合本文实验,采用文献[10]的方法对5G网络进行风险评估,属性节点评估结果如表5所示。选取相同的攻击序列D1{A4}、D2{A1,A6}、D3{A1,A2,A8}、D4{A3,A8},两种方法的评估结果如表6所示。 表5 文献[10]属性节点评估结果 表6 攻击序列评估结果对比 两类评估分别与本文方法进行对比,其结果如图5所示。 由图5(a)可知,同一个5G实验网络中,文献[10]的评估方法不考虑关联性影响,使得属性节点的评估结果偏高,即评估系统面临的风险比实际情况要高。由图5(b)可知,对于相同的攻击路径,忽略关联性时,文献[10]的评估提高了攻击行为的可能性,进而过高估计了攻击对系统的影响。随着攻击行为复杂性的提高和利用漏洞数的增多,文献[10]的评估结果偏差就越大。由经验可知,攻击行为本身越复杂,其难度越高,攻击成功的可能性更受限制,威胁性也不会简单地呈线性增长趋势。因此本文提出的关联性评估方法,能够有效地反映实际情况,较为真实地评估5G网络风险等级,具有较好的可信度。根据评估结果可以明确知道系统最危险的属性状态,采取针对性的防御措施,在成本有限的情形下选择最有利的防护方式。 (a) 属性节点评估结果 5G网络已开始商用,随之而来的是用户和运营商对网络安全性的要求。为了对5G网络的风险状况进行量化评估,本文在攻击图模型的基础上,提出5G网络攻击图的构造方法。方法以网络拓扑模型和攻击模板作为基础输入,通过广度优先算法生成攻击图,能够探索攻击的所有路径,全面分析系统的漏洞。之后结合CVSS评分项提出关联性评估方法,在量化漏洞本身属性的同时兼顾漏洞之间的关联性,使评估结果更真实合理。最后在实验环境下,验证了本文方法的有效性,并通过对比显示出方法的准确性。通过评估,可以全面了解系统的风险状况,搜索可能的攻击路径,进而采取有效的防护手段,提高系统的安全性。3.2 攻击图生成

3.3 评估结果与分析

4 结 语