基于区块链技术的校园全光无线网安全访问认证研究

赵鸻

摘要:在校园全光无线网应用过程中,主要通过云中心身份认证方式进行安全访问认证,处理大量并发事务时会出现滞停状态,使得访问认证模型的吞吐量较低。提出基于区块链技术的校园全光无线网安全访问认证模型,以此为基础搭建分布式可信认证架构,作为安全访问认证的基础。考虑主从链上节点的提交保证金数量和通信时间,选取部分节点作为代理节点,负责接收和处理认证请求。在所有代理节点的共同作用下,评估访问人员身份信任度。通过智能合约验证链上访问身份信息后,发放对应的身份凭证,完成校园全光无线网安全访问认证。

关键词:区块链;全光无线网;安全访问;身份认证;可信度

一、前言

新时代教育事业的高质量发展,需要融合线上线下教育[1]。为了推动教育数字转型和智能升级,很多高校都开始在教育部门的支持下,应用物联网和云计算技术建设智慧校园[2]。将校园网络贯穿到教育全阶段,使得学生可以通过多种方式接受知识。随着智慧校园建设场景的不断增多,校园全光无线网的跨域访问需求成倍增长,恶意访问情况也频繁出现。这种情况下,需要针对校园全光无线网设计安全访问认证模型,在满足跨域访问需求的同时,保证用户隐私和数据完整,使得校园全光无线网得到更好的部署和应用。

当前对于这一问题的研究已经取得了一定的进展,例如有学者在现有支持分级访问的认证协议基础上,基于签密技术和多服务器认证技术设计了一个高效的,具有分级访问控制和隐私保护的认证协议[3]。还有学者将数字账户以非同质化代币的形式保存在区块链上,通过零知识的手段隐藏用户账户的真实信息。在此基础上,将单点登录(SSO)中的认证方由可信的第三方替换为区块链上的智能合约,实现类似SSO的“一次认证,处处登录”机制[4]。更有一部分学者利用添加拉普拉斯生成噪声的方式,统计起始数据,并转换扰动,达到保护隐藏信息的效果。对大数据拥有者或生产者贴上标识,并对访问大数据的对象贴上标签,通过正确设置大数据所有者的读授权条件与写授权条件,在完成数据传输的同时使访问权限也获得认证,最终实现安全防护[5]。

考虑到现有的安全访问认证方法存在很多局限性,将其应用到校园全光无线网中无法取得较好的访问认证结果。对此,本研究采用区块链技术搭建分布式安全认证架构,在该安全架构的基础上选取代理节点,推算访问人员的身份信任度,最终给出无线网安全访问认证证书。

二、运用区块链技术设计校园全光无线网安全访问认证模型

(一)建立基于区块链的分布式可信认证架构

为了更好地处理校园全光无线网安全访问认证请求,依托于区块链技术,设计包括一条主链、多条从链的主从多链结构[6-7],如图1所示。以图1為基础,针对校园全光无线网,设计包括设备层、从链网络层、主链网络层的分布式安全认证架构,如图2所示。

(二)设计主从链节点选举算法

按照图2所示的基于区块链的分布式安全访问架构,对校园全光无线网安全访问进行认证时,需要从主链、从链上分别选择部分节点作为代理节点,用来接收访问认证请求和处理访问认证请求。代理节点选举过程中,先让所有参与竞争的节点交保证金,避免选中恶意节点。确定区块链上参与竞选的节点数量后,即可通过公式(1)计算出提交的保证金总量。

公式中,表示保证金总量,表示参与竞选的节点,表示区块链上参与竞选的节点总数量,表示单个节点提交的保证金数量。

根据单个节点提交保证金占保证金总量的比例,可以判断主从链代理节点的重要程度,作为主从链代理节点选举的一个关键依据。

公式中,表示节点提交保证金数量所占比例。

另一方面,选举节点时需要考虑节点的通信状态,当区块链上的某一个节点与其他节点之间通信时间较短,代表选举该节点后,可以在同样的时间内处理更多校园全光无线网安全访问认证请求。实际运算过程中,区块链上选定节点与其他节点之间的通信时间总和计算公式为:

公式中,表示通信节点,表示区块链上的通信节点总数量,表示两个节点之间的通信时间,表示通信时间总和。针对区块链上所有参与选举的节点,分别计算其与其他节点之间的通信时间总和。

公式中,表示所有选举节点与链上其他节点之间的通信时间总和。

其中,某一个参与选举的节点通信时间和所占比例为:

公式中,表示节点的通信时间和占比。综合考虑节点提交保证金数量和节点通信时间,从主从链上选举合适的代理节点,具体节点选举算法数学表达式为:

公式中,表示节点得分。根据公式(6)计算结果,按照从大到小的顺序对所有参与选举的节点进行排序,选择排序靠前的节点作为代理节点。

(三)计算无线网访问人员身份信任度

计算无线网访问人员身份可信度时,需要由链上所有选举的代理节点进行投票,将目标周期内安全访问人员身份信任度计算结果表示为:

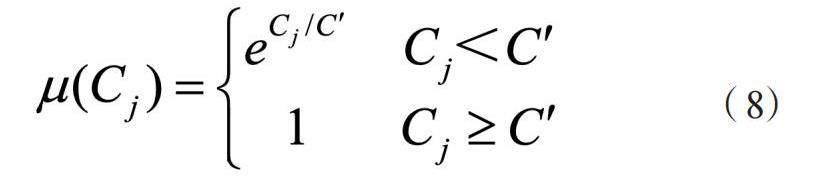

公式中,表示无线网访问人员,表示周期,表示安全访问人员身份信任度,表示底数,表示非法交易影响系数,表示节点共识通过的交易数量,表示信任度评估结果,表示初始信任度。对于任意一个代理节点来说,节点代币数量对信任度增长系数的影响主要表现为两种状态,如公式(8)所示。

公式中, '表示代币阈值。按照上述计算方法确定校园全光无线网安全访问人员的身份信任度,并将按照操作周期对信任度值进行更新,将动态计算出的信任度广播到全网节点,以此来判断是否同意当前人员的访问。

(四)实现校园全光无线网安全访问认证

在目标管理服务器、身份认证服务器和区块链节点的共同作用下,实现校园全光无线网安全访问认证,具体流程如图3所示。

从图3可以看出,在无线网安全访问认证过程中,目标管理服务器、身份认证服务器和节点A属于一个从链,而节点B和另外两个目标管理服务器、身份认证服务器组成了另外一个从链。在发放身份凭证时,需要由两个从链的身份认证服务器进行双向认证,并在触发智能合约后,通过其中一个目标管理服务器完成对访问用户的认证,给出合适的身份证书。

三、实验

(一)智慧校园全光无线网架构

在测试基于区块链技术的安全访问认证模型的应用效果时,以郑州某中学作为研究对象,该校园内存在145 个应用场景,包括教学教室、多功能教室、办公室、会议室等。近年来,该中学应用了物联网和云计算技术,搭建智慧校园全光无线网架构,推动学校教学质量的提升。通过对校园全光无线网结构进行分析可知,校园内全光网布线属于二层架构,从数据中心机房引出光纤网络,将其连通到每个教室内,形成二层全光以太网架构。将光纤引入到教室内的极简全光魔盒内,通过其连接到教室的各个功能区域,如教育显示投影、教育录播、视频监控、电子时钟等。上述校园全光无线网布线完成后,完成了智慧教室的设计,推动了教室信息化的发展。考虑到智慧教室内业务较多,当多项信息化教育业务同时发出时,需要按序执行。本次搭建的校园全光无线网运行时,业务优先级映射划分结果如表1所示。表1中设计的服务等级主要包括四类,分别是CS(选择器)、EF(加速转发)、AF(确保转发)、BE(尽力而为)。在上述实验环境中,为了顺利测试所提安全访问认证模型的应用效果,先利用容器技术和开源框架搭建区块链开发平台,将其连接到校园全光无线网中,作为安全访问认证的核心。

(二)认证结果

在实验环境中,让20名用户同时访问校园全光无线网,并设置其中10名用户不符合安全访问认证要求,另外10名用户符合安全访问认证要求。在该状态下,应用所提认证模型进行认证分析,最终得到图4所示的认证结果。根据图4可知,20名访问无线网的用户中,编号为2、3、4、5、7、8、13、17、18、19的用户显示访问认证成功,代表这些用户满足校园全光无线网安全访问认证要求,接收到了访问证书。另外几名用户则没有得到访问凭证,显示访问失败。这一认证结果与预先设置情况相符,证明了所提认证模型的可行性。

(三)吞吐量对比分析

为了观察所提安全访问认证模型的并发访问处理性能,选用文献[4 ]和文献[5 ]提出的认证模型作为对照组,分别在请求并发数为100、200、300、400、500、600、700、800、900、1000的情况下进行安全访问认证,统计不同认证模型的吞吐量变化,得到图5所示的对比结果。根据图5可知,当安全访问认证请求并发为100的情况下,三种模型的吞吐量相差不大,后续随着并发请求数量的增长,模型吞吐量逐渐处于稳定状态,也达到了每个模型的处理极限,不同模型的吞吐量表现出较大差异。其中,所提安全访问认证模型的吞吐量稳定在87TPS左右,其他两种模型的吞吐量分别稳定在42TPS、48TPS。综上所述,运用区块链技术进行无线网安全访问认证后,可以承受更大的并发任务,快速处理大量的访问请求。

四、结语

在智慧校园不断发展的背景下,校园内开始全面覆盖全光无线网,通过物联网和云计算实现教育信息化,但随之而来的问题就是无线网访问风险加大。对此,文中应用区块链技术,搭建一种主从链结构,以此为基础设计可用于校园全光无线网的安全访问认证方法。通过公共区块链,为每一位访问无线网的用户提供身份认证服务。从实验测试结果也可以看出,该认证模型具有较好的安全性,并大幅提升了认证模型的交易吞吐量,使得无线网安全访问认证并发任务可以得到迅速处理。

参考文献

[1]赵宗渠,郭小杰,殷明辉,等.物联网环境下基于身份匿签密的认证方法研究[J].重庆邮电大学学报(自然科学版),2023,35(02):343-351.

[2]张淑娥,田成伟,李保罡.基于区块链技术的身份认证研究综述[J].计算机科学,2023,50(05):329-347.

[3]王捷,李晶,罗影.面向移动云服务的分级访问控制的认证协议[J].应用科学学报,2022,40(06):1006-1018.

[4]黄金荣,刘百祥,张亮,等.基于智能合约和非同质化代币的去中心化匿名身份认证模型[J].计算机工程,2023,49(04):14-22.

[5]刘东,任海玲.基于差分隐私的大数据安全访问权限认证仿真[J].计算机仿真,2021,38(08):421-424+486.

[6]黄敏敏,袁凌云,潘雪,等.边缘计算与区块多链下的安全可信认证模型[J].计算机科学与探索,2023,17(03):733-747.

[7]于光华,夏魁良,辛明远,等.基于云平台物联网的多因子远程身份认证方法[J].计算机应用与软件,2022,39(11):310-316+343.

作者单位:北京卫生职业学院

■ 责任编辑:周航

信息系统工程2023年10期