基于数据挖掘的计算机网络病毒防御系统设计

王歌

摘要:网络安全防御系统的构建与运用,有利于促进计算机网络安全运行,加强计算机网络优化升级,进一步保证网络信息安全。为了更好地满足网络安全运行需求,可以更好地运用数据挖掘技术深化计算机网络病毒防御系统的设计与实践。介绍了数据挖掘关联算法的使用情况,开展基于数据挖掘技术的计算机网络病毒防御系统设计,数据库系统为SQL Server,开发平台为.NET,利用DIV、HTML语言、CSS设计方式,运用开源脚本语言,优化网页设计,以此更好地保证网络数据安全,守护网络高速、安全、稳定运行。

关键词:数据挖掘;计算机网络;病毒防御系统;字符控制;数据存储

一、前言

数据挖掘技术通过关联算法的运用,有利于进一步促进病毒检测与风险防御,当前计算机网络病毒的主要传播途径包括网络服务器、系统缓冲区、电子邮件、局域网传播、系统漏洞、病毒网址、网络游戏等。关联算法运用过程中,能够有效检测出不同以及相关数据项之间的规律及隐藏知识模式,结合其他数据属性值预测某一类数据属性值,在海量数据规律的获取与运用层面具有显著的运用优势。在计算机信息系统中,运用关联算法,能够精准分析网络故障信息、用户网络信息,构建故障因素集,并对相关信息类别进行整合与分析,加强对信息数据风险的分析与管理,有效预测相关信息数据的风险,得出不同网络信息数据之间的潜在规则,由此降低网络风险发生的可能性,实现对风险的有效预警与处理[1]。

二、基于数据挖掘的计算机网络病毒防御系统设计

(一)界面模块设计

计算机网络病毒防御系统的操作系统为Windows10旗舰版硬件环境:Intel(R) Core(TM) 2 Duo CPU 2.93GHz 4.00GB RAM E7500。编程语言为C#+DMX+SQL,数据库系统为SQL Server,开发平台为.NET,数据挖掘开发工具包括SQL Server Data Tools for Visual Studio,Web服务器为IIS。为了给用户带来良好的使用体验,应当优化网络防御系统界面的设计与布置,在系统界面中全面展示各项功能,例如网络病毒检测、实时监控与后续处理等[2]。

UI设计界面当前在网络病毒防御机制中被广泛应用,采用B/S架构,基于Dreamweaver、Photoshop等相关技术,网页浏览界面设计精简、全面。利用DIV、HTML语言、CSS设计方式,优化静态网页设计。运用开源脚本语言,即PHP动态语言,优化网页服务器脚本设计,以此优化HTML文档设计,在用户参与过程中,能够达到较高的执行效率。利用数据挖掘技术,进一步强化网页病毒检测,与具体作业的相关要求相结合,运用数据挖掘的关联规则,在病毒防御过程中,能够完整分析病毒特征,通过数据调入与分析,促进病毒库实时处于最新状态[3]。

(二)网络数据挖掘过程

针对数据库中,大量的网络运行数据信息创建项目,结合安全防御工作开展的需要,选择数据源,确定病毒防御挖掘目标,运用SQL Server Data Tools for Visual Studio智能开发工具,选择特定数据表,构建数据源视图。对大量的数据信息进行属性检测与分析,构建预处理网络故障信息表problem proctest网络病毒防御编号、网络信息类型以及防御诊断结果等,按照不同的类型与属性进行分类处理。结合不同的算法,设置网络病毒挖掘结构,启动网络防御数据挖掘向导,进行数据挖掘,选择数据挖掘算法,例如Microsoft决策树。Microsoft决策树算法是一种适合子预测性建模的分类算法,该算法支持离散属性和连续属性的预测。

选择网络病毒防御的数据源及相网络故障信息表problem proctest,此项内容为信息输入表格,结合网络病毒防御工作开展的需要,设置输入变量、预测变量、索引键。网络病毒防御(Network virus defense_des)为输入变量,网络病毒诊断结果(Network virus diagnosis_results)为预测变量,网络病毒防御编号为network virus defense id,即索引键,网络病毒防御挖掘模型命名为“A Mining Model for Network Virus Defense proctest”。

完成网络病毒防御挖掘处理,并构建挖掘模型,完成网络病毒防御向导所有操作之后,处理和部署项目,结合挖掘模型查看所得网络病毒防御挖掘结果。例如出现Fault Des网络不稳定,Fault Des认证成功,不能访问任何网站,Fault Des网络连接正常,客户端认证,Fault Des显示本地网络电缆被拔出。挖掘结果可能是接入层交换机工作异常、接入层交换机故障,出现网络蠕虫、开启Windows、信息缺失、人为修改网卡MAC、认证服务器故障、认证客户端版本问题、认证客户端故障、网络病毒防御传染、认证客户端设置问题、认证密码错误、认证账号输入错误、上网高峰时段、设置代理服务器、室内网络信息被攻击等。

从挖掘结果层面分析,决策树算法属于混合算法。树创建方法多样,结合网络安全防御工作开展的需要,系统设置回归、分类等多种任务。在大量数据挖掘过程中,从数据集大量看似混乱的事例中归纳分类规则,基于决策树挖掘结果,得出以下分析结论。缺失事例数值用“0”表示,保证决策树挖掘数据的完整性,前期ETL过程实现了大量数据的病毒防御处理,挖掘数据质量得到保证,在具体分析过程中契合算法实际要求,因此数据挖掘可信度较高。

研究计算机网络病毒挖掘结果与数据依赖关系,同一种病毒因素出现的概率并不相同,说明同一种病毒因素对于病毒故障发生的概率并不相同。研究挖掘结果,决策树算法运用过程中基于分类规则,与当前常见的网络病毒表现类型相结合,得出每种常见类型对应的具体因素及概率分布。例如,研究“计算机信息被侵入”类型发生的因素中,30%的概率为接入层交换机工作不稳定,对数据库信息进行进一步查询,可知研究结果是否正确。结果显示计算机信息被侵入共发生了27起,查询基于类型的接入层交换机工作不稳定发生数量,显示共计发生90起,验证了决策树算法的分析结果一致。由此通过决策树挖掘技术的运用,实现了对网络病毒防御的分类归纳,进一步增强网络病毒防御效果。

(三)非法字符控制

网络病毒表现形式多样,其中最为常见的表现形态为混乱字符串,因此在病毒防御过程中,通过数据挖掘技术的运用,加强对非法字符的控制。具体操作方式:若sql的输入指令存在or1=1字样,结合Iptables控制非法字符功能,拦截数据包,进行数据安全检测与管理,进一步保证数据库的安全性,如表1所示。

Iptables在非法字符控制过程中,构建string模块,并将模块内容与Iptables字符串、数据报文进行匹配,在数据安全检测中,在浏览器进行sql注入,此时语句来源表示为url。由此在数据管理中,要求适当匹配Iptables的string数据,以此更好地控制与管理非法字符。运用Iptables匹配字符串,结合匹配结果,适当拦截域名,进行安全管理,若检测不合格,则进行数据拦截与限制,阻止域名访问,以此在网络运行中杜绝木马入侵,进一步保证内网计算机安全[4]。

(四)非法IP地址控制

在信息安全管理过程中,通过Iptables控制非法IP地址,基于既定的数据算法,及时拦截恶意IP数据,进一步增强内网网络安全。在病毒防御过程中,针对检测出的恶意IP,结合过滤功能去除IP数据报文,截断恶意IP地址连接,及时降低恶意IP地址发送恶意数据包的可能性与切断路径,进一步保证网络安全。为了进一步提升网络安全等级,在安全网设置过程中,基于一定的算法,适当限制目的地址,禁止网络用户访问数据。

关联挖掘的规则如下:

通过计算机硬件设备进行病毒传播=现有。通过移动存储设备进行病毒传播=现有→交换机端口接触不良=现有。网络病毒攻击=现有→用户电脑感染病毒=现有。用户电脑感染病毒=现有→网络病毒攻击=现有。室内网络模块损坏=现有,通过计算机网络进行传播=现有→交换机端口接触不良=现有。接入层交换机故障=现有→接入层交换机从机故障=现有。接入层交换机从机故障=现有→接入层交换机故障=现有。交换机端口接触不良=现有,交换机端口故障=现有→室内网络模块损坏=现有。交换机端口故障=现有→机房跳线未接或跳线故障=现有。接入层交换机工作不稳定=现有→网络连接会话数超过限制阈值=现有。交换机端口接触不良=现有,室内网络模块损坏=现有→交换机端口故障=现有。网络连接会话数超过限制阈值=现有→接入层交换机工作不稳定=现有。服务器、客户端、交换、路由设备出现病毒=现有→交换机配置问题=现有。新用户端口未开通=现有→水晶头铜片氧化=现有。交换机端口接触不良=多型病毒感染=现有→减少内存=现有。利用网络协议传播病毒=现有→新用户端口未开通=现有。交换机配置问题=删除程序=现有。交换机端口接触不良=现有→出现COM、EXE、DOC病毒文件=现有。计算机硬盘灯狂闪=现有→发出声音=现有。新用户端口未开通=现有→系统速度显著变慢=现有。计算机出现大量扩展名为vbs的文件=现有→新用户端口未开通=现有。

为此采用Iptables控制非法IP地址功能,进一步提升网络安全等级,降低病毒感染的可能性[5],如表2所示。

(五)数据存储模块设计

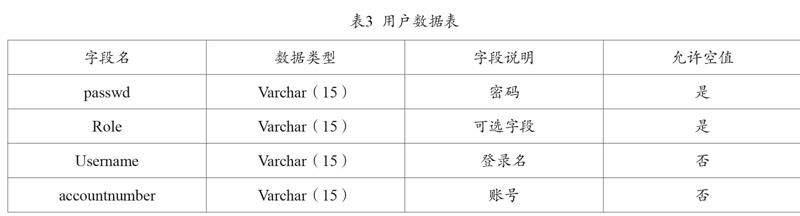

计算机网络运行过程中,实时产生大量的数据,具有复杂性与多样性的表现特征,数据存储与管理属于网络病毒防御系统中的构成部分之一,在数据存储与管理过程中,通过系统后台程序,基于数据挖掘技术,按照一定的算法机制,提取与重组数据报文,获取所需要的各类信息。当前数据存储方式包括数据包存储和报文信息存储[6]。存储过程中要求结合数据链路层设计情况,完成最终的数据存储与管理,并实现大量数据信息的安全传送。按照不同的类别,为用户提供及时查看与数据调用机会[7-8],用户数据如表3所示。

三、结语

计算机网络运行过程中,容易受到多种来源与类型病毒的侵袭,当前网络病毒往往具有极强的破坏性,能够通过多种方式传播,给计算机网络安全运行带来极大的威胁。为此,基于数据挖掘技术,优化开发与设计计算机网络病毒防御系统,通过数据包存储、报文信息存储等数据存储方式,降低网络安全的潜在风险。实践证明,数字挖掘技术的运用,有利于进一步促进网络病毒防御系统的有效运行,丰富病毒特征的提取方式,有效隔绝网络病毒。

参考文献

[1]王俊岭,罗智荣,郭翠芳,等.基于博弈策略的动态网络病毒传播模型和控制[J].计算机仿真,2023,40(04):407-412.

[2]李红娟.计算机网络病毒防范中数据挖掘技术的应用研究[J].电子技术与软件工程,2023(06):9-12.

[3]潘恒绪,卞炜松,邓杰,等.数据挖掘技术在计算机网络病毒防御中的应用研究[J].电脑知识与技术,2021,17(10):57-59+62.

[4]王俊岭,罗智荣,郭翠芳,等.动态演化SEIRS网络病毒传播模型和控制[J].计算机仿真,2022,39(8):383-388.

[5]解春升.计算机网络安全技术在网络安全维护中的防范研究[J].网络安全技术与应用,2022(8):162-164.

[6]陈超.浅析分布式数据库系统安全性与防护措施[J].网络安全技术与应用,2021(5):74-76.

[7]周日辉.数据挖掘技术在计算机网络病毒防范中的应用[J].软件,2021,42(10):171-173.

[8]姚瑶.基于数据挖掘技术的计算机网络病毒防御系统设计[J].网络安全技术与应用,2021(11):45-46.