CBTC信号系统信息安全问题分析

王 锋

(通号城市轨道交通技术有限公司,北京 100070)

1 概述

为满足系统的功能及安全需求,CBTC 信号系统网络连接一般采用冗余组网的方式。典型的CBTC 信号系统网络一般包含2 个冗余的安全网用来传递控制信息,2 个冗余的列车自动监督系统(ATS)网用来交互ATS 相关消息,1 个维护网用来传输维护信息。CBTC 信号系统中大量使用了商用现成品或技术(COTS),虽然系统采用了三取二、二乘二取二等安全冗余结构来提高可靠性,但对于网络中存在的信息安全威胁却没有高度重视。对CBTC 信号系统网络信息安全进行分析,识别出网络中存在的风险,对确保整个CBTC 系统安全高效运行具有重要的意义。

2 CBTC信号系统网络面临的信息安全问题

2.1 CBTC信号系统设备的信息安全问题

CBTC 信号系统中设备主要包括计算机联锁(CI)、区域控制器(ZC)、ATS 子系统、列车自动防护(ATP)子系统和列车自动运行(ATO)子系统,此外还包含数据存储单元、维护终端、上位机以及输入/输出单元设备等。这些设备按安全完整性等级一般可分为安全设备和非安设备。

2.1.1 安全设备

CI、ZC 以及ATP 系统的安全完整性等级为SIL4 级,在系统信息安全分析过程中这些设备面临的威胁也应该得到更多的重视。安全设备的主机采用Dos 以及VxWorks 等嵌入式操作系统,通过以太网板卡与外部设备通信,设备开放的端口以及系统漏洞存在被攻击者利用的风险。通信板开启的通信类型的端口会被利用登录到服务器,窃听通信会话内容或其他敏感信息,部分设备开启的Telnet、Ftp 端口没有登录错误次数限制,容易被暴力破解。设备系统的漏洞名称、数目以及等级等信息可使用Nessus 等漏洞扫描工具获取,在公共漏洞和暴露(CVE)中有关于这些漏洞被利用后果的详细介绍。

2.1.2 非安设备

信号系统中维护系统和上位机等大量的终端设备多由商业工控机充当,设备的操作系统一般选用Windows XP 或Windows 7 系统。商业工控机及软件存在通用的漏洞,因此设备的漏洞信息很容易被攻击者获取。Windows 操作系统采用图形用户界面为设备使用人员带来了便利,但计算机、U 盘等设备都能轻易接入,给设备带来木马、病毒等威胁。微软已停止更新Windows XP 及Windows 7系统的安全补丁,系统安全补丁及杀毒软件病毒库无法及时更新,将导致设备缺乏有效的病毒防护措施,软件后期的升级维护难度也将增大。

2.2 DCS的安全问题

DCS 采用的工业以太网环网结构使得CBTC 信号系统网络环网协议配置不当或交换机故障时可能发生网络风暴,导致整个网络瘫痪。CBTC 信号系统中的安全网以及非安网中存在大量的交换机设备负责数据转发,支撑CBTC 系统的正常运转。交换机通常处于局域网的内部,一旦交换机被攻击者利用或者破坏,整个网络便处于危险之中,针对交换机的攻击种类很多,攻击包括“VLAN 中继攻击”,“MAC 表洪水攻击”等。使用时应避免安全网与非安网接入到同一个交换机上,防止安全网与非安网相互影响。

2.3 通信安全问题

信号系统采用有线跟无线两种通信方式。安全网中数据传输协议使用铁路信号安全通信协议RSSP-I/II 协议,RSSP-I/II 是公开的铁路通信协议,其潜在的漏洞也使攻击者可能通过分析协议挖掘利用。CBTC 信号系统网络中典型的通信协议,如 TCP/IP 协议簇,存在着包括“嗅探攻击”“IP欺骗攻击”“拒绝服务攻击”“拦截攻击”等漏洞。车载VOBC 与地面设备之间采用WLAN 无线传输技术通信,采用基于IEEE 802.11 标准的无线传输技术也面临很多信息安全方面的威胁。比如“中间人攻击”,攻击者与通讯的两端分别创建独立的联系,会话被攻击者完全控制:“蜜罐攻击”,攻击者使用作为一台恶意设备伪装成企业网内部的合法 设备来吸引企业网内部的合法设备与之关联等。WLAN 无线网络的开放性也使其易受到频段干扰。

3 CBTC信号系统网络信息安全风险分析

对系统的信息安全分析可以从安全事件发生的影响以及概率两个方面着手。依据《信息安全技术信息安全风险评估规范》(GB/T 20984-2007)系统信息安全评估涉及到信息资产、威胁性、脆弱性3个要素。利用识别出的系统信息资产、威胁性、脆弱性定量或定性评估出安全事故发生的可能性。系统的风险指标集合Risk={A1,T1,V1}={信息资产,威胁性,脆弱性},A1,T1,V1又可以细分为更多的风险指标,原理如图1 所示。《信息安全技术 信息安全风险评估实施指南》(GB/T 31509-2015)定义了风险的计算原理,如公式(1)所示。

图1 风险分析原理Fig.1 Schematic diagram of risk analysis

公式(1)中,R表示风险的计算函数;A,T,V分别表示系统的资产、威胁、脆弱性。

10月29日,唐山分公司友谊路加油站改造升级后开业运营。这座新运营的加油站的最大亮点是肯德基穿梭其中,使广大消费者满足进站加油、在昆仑好客便利店购物的同时,不用下车就可以享受到高质快捷的肯德基美食。“大吉大利,今夜吃鸡”,友谊路加油站为广大有车一族提供了全新的“人·车·生活”驿站新体验。这是河北销售公司在探索实践高质量服务中的又一成功实践。

对系统的信息安全风险分析一定程度上存在着主观性,结论一定程度上也具有模糊性。信号系统网络中CI、ZC 以及ATP 等设备安全等级高受到物理隔离保护,一些常见的攻击方式并不能很好地适用于这些设备,因此设备被成功攻击的可能性较低。非安设备如维护机等设备,由于安全等级较低且经常需要进行回放、日志查询等操作,暴露程度较高,被攻击的概率也较大。结合CBTC 信号系统的网络特点以及网络风险分析原理,可采取专家评分的方式对可能威胁信号系统信息安全的事件进行评估,并将其存储于分析数据库中,用以支撑网络信息安全风险等级评估。评估元素发生成功的可能性可分5 个等级,对应的评语集V={V1,V2,V3,V4,V5}={低,较低,中,较高,高},评估等级的高、低程度与该类型攻击发生成功的概率成正比。

3.1 漏洞挖掘

在一些已知的工业系统信息安全事故中,攻击者都是利用设备存在的漏洞或者“后门”发起攻击,信号系统设备开放端口跟系统漏洞都存在被利用的可能。CI 是CBTC 系统中的核心地面控车设备,主要用以采集现场信号设备状态,接收操作员发来的操作命令,进行联锁运算。测试时以某型号CI 系统为研究对象,利用端口扫描器Nmap 和漏洞扫描器Nessus 对CI 系统的逻辑部、控显机、维护机进行扫描,分析设备开放端口跟系统漏洞带来的信息安全威胁。CI 的组成以及与外围系统的接口示意如图2 所示。

图2 联锁系统结构Fig.2 CI system structure

3.1.1 CI通信板漏洞挖掘

利用端口扫描工具通过接出的以太网口对CI通信板扫描,扫描结果包含通信板开放的端口号以及端口的服务类型等信息。漏洞扫描结果显示设备存在一个中级漏洞,该漏洞为公开漏洞,在公共漏洞和暴露(Common Vulnerabilities &Exposures,CVE)中有详细介绍。测试时发现环境中的设备未设置密码,通过Telnet 命令可以直接登入进内部系统。

3.1.2 控显漏洞挖掘

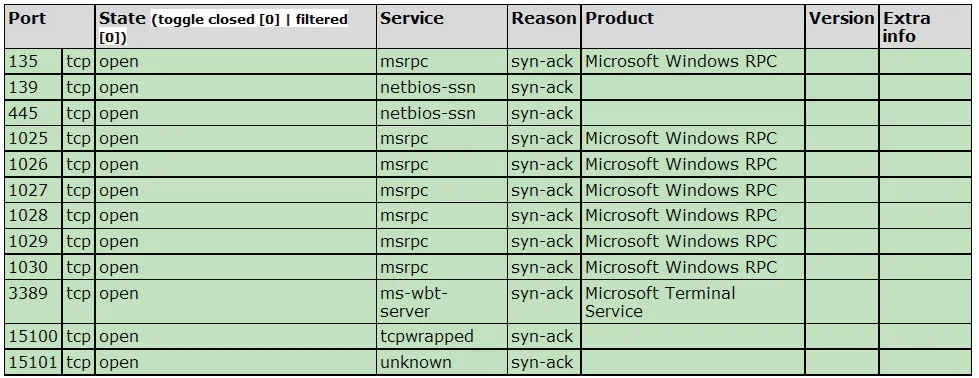

控显是联锁子系统的操作显示终端,与联锁逻辑部、ATS 系统、控制台接口通信。控显的端口扫描结果如图3 所示。

图3 计算机联锁系统上位机端口开放状态Fig.3 Ports in open state of CI host computer

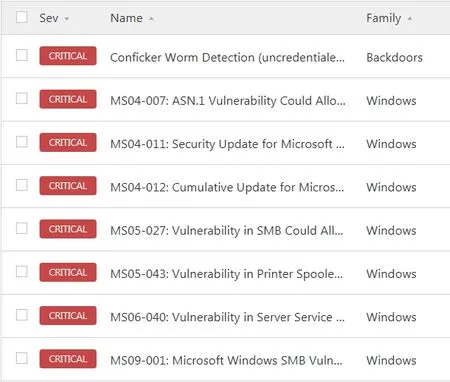

控显机使用Windows XP 系统,微软公司于2014 年停止了该系统的服务支持。控显机操作系统漏洞扫描部分结果如图4 所示,扫描结果表明该上位机缺少漏洞补丁,系统被攻破的可能性较大。

图4 计算机联锁控显机漏洞扫描结果Fig.4 Scanned results of vulnerabilities in CI host computer

3.1.3 维护机漏洞挖掘

联锁维护机的主要功能是记录操作信息、报警信息、站场显示信息和输入输出等信息。维护机并不直接控制逻辑部,在实际使用中没有受到太多重视。联锁维护机与控显机一样采用微软的Windows 操作系统。漏洞扫描结果显示设备暴露的端口号较多,存在多个严重漏洞,测试设备已被Conficker 蠕虫感染。

3.2 漏洞利用测试

利用3.1 节中扫描获得的端口开放信息以及系统漏洞信息模拟攻击者对设备进行攻击测试。测试时分别尝试对CI 通信板、控显机以及维护机进行攻击,测试结果如表1 所示。

表1 设备漏洞利用测试总结Tab.1 Summary of tests of exploiting the vulnerabilities of devices

获取CI 通信板开放的端口信息后,利用拒绝服务(DOS)攻击软件LOIC 对设备实施TCP 泛洪攻击,设备通信板重启。CI 内部的控显机和维护机使用的Windows 操作系统存在着大量公开暴露的漏洞,利用 MS09-001 漏洞进行测试,联锁控显机蓝屏并重启。CBTC 信号系统网络内的设备管理严格,攻击者往往在无法直接接入的情况下可能会采取一些复杂的“渗透型攻击”。测试效果表明,攻击者在不与主机设备接触的前提下,利用写好的“自动攻击脚本”可通过U 盘摆渡攻击信号系统的设备使其重启。

3.3 网络信息安全威胁对系统的影响分析

CBTC 信号系统遵循严格“故障-安全”的设计原则,系统对于所有故障或失效源均导向安全侧。基于这一设计原则能够使得设备出现故障或失效时大多时候不对系统安全性产生影响,只影响系统可用性。正常情况下CBTC 信号系统安全设备被攻击成功的概率较低,网络面临的信息安全风险主要是对系统的可用性产生影响。若需对系统的安全产生威胁,如篡改信号系统的输入/输出信息,需实施更加复杂的攻击方法。

4 结束语

本文对CBTC 信号系统中的信息安全问题进行探讨,并以CI 为研究对象,对CI 逻辑部通信板、控显机以及维护机进行了端口跟漏洞扫描。依据扫描结果对部分漏洞进行了测试,分析信息安全事件攻击CBTC 系统所带来的影响。测试表明设备暴露的端口号以及漏洞会影响系统的正常运行,应当关闭一些不使用的端口并及时为系统漏洞打补丁。