考虑节点能量特征的无线传感数据加密传输方法*

仝 军,田洪生,吴翠红

(1.长春信息技术职业学院计算机学院,吉林 长春 130103;2.长春电子科技学院机电工程学院,吉林 长春 130000)

网络中数据的可靠传输是数据安全的核心内容,由于无线传感网络的开放性与匿名性,导致数据传输存在许多安全隐患[1]。无线传感网络节点通常采用能量有限的电池提供能量,所以传感器网络容易出现因为能量耗尽而导致部分节点失效的情况。同时,攻击者通过目的性的破坏、篡改、伪造信息入侵网络,会严重影响网络设备的稳定运行,甚至导致整个网络瘫痪[2]。因此,对网络节点能量特征进行评价,可以有效增强网络的抗毁能力,提升数据加密传输安全性。

当前,相关领域学者已经在无线通信网络传感数据加密传输方面取得了一些研究成果。文献[3]设计物联网环境下的无线传感数据加密传输系统,利用物联网的基础框架,确定了无线数据传输模块和传感器加密模块之间的交互连接关系,选择数据加密传输模板编写Java Socket Encrypt代码,完成新系统软件运行环境的构建。该方法能够保障数据传输的完整性,但对数据安全性的保障有待提升。文献[4]研究了无线传感器网络中安全数据传输的伪随机加密方法,针对无线传感器网络对目标状态进行二元假设检验的典型安全问题,根据传感器和盟友融合中心持有的伪随机函数的输出,将传感器分为翻转组和非翻转组。为防止敌方融合中心窃听,翻转组采取二进制输出方式,阻碍融合中心的数据融合。盟友融合中心在数据融合之前执行反向翻转,可以恢复翻转数据,将传感器测量值随机映射到其他量化中心,实现无线传感数据加密传输。该方法的数据传输安全性较好,但数据完整性不能得到较好保证。

针对上述问题,提出一种考虑节点能量特征的无线传感数据加密传输方法。结合混沌映射方法与时间戳技术,得出混沌映射自身动态特性,利用二阶映射迭代律获取无线传感网络节点能量特征。通过聚类原理建立节点能量评估机制,根据数据特点对无线传感网络进行加密解密操作,优化网络的抗攻击性能。构建节点-链路评价模型,控制节点发送功率,提高传输能量,减少传输中断率,降低功率损耗,以此提升节点的抗噪能力,保证网络链路平稳运行,实现无线传感器数据平稳安全传输。

1 获取无线传感网络节点能量特征

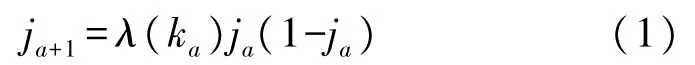

针对无线传感网络恶意数据传送攻击,可以引用混沌参数数字调节策略,对两个不同的吸引域反复交替完成二进制数据传输[5],提高网络抗攻击能力,强化节点能量特征。利用时间戳加密无线传感器数据,让加密数据结构与字符字段内容提取不同的时间戳,配合不同的传输操作[6],获取无线传感网络节点能量特征。对于式(1)所述的逻辑映射加密方法,可直接利用相图计算破译密钥,不需要得到结构参数。

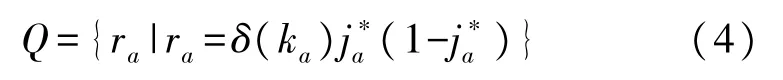

式中:ja表示系统状态,ka是明文编码二值序列,λ(ka)代表映射指数。发送端加密包括时间戳技术和逻辑映射两种方式,它是以明文编码二进制编码来调整第一级映射的参数,然后根据状态序列调整二级映射的值和参数,由第一级映射迭代构成。两层映射之间存在相互依存,第二级映射在攻击者与直接加密明文数据的一级映射之间存在隔离。由于两级映射的状态值和参数不断变化,使得二阶映射自身的迭代律发生变化[7]:

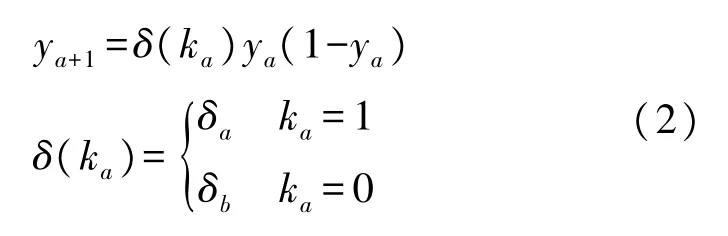

将二进制明文数据ka代入一级Logistic映射参数上,得到:式中:ya表示映射状态,δ(ka)表示被调节参数。δa、δb分别为高电平与低电平。

一级映射对二级映射的调节要利用变换来完成,则二级映射状态值在调节作用下转变成:

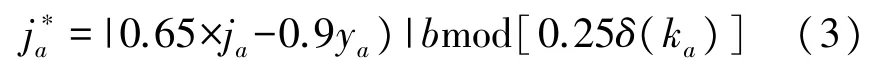

此时,二级映射已经不具有Logistic类型的混沌特征,利用式(3)获得最终的节点能量特征序列:

式中:ra为能量序列。

节点能量特征获取与发送端相同的二级Logistic映射系统结合[8],通过触发式受控级别生成器调整节点能量大小,并比较二级生成的序列值与接收到的序列值的级别映射。利用K均值聚类方法,对接收节点能量特征序列与本地生成的同步序列进行聚类分析,构建评估机制,实现节点能量特征获取:

式中:D[]表示的是计算序列值二进制码中1的数量,ra、依次为接收节点能量特征序列与本地生成的同步序列。

根据节点能量特征,构建节点-链路评估模型,保证无线传感数据传输环境的安全,实现无线传感数据加密传输。

2 无线传感数据加密传输方法研究

为实现网络链路平稳运行,利用上文获取的节点能量特征构建节点-链路评估模型,利用无线模式进行无线传感数据传输信号预测,通过对端信号衰退损耗、链路传输衰退损耗来评估节点-链路传输稳定性,以此提高网络环境安全性[9],实现无线传感数据加密传输。当数据发送方进行第一次传输时,需评估中继节点的实际数据传输状态,才能进行下一次数据传输。如果在传输过程中,部分传输中的数据丢失或生成的数据卡住,则必须重新开始传输。

考虑无线传感数据信号传输时拥有源信号与信道附加信号,且符合高斯分布[10],标准差是σ。设置传输信号内的源信号与信道附加信号依次是Γ、Φ,邻近节点转移过程中收到的信号分布序列Ψ要符合拉普拉斯分布条件,即:

式中:P(Ψ)是接收信号分布列Ψ的拉普拉斯分布函数,exp代表自然对数,σ是源信号与附加信号之间的标准差,m为信道附加信号传输周期平均值。

链路传输衰退损耗产生的原因在于传输端移动时拥有多径传输现象,无线传感数据传输一般具备若干可用链路[11],每条可用链路之间因为节点移动产生串扰,致使传输时信号发生明显衰退。假设传输端数据传输的信号原始功率是P0,下一跳节点接收功率是Pnext,链路传输衰退损耗可使用以下公式进行计算:

式中:Pnext(i)代表链路内的下一跳节点,把任意节点功率引入式(7)中计算,就能明确目前时段的链路传输衰退损耗。

对于数据的加密传输,也要考虑连接的安全性和节点安全性。当节点进行无线传输时,多个节点会发生重覆现象,也就是某一个节点在一次传输期间由于移动而进入了不同中继节点的覆盖范围,这一网络链很容易受到攻击。

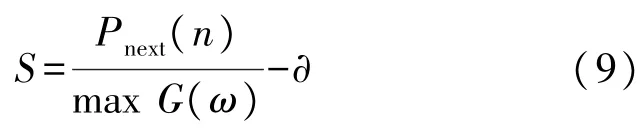

针对式(7)中的传输衰减损耗,由于节点数据具有相对连续传输的特点,采用阈值方法对数据进行加密传输控制。将链路上第n个节点的信噪比描述为:

式中:Pnext(n)是第n个节点的目前功率值,maxG(ω)是噪声分布函数相对的最高值。

对端信号衰退损耗、链路传输衰退损耗是同时存在的,若式(8)所示的接收信噪比χn大于某个数值,全部传输数据均可根据顺序完成数据传输。因为式(8)内节点信号接收信噪比较多,可事先对其进行设定,方便获得对应临界值。则当前的接收信噪比为:

式中:∂为对端信号衰退损耗及链路传输衰退损耗值,不同节点之间的数据传输拥有互相独立特征,伴随传输时长的不断增多,传输顺序也逐步展现出正态分布特点,这时网络处在安全传输状态,并创建一个数据传输顺序度Data(tran):

式中:Φ代表标准正态分布。若式(10)处在安全状态,数据传输依序度是一个正数,并符合如下数据传输需要:

按照依序度拥有的正态分布特征操控节点发射功率,减少由于能量约束产生的传输受阻几率,提高数据传输安全性。

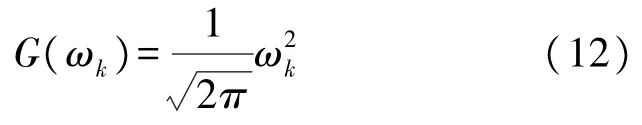

节点安全方面,如果节点失效拥有随机属性,在节点对端损耗影响数据传输时,链路会发生抖动。将节点噪声干扰计算过程表示成:

式中:ωk为信道噪声频率。

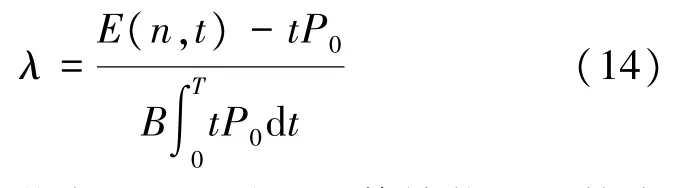

关于节点噪声干扰,提高节点信噪比能增强传感数据加密传输的抗噪性,通过操控传输能量与功率损耗,提升节点对噪声干扰的抑制[12]。设置传输能量可控度是无线传感数据节点处于失效状态的几率,把第n个节点处于t时段的数据传输能耗记作:

式中:P0为第n个基点的原始能量,T为此节点的数据传输周期。

利用式(13)把网络内随机传输周期T中的能耗水准减少到最低,得到:

将数据传输节点处于t时段的传输能量可控度描述成:

若网络中继节点都符合P(n)<0条件,证明每个节点能量都处于可控状态,不会产生安全隐患,能量填充处在P(n)=0状态周边的节点,防止产生能量受限情况,提高传感数据传输安全性能。

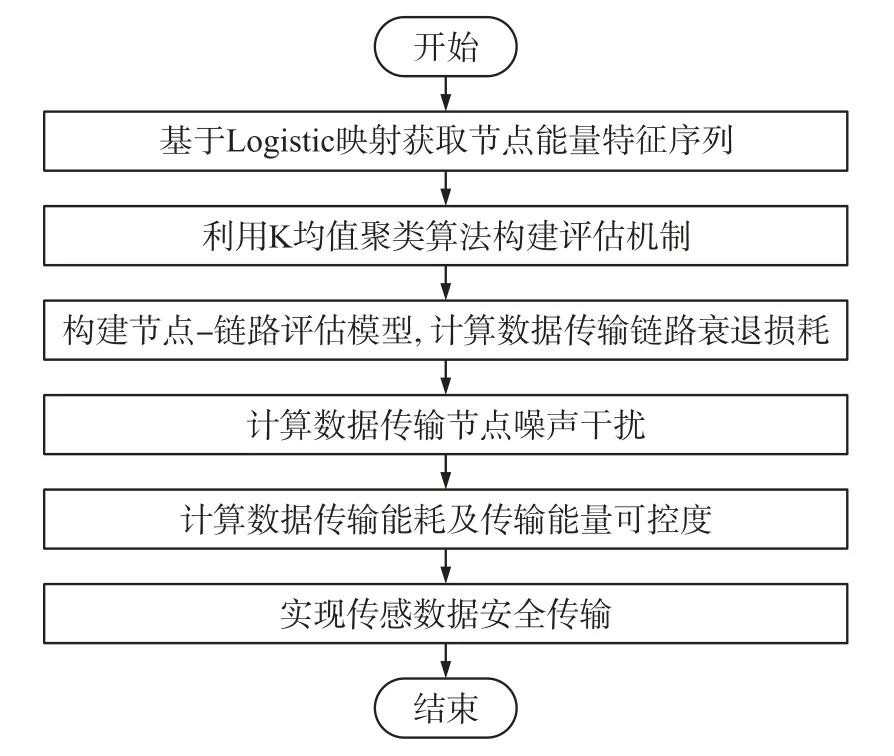

综上所述,本文设计的无线传感数据加密传输算法流程如图1所示。

分析图1可知,通过二级Logistic映射获取无线传感数据传输节点能量特征,利用K均值聚类算法构建节点-链路评估模型,计算传输链路衰退损耗、节点噪声干扰,计算数据传输能量可控制度,保证每个节点能量都处于可控状态,不会产生安全隐患,实现传感数据安全传输。

图1 无线传感数据加密传输算法流程

3 仿真分析

为验证所提考虑节点能量特征的无线传感数据加密传输方法的有效性,设计仿真对比实验。将文献[3]方法、文献[4]方法作为对比方法,在MATLAB仿真平台中设定以下网络部署环境:节点分布区域为2 400 m×3 000 m的矩形,设定子信道数量为400个,节点传输周期不小于30 min,节点密度不小于1个/10 m2,信道噪声为标准高斯白噪声。在此实验条件下,从无线传感数据通信开销能量、抗攻击性和数据融合精度进行对比分析。

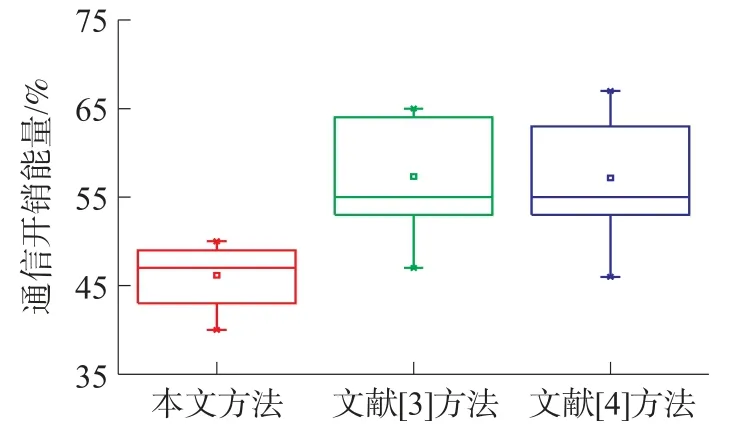

3.1 通信开销分析

基于上述实验准备,选取无线传感网络中的300条消息以及所消耗的能量数据作为测试对象,定义通信开销实际消耗能量情况。统计三种方法对比结果,如图2所示。

图2 通信开销能量结果

从图2可以看出,随着无线传感网络中的消息数量增加,本文方法和文献[3]方法、文献[4]方法的通信开销能量也自然增加。但是,本文方法的增长范围较小,下边缘为40%的通信开销能量,与文献[3]方法和文献[4]方法相比,通信开销能量大约节约了70%。这是由于在数据融合过程中构建了节点-链路评估模型,保证了链路平稳运行,由此可知本文方法可以有效降低能量损耗。

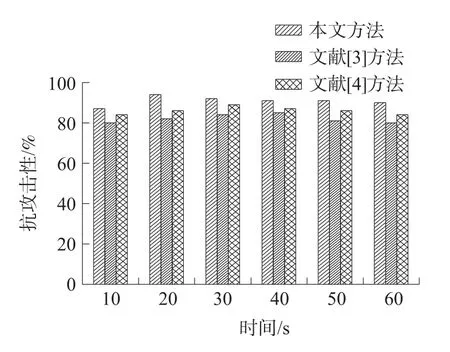

3.2 抗攻击性分析

测试本文方法的抗攻击性,令攻击者对无线传感网络进行Sinkhole攻击和虫洞攻击,三种方法数据加密抗攻击性结果如图3所示。

图3 数据加密抗攻击性结果

从图3可以看出,文献[3]方法在加密时间为40 s时的抗攻击性最大,为85%,文献[4]方法在加密时间为30 s时抗攻击性达到最大值,为89%。本文方法在加密时间为20 s时抗攻击性达到最大值,为94%,之后数据加密抗攻击性持续变小。本文方法在20 s时达到最优抗攻击性,且抗攻击性能在不同加密时段内均高于对比方法,由此说明本文方法数据传输的安全性能较强。

3.3 数据融合精度分析

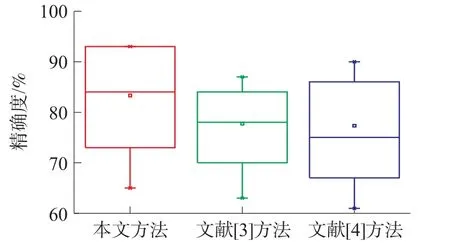

在无线传感网络数据融合过程中,由于节点之间的碰撞和冲突等原因,会影响数据融合的精确度。精确度越高表明传输性能越好,数据加密传输安全性越稳定。在60 s持续时间内对三种方法数据融合精确度进行对比分析,结果如图4所示。

从图4可以看出,本文方法比文献[3]方法和文献[4]方法具有更好的融合精确度,中位数为84%。随着时间的不断增加,数据融合精确度不断提高,最终趋于93%的稳定融合精度。这是因为本文方法获取了节点能量特征,考虑能量与节点优化,使节点能量处于可控状态,减少链路抖动现象,优化传输链路,因此本文方法能够最大限度地保证数据传输安全。

图4 数据融合精确度结果

4 结论

为提升无线传感数据加密传输的安全性,研究了一种考虑节点能量特征的无线传感数据加密传输方法。利用混沌映射方法与时间戳技术建立节点能量特征序列,通过聚类原理获得节点能量特征。构建节点-链路评价模型,降低链路抖动情况,提升节点抗噪能力,在一定程度上保证了数据传输的安全性。仿真结果表明,本文方法传输过程的网络通信开销能量较低、抗攻击性能较优、数据融合精确度较高,可以有效避免恶意攻击给无线传感数据传输带来的潜在威胁,实现无线传感数据的高效加密传输。