基于身份认证的车路协同安全信任系统

王超,李强

(上海电科智能系统股份有限公司)

1 引言

安全问题始终是车路协同所面临的主要困难与挑战之一。车辆终端集成了导航、移动办公、车辆控制、辅助驾驶等功能,更容易成为黑客攻击的目标,易造成信息泄露,车辆失控等重大安全问题。从路侧角度,同样面临着非法接入、设备入侵、远程控制等安全风险。目前,正探索试点基于身份认证的安全信任系统,构建自动驾驶场景下的身份认证和安全信任体系,实现跨车型、跨设施、跨企业互联互认互通,实现各类场景下的关键设备身份认证与数据保护,构建安全保障能力[2-3]。此外,自动驾驶车辆交通事故稽查处置、匹配自动驾驶的道路设置及交通规则等广义的安全问题等仍处在前期探索阶段。

2 身份认证及安全信任系统

车与路、车与设备的安全通信需要建立在身份认证系统基础上,身份认证系统将自动驾驶车辆、路侧及云端关键节点设备纳入认证体系,形成统一的设备标识,为各类数据交互奠定安全基础。

3 身份认证及安全信任系统框架

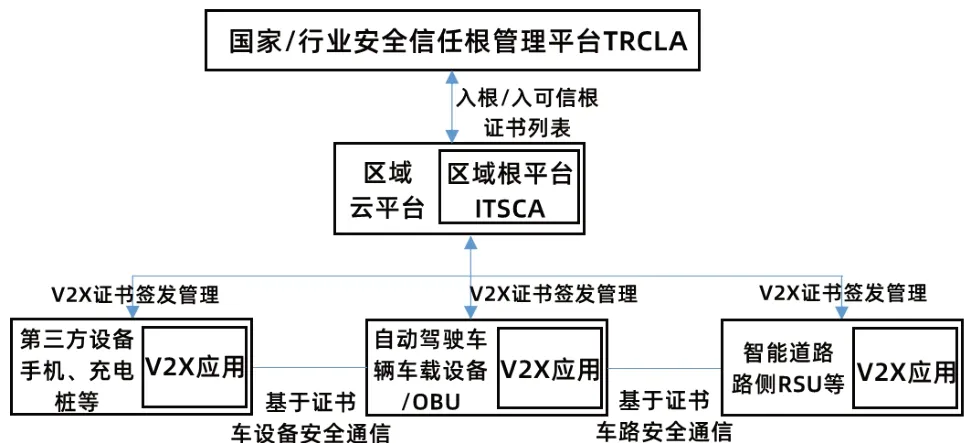

身份认证系统,划分为国家/行业根平台、区域根平台、试验区域设备三级。国家/行业根平台制定总体规则并对关键信息进行存储报备,区域根平台负责具体身份标识生成管理发放,试验区域设备承载身份标识的具体应用(见图1)。

图1 身份认证及安全信任系统框架图

其中,车路通信与车设备通信是重要环节。车路通信与车设备通信中基于证书进行安全通信。路侧及第三方设备通过搭载安全芯片、软件模块等组件,实现安全证书管理和数据处理。区域根平台为路侧设备、自动驾驶车辆、第三方设备提供证书发放、更新、撤销等服务,路侧及第三方设备按照相关标准实现与车载设备、区域根平台及行业根平台进行数据交互。车与路、车与设备通信过程中,系统需解决数据真实性、传输完整性及机密性、抗重放、行为抵赖及隐私保护等。

1)数据真实性

传输数据的真实性可以通过使用数字签名算法(如SM2)来保证。如车辆向路侧设备发送指令或请求下载数据时,需使用车辆证书私钥对待发送数据进行签名,然后将待发送数据、签名数据及车辆证书或证书摘要值发送给路侧设备,路侧设备验证证书有效性和签名正确性,以便认定此数据是否真实。

2)数据完整性

数据传输完整性可以通过使用杂凑算法、数字签名算法保证。如路侧设备向车辆发送高精度地图或广播交通状况、天气预警等时,发送方利用杂凑密码算法计算消息的摘要值,将该消息连同摘要值一起广播出去;接收方重新利用杂凑密码算法计算消息的摘要值,并使用发送方的签名公钥验证摘要值的签名,保证传输数据的完整性。

3)数据机密性

数据传输的机密性可通过建立安全通信通道、对称密码算法或数字信封技术保证。采用数字信封技术时,利用路侧设备证书中的加密公钥加密随机的会话密钥,通过会话密钥对指令进行加密,再将加密的数字信封发送给路侧设备,路侧设备收到数字信封后,使用自身加密私钥对数字信封解密,获得会话密钥,然后用会话密钥解密获取控制指令明文。

4 区域身份认证安全信任系统搭建

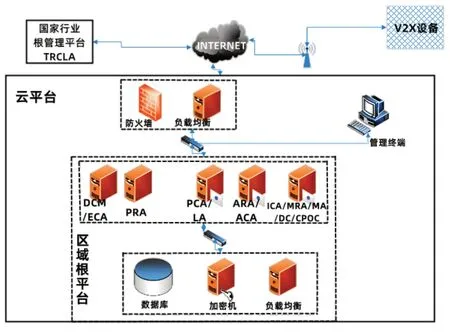

区域根平台以业务云平台及网络安全系统为依托,通过网络与国家/行业根平台及各类V2X设备建立通信。区域根平台是服务范围内身份安全管理中心,负责证书生成、发放、撤销等各类业务[2]。区域身份认证安全信任系统总体框架如图2 所示。其中,TRCLA是可信根证书列表管理机构,负责签发可信根列表并支持不同区域根平台之间的互信。ICA是中间证书机构,位于根CA与签发注册证书及各类授权证书之间,提供多级部署和管理。MA 是异常行为管理机构,依据V2X 设备上报的异常行为检测报告,判断需要撤销的假名证书、应用证书和身份证书。

图2 区域身份认证安全信任系统框架

ECA 是注册证书机构,负责向OBU、RSU 等V2X设备签发注册证书。ACA是应用证书机构,负责向OBU 签发身份证书、向RSU 等V2X 设备签发应用证书。PCA是假名证书机构,负责向OBU签发假名证书,OBU使用假名证书以对其播发的主动安全消息进行数字签名。

ARA是应用证书注册机构,负责受理应用/身份证书的申请。PRA 是假名证书注册机构。LA 是链接机构,实现链接值供应功能,包括个体链接值和组链接值。DCM是设备配置管理,身份认证授权管理的实现方式之一,是被V2X 设备和CA 证书机构信任的设备,预置了安全凭证。

MRA 是MA 的一个前置技术子系统,通常合在假名证书注册机构中。DC是分发中心,负责发布可信证书列表所需的技术组件。CPOC是发布可信证书列表所需要的技术组件。基于区域根平台进行身份认证集成应用的主要流程如图3所示。

图3 身份证书集成应用流程

其中,设备管理系统负责维护V2X 设备的设备信息。TSP 是远程服务提供者,如路侧设备运营机构的远程设备管理服务等,负责维护车辆/路边站点与V2X设备的信息。设备配置工具默认为主机厂设备配置工具、诊断仪或RSU 管理界面,也可为V2X设备厂商的配置工具。

主要流程如下[9]:

①建设区域根平台系统,并入根至指定国家行业根CA系统;

②V2X 设备厂商基于设备管理系统,从V2X 设备内导出初始安全凭证,并将设备信息和初始安全凭证同步至TSP;

③区域平台将初始配置文件提交给TSP 平台,由设备配置工具将初始配置文件放至V2X设备内指定目录;

④TSP 将设备信息和初始安全凭证、证书模板ID、可选的站点信息等,同步至V2X设备管理模块;

⑤V2X 设备使用初始安全凭证,向设备管理模块申请EC,验证初始安全凭证有效性后签发注册证书;

⑥V2X基于安全协议栈,进行证书的签名、验签调用。

此外,针对特殊应用场景,如车辆充电等进行流程调整,可以设置二次集成应用。

5 若干广义安全问题

为保障自动驾驶车辆安全运行,除上述基于身份认证的安全信任系统外,还面临着其他广义安全问题需要研究破解,包括安全事故责任认定划分、事故稽查处置,基于安全视角的道路系统设置与通行规则等。目前,这些基础性的安全问题仍急需研究破解[4-6]。

当前,在安全事故责任认定划分方面,仍存在交大争议。在2021 年3 月发布的《深圳经济特区智能网联汽车管理条例(征求意见稿)》中,将其粗略地划分为有人无人驾驶两种状态,无人驾驶时又划分为控制人责任与所有人责任。

在通行规则方面,适应自动驾驶的行驶速度、超车变道、载物载客、车辆停放、道路限行等也需要适应新技术发展和新法规的要求[7]。

在道路系统设置方面,除新增通信、感知、计算等规定设施外,道路基本形态,如标志标线、通行信号、路面划分等也将面临技术和法规的双重挑战[8]。

在事故稽查方面,由于自动驾驶车辆由高精度的人工智能加以操纵控制,是否违反交通法规,在目前的交通警察及卡口、电子警察等技术手段下不容易进行辨别。现有卡口、电子警察等各类路侧设备需要重构,并需结合车载设备、监管平台等的记录数据综合智能稽查。

6 结语

安全问题是自动驾驶落地推广的最大挑战之一。确保自动驾驶车辆安全运行需要多维度共同支撑。在安全通信方面,基于身份认证的信任系统能构建自动驾驶场景下的身份认证和安全信任体系,助推各类场景下的关键设备身份认证与数据保护,助推实现跨车型、跨设施、跨企业互联互认互通,增强智能网联交通运行的安全保障。

此外,安全事故责任认定划分、事故稽查处置,道路系统设置与通行规则等领域也需要加快研究,以更好地支撑自动驾驶车辆的安全运行。