医院网络安全运维架构设计与应用

纪亚亮 郑阳

【摘要】 目的:为了达到等保2.0关于网络安全运维管理的相关要求,实现对医院IT资产、运维人员访问身份和权限的集中管控。方法:在现有网络架构上部署虚拟专用网络、网闸和堡垒机,利用隧道和加解密技术,网络隔离技术和应用代理技术,设计一套医院网络安全运维架构。结果:基于可信网络前提下,通过堡垒机随时随地可以运维各自权属设备和系统,运维效率显著提升。结论:在医院传统内外两套网络模式下,通过在合理位置部署网络安全设备和堡垒机,可实现便捷而又可审计的医院网络安全运维。

【关键词】 等保2.0 网络安全运维 虚拟专用网络 网闸 堡垒机 审计

引言:

当代是大数据、云计算、移动互联的信息社会,医院在此背景下,也在不断用信息技术武装自己,使自身医疗业务更智慧,医疗服务更智能。但与此同时,日益复杂的网络和系统迭代使得医院的网络安全运维问题突显。医院的HIS、LIS、EMR等主要信息系统无时无刻不在提供服务,医院的网络需要在安全保障的基础上畅通无阻。因此,运维的时效性在医院要求越来越高,需要7*24小时全天候及时响应。特别是在疫情期间,为减少人员聚集和集体办公,信息化工作可以逐步转向远程业务监控和无人值守运维[1]。在便捷运维的同时安全运维的共识已毋容置疑,便捷和安全如何做到统一,要使两架马车并驾齐驱,以往很难做到。以一家通过电子病历五级评审的医院为例,机房运行着各种服务器、存储、网络设备,虚机与日俱增,大大小小的系统已超百个。如果没有集中管控措施,账号和密码仅靠手工记录和多人共享,粗放式的权限管理,安全性很难保证[2],一旦出现人为操作失误或者信息泄露,后果不堪设想。2017年,国家正式施行网络安全法,明确规定国家实行网络安全等级保护制度。2019年,《网络安全等级保护基本要求》标准正式发布,新标准对之前标准进行了修订和扩展,以适应新技术、新应用、新形势下等级保护工作的开展,标志着网络安全等级保护工作正式进入了2.0时代[3],为医院网络安全建设指明了方向,对网络安全运维做了不同等级的详细说明,设计和应用符合等保2.0标准的医院网络安全运维架构已是三级医院等保工作中一项必选而又重要的内容。

一、架构组件

(一)虚拟专用网络

虚拟专用网络(virtual private network,VPN),不同于传统专网的端到端物理链接,依靠互联网在用户端与目的私有网络间开辟一条通道。通过隧道和加解密等技术,将数据包传输到私有网络终端,实现对端私有资源的访问。安全套接层(secure socket layer,SSL)VPN作为VPN的一种模型,采用SSL协议,在应用层之间建立加密连接。使用 SSL 协议进行认证和数据加密不用安装客户端软件[4],是使用较为方便的一种隧道VPN,在医院网络安全建设中较为流行。

(二)堡垒机

堡垒机是在特定网络中,为了保障网络信息安全,防止来自内部和外部运维人员的非正当操作行为,运用单点登录、身份识别、资源授权、协议代理、操作审计等手段,对该网络内多种设备包括服务器、存储、交换机、安全设备等的运维过程进行实时记录和分析,实现集中管控和审计定责的设备。从功能上来讲,其综合了系统运维、分权管理、账户管理及安全审计几大功能[5]。它将运维审计由事件审计提升为内容审计,对运维操作随时可回放溯源,形成了运维终端与运维资源逻辑隔离[6],做到事前防范、事中监管、事后审查,帮助主体单位最小化人为操作风险。

(三)网闸

网闸(GAP)又称安全隔离与信息交换系统,用于实现两个物理隔离网络间的通信。它是一种带有多种控制功能专用硬件在电路上切断网络之间的链路层连接,并能够在网络间进行安全适度的应用数据交换的网络安全设备。硬件主要由外部处理单元、仲裁处理单元、内部处理单元组成,当网络间无信息交换时,三者之间是完全断开的,内外网之前没有直接的物理通路[7]。所以,即使外部网络遭到黑客入侵,也不会影响到内部网络系统的安全。

二、架构设计

(一)网络现状概述

我院作为南京市属三级甲等医院,目前有钟阜和公卫医疗中心两个院区,医院内网通过两条专线互联。本文网络安全运维设计讨论的范畴在钟阜院区,该院区网络分为内外两套物理网络,内网核心交换机为两组华为CE12800企业级万兆交换机,通过堆叠与各汇聚层相连;外网核心交换机为一组华三7510E核心交换机,出口通过防火墙与互联网相连。两网都设计有服务器区域,内网服务器区域主要承载医院信息系统核心业务,包括HIS、EMR、LIS、HRP等,外网服务器区域部署有互联网医院、耗材管理、省市数据上传、移动端医疗服务平台相关前置机。随着互联网+医疗的推进,目前内外网通过网闸互联,在因特网访问内网资源的业务场景正逐日增加。

(二)设计原则

1.旁路挂载

不改变原先网络结构,VPN、网闸、堡垒机通过旁路挂载加入网络。如此可以大大降低网络安全风险,对现有网络运行几乎没有影响,同时也方便今后调整和变更安全组件设备。

2.最小权限访问控制

无论是VPN的网络资源、还是堡垒机的用户权限和资产分配,都采取最小化权限访问控制,默认不信任網络内部和外部的任何人[8]。对运维人员通过身份识别和访问控制登录VPN设备,只开通访问堡垒机一个资源。内网堡垒机通过网闸映射必要的代理端口到外网,以供登录VPN设备的运维用户访问。

3.精细化

VPN、堡垒机中的用户精确到人名,在堡垒机中留有公司、身份证、联系方式等信息,方便日后审计。对资源和资产统一命名规则,尽量避免直接ip或自动命名。网闸端口映射做到一对一,且明细要有备注,一目了然。

(三)设计方案

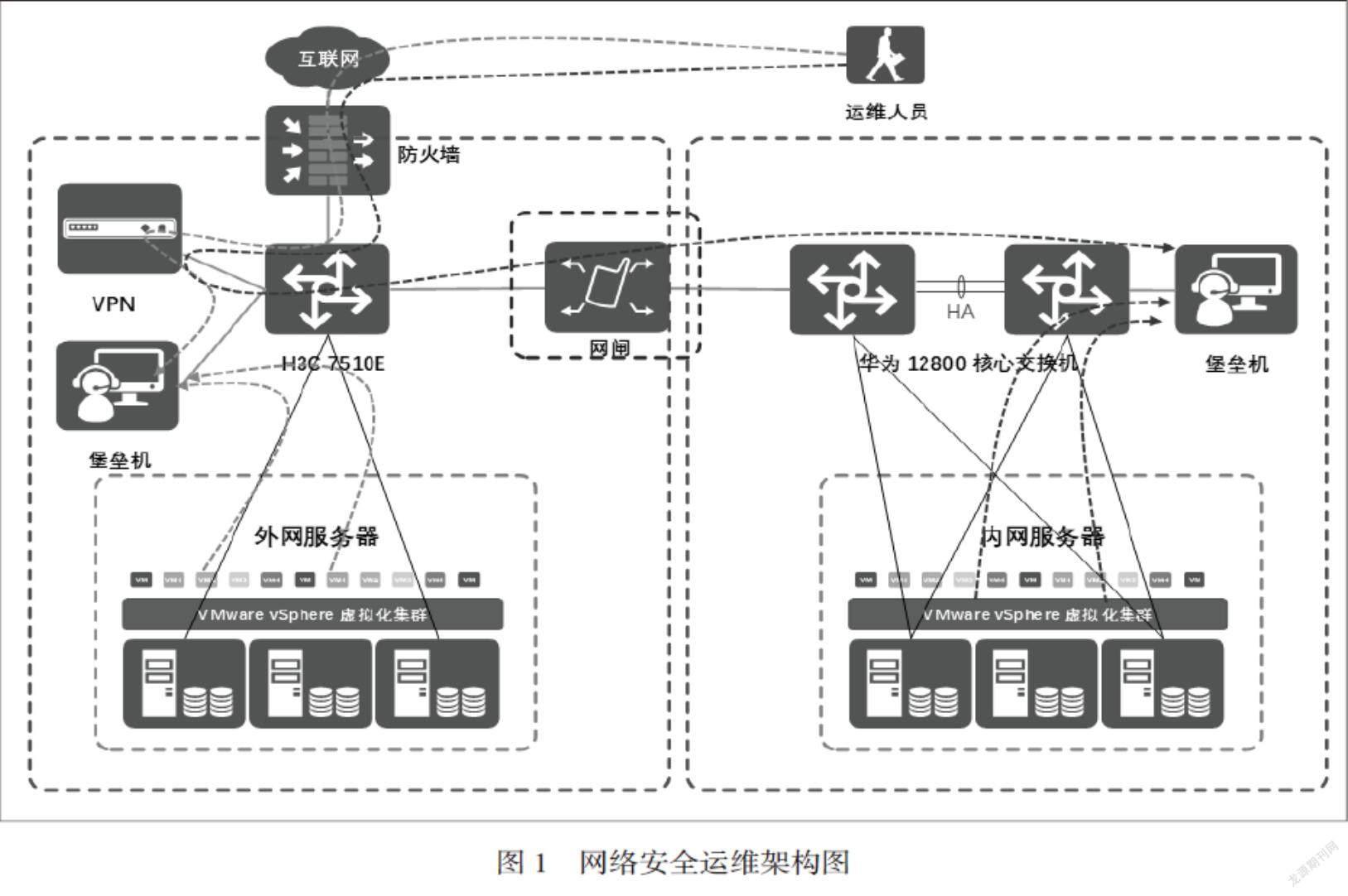

在内外网之间部署一台网闸,实现两网数据交互。外网局域网配置1台堡垒机、1台VPN设备。运维人员从互联网通过VPN拨入外网局域网,直接登录外网堡垒机设备,进行外网业务的维护。内网局域网配置1台堡垒机,运维人员从互联网通过VPN拨入外网局域网,间接登录内网堡垒机设备,内网堡垒机的业务地址通过网闸设备映射到外网局域网,进行内网业务的维护,设计的架构图如图1。

三、 架构应用

(一)组件入网

在外网区域分别接入一台SANGFOR VPN和一台亚信堡垒机,管理ip分别规划为192.168.60.200和192.168.60.11。在内网区域接入一台亚信堡垒机,管理ip规划为172.16.50.45。采购的GAP-6000网闸设备部署在内网和外网之间,内网单元接入内网交换机指定端口,ip规划为172.16.224.253。外网单元接入外网核心交换机指定端口,ip规划为192.168.100.253。

(二)策略配置

将VPN的院内web登录端口映射到公网,实现院外用户通过VPN拨入。同时为安全考虑,VPN的管理端口不做映射,只限于院内web登录管理。为了实现VPN间接访问内网区域的堡垒机,需要通过网闸分别在内网侧的服务端定制TCP访问和外网侧的客户端定制TCP访问,内网侧和外网侧的任务号需要一一对应,配置如表一。

(三)应用展示

运维人员通过VPN登录后,获得堡垒机访问资源,如图2。登录堡垒机后,获得授权的资源,利用协议SSH、RDP等代理进行运维,如图3。无论是图形界面还是字符界面,堡垒机都会留有视频日志,如图4。

四、结束语

通过设计和应用网络安全运维架构,建设一个集中管控的运维平台,掌握医院所有网络资源和运维人员的权属关系,实现了运维人员对运维对象的按时按需动态分配,并且能够统一进行可视化监管,支撑医院信息系统业务的顺利推进,持续服务能力得到进一步保障。在智慧医院时代背景下,医院内部的网络越来越复杂,系统也越来越庞大,数据增长越来越超乎想象,这对医院的网络安全运维提出了更高的要求,本文通过架构设计和实践,轻松实现了医院信息部门对网络安全运维的集中管理,使原先繁琐而摸不到头脑的多方运维得到大大简化。

作者单位:纪亚亮 郑阳 南京市第二医院

参 考 文 献

[1]顾文洁,姚文嵩等.新冠肺炎疫情下医院远程运维分析[J].中国数字医学,2021,16(3):100-103.

[2]彭桂芬,者明伟等.基于医科类院校堡垒机的建设及应用展望初探[J].现代信息科技,2019,3(10):152-154.

[3]魏帅岭, 闫国涛等.等级保护2.0下医院网络安全体系的建设与探索[J].中国数字医学,2021,16(4):101-105.

[4] 刘 军,韩 冬等.天津市疾病预防控制信息系统安全专网的设计与实现[J].医疗卫生装备,2017,38(2):66-68.

[5] 黄剑韬,黄志中等.基于堡垒机的智能综合运维管理系统的设计与思考[J].中国数字医学,2018,13(8):68-70.

[6] 王伟杰,林 耀等.厦门市第三医院云医院建设实践初探[J].医疗卫生装备,2017,38(8):54-57.

[7] 陳晨,包曾.医院网络安全管理体系的建设方法分析[J].网络安全技术与应用,2020(8):128-129.

[8] 于欣越,孙 刚等.基于零信任的软件定义边界网络隐身技术研究[J].通信术,2021,54(5):1229-1233.