基于信任评估模型的物联网节点篡改共识仿真

朱 然,曾 宇

(成都大学,四川 成都 610106)

1 引言

近几年,国内物联网技术有了长足发展,但其安全、隐私和可靠性等问题一直是制约物联网发展的主要因素[1]。物联网定义安全边界困难,这也就造成了物联网内节点所附带数据在传递过程中容易被恶意行为攻击者所篡改。其次,节点本身加密技术过于复杂,无法适用于较脆弱的物联网节点[2]。另一方面,绝大部分的物联网节点感知层均处于无人监测的区域或场景内,很容易变成篡改源头。合法身份节点被篡改后,会产生重放攻击、拒绝服务、注入大量冗余数据或信息截取等危险行为,严重影响物联网节点的安全问题。

目前关于物联网节点安全问题也有了一些较好的研究成果。文献[3]提出基于PSO的物联网节点安全通信优化方法,利用此方法识别物联网节点的篡改。该方法将物联网中节点的连接关系用一棵组播树形式表示,获得最小组播树的约束条件,通过更新微粒的飞行速度和位置,不断搜索物联网中节点之间的最优连接关系,最终实现物联网节点的安全通信,识别物联网节点的篡改。但是该方法在实际应用中发现该方法下物联网节点的抗入侵性能不理想。文献[4]提出新的物联网服务信任评估模型,以此防止物联网节点的篡改。参考社会学的信任模型,利用量化主体能力属性提升信任评估的准确度。设计了物联网服务信任评估模型(ServTrust)。但是该方法的节点信任评估精度偏低,导致物联网服务安全性差。文献[5]提出一种基于哈希指针的物联网节点不可篡改索引方法。根据该索引快速检索区块内节点,以此实现节点篡改识别。但是该方法影响节点间的交互过程,无法得以广泛应用。

针对以上传统方法存在的问题,提出基于信任评估模型的物联网节点的篡改共识方法。该方法充分验证了信任评估模型在节点篡改共识中的优势,通过节点交互时间触发与周期性融合,能够更快确定节点之间存在的差异,利用信任评估模型来确定节点与邻近节点之间的相似度,从而确定篡改节点位置。

2 基于信任评估模型的物联网节点篡改共识

2.1 信任种类与节点定义

信任研究主要分成两种:对节点本身的信任,即核实证书、标识的有效性与真实性;对节点特定的行为信任,即评定节点提供某种应用能力。

若评测的节点属于完全信任状态,就证明该节点没有被篡改,反之则可认为该节点已被篡改。由于前者基于客观证据,而后者含有较强的主观性,对其验证的难度较大,因此当前的信任评估模型研究会较多地针对节点提供某项应用能力方面。

物联网环境下提供的节点[1]都是各不相同的,同一节点会提供的不同数据信息,质量也都存在各自特点。因此评估信任时,需要针对具体节点情况具体分析。节点具有各种属性,属性集是干扰信任度的基础原因。因此分析信任种类与节点定义。

信任种类即一种集合,((r,T),(l1,w1),(l2,w2),…)式中,r为被评估信任度的节点标识,T为该节点被评估的信任程度,最后计算得到的处理结果,l1,l2为信任种类所有属性的标识,w1,w2为相应下标属性在信任评估里占据的权重。

节点的一次行为即该节点对某项数据的一次处理状态,表示成一种集合即:((r,E),(l1,w1,e1),(l2,w2,e2),…)式中,r为行为所属的信任种类,E为这次行为所获得的评测,l1,l2,…,w1,w2,…的含义与定义e1,e2为这些行为里,对应下标属性所获得的评测值。

2.2 节点行为的综合评测

2.2.1 属性权重计算

所有属性权重估算可以使用决策层次分析方法,其特点是对复杂问题的影响因素、本质与潜藏关联等进行分析的基本上使用决策流程的数学化。流程如下:

1)思维评定定量化的标准确定。

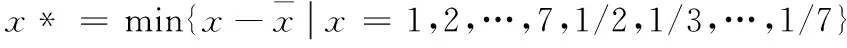

(1)

3)估算权重。先排列规范化,之后计算均值,再融合后获得特征向量即为权向量W。

2.2.2 评测行为属性

在现实网络节点里,不同属性都存在差别,属性依据实际状况都存在其各异的评测方式。不过既然属性是干扰信任度的最基础原因,那么其评测为该属性的一元函数[7],即

ei=f(li)

(2)

2.2.3 当前行为评测

获得属性权重向量与所有属性评测后,估算获得合成权重即对该次行为的评测,估算所有属性所占据权重wi,所有行为对每一种属性评测ei,综合wi与ei评测这次行为。

E=∑eiwi

(3)

在某次行为得到E值越大,就证明信任度提升的越高,反之信任度提升减少[8],造成信任度下滑。

2.3 节点篡改行为共识

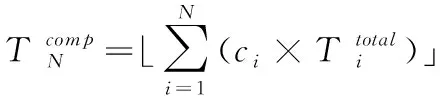

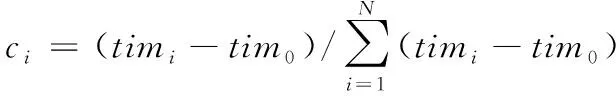

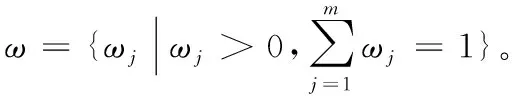

利用交互时间触发与周期性相融合形式产生节点行为数据,将节点行为数据当作直接信任估算的输入,组合历史信任统计信任值和推荐信任值获得节点目前行为整体信任值[9]。最后,依据时间衰减方程估算节点的综合信任值,同时对比期望预设的最小信任阈值,进而得到节点目前行为的真实性,同时衡量该行为的价值。依据上述的信任特性[10],近期的信任值在综合信任里所占的比例较大,因此,综合信任值为

(4)

针对节点行为的信任评测使用保守的产期监测形式,这样就能够使方法对篡改节点为得到高信任值的行为保持实时警惕,也能够精确有效的评测节点行为信任值。

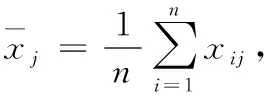

信任节点是依据该主体节点与邻近节点对其评测的值来实现篡改估算的,设定ΦB={xi|i=1…n}代表与主体节点B邻近的节点集合,X=(xij)n×m代表邻近节点对主体节点B的评测矩阵,其中xij代表邻近节点xi对主体节点B的第j种属性与特征上的评测值。主体信任节点的估算能够分成两步,首先估算主体节点的信任属性评测,之后把所有属性评测融合成主体信息节点。

1)信任评测节点的估算

依据节点基础意义,节点的三种参数能够通过逆向节点发生器[11]来完成,本文使用典型的节点发生器来估算主体节点属性的评测。具体流程如下所示:

步骤1:临近节点对主体节点B在第j种属性上评测特征值Ωj=(x1j,x2j,…,xnj)

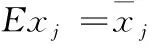

步骤2:主体节点B在第j种属性内的评测节点是Tj=(Exj,Enj,Hej)。

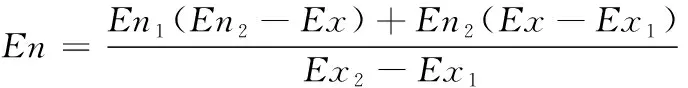

(5)

(6)

(7)

2)多属性信任评测节点识别

拟定T(Ex,En,He)代表一种节点模型,k代表正常数,描述节点T(kEx,kEn,He)代表节点T和k的乘积,记为k×T。

拟定两种节点T1(Ex1,En1,He1),T2(Ex2,En2,He2),描述二维节点T[(Ex1,Ex2),(En1,En2),(He1,He2)]代表和T2T1的融合,记为T=T1∘T2。

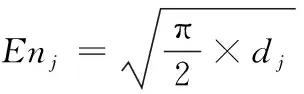

依靠上述拟定的模型与节点,能够将m个属性评测节点加权融合公式记作:

T=(ω1×T1)∘(ω2×T2)∘…∘(ωm×Tm)

=T(Ex,En,He)

(8)

式中

Ex=(ω1Ex1,ω2Ex2,…,ωmExm)

En=(ω1En1,ω2En2,…,ωmEnm)

He=(He1,He2,…,Hem)。

3)信任评测节点的综合更新

由于对主体节点评测可能会随着网络环境的动态转变而产生变化,且对主体的评测数据可信度下滑,信任会出现衰减。因此对主体信任评测节点的评测,要将过去某时间以前的信任评测节点与离当前最近一段时间里的信任评测节点进行综合更新为主体的信任评测节点。

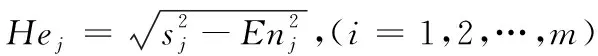

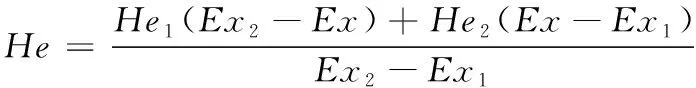

若存在相同论域内两种节点模型T1(Ex1,En1,He1),T2(Ex2,En2,He2),σt(0<σt<1)代表时间衰减的因子,依据以下设定获得新的节点T(Ex,En,He),该节点是T1和T2的融合体。其中

Ex=(σt,Ex2+(1-σt)Ex1)

(9)

(10)

(11)

假如Ex1=Ex2,那么使Ex=Ex2,En=(En1+En2)/2,He(He1+He2)/2。

通过上述步骤可知,综合节点的熵、期望与超熵值,通过原节点的熵、期望与超熵值线性内插获得篡改节点。随着时间衰减因子的增加,综合节点受Ex1的干扰将会缩减,反之,受到Ex2的干扰就会增加。

主体节点A是否能与主体节点B构建信任关联,重点是评测主体节点B的信任等级。

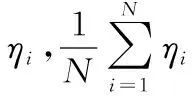

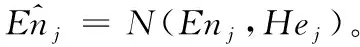

1)在节点T内生成以En为期望值,He是方差的一种正态随机数En′=N(En,He)。

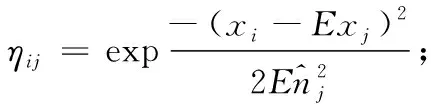

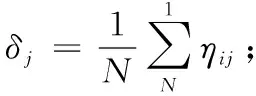

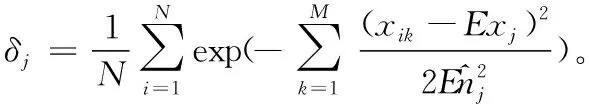

2)在节点T里组成以Ex为期望值,En′是方差的一种正态随机数xi=N(Ex,En′)。

5)迭代1)至4)直到生成要求的N种ηij;

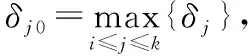

节点在TCj节点覆盖的范围里较多,δj越大,代表T越接近TCj。随着节点数量增加,相似度越能精准地映射两种节点之间的临近程度。

3 仿真证明

为验证所提方法的应用有效性,设计一次仿真。实验环境为Intel Celeron Tulatin1GHz CPU和384MB SD内存的硬件环境以及MATLAB6.1软件环境。

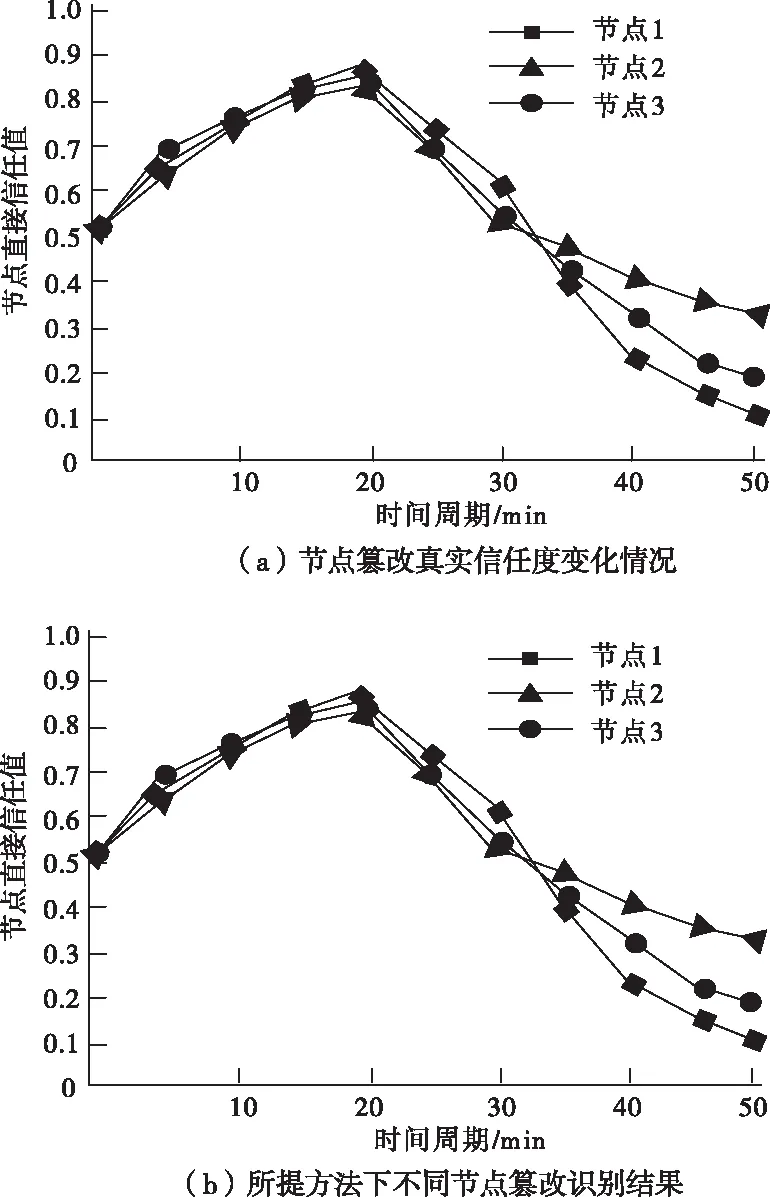

为证明所提方法的实用性,模拟入侵因素造成的节点篡改数据异常,设置三种各不相同节点,节点的数据包转发成功率分别为[0,9,1]间的随机数,在t=0min到t=50min时,目标节点提供正常服务,估算目标节点提供正常服务时的信任度值,在t=50min时,设定随机节点为篡改节点,生成随机性丢包。估算节点完成服务之后的直接信任度值。结果如图1所示。

图1 不同节点的直接信任度值状态识别测试

通过图1能够看出,在节点提供正常服务时,三种节点模型的信任度都产生了上升趋势。所提方法下,节点正常行为次数较少,信任度提升速度较慢,能够有效的防止节点篡改,且经过几次合法服务能够快速获得信任行为,所提方法与篡改节点的真实信任度变化情况相符。由此可见,所提方法能够较好的描述节点的篡改行为,快速识别已被篡改的节点。

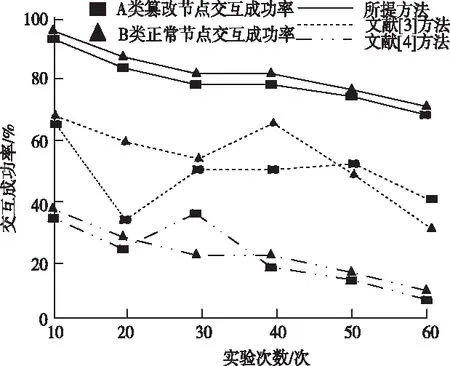

拟定两类不同行为特征的节点,A类节点为篡改节点,B类节点为正常节点,提供正常服务且提供真实的推荐信任度值。实验根据目标节点的综合信任度值,无推荐信任度评测的节点随机挑选节点进行交互,运算上述的节点交互成功率。文献[3]方法与文献[4]方法为实验对照组,其实验结果与传统方法相比,不同方法的两类节点交互成功率如图2所示。

图2 不同方法篡改节点交互成功率对比

通过图2能够看出,所提方法下A类篡改节点的节点交互成功率与正常的B类节点交互成功率是非常相近的,这说明所提方法能够有效避免节点篡改对节点交互的影响。这是因为本文提出的方法会利用节点之间的相似度来挑选评测指标和其相似的推荐节点,因此降低了因为信任特征差异产生信任评测偏差,使推荐信任度靠近交互后的实际评测值。

4 结束语

为解决物联网节点中安全隐患问题,本文构建信任评估模型实现物联网节点的篡改共识。实验结果证明所提方法篡改节点识别效率快、节点交互效果好。但由于方法只针对物联网节点,应用广泛性还需进一步研究,以期能够适应不同状态的网络环境。