基于DDoS 攻击关联化变权评估算法

李俊鹏 ,朱广宇 ,李维皓 ,曹 进

(1.华北计算机系统工程研究所,北京 100083;2.西安电子科技大学,陕西 西安 710071)

0 引言

21 世纪以来,随着互联网的快速发展,我国的网络规模愈发庞大,伴随而来的是网络大数据信息遭受着各式各样的网络安全威胁。根据国家互联网中心的报告显示,2019 年以来我国网络攻击事件频发,重要网站和政府网站成为攻击的重点目标,严重威胁着网络用户的信息安全。 因此,如何提升网络安全性成为了当下研究的热门课题。 但是,目前的网络安全主要还是从被动防御的角度入手,利用对已有威胁的分析,静态地进行网络安全防御,但是这种后知后觉的防御措施对于千变万化的网络威胁并没有明确的防御重点。本文从网络攻击产生的效果出发,研究当下网络空间中DDoS 攻击方式所产生的攻击效果,通过多维度评估指标体系进行细粒度的有效评估,可为网络安全防护策略设计提供参考。

针对网络攻击效果评估的研究首先由美国学者Lala[1]在 2001 年公开发表,2002 年张义荣[2]教授在国内开展了关于网络攻击效果评估的研究课题,并首次在国内期刊发表了关于网络攻击效果评估的研究内容,开启了国内学者对网络攻击效果研究的大门。 网络攻击效果评估技术隶属于信息安全评估领域[3],与信息安全领域的其他评估方式不同,网络攻击效果评估是从攻击角度出发,围绕网络攻击对于目标靶机在硬件资源、网络资源和服务状态等安全属性产生的影响[4-5]进行量化打分的过程。

本文基于DDoS 攻击从评估指标体系设计、指标权重确定、评估数据量化处理和攻击效果评估计算四个方面出发, 研究网络安全中面向DDoS 攻击的网络攻击效果评估模型。 基于现有算法存在的不足和缺陷提出了基于DDoS 攻击关联化变权评估算法的网络攻击效果评估模型,并通过理论和实验两个方面论证该算法的先进性和合理性。

1 主流算法分析

针对当下国内外对网络攻击效果评估算法的研究,网络攻击效果评估算法主要可以分为以下三大类:定性分析评估、定量计算评估和综合计算分析评估。 其中定性评估主要使用的德尔菲法(Delphi)是依据专家先验经验主观打分确定的方法,是最常用最简洁的评估算法,本文不进行详细介绍。 针对定量评估算法和综合评估算法,本文从评估算法发展以来各个时间阶段具有代表性的算法,从算法逻辑、算法优劣性等多个角度对这些算法进行简要的描述分析。

1.1 定量评估

基于定量计算的评估算法主要是采用数学中一些处理不确定性问题的方法对评估数据从量化计算的角度进行数据关联性的计算。 基于网络熵的网络攻击效果评估算法[6]以信息熵[7]概念为基础提出了可以评价网络性能的网络熵理论,并应用到网络安全评估领域。 该算法主要是在网络攻防仿真实验中通过对目标靶机被攻击前后的评估指标数据依据网络熵进行熵差计算,以此衡量攻击对于目标靶机各方面指标的影响,继而作为评估攻击效果的一个评价策略。 基于粗糙集的网络攻击效果评估算法[8]首次在网络攻击效果评估算法中引入了粗糙集理论[9-11],利用粗糙集理论中属性重要性的概念衡量评估各指标的重要性,在评估过程中增加对评估指标之间关联性的考虑。 基于二维熵的K 均值聚类网络攻击效果评估算法[12]在改变原有的基于网络熵的评估算法的基础上引入了K 均值聚类算法[13],结合攻击结果数据集多样性和同一性的特点,利用K 均值算法将攻击前后的熵差进行聚类分析,进而将每次攻击划分为不同的攻击效果,判定每次攻击效果的优劣得到评估结果。

1.2 综合评估

综合评估算法引入了数学中定性分析和定量计算相融合的计算方法以实现更准确的攻击效果评估,例如层次分析法(Analytic Hierarchy Process,AHP)[14-15]、模糊层次分析法(Fuzzy-Analytic Hierarchy Process,F-AHP)和逼 近 理 想解算法。 将 AHP 算法 引入网络攻击效果评估,首先遵循层次分析法把指标元素根据不同的属性划分为不同的层级,再利用两两重要性判别的方法从下至上依次计算各层级中元素的重要性。 F-AHP[16-19]使用模糊集中模糊互补矩阵的性质进行一致性检验的方案代替了AHP 中使用最大特征根进行一致性检验的方案,降低了一致性检验计算的复杂度和评估过程中权重计算的复杂度。基于 D 数层次分析法(D Number-based Analytic Hierarchy Process,D-AHP)[20-21]的网络攻击效果评估算法与 F-AHP 类似,将 D 数理论[22]融合进 AHP 算法中,改善了F-AHP 中的专家打分信息不完整时无法构建模糊矩阵的问题。 因此引入D 数理论加强了评估过程中对不确定性问题的描述能力。 基于灰色关联分析法的网络攻击效果评估算法[23]利用灰色理论可以在数据量较少、缺乏先验经验的情况下处理不确定性问题的特点,解决了在处理攻击效果评估问题时因为样本数据量不足、先验经验不足导致结果出现偏差的问题。 同时根据不同指标数据之间的相似性或差异性,来衡量评估指标之间的关联程度。 逼近理想解排序算法(Technique for Order Preference by Similarity to an Ideal Solution,TOPSIS)[24-25]从正、负两个角度设置参考序列,然后通过计算评估样本与正负理想解的相对近似度,作为各个评估数据样本的优劣程度的标准,即每组评估数据的评估结果,但是由于正、负理想解取自指标数据,因此当加入新的攻击数据时会导致正、负理想解发生改变,评估样本与参考序列之间的关联关系可能会发生改变,产生与之前不同的评估结果,导致逆序问题的产生。

1.3 主要存在的问题

已有的评估算法普遍存在以下三个方面的问题:

(1)专家主观性影响

因为网络攻击效果的特殊性,在数据量较少的情况下不得不先期依赖专家的先验经验,但是不同的专家对于同一个事物的认知也不完全相同,因此不经过特殊处理的专家经验带来的主观性影响也将影响最终评估结果的准确性,所以在评估过程中融入多种不同的算法,以减弱专家意见的主观性带来的影响。

(2)一致性判断难

目前基于AHP 类算法中一致性检验计算即是判断数据是否出现逻辑错误,但是其数据来源大多为专家打分数据,所以很难一次性满足一致性要求,就需要对数据进行调整再验证,反复循环极大地增加了评估的计算复杂度。 所以在权重计算的算法中考虑使用其他方案代替AHP 算法进行权重计算,从根源解决一致性计算难的问题。

(3)常权向量的问题

目前传统算法中大多使用常权向量表示各攻击数据指标重要性程度,但是,实际的攻击过程中存在大量不可控的影响因素会影响攻击效果,所以单一地使用常权向量就忽视了每次攻击本身存在的差异,进而造成评估结果产生偏差。 所以可以根据每次攻击数据动态地变化权重,使权重更好地反映出攻击方案的变化。

2 基于DDoS 攻击关联化变权评估算法

2.1 评估算法架构

本文基于DDoS 攻击关联化变权评估算法的评估架构如图 1 所示。 评估架构分为两个部分:指标体系模块和评估算法模块。 指标体系模块根据DDoS攻击数据进行指标提取,规约构建基于DDoS 攻击的网络攻击效果评估指标体系。 评估算法模块由权重计算算法和综合评估算法组成。 本文引入D 数理论和信息熵理论构建权重计算算法,在灰色关联TOPSIS 算法的基础上引入变权理论构建综合评估算法。 利用权重计算算法对指标体系进行赋权,再使用标准化处理方法对攻击数据进行标准化处理,最后利用综合评估算法计算得到最终的网络攻击效果评估结果。

图1 评估流程图

2.2 评估指标体系

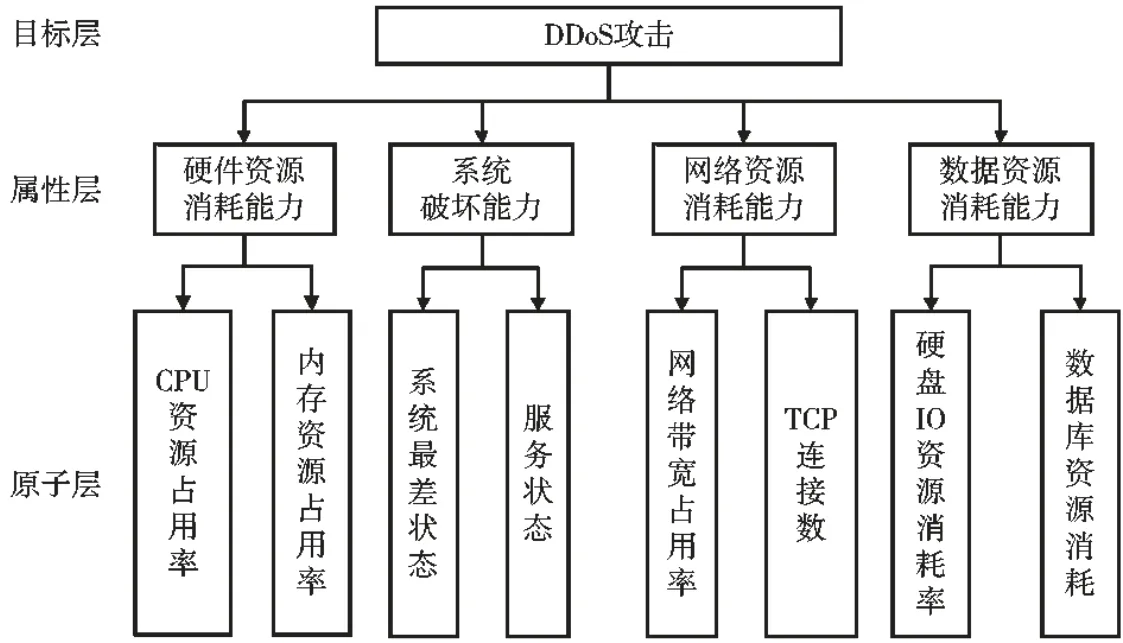

从理论和实验两种角度对当下主流的DDoS 攻击方式进行分析,针对目标靶机的影响主要集中在网络资源和硬件资源两个方面,其次还可以影响系统状态和系统数据资源。 以此构造本实验的评估指标体系,依据层次分析法把指标体系主要分为目标层、属性层和原子层,构造如图2 所示的评估指标体系。

图2 评估指标体系图

2.3 基于DDoS 攻击关联化变权评估算法

(1)权重计算算法

基于D 数信息熵的权重计算算法融合了D数理论和信息熵理论。 引入D 数理论提升评估算法本身对不确定性问题的描述能力, 同时使用信息熵代替权重计算中常用的AHP 算法将权重确定方案转化为对专家打分的离散程度来确定专家对于各项指标的重要性认可度, 进而从源头解决了 AHP 算法及 AHP 改进算法中存在的一致性判断难的问题,同时解决了D-AHP 算法权重计算公式中专家权威性λ 值的主观性确定问题。

首先给出D 数的定义:

定义 1[26]:令 Ω 是一个有限的非空集,D 数是一个映射 D:Ω→[0,1],具体定义如下:

其中 Ø 是空集合,B 是 Ω 的一 个子集, 集合 Ω 中,元素之间不需要相互排斥。

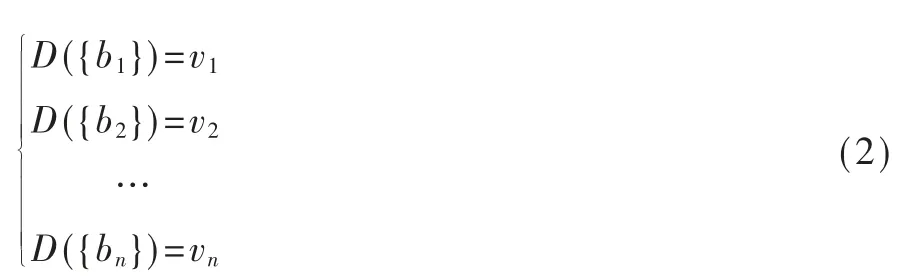

定义 2[26]:如果 Ω={b1b2b3…bn},bi∈N+,则 D 数也可以表示为:

式(2)简化后可表 示 为 :D={(b1,v1),(b2,v2),(b3,v3)…(bi,vi)…(bn,vn)},其 中 vi>0 并且

同时,针对D 数的特殊性还提出了一种聚合运算,D 数聚合积分运算表示为:

本算法引入D 数理论,首先依据指标体系构建指标集 S={s1,s2,s3,…,sn},再根据指标重要性等级构建重要性评价集 V={v1,v2,v3,…,vm}。 组织多位专家对各个指标元素针对评价集中的每种评价等级进行隶属度打分,构建每个指标元素对应每种评价的D 数,即表示第 i 个指标元素 si对于第 j 种评价等级 vj有占比的专家打分为占比的专家打分为占比的专家打分为

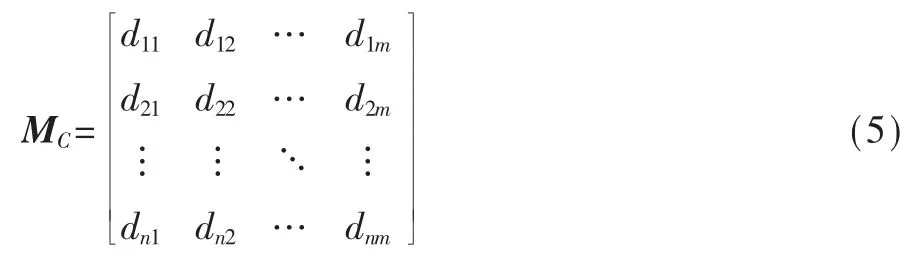

根据D 数偏好关系构建指标集S 和评价集V之间的 D 数偏好矩阵 MD:S×V→D

再利用式(3)的聚合计算 dij=I(Dij),将 MD转化为实数矩阵 MC:

本文舍弃传统AHP 类算法的权重计算思路,从专家评价数据的离散度入手对指标权重进行衡量。即如果某一指标Si对评价集的隶属度 dij主要集中在某一个或者某几个评价等级,则表示专家对于指标 Si的意见较为集中,数据离散度较小,Si在评估中产生的影响是明确的,所以该类指标在评估过程中应占据较大权重;相反,当评价数据较为分散,表明专家无法确定这个指标的具体影响程度,因此应减少该类指标在评估过程中所占据的权重。 所以本文引入信息熵理论以衡量每个指标的专家评价数据的离散程度,根据专家意见确定指标的相对重要性从而确定指标的权重值。指标Si的相对重要性通过信息熵计算可得:

根据极值性对Hi做归一化处理可得:

ei越大表明数据之间的离散程度越大,Si的重要性程度越小。 因此使用1-ei把重要性和离散程度之间从负相关转化为正相关,并进行归一化得Si的权值 ai:

通过上述步骤对每个指标元素分别进行权重计算, 得到下层指标占上层所属指标的权重值,最后汇聚计算得原子层条件指标元素关于目标层决策指标的综合权重向量 ω=(a1,a2,a3,…,an)。

(2)综合评估算法

基于变权灰色关联逼近理想解的综合评估算法融合了变权理论、灰色理论和逼近理想解排序算法,优化 1.2 节中 TOPSIS 算法因为参考序列而引起的逆序问题及针对不同的攻击都使用同一的常权向量而造成的评估结果误差问题。

本文引入变权理论[26],旨在解决决策过程中常权向量对实验结果产生的偏差,强调指标权重应随指标数据的变化而变化。

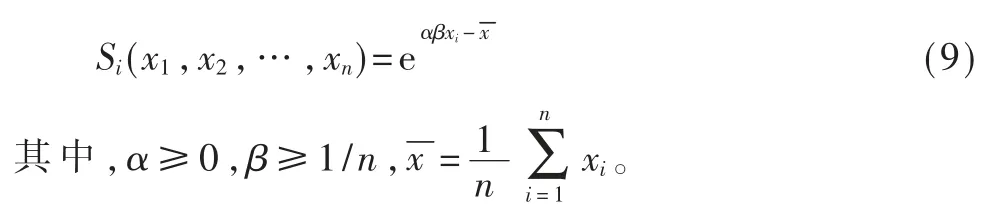

变权理论的核心在于状态变权向量的构建。 状态变权向量需要根据实际的变权需求构建。本文研究面向DDoS 攻击的网络攻击效果评估,因此根据状态变权向量的定义和面向DDoS 攻击的网络攻击效果评估的特点构建满足本文的状态变权向量。首先通过多次DDoS 模拟攻击实验表明效果性指标大幅增加的同时攻击效果也得到了明显的提升,但是,当指标数据没有变化或者下降时,攻击效果并没有显著下降。 基于上述实验结果本文将选取激励性状态变权向量。

根据本文的变权需求,并结合对前人的研究成果分析,构造出满足本实验的状态变权向量S(X)=(S1(X),S2(X),S3(X)…Sn(X))方 程为 :

构造的方程(9)状态变权向量需满足三条公理:

(1)激 励 性 :xi≥xj⇒Si(X)≥Sj(X);

(2)连续性:Si(X)对每个变元连续;

(3)转 移 性 :Si(X)关 于 xi单 增 , 任 意 凸 组 合非减。

计算状态变权向量和常权向量两者的Hadamard乘积,得到每次攻击的变权向量W(X):

通过上述对变权的研究分析,将变权理论融入灰色关联TOPSIS 算法中构建综合评估算法,下面详细描述本文提出的基于变权的灰色关联TOPSIS综合评估算法的计算逻辑。

根据采集得到的攻击数据,构建一个由m 次攻击、n 个评估指标组成的评估指标数据矩阵PD:

对数据规范化处理,依据指标的属性分类,本文采用极大值和极小值的标准化处理方法。

处理极大性(效果型)指标:

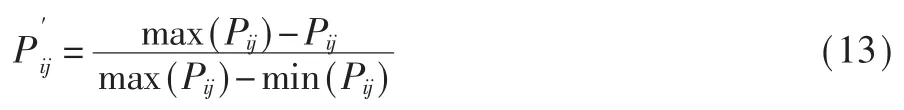

对矩阵PD中的指标数据分类进行规范化计算,得到标准化指标数据矩阵PC:

对指标数据进行加权处理,将每组攻击数据代入式(9)中,并结合式(10)计算每组攻击数据的变权向量Wi(X)。 m 次攻击的变权向量构建成变权矩阵W=(W1(X1),W2(X2),…,Wm(Xm))。

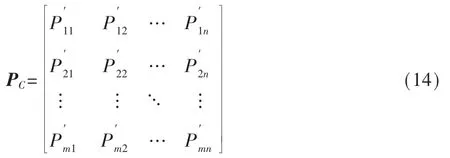

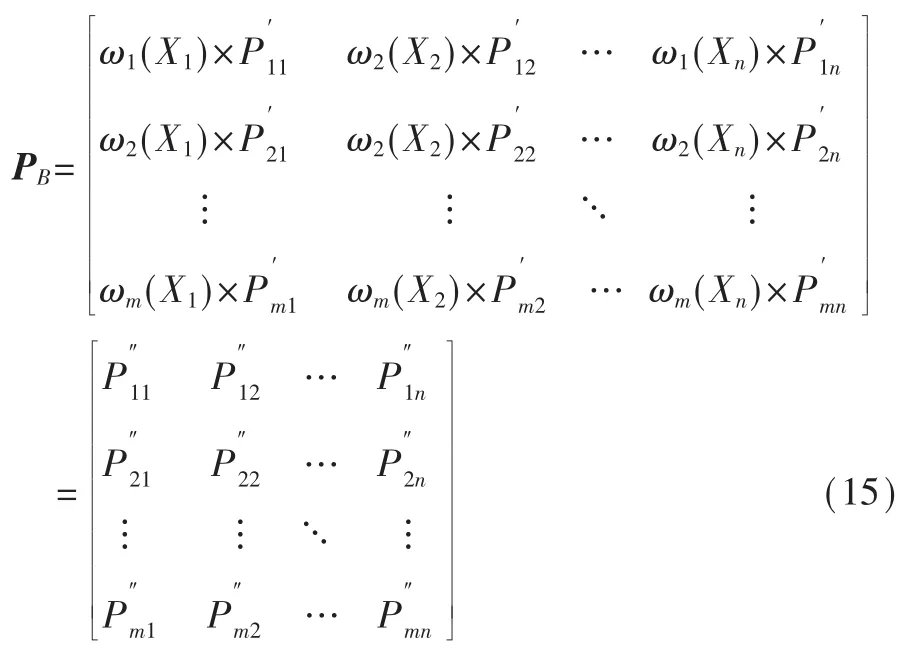

使用W 对规范化后的指标PC进行加权处理,得到加权标准化矩阵PB:

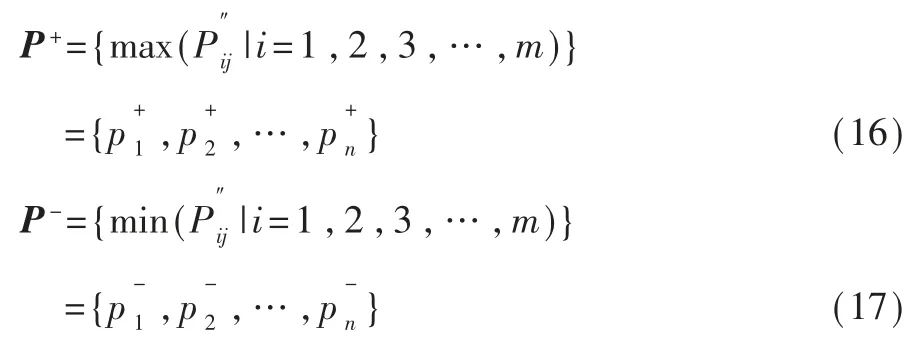

根据加权标准化矩阵PB确定每个指标的正、负理想值构成正、负理想解向量:

通过对传统算法的研究分析,如果直接使用式(16)、式(17)的正、负理想解构造方法容易导致结果出现逆序问题,影响算法的准确性、合理性。因此引入绝对正、负理想解概念,从正、负理想解和正、负理想解的参考标准的确定两个方面进行研究改进。

通过以往研究证明,使用绝对解向量进行决策时,最终的决策结果只与参与决策的指标个数有关,与参与决策的方案个数无关,因此规避了新方案的增加对决策结果的影响,进而解决了决策过程中可能存在的逆序问题。 所以本文中采用绝对正、负理想解代替原本的正、负理想解,以解决当下主流算中存在的逆序问题。

CHEN Yao-wu, ZHOU Qing, MENG Jun, ZENG Zhi, YANG Bo, WANG Yuan, SHU Chang, ZHU Yun-hai

计算绝对正、负理想解向量 P′+、P′-,首先构造参考标准向量L:

其中 i=1,2,…,n,λ∈[0,1]为对正理想解的信任度。

使用参考标准向量L 对正、负理想解向量进行规范化处理,求得绝对正、负理想解向量中的元素值:

并使用参考标准向量L 对数据矩阵PB进行规范化处理:

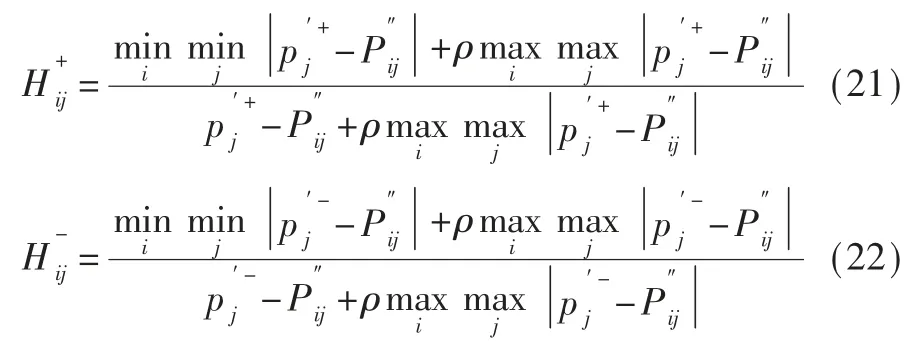

根据计算得出的绝对正、负理想解向量 P′+、P′-构建正、负灰色关联度矩阵H。

根据灰色关联度矩阵计算第i 次攻击的指标正、负灰色关联度为:

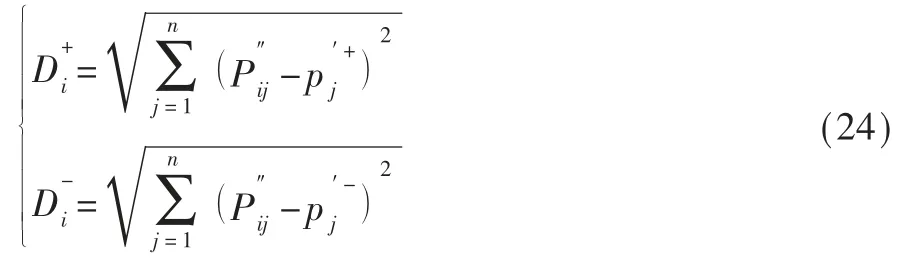

计算指标数据与绝对正、负理想解之间的欧式距离:

加权融合灰色关联度和欧式距离,得到评估数据与绝对正、负理想解向量之间的综合关联度:

其中α、β 为两种关联关系的权重系数。

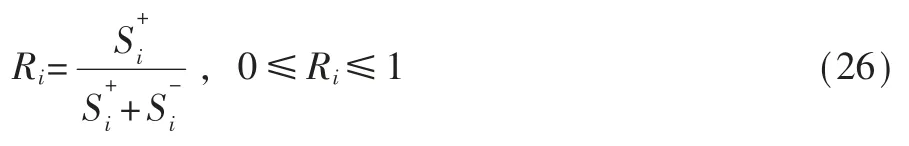

计算每次攻击的正、负关联关系之间的贴进度:

其中,Ri即为第 i 次攻击的评估结果值,Ri评估结果值越大,该次攻击的攻击效果越好,相反,Ri越小,该攻击方案的攻击效果越差。

上述从理论方面详细介绍了对传统网络攻击效果评估算法的主要缺陷的改进。主要改进点如表1所示。

表1 算法改进点

3 仿真分析

本文在现有的网络攻击仿真平台模拟了TCP flood 攻击方式,并通过设定每种攻击方式中僵尸网络的规模,以此区分每次攻击的威胁程度。

首先对三种攻击的实施方案进行简要介绍:针对TCP flood,在目标靶机中搭建Tomcat 服务器作为被攻击目标,在攻击机中搭建 LOIC 攻击工具,利用攻击机中的LOIC 攻击工具对靶机中的Tomcat 服务器进行TCP 攻击中的SYN -flood 攻击。

其次在数据采集方面,本实验利用部署在目标靶机中的系统探针,捕捉目标靶机在攻击前后的网络资源、CPU 资源、内存资源的利用率作为评估指标数据。

最后利用本文设计的综合评估算法得到每次攻击的评估结果。 修改攻击并行数量,以此模拟进行不同威胁程度的攻击操作。 本实验在相同攻击持续时间的前提下进行多次同种攻击规模的仿真实验,对多次攻击数据取算术平均值以减少仿真实验中不可控因素的影响,同时采用灰色关联度分析算法、TOPSIS 算法等其他主流的网络攻击效果评估算法对采集的攻击数据进行综合评估计算,以不同的算法作为对照验证本实验算法准确性和合理性。

3.1 模拟攻击实验数据分析

使用攻击机中部署的LOIC 工具模拟TCP flood攻击对目标靶机中部署的Tomcat 服务器进行DDoS攻击后,通过目标靶机中的采集点对60 s 攻击时间内的指标数据进行带内、带外采集。 通过对每种攻击规模的攻击进行三次实验取算术平均值,以弱化攻击过程中不可控因素的影响。 最终得到如图3 所示的TCP flood 攻击对目标靶机在网络带宽资源、CPU 资源、内存资源占用率数据。

图3 TCP 攻击数据图

如图3 所示,在相同的攻击持续时间内随着攻击规模增大对目标靶机的攻击效果逐渐递增。 TCP攻击通过并行攻击机发送大量的SYN 数据包抢占目标靶机的网络资源,大量消耗目标靶机的网络带宽,致使目标靶机发生网络拥堵;大量的 SYN 数据包会导致目标靶机调用ksoftirqd 和 kworker 持续不断地处理SYN 请求数据包而占用大量的CPU 资源;因为 TCP 攻击并不会产生大量的 IO 操作,所以TCP 攻击针对内存的影响程度不高。

3.2 综合评估结果对比分析

本实验加入了理论最优值和理论最劣值两组理论数据作为真实实验数据的对照组。 理论最优值表示攻击对目标靶机的影响因素都达到最大值,即对网络带宽的占用率、CPU 资源的占用率和内存资源的占用率都达到了100%,同理理论最劣值是攻击对目标靶机的影响因素都达到最小值,即对网络带宽的占用率、CPU 资源的占用率和内存资源没有任何影响,即占用率为0%。

结合文中提及的灰色关联度分析法和TOPSIS算法,本文所提出的基于DDoS 攻击关联性变权算法,利用这三种不同的评估算法对采集到的四次实际攻击数据和作为对照的理论最优值和理论最劣值共六组实验数据进行综合评估计算,从多个角度、多个维度对本文提出的算法进行对照验证实验,得到如图4、表 2 所示的评估结果。

表2 TCP 攻击效果评估结果

图4 TCP 攻击效果评估结果

通过上述图表可以得出三种攻击方式的评估结果,同时反映出灰色关联度算法并没有把实际的四次攻击效果区分开来,这是因为依据实际的攻击结果数据而言,第一次攻击和最后一次攻击对目标靶机的影响差别还是很大,但是灰色关联度分析法的评估结果并没有做出很好的区分。 而 TOPSIS 算法忽视了威胁程度低的攻击对目标靶机造成的影响,夸大了威胁程度高的攻击对目标靶机造成的影响。 因为从实际攻击采集到的数据分析,威胁程度低的攻击也对目标靶机造成了一定的影响, 但是TOPSIS 算法的评估结果却是0,完全忽视了低威胁程度的攻击影响;虽然攻击威胁程度最高的攻击对目标靶机的影响较大,对目标靶机资源也造成了较大的占用,但实际情况是并没有对目标靶机造成毁灭性打击, 然而评估结果却达到了 0.93 或者 0.96甚至 1,过于高估高威胁程度的攻击效果。 本文算法最终得出的结果既没有忽视对靶机的轻微影响也没有夸大对靶机的攻击效果,评估结果之间的区分度处于灰色关联度分析法和TOPSIS 算法之间。并且结合实验中攻击威胁程度的梯度设置,本文算法得出的综合评估结果变化更加贴合梯度提升的威胁程度变化情况。

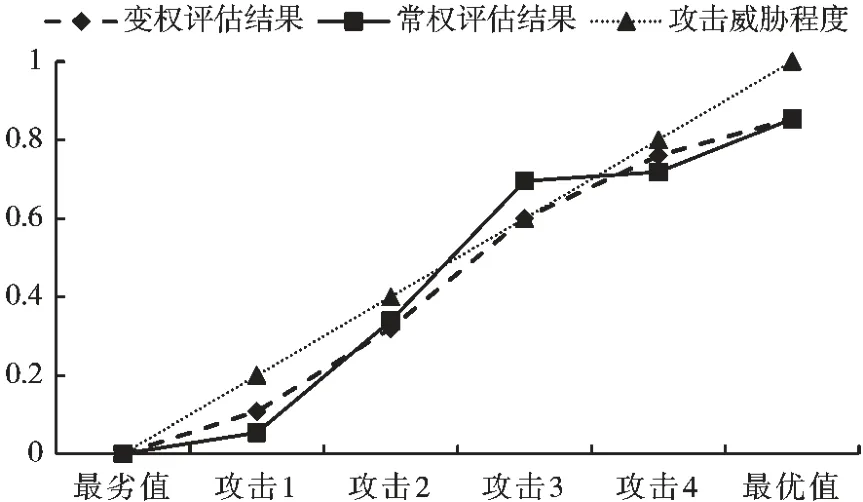

3.3 变权对评估结果的影响分析

本实验中创新性地引入了变权理论,所以针对变权在评估过程中对评估结果的影响,本实验也从常权评估和变权评估这两种评估方案入手,分别进行常权和变权两种方式的评估计算,得到如图5 所示的TCP 攻击评估变权影响折线图。

由图5 可以看出,变权评估结果的曲线斜率的变化更加贴合实验中攻击威胁程度曲线的斜率变化,由此可以得出变权评估的折线变化程度更加贴合攻击威胁程度的变化曲线。 这也正与本实验设计理念相符:即对威胁程度递增的不同攻击进行攻击效果评估,尽量保证其他影响因素相同的情况下,最终的评估结果应能反映出原始的攻击威胁程度变化。 因此相对于常权评估,变权评估结果更为准确合理。

图5 TCP 攻击评估变权影响图

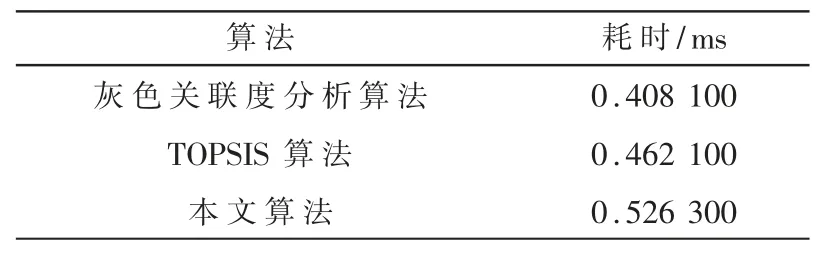

上述实验通过从多种算法、多次攻击和不同攻击规模进行了模拟仿真实验,验证了本文提出的基于DDoS 攻击关联化变权评估算法的准确性、合理性和相较于目前主流算法的优越性。 同时本文还统计了每种算法的多次实验的评估时耗,得到了如表3所示的算法性能数据。 本文算法虽然在引入变权理论和解决逆序问题上增加了算法的复杂度,但是通过对比时间差为纳秒级,约等于0.12 ms。 即证明本文算法相较于当下主流算法在没有可感知的时间耗损情况下,进一步提升了评估算法的准确性和合理性。

表3 算法性能耗时表

4 结论

本文首先从定量评估计算和综合评估计算两个方面对当下主流的评估算法进行研究分析,陈述了网络熵、粗糙集、AHP、F-AHP、D-AHP、TOPSIS、灰色关联度分析法等算法的具体算法逻辑,同时分析了上述算法的优缺点。 以上述算法为基础,本文提出了一种基于DDoS 攻击关联化变权评估算法,在融合上述算法优势的同时引入新的理论改善其中存在的一些主要问题。 其中引入 D 数理论增强了算法对评估信息不完整时的表述能力;引入信息熵中量化计算方法消除了权重确定过程中一致性判断难的问题;引入变权理论改善以往评估算法中针对所有的攻击数据都使用同一权重向量产生误差的问题;引入绝对理想解参考标准解决算法中构建参考序列时可能出现的逆序问题,进而综合提升算法的准确性和合理性。