动态网络安全模型信息安全风险分析

陈 侃

(福州外语外贸学院 理工学院, 福建 福州 350202)

0 引 言

网络已经融入社会生活的方方面面,包括国家机关、高等院校、医疗机构、商业竞争等各种场景的很多时刻,因此对于信息系统和网络环境的安全性、保密性和公开性要求逐渐提高,由于静态网络模型不能实时改变网络结构,其弊端已经逐渐明显[1]。

由于各种客观原因,任何网络模型想要达到百分之百的安全很难。因此信息系统风险评估可以通过几类安全数据进行比较分析,检测评估网络模型以及信息系统的生存性、风险性、经济性和适用性[2]。

1 动态网络安全模型

传统的静态网络安全模型主要防护集中在静态系统安全体系上。传统网络安全模型采用防火墙和访问控制技术限制数据的进入,确认用户身份,核对用户对信息的访问权。防火墙是一种被动的控制访问机制,主要分为三类:分组过滤防火墙、应用代理防火墙和状态检测防火墙。使用对象认证服务和身份鉴别技术,如口令密码、虹膜面部识别验证等方法确认用户身份;使用加密算法对传输数据进行加密,包含对称加密DES算法和非对称加密RSA算法;使用信息鉴别技术如单向散列算法,数字签名机制来确认信息保密性服务、完整性服务和防抵赖性服务。虽然能抵挡大部分来自网络攻击,但是一旦有漏网之鱼,对整个信息系统的危害是极大的。

静态网络安全模型安全组件的防御能力是静态固定的,没有办法随着环境改变和危险发生而改变策略,而防御组件主要采用人工升级更新,这种情况安全组件的检测和防御能力随着时间很容易落后于黑客的攻击速度。

动态网络安全模型是在网络中直接对网络环境进行监控、对网络安全进行防护、对网络危险进行检测和及时做出对网络问题的响应。最早提出的动态网络安全模型是PDR,认为一个动态网络安全模型应该具有三个基本功能要素:防护P(Protection)、检测D(Detection)和响应R(Reaction)[1]。

以PDR模型为基础的主流模型是PPDR模型,也被称为P2DR模型,其中,由安全策略P(Policy)、防护P、检测D和响应R四个部分组成[3]。在安全策略指令控制下,采用防火墙等防护技术进行防护的同时,使用入侵检测技术进行检测,如果发现异常和攻击危险的时候立即调动采取相应措施,进而确保整个系统安全得到保护。在安全策略控制下,和防护技术、检测机制、响应措施一起组成一个完整的循环机制,能够使系统安全得到动态的实时保护[4]。

P2DR模型如图1所示。

图1 P2DR模型

PDRR模型是在PPDR模型上增加了恢复R(Recovery)功能而演变来的,由防护P、检测D、响应R和恢复R四个部分组成。其中,在安全策略P的控制下,使用防火墙等相关的网络防护和检测技术进行全网的安全防护和检测,一旦发现攻击或者安全隐患,马上采取响应,并调整系统尽快恢复到正常使用的系统状态。

PDRR模型如图2所示。

图2 PDRR模型

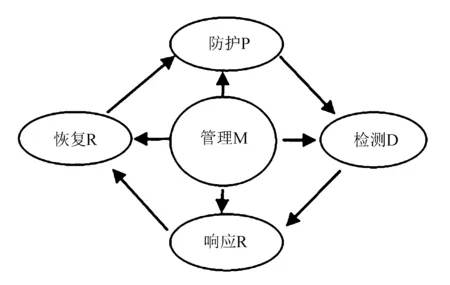

MPDRR模型是在PDRR模型上增加了管理M(Management)功能而发展来的。由管理M、防护P、检测D、响应R和恢复R五个部分组成。与PDRR不同点在于,MPDRR强调将各种技术融为一体,统一由管理组件安排安全策略、防护、检测、响应和恢复机制一体工作。

MPDRR模型如图3所示。

图3 MPDRR模型

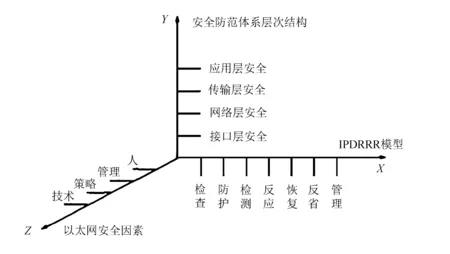

结合PDR、PPDR、PDRR、MPDRR模型和动态网络安全模型在TCP/IP中应给具有以管理策略为中心,使用防火墙技术实时防护,入侵检测技术进行入侵检测,遇到攻击或异常情况,及时响应直到系统恢复到正常使用状态。在网络结构上确保TCP/IP四层结构:

1)由物理层和数据链路层组成的接口层安全;

2)网络层安全;

3)传输层安全;

4)由会话层、表示层、应用层组成的应用层安全。

综合模型如图4所示。

图4 综合模型

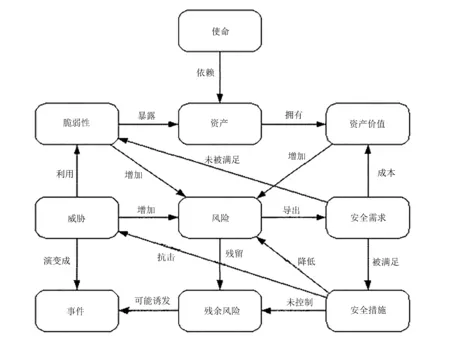

2 信息安全风险分析

信息安全风险分析是指对信息系统的异常事故是否遇到入侵、系统造成损坏程度进行资产评估。信息安全风险主要由三部分组成:

1)风险评估。通过检测系统的威胁和脆弱性,随着威胁和脆弱性增加系统的风险性。

2)风险减缓。根据风险评估分析系统的安全需求,做出降低系统风险的安全措施,控制残余风险。

3)基于系统事件和异常的分析情况,做出合理抗击威胁和降低风险的决策。

信息风险分析结构如图5所示。

图5 信息风险分析结构

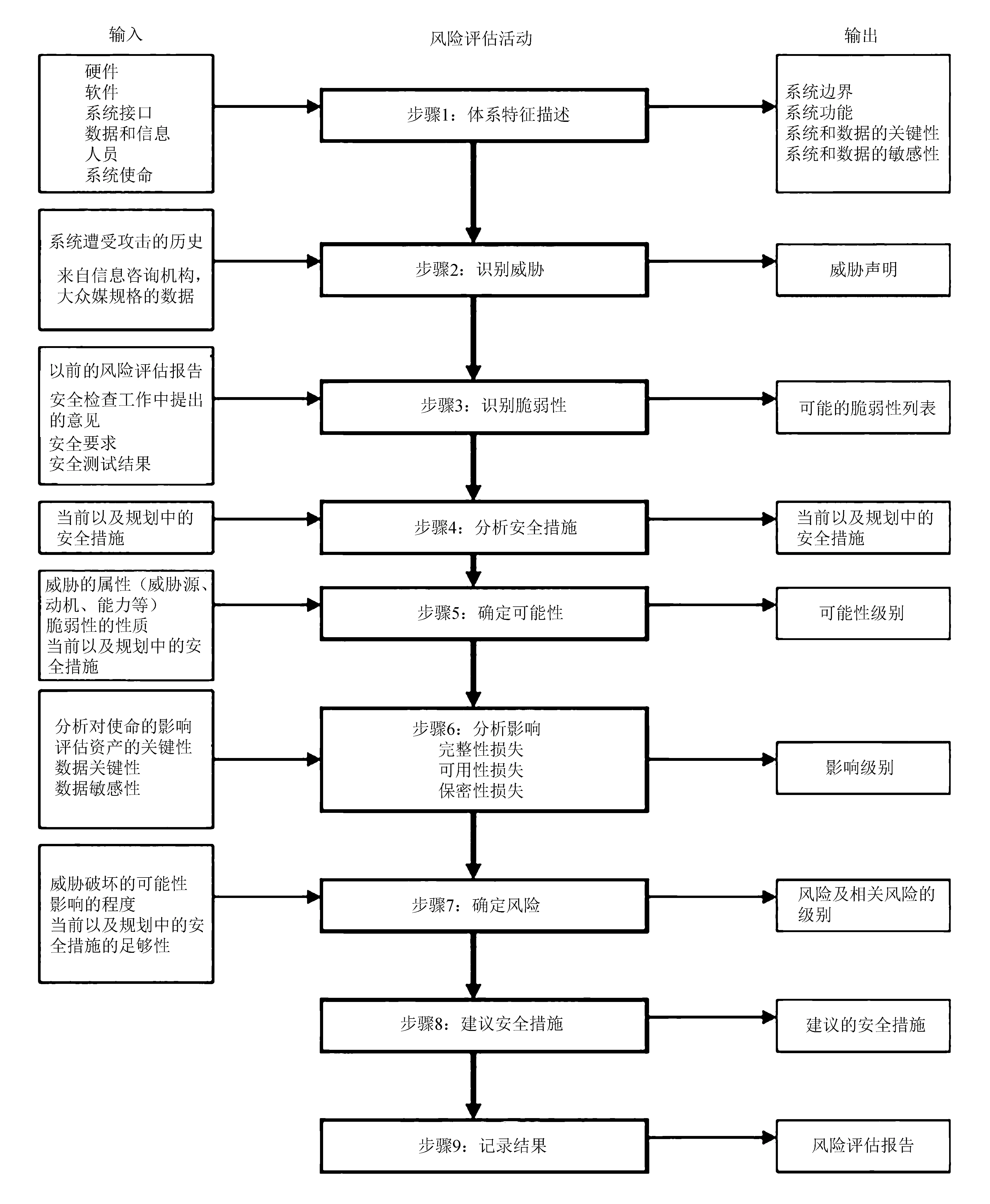

风险评估流程如图6所示。

图6 风险评估流程

信息安全风险分析流程如下:

1)输入相关的数据内容;

2)根据公式进行风险评估活动;

3)输出风险评估结果。

风险计算公式为

R=f(A,V,T)=f(Ia,L(Va,T)),

式中:R----网络风险;

V----网络的脆弱性;

T----网络外界威胁;

A----资产价值[5]。

信息安全风险评估活动步骤如下:

1)先进行硬件、软件、系统接口、数据和信息的输入操作,然后由风险评估系统进行体系特征描述,输出系统功能和系统数据的关键性;

2)输入系统遭受的攻击历史和攻击数据,风险评估系统进行威胁识别;

3)输入以前的风险评估报告,风险评估系统进行脆弱性识别,输出可能的脆弱性列表;

4)输入当前以及规划的安全措施,风险评估系统进行安全措施分析,输出这部分安全措施存在的问题;

5)输入可能遇到的威胁,风险评估系统进行分析遇到该威胁的可能性,确认威胁的级别;

6)输入评估的关键性、敏感性数据,风险评估系统进行分析完整性损失、可用性损失、保密性损失对系统的影响级别;

7)输入威胁破坏的可能性和对系统的影响程度,对风险评估系统进行分析,确定风险和相关风险的级别;

8)提出安全措施;

9)记录结果,填写风险评估报告。

3 实验与结果分析

本次使用的动态网络模型信息安全风险分析实验验证方法中发现结果,在LazyLBR和VFI的ROC曲线进行统计和F-度量,采用10倍交叉验证方法。本实验对比了四种动态网络模型信息安全风险的数字学习曲线[6]。分析它们正确分类的实例,包含tp速率(风险=是)、tn速率(风险=否)、F-measure(加权平均值)、ROC面积(加权平均值)。

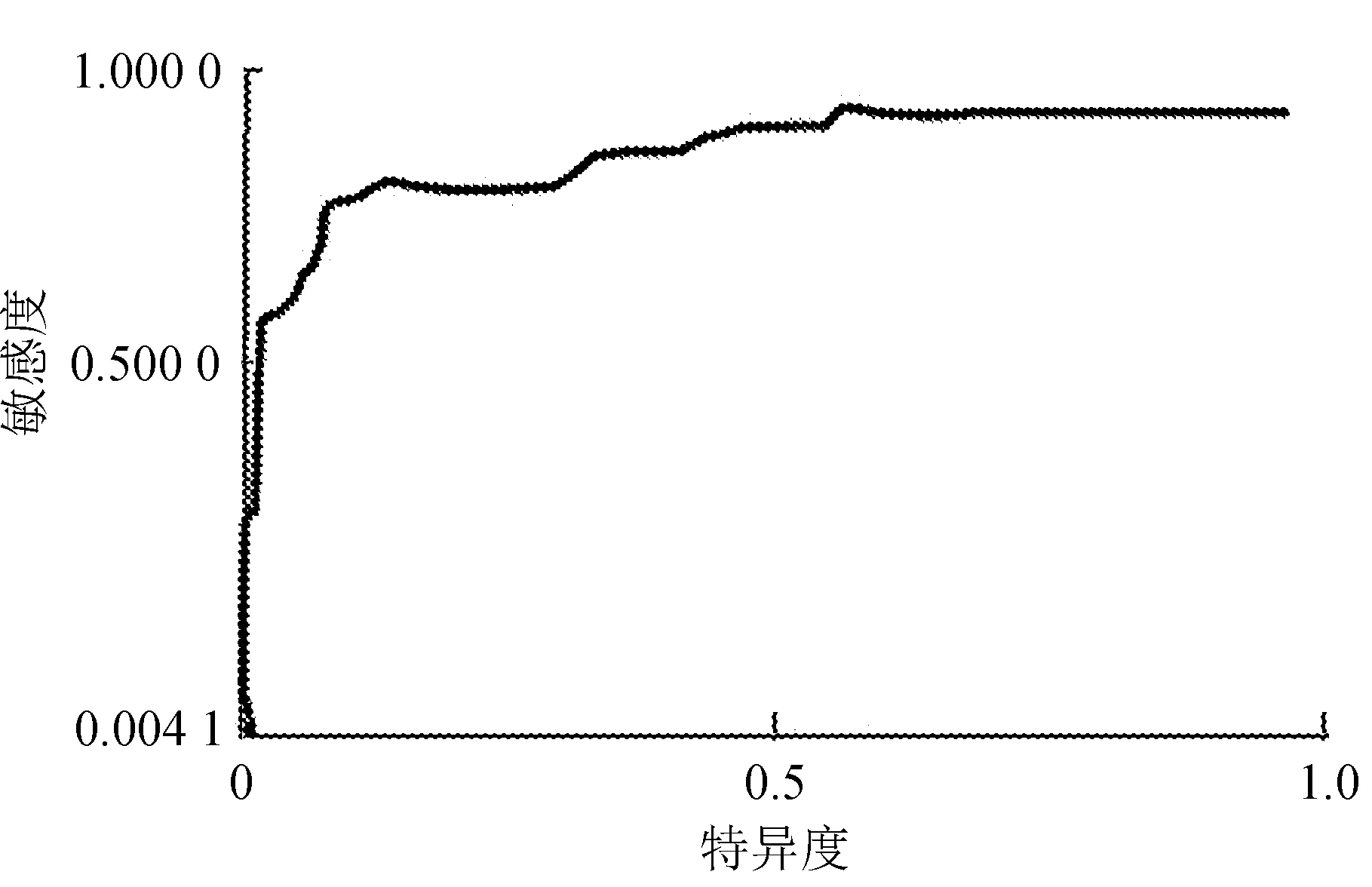

LazyLBR信息安全风险分析模型的ROC曲线如图7所示。

图7 LazyLBR信息安全风险分析模型的ROC曲线

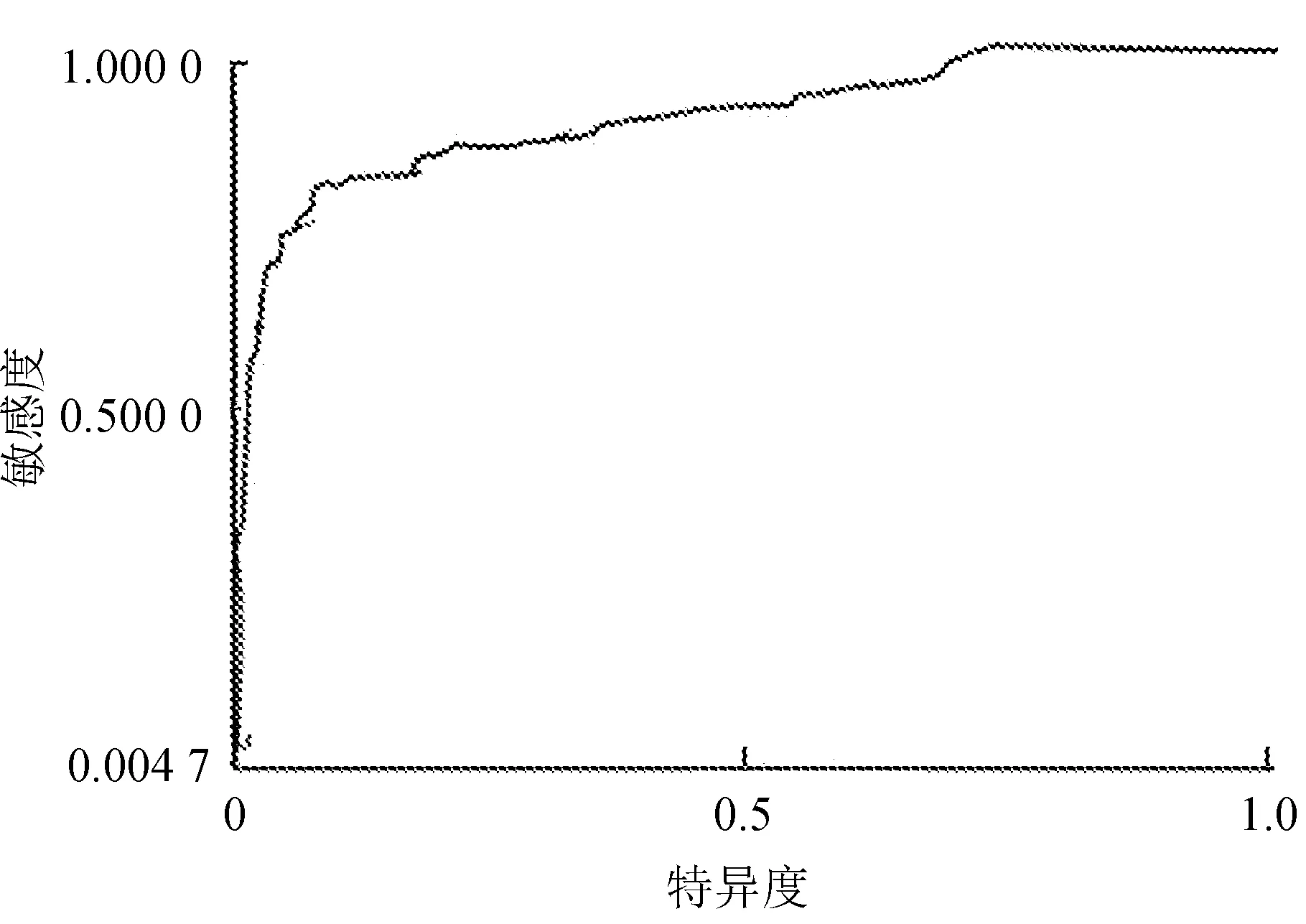

VFI信息安全风险分析模型的ROC曲线如图8所示。

图8 VFI信息安全风险分析模型的ROC曲线

对比计算风险方法是由tp/fp数值得出。其中,ROC面积值为0.963的MPDRR模型领先。

将数据的加权平均值作为绩效衡量手段,在ROC面积为0.9的测试表示合格。在MPDRR信息安全风险模型中生成了低错误率的最精确的结果。

贝叶斯网络(Bayes Net)的学习性能如图9所示。

图9 贝叶斯网络的学习性能

LazyLBR的学习性能如图10所示。

图10 LazyLBR的学习性能

观察动态网络模型信息安全风险的学习曲线,分析正确分类率和F-measure(加权平均值)测量数据[5]。结果表明,当测试风险值增加到350个入侵攻击时,图中曲线都接近平行于坐标轴,表明四个动态网络模型的学习能力都达到了最大限度[7]。

由于实验中设定风险监测大小限定,实验结果不能保证这些动态网络模型的信息安全风险数值是否达到了它们的最大极限。

4 结 语

由于网络已经融入生活、工作、学习的各个方面,信息系统安全和网络模型安全显得越来越重要。传统的静态网络模型把防护主要集中在静态方式上,动态的网络安全模型在防护P、检测D、响应R的基础上,增加了策略P功能、恢复R功能、管理M功能,实现动态实时的网络安全检测,并且能及时对可能发生的异常情况在策略的控制下进行恢复系统等操作。由于客观原因,没有一种网络系统是绝对安全的,采用信息安全风险对可能的威胁和异常情况进行分析报告。