基于属性基加密的车联网冷链物流配送目标隐私保护算法

张滨丽 卞兴超

1(绥化学院经济管理学院 黑龙江 绥化 152061)2(绥化学院教务处 黑龙江 绥化 152061)

0 引 言

随着车联网、无线通信以及定位技术的进步,冷链物流以其高效、可操作和可监控性被广泛应用在冷冻商品的销售、运输和配送中[1-2]。通常车联网下的冷链物流需要在每个中转站提交当前位置,并将按照目标位置与中转位置进行关联,以便就近选择下一中转位置[2-3]。在这样的处理过程中,由于目标是公开的,易造成目标用户个人隐私尤其是商业隐私的泄露。针对这样的问题,当前主要利用二维码技术、加密技术进行配送目标的隐私处理[4-7]。严文博等[5]基于二维码技术提出的LIPPS算法使用非授权不可识别的二维码防止攻击者获得用户隐私。赵灵奇等[6]结合当前流行的区块链技术和分层加密方案提出BHE算法,利用分布式存储和加密手段阻止攻击者查获用户信息。Gao等[7]更是基于属性访问控制防止任意属性无关人员对用户信息的访问。但是,采用二维码或者加密技术并没有有效地处理中转位置与配送目标之间的关联[8-9],而且连续的中转位置与配送目标之间的关联,又进一步泄露了配送目标。一旦中转与配送信息被黑客攻击或者数据平台因商业利益将这些信息泄露,用户的配送目标将会被攻击者获得,进而可能对用户商业信息、经济利益甚至是人身安全造成威胁或损害。

针对这种中转可被攻击者利用并关联配送目标的情况,基于属性基加密和车联网中车辆可协作通信的特点,提出了一种同属性冷链物流车辆中转位置泛化的隐私保护算法,以此保护用户的配送目标。该算法首先利用车联网车辆之间可互相通信的特点在中转位置寻找同类车辆,同时基于同类车辆具有相同属性这一基本条件,利用相同属性车辆可相互解密同属性加密信息这一特点,完成车辆泛化。由于泛化后的车辆均存在与该车联网内各车辆配送目标关联这一特点,使得攻击者很难在泛化后的车辆中准确地识别配送目标,进而保护了用户隐私。

1 中转位置泛化的配送目标隐私保护算法

1.1 预备知识

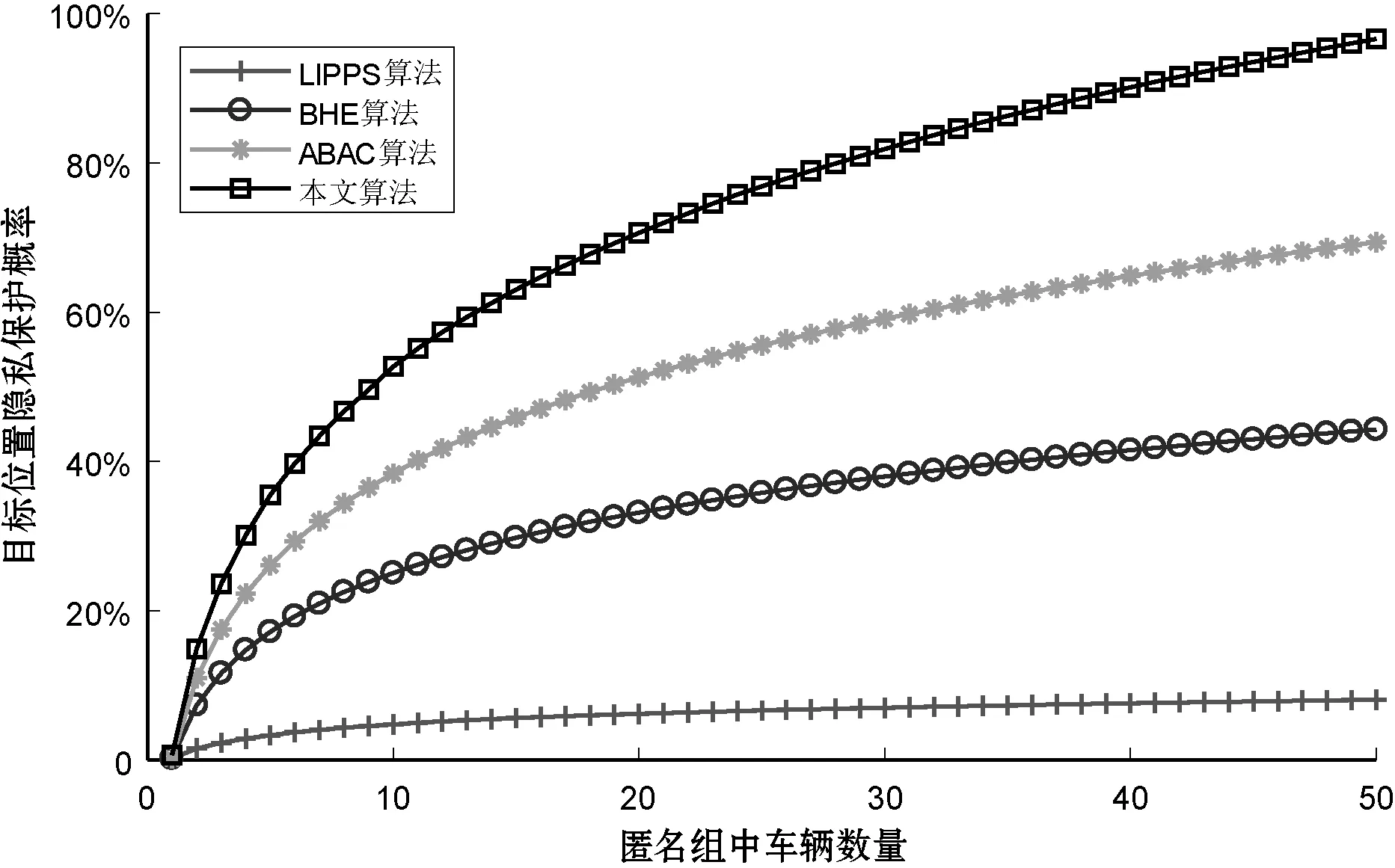

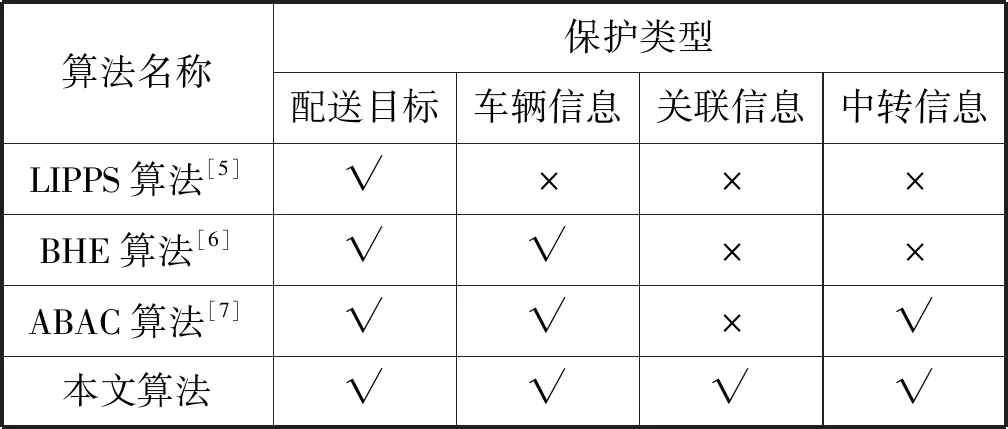

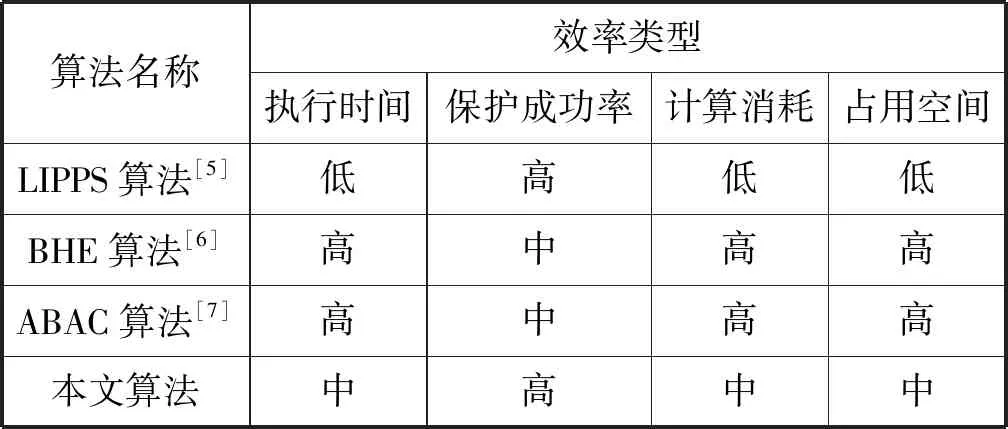

设车联网中冷链物流车辆存在的属性总量可表示为A={a1,a2,…,an},其中n为属性数量,则当前车辆所体现的属性可表示为A={a1,a2,…,am},m< 本文研究主要目的是通过同车联网络下同属性物流车辆的泛化来实现隐私保护,同时其隐私信息不能被不同属性车辆所获得。因此,本文算法采用属性加密后同属性之间车辆解密网内信息,进而建立车联网内匿名群体的方式实现隐私保护。该思想可表示为如图1所示的车联网冷链物流车辆匿名组建立过程。 图1 车联网冷链物流车辆匿名组建立过程 基于上述思想以及图1所示的建立过程,算法的处理过程可表示为: (1) 寻求保护配送目标的车辆首先将寻求建组信息M,使用由密钥分发器提供的公钥pk以及自身属性建立的属性访问策略Au对M加密后,获得密文信息E=E(M),并将密文信息E在当前中转区域建立的车联网络内广播。 (2) 当前中转区域车联网络内的其他车辆在接收到密文信息E之后,首先确定是否参与匿名组建立。若不愿,则放弃当前密文信息,否则尝试使用自身属性集Ar对密文信息E进行解密,在解密后利用E中包含的用户公钥,加密建组意愿信息和配送目标信息,并在车联网络内发布该加密信息Eb。 (3) 请求车辆对反馈回来的同意建组信息进行解密,并计算同意建组车辆数量,当该数量满足匿名要求时建立匿名组,同时将获得的多个配送目标信息与真实目标信息混合后,提交当前中转机构进行后续中转或者目标查询。 (4) 在获得中转机构反馈后,从反馈信息中获取所需位置,完成后续配送运输。 在这一过程中,协作车辆的信息处理可表示为算法1所示的加密信息处理过程。 算法1解密处理算法 输入:加密信息E,自身属性Ar。 输出:加密信息Eb。 1) if (不愿加入匿名组) 2) 放弃加密信息E; 3) else 4) 利用Ar尝试解密E; 5) if (不能解密) 6) 放弃加密信息E; 7) else 8) 解密E,并使用解密后的私钥加密自身配送目标信息和匿名组建立意愿信息获得Eb; 9) end if 10) end if 在获得由多个不同车辆完成算法1处理后,反馈来的建组信息之后,请求车辆执行算法2,利用反馈信息建立匿名组,并生成泛化配送目标。 算法2匿名组建立算法 输入:加密信息Eb,匿名参数k。 输出:匿名配送目标集合Da。 1) 利用私钥密钥解密收到的加密信息Eb; 2) if (合作车辆数量 3) 算法执行失败; 4) else 5) 继续解密其他反馈加密信息Eb; 6) 建立配送目标集合Da; 7) end if 综上,通过上述算法的处理,当前中转机构将会获得匿名请求车辆发送的多个配送目标所针对的不同后续访问中转或配送目标,且匿名组内各目标与该中转之间均存在相类似的关联信息,进而攻击者很难通过关联信息准确地识别真实的配送目标。 车联网冷链物流配送目标隐私保护算法的安全性取决于属性基加密的安全性以及泛化后配送目标与当前中转之间关联的不可区分性。对于属性基加密的安全性可参考文献给出的证明。下面将对配送目标与当前中转之间的可关联性加以分析。为有效分析这种关联性,假设当前车联网络内匿名组中存在k个不同的配送目标,则配送目标与当前中转之间的关联关系可表示为pi,i≤k。于是,对于k个不同的关联关系,攻击者对目标车辆的辨识可表示为: H(i)=-pilog2pi (1) 根据最大熵定理可知,当熵值最大时,此时构成熵的每个概率彼此相等,即攻击者对每个关联之间的推测彼此相等。因此,设存在攻击者与用户之间的一个双方博弈。令攻击者准备了两个可关联当前中转的配送目标,并将这两个配送目标发送给用户;用户在两个配送目标中随机选择c∈{1,2},并将两个配送目标返还给攻击者;攻击者计算这两个配送目标与中转之间的关联性,获得关联概率pi和pj,如果攻击者通过分析pi和pj获得一个c′,使得c′=c,则攻击者获胜,否则用户获胜。 定理1若隐私保护算法可应对中转与配送目标的关联分析攻击,则对于任意配送目标有: pi=pj (2) 引理1本文算法可应对中转与配送目标的关联分析攻击。 证明对于匿名组内配送目标,任意目标与当前中转之间的关联概率可通过: pi=p(配送目标i|当前中转) (3) 计算获得其关联概率,同样对于任意与该目标不同的配送目标有: pj=p(配送目标j|当前中转) (4) 由于本文算法通过属性基加解密的方式寻找到车联网内同属性车辆建立匿名组,使得当前匿名组内车辆均存在相同的可能性去往不同的配送目标,于是攻击者通过中转与配送目标的关联计算有pi=pj。此时,若能取得最大熵,即攻击者对于当前匿名组内车辆具有最大不确定性,因此配送目标的隐私得到保护。 车联网冷链物流配送目标隐私保护算法的执行时间复杂度取决于算法1和算法2。算法1是通过嵌套的判断完成处理的,表面上看其时间复杂度为O(n)。但是,由于属性基加密的解密算法是需要对解密用户提供的每个属性进行处理计算的,因此在正确处理并解密的过程中需要设置一个循环计算,通过循环计算对每个属性加以验证处理,此时算法1的时间复杂度可看作为是O(n2)。同样,对于算法2,发起车辆需要对所有反馈同意建立匿名组的车辆配送目标加以处理,这个过程需要设置一个循环计算,因此,算法2的时间复杂度同样不是O(n),而是O(n2)。由于隐私保护算法需要车联网内参与匿名组中的所有用户处理解密信息,那么算法1实际上是被处理多次,但这种处理是在不同的车辆独立完成的,此时并不是一个循环处理过程,因此该算法总的时间复杂度可表示为O(n2),即算法可在O(n2)时间内结束计算。 通过上述理论分析,验证了本文算法在安全性和时间效率上的优势,下面将通过对比实验进一步证明本文算法与其他同类算法相比较的优越性。为验证算法的优越性,将模拟实验部署在笔记本电脑,CORE i7处理器,8 GB内存Windows 10操作系统的环境上,使用MATLAB 2017a进行模拟测试。实验假设在同一中转区域车联网络内,可完成通信转发以及各种隐私处理的车辆节点数量随参数可调节,且均处于一跳通信范围内。同时,对所有车辆节点随机分配车辆属性。参与比较的算法包括基于二维码的LIPPS算法[5]、基于区块链和分层加密的BHE算法[6]和基于属性访问控制的ABAC算法[7]。对比实验将在算法执行时间、隐私保护成功率、目标位置可关联性以及目标位置隐私保护概率等几个方面展开,所有实验结果均为500次测试后取平均值生成的比较结果。 图2给出了几种算法在执行时间上的差异。可以看出,本文算法的执行时间最低,这是由于将解密算法和匿名组建立放在了其他协作车辆上执行,并行执行的算法降低了算法的执行时间。而其他算法中,LIPPS算法由于需要生成信息二维码,其执行时间相对较低。ABAC算法由于采用的是属性访问控制,其加密计算所耗费的时间相对较高,影响了算法执行时间。最后,BHE算法采用分层加密和区块链技术,其处理较为复杂导致其算法执行时间最高。 图2 算法执行时间对比 图3给出了不同算法在算法执行成功率方面的差异。由于本文所提出的算法是基于车辆在已建立车联网的前提下,根据各自属性通过属性基加密的分布式处理完成匿名的,所以算法未考虑各车辆之间彼此通信失效的情况,且一旦彼此通信失效车联网也将不复存在。可以看出,所有算法均随着匿名车辆数量的增加导致执行成功率降低。由于本文算法采用的是同中转中车联网内协作车辆的选择,因此其成功率最高。而LIPPS算法采用的是二维码技术,该技术仅把用户信息隐藏,并未能有效地进行隐私处理,其算法成功率稍低。ABAC算法采用的是属性访问控制,一方面有二维码技术的缺点,另一方面由于访问控制的限制,其成功率更低。BHE算法的分层加密和区块链产生的复杂处理,更影响了该算法的执行成功率。 图3 算法执行成功率 图4给出了不同算法在目标可关联性方面的差异。为了度量这种差异,并未使用攻击者对目标预测的信息熵加以度量。可以看出,本文算法的信息熵取值最高,这是由于本文算法泛化了中转与配送目标之间的关联关系,令攻击者具有最大不确定性。而ABAC算法由于采用属性访问策略,使得部分关联被限制在访问范围,因此起到了一定的模糊关联的作用,其信息熵取值稍低。BHE算法同样由于加密技术的影响,部分关联被限制,但其限制的随机性较高,影响了信息熵取值。LIPPS算法的二维码技术未能对这种关联进行泛化或隐藏,因此其信息熵取值最低。 图4 算法目标可关联性(熵) 图5给出了不同算法对配送目标的保护概率。可以看出,本文算法对配送目标的保护概率最高,且随着匿名组中车辆的增加其保护概率逐渐增高,这是由于更多的车辆增加了攻击者猜测不确定性,进而提升了保护概率。ABAC算法的访问策略同样由于增加的车辆中存在的同类属性车辆,因而其配送目标保护概率稍低于本文算法。BHE算法由于区块链技术的使用,使得具有一定同类型的车辆被包含其中,因而具备一定的配送目标保护概率。LIPPS算法的二维码技术由于未能防止攻击者采用关联攻击的方式对配送目标加以攻击,因此其配送目标隐私保护概率最低。 图5 算法配送目标隐私保护概率 表1给出了几种算法可保护的车联网冷链物流的隐私信息类型。可以看出,本文算法具有最多的隐私信息保护类型,相比于其他同类算法具有最好的隐私保护能力。 表1 算法可保护的信息类型 表2给出了几种算法在执行效率方面的差异。可以看出,本文算法具有较好的执行效率,仅比基于二维码技术的LIPPS算法稍差,但是本文算法具有远好于LIPPS算法的隐私保护能力,因此本文算法具有更好的实际部署能力。 表2 算法执行效率 综上,通过性能分析以及实验结果比较,可以认为本文算法在同类算法中具有较为优越的安全性和较好的实际执行性能,相对于同类算法具有较大的优势。 物流业尤其是车联网冷链物流的兴起为用户使用带来了极大的便利,但是这种技术的广泛使用也同时带来了隐私安全问题。为应对这种隐私安全威胁,本文基于属性基加密策略,提出了一种可应用于车联网冷链物流配送目标隐私保护的有效方法。该方法利用车联网内车辆信息交互的优势,基于同属性车辆可解密属性基加密信息的特点,建立了车联网内车辆匿名集,通过车辆匿名集实现了中转和配送目标关联以及配送目标的泛化操作。之后,利用信息熵度量和博弈观点,对该算法的安全性加以了证明,通过时间复杂度分析,证明了算法的执行效率。最后,通过与其他同类算法的对比实验结果和成因说明,进一步验证了所提出算法的优越性。但是,由于所提出的算法主要针对配送目标的隐私保护,对于其他信息如配送物品、配送时间等信息的保护相对较弱,且算法在执行过程中会因协作车辆较少而执行失败,今后将在如何提升隐私保护所针对的信息以及提升隐私保护成功率等方面展开研究。1.2 算法基本思想和处理过程

2 算法分析

2.1 安全性分析

2.2 复杂度分析

3 实验与结果分析

4 结 语