一种利用深度信念网络的物理层融合认证方案

李兴志

(江南计算技术研究所,江苏 无锡 214000)

0 引言

随着无线网络技术的进步和智能终端的快速普及,无线网络得到十分广泛的应用。由于无线网络具有开放性和广播性特点,与传统的有线通信系统相比更容易受到潜在的攻击威胁[1]。无线网络对外部攻击者开放,攻击者可以伪装成合法用户,通过修改媒体存取控制(Media Access Control,MAC)地址或其他方式访问网络,无需物理连接就可十分便利地实施中间人攻击或拒绝服务攻击。传统的高级认证技术,如信息加密[2]、消息摘要[3]或消息认证码[4]等方案的安全性,都依赖于攻击者计算能力有限的假设[5]。随着现代算法和硬件的改进,计算机的计算能力飞速提升,这种基于计算复杂度的安全保护也日益受到威胁。

近年来,基于信号的发射设备和无线信道的物理特性检测无线网络中的攻击者从而进行物理层认证(Physical Layer Authentication,PLA)的技术受到关注[6]。常见的物理层认证方案通过提取信道特征对发送方的身份真实性进行认证[7],并通过比较两个连续接收信号的信道特征相似度来验证消息是否来自合法发送者[8]。已有研究表明,使用信道冲激响应(Channel Impulse Response,CIR)[9]、信道频率响应(Channel Frequency Response,CFR)[10]、接收信号强 度(Received Signal Strength,RSS)[11]和信道状态信息(Channel State Information,CSI)[12]等不同的信道特征均可实现物理层认证,但仅使用信道特征并不能完全防止无线网络攻击,因为这种方法只能保证信道结构在通信过程中不发生变化,而无法保证信道在建立过程中的安全。这类物理层认证技术忽略了信号中包含的设备射频指纹,即在制造过程中引入电路容差和元器件容差等模拟电路组件的独特缺陷。设备的射频指纹具有唯一性和不可仿造性,可用于表征设备身份,实现另一种物理层认证[13-14],但在基于射频指纹的认证技术中,信道状态信息等信道特征却作为干扰因素被消除了。综合考虑以上两种方法的优缺点,本文提出一种基于深度信念网络的物理层融合认证方案(Physical Layer Fusion Authentication Scheme Based on Deep Belief Network,DBN-PLFA)。

DBN-PLFA 方案基于信号发射设备的射频指纹和信道特征实现接受信号的安全认证,相比基于单一特征的认证方案更加安全。该方案从接收信号中提取射频特征作为接入设备的射频指纹,并使用信道状态信息作为信道指纹,随后使用一个深度信念网络(Deep Belief Network,DBN)提取稳定丰富的指纹特征,并采用图像处理和语音识别中常用的贪婪学习算法逐层训练该神经网络的权重,以降低计算复杂度[15]。本文贡献主要体现在3 个方面:

(1)提出了DBN-PLFA 方案,该方案利用接入设备的射频指纹和信号的信道指纹作为检测特征,可以比基于单一特征的认证方案更多关注发送方信息。

(2)使用深度信念网络获取指纹更丰富和稳定的特征,并通过复杂度较低的贪婪学习算法训练权重。

(3)使用基于径向基函数的概率方法检测欺骗攻击者,保证认证的准确性。

1 系统模型

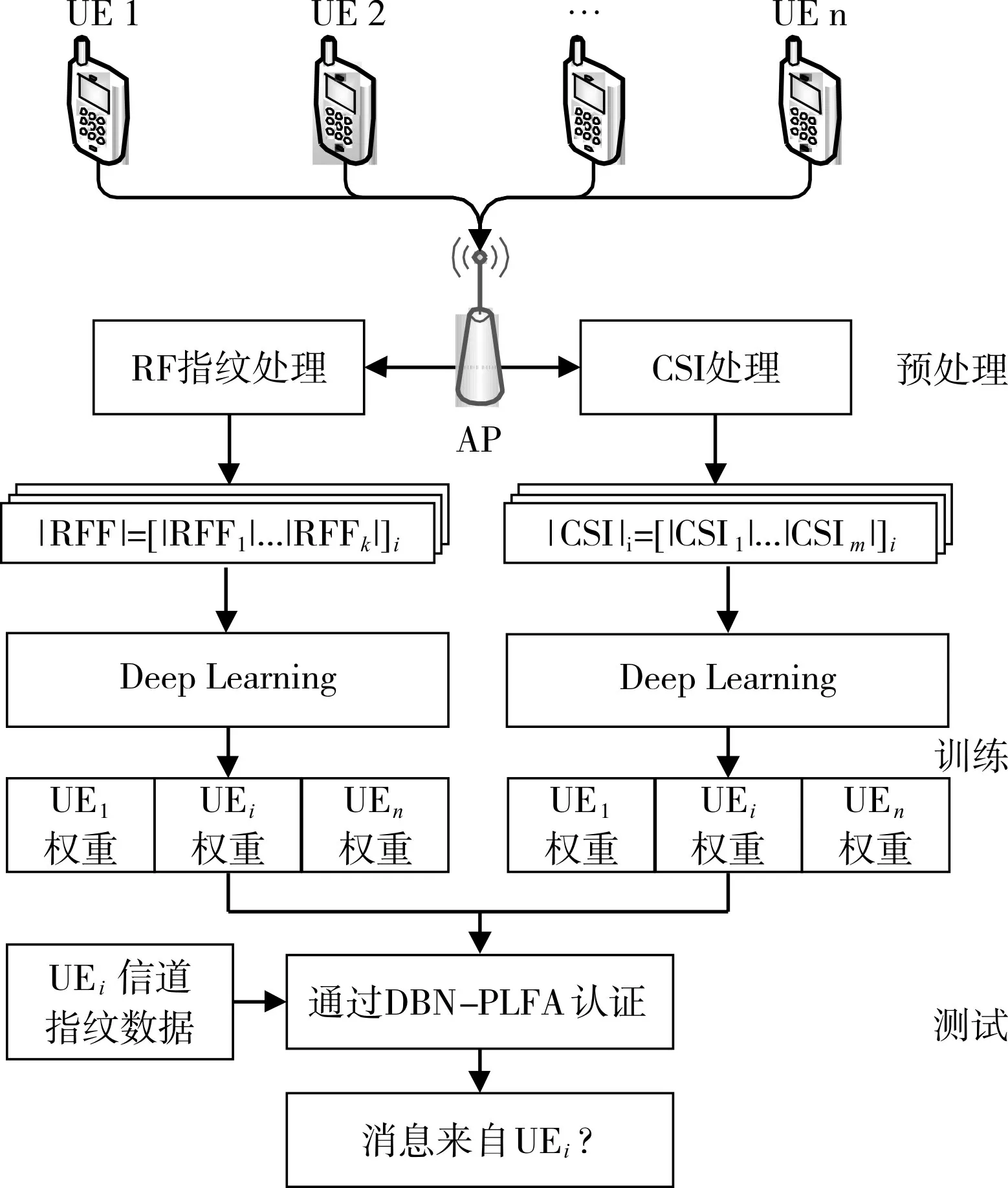

如图2 所示,基于深度信念网络的物理层融合认证方案分为预处理、离线训练和在线认证3 个阶段。预处理阶段,AP 获取接入UE 的射频特征和CSI 值,将其归一化为射频指纹和信道指纹;训练阶段,分别用一个深度信念网络(Deep Belief Network,DBN)对指纹进行分析,并用贪婪学习算法训练该网络的权重[16];在线认证阶段,AP 通过一种基于径向基函数的概率方法生成融合指纹,对UE 进行认证。

Fig.1 System Model图1 系统模型

Fig.2 Physical layer fusion authentication scheme图2 物理层融合认证方案

2 认证流程

2.1 物理层指纹测量方法

发射机发送的电磁信号不仅用于通信数据包,而且还含有该信号所经历的信道信息。信道分为设备信道和自然信道,分别提取这两种信道特征并分别生成指纹,这是DBN-PLFA 方案的基础。信道模型定义如下:

其中,H 表示信道矩阵,表示发送信号向量,表示接收信号向量,表示加性高斯白噪声(Additive White Gaussian Noise,AWGN)。

设备通道指数字发射机产生信号的内部电路。由于制造工艺问题,电子元件的制造精度不可能无限小,每个元件的实际值均会与标称值存在偏差,这种实际值与标称值的差值称为元件的制造容差[17]。发射机的数模转换器、混频器、本振器、射频滤波器、功率放大器等器件在制造过程中都会存在制造容差,从而导致模拟电路参数的随机偏移。这种设备硬件的不完美性会形成特有的射频特征,如载频偏移、时钟偏移、I/Q 不平衡等。设备的这种射频特征又叫射频指纹,类似人的指纹,具有独特且非伪造特性,可以据此区分不同设备。在DBN-PLFA 方案中,采用发射机的信号功率谱密度(Power Spectral Density,PSD)Sy提取射频指纹用于判断信号来源的合法性:

其中,是噪声的功率谱密度,采用归一化的PSD 提取RF 指纹vR。

同样,自然信道指电磁波的传播信道。由于多径、衰落和阴影的影响,其具有随机性和保密性的天然随机源可以用CSI 来描述。AP 接收数据包的原始CSI 值可以从专用网卡的驱动中读取。天线k上子载波i的信道频率响应Hk,i可由下式给出:

其中,|Hk,i|和∠Hk,i分别表示幅度响应和相位响应。本文利用CSI 的幅值提取信道指纹,对于每个接收到的数据包,可从Intel Wi-Fi link 5300 网卡的3 根天线上收集到90个原始CSI 值,然后将90 个CSI 值的振幅归一化作为信道指纹vC。

基因芯片是将预先设计的分子探针固定在载体(硅片、玻片)上,基于PCR分子杂交为基础,将带有荧光标记的样品分子与固定在基因芯片上的分子探针进行杂交,并根据其杂交信号强弱程度来获取样品分子基因序列信息。许俊钢(2016)[31]将基因芯片技术用于检测沙门氏菌、金黄色葡萄球菌、志贺氏菌和大肠杆菌这4种临床常见的致病细菌,结果在8h内检测完30份样品,检测时间较常规检测时间平均缩短了1/3。饶宝等(2012)[32]用所建立的基因芯片技术不仅能够快速地检测出沙门氏菌、大肠杆菌及金黄色葡萄球菌这3种致病菌,而且还能达到将它们区分开的目的,为基因芯片在检测致病菌方面提供了有力的支撑。

2.2 利用深度学习训练DBN

在离线训练阶段,DBN-PLFA 通过DBN 获得射频指纹和信道指纹的细节特征,以有效描述和识别每个用户的指纹,从而更好地区分合法UE 和攻击者。如图3 所示,使用深度学习训练DBN 权重的过程包括预训练、展开和微调3个步骤[18]。用hi表示第i,i=1,2,3 层的隐藏神经元,Ki表示隐藏神经元的数量,h0表示输入数据,即提取的vR或vC。此外,Wi表示两层间的权重,bi表示hi的偏置,如图3(c)所示。为降低输入数据的维数,假设较高隐藏层的神经元数大于较低隐藏层的神经元数,即K1>K2>K3。

Fig.3 The process of training DBN weights图3 DBN 权重训练过程

具有3 个隐藏层的深度网络概率生成模型由Pr(h0,h1,h2,h3)给出,需要最大化输入数据的边缘分布以获得深度网络的最佳权重,公式如下:

具有多个隐藏层的DBN 权重优化是一个相当困难的问题,因为只有当初始权值接近一个好的解时梯度下降法才能很好地工作。为了找到合适的初始权值,采用贪婪学习算法一次学习一层的特征逐层进行预训练[18]。如图3(a)所示,该DBN 模型可以看作3 个受限玻尔兹曼机(Restricted Boltzmann Machine,RBM)的堆栈,这些RBM 可以通过无监督训练提取输入数据的基本特征作为良好的初始参数。对于第i层的RBM 模型,联合分布Pr(hi-1,hi)可以看作是一个二部无向图模型[19]:

其中,E(hi-1,hi)是Pr(hi-1,hi)的能量函数,由式(6)表示:

因为很难找到联合分布的Pr(hi-1,hi),所以用对比梯度(CD)算法将其近似表示如下:

其中,σ(x)是S 函数1/[1+exp(-x)]。

RBM 的堆栈可以从低层到高层进行训练:①估计第一层RBM 的参数{b0,b1,W1}来模拟输入数据的特性;②冻结第一层的参数{b0,W1}并通过条件概率Pr(h1|h0)获得样本h1,以训练第二层RBM 的参数{b1,b2,W2};③用相同方法估算第三层RBM 的参数{b2,b3,W3}。

该框架将训练整个DBN 直接转化为训练多个RBM 的堆栈,极大降低了训练复杂度。对于每个RBM,使用一步迭代对比散度(Contrastive Divergence,CD)算法来更新权值。首先根据输入数据得到输入层(第i-1 层)的神经元激活状态hi-1,然后根据条件概率Pr(hi|hi-1)计算第i层的神经元状态hi。在hi确定之后,分别基于条件概率。设学习效率为ε,按照以下方式更新参数:

预训练完成后,对深度网络进行组合扩展,用输入数据h0和前向传播算法展开深度网络,得到重构数据h0'。如果h0'和h0相同,则将隐藏层hi视为视觉层h0的另一个表示,此时隐藏层可以作为可视层输入数据特征[20]。然后根据输入数据与重构数据之间的误差,利用反向传播算法对各权重进行微调,使模型收敛到局部最优。通过最小化重构误差得到最优权重,对接收消息进行认证。

2.3 基于融合认证的欺骗检测

本文提出一种概率方法,通过输入数据vR(vC)和重构数据的误差对接收信号的合法性进行判决。当UE第一次访问时,AP 通过图3 所示的过程对vR(vC)进行训练,以获取用户的指纹特征,并将其存储在指纹特征数据库中以帮助在线认证。然后AP 将使用训练好的权重对RF 指纹和CSI 值进行归一化,并基于径向基函数对接收到的信号进行验证。基于深度网络模型,使用高斯函数组成的径向基函数来度量重构数据和输入数据之间的相似性:

其中,σ表示输入校准数据的方差,λ为其系数。当Pr(vR vC|ui)>γ时,接收到的信号被视为来自ui,否则视为来自欺骗攻击者。

3 应用实验

3.1 实验环境

使用配备Agilent 54854A 射频示波器和Intel Wi-Fi Link 5300 网卡的服务器作为AP,将装载测试网卡的笔记本电脑用作要测试的UE,数据采集系统如图4 所示。实验在室内环境进行,训练地点在整个房间中平均分布,在训练点中随机选择测试点。设AP 和UE 之间的距离为L,欺骗攻击者随机分布在房间内,每个位置收集30s 内接收的近500 个数据包的RF 指纹和CSI 数据。对这些进行训练,选择的DBN 网络结构为K1=200,K2=100,K3=50。

Fig.4 Data collection system图4 数据采集系统

3.2 实验结果

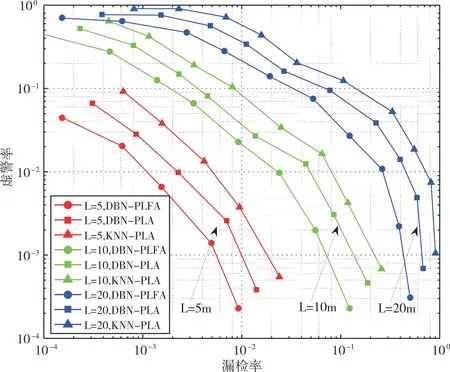

将DBN-PLFA 方案与基于深度信念网络的物理层认证(Physical Layer Authentication Based on Deep Belief Network,DBN-PLA)方案进行性能比较,基于K 近邻的物理层认 证(Physical Layer Authentication based on K-nearest Neighbor Algorithm,KNN-PLA)验证方案性能。图5(彩图扫OSID 码可见,下同)在L=51020m 的3 个位置测试3 种方案性能,检测两个常用指标:漏检率(Missed Detection Rate,MDR)和虚警率(False Alarm Rate,FAR)。从图5 中可以看出,在相同位置相同漏检率情况下,DBN-PLFA 方案的虚警率远低于其他两种方案。

在图6 中,在γ=0.5 的情况下比较上述3 种方案的平均错误率,即MDR 和FAR 之和。实验结果表明,深度学习算法和融合特征都使认证获得较好性能。在相同条件下,DBN-PLFA 方案的平均错误率较DBN-PLA 降低30% 以上,较普通的KNN-PLA 方案降低50%以上,表明本文提出的DBN-PLFA 方案是一种高安全性的认证方案。

Fig.5 Curve of MDR and FAR图5 漏检率虚警率曲线

Fig.6 Comparison of average error rate图6 平均错误率对比

4 结语

针对日益严重的无线网络安全威胁,本文提出一种基于DBN 的无线网络物理层融合认证方案,该方案从设备驱动中采集用户设备的射频指纹和接收信号CSI 信息,并采用含有3 个隐藏层的DBN 进行分析。本文提出用深度网络中的隐藏层权重来表征用户设备的方法,并用一种概率方法检测攻击者,最后在室内环境中验证该方案的性能。实验结果表明,通过合适的算法提取设备和信道特征,可以实现具有较高安全性的物理层认证,从而提高无线网络的安全性。