基于数据照相传送技术的本质安全隔离设备应用方案

陈鑫,张晓

(中国石化青岛炼油化工有限责任公司,山东 青岛 266500)

传统模式下,工业控制系统网络多采用专用技术的封闭网络,即系统孤立封闭,对外没有互联互通,其面临的网络安全威胁不突出。但是随着“两化融合”“智能制造”的推进,使得工业控制系统不再孤立,正快速地从封闭、孤立的系统走向互通互联,为了降低成本广泛采用开放和通用技术,随之而来的是各种威胁可被引入工业控制网络中,互联网中的病毒、网络黑客等威胁通过开放的网络连接正在向工业控制网络扩散,威胁到生产装置的安全生产,因此工业控制系统网络安全问题日益突出。工业控制网络与工厂办公网络之间的边界防护是工业控制系统网络安全防护中最重要的一个环节。

1 传统的工业控制系统边界防护办法

在传统的网络边界防护办法中,一般是采用防火墙、工业网关、网闸等设备来实现。在工业控制网络与工厂办公网之间建设隔离区(DMZ)来实现工业控制网络和工厂办公网之间的边界防护,是目前比较通用的方法。

以某炼化公司为例,其在工业控制网络和工厂办公网之间利用三道防火墙建设了DMZ区,按照应用范围进一步将DMZ区划分为DMZ前区和DMZ后区,在DMZ前区配置网络管理系统和堡垒机,主要监控该区内网络设备运行情况以及工厂办公网用户访问该区的动态。在DMZ后区部署工业控制态势感知系统,用以监控该区域内所有设备运行情况,以及DMZ后区所有设备数据交换情况,包括与工业控制层、DMZ前区与DMZ后区内设备数据的交换情况。

通过构建DMZ区的方式进行工业控制系统和工厂办公网之间的边界防护,虽然能够控制办公网用户访问工业控制系统的权限,监控其访问动态,但是并不能真正做到工业控制网络和工厂办公网之间的隔离。据了解,目前的网络攻击技术中,有些已经可以越过这些防护措施,使工业控制层的计算机仍然有受到病毒感染或者网络攻击的可能。同时,建立一个安全防护能力较高的DMZ区,不仅需要大量资金支持,而且日常的实际应用及维护也非常繁琐,需要对三道防火墙及其他网络监控系统进行日常查看和维护。

2 本质安全隔离设备

针对目前普遍采用的边界防护措施中存在的隐患,一种基于“照相数据传送技术”的本质安全隔离设备应运而生,可以实现在无物理网络链接的情况下,将工业控制系统的过程数据、报警信息和操作记录等数据实时单向传输至工厂办公网。该技术基本原理是: 通过照相数据传输技术将工业控制系统中的OPC Server中的数据“拍照、解析、复制”出来,从而实现工业控制网络和工厂办公网之间的“物理隔离”。照相数据传送的基本原理如图1所示。

图1 照相数据传送的基本原理示意

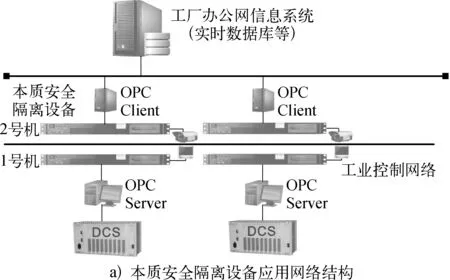

1套本质安全隔离设备由数据采集映射子系统(1号机)、显示系统、自动摄像系统和智能机器摄像阅读子系统(2号机)组成,并且集成了标准OPC Server接口。本质安全隔离设备的数据采集映射子系统作为OPC Client来读取工业控制系统中OPC Server的数据,并且将这些数据显示在本机屏幕上,智能机器摄像阅读子系统将屏幕上显示的实时数据定时自动拍摄下来,拍摄的数据画面经过自动解读后得到要上传的工业控制系统数据,同时智能机器摄像阅读子系统作为OPC Server接入工厂办公网,从而实现通过本质安全隔离设备将工业控制网络的数据上传至工厂办公网中的信息应用系统。

本质安全隔离设备实质上是一个OPC Server的克隆机,支持OPC DA和OPC AE,它将工业控制网络中OPC Server上的数据原封不动地拍照复制,并通过VGA识别转换传输到另外1台对应的设备上,形成新的OPC Server。本质安全隔离设备的1号机和2号机之间没有网络连接,即工业控制网络和工厂办公网之间没有网络连接,并且数据是单向传输,所以病毒和网络攻击不可能通过办公网络入侵到工业控制系统网络中,从本质上可以保证工业控制系统的安全。

3 本质安全隔离设备的测试应用

本质安全隔离设备从原理分析,确实能够实现网络上的“物理隔离”,但是其作为OPC Server的克隆,是否能够完整、稳定的传输数据,需要进一步验证。

3.1 测试应用方案

为测试本质安全隔离设备传输数据的稳定性,2019年12月26日,在某炼化企业热电机组生产过程监控及运行优化系统的数据采集中试用了本质安全隔离设备。

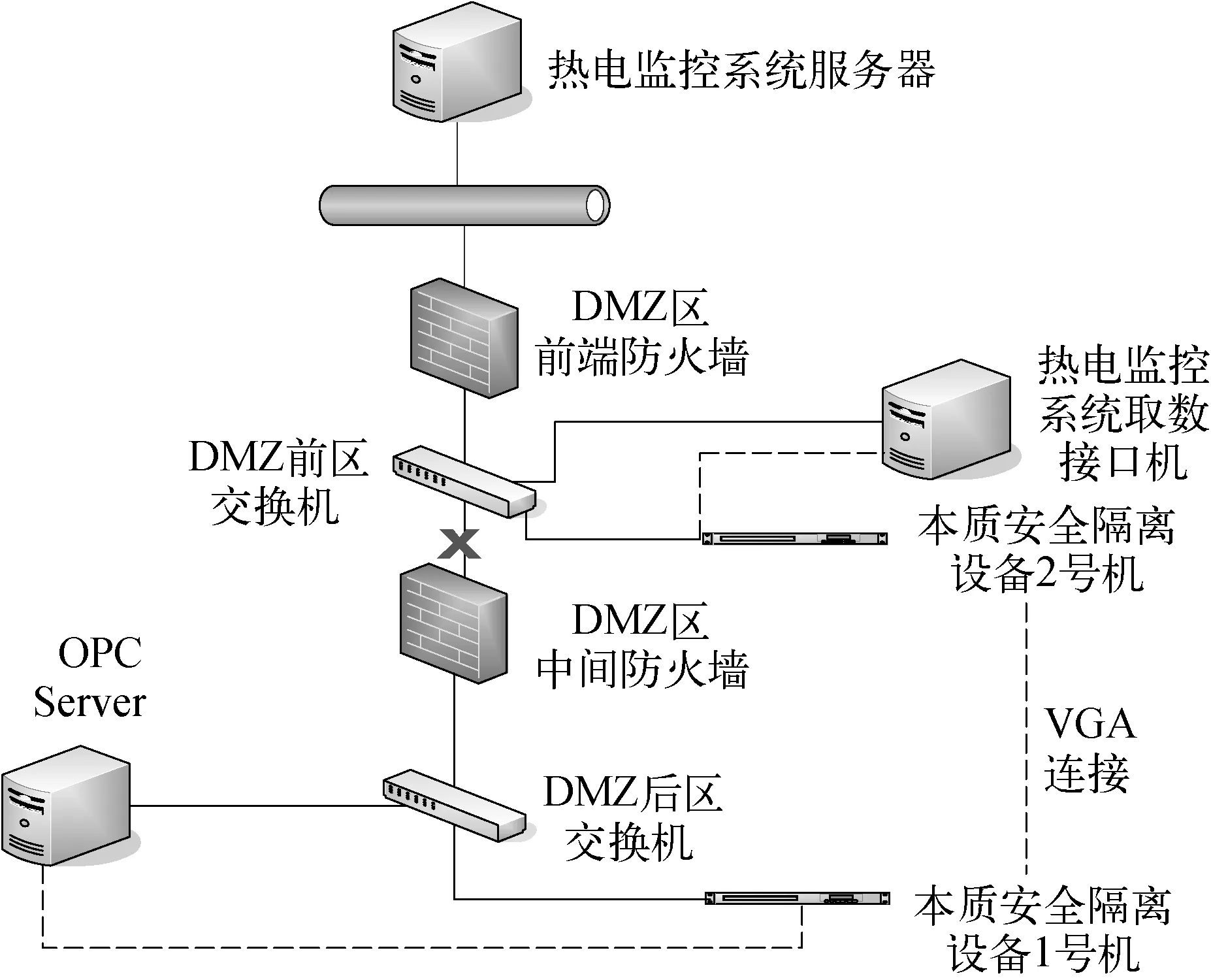

1)原方案。热电机组生产过程监控及运行优化系统服务器放置在办公网内,其通过放置在DMZ前区的接口机从DCS OPC Server读取数据,依靠防火墙进行隔离。

2)隔离方案。将本质安全隔离设备1号机接入DMZ后区交换机上,作为OPC Client从OPC Server读取数据;将本质安全隔离设备2号机接入DMZ前区交换机上,经过摄像系统的数据拍照、识别传输、解读后作为新的OPC Server,新的OPC Server为热电监控系统取数接口机提供数据。本质安全隔离设备的1号机和2号机之间通过VGA线连接传输数据。试用本质安全隔离设备后的热电监控系统数据传输网络如图2所示。

3.2 测试应用总结

经过5个月的测试应用,热电机组生产过程监控及运行优化系统所需的数据采集、传输稳定正常,无数据丢失、错乱现象。

图2 试用本质安全隔离设备后的热电监控系统数据传输网络示意

使用本质安全隔离设备后,针对热电机组生产过程监控及运行优化系统,图2中的DMZ区中间防火墙与DMZ前区交换机之间网线断开,实现DMZ前区和DMZ后区完全隔离,即实现了工业控制系统网络和工厂办公网之间的物理隔离。

该次试用的本质安全隔离设备是4000系列,是该设备同类型产品中技术最成熟、应用最稳定的系列,且支持OPC AE,适用于目前炼化企业工业控制系统数据采集现状。1号机、2号机均是机架式设备,所需安装空间较小,方便配置安装。

4 本质安全隔离设备的推广应用

经过5个月的测试应用,初步证明本质安全隔离设备在传输数据方面是安全可靠的,因此在该炼化企业工业控制系统数据传输中进行第一阶段的推广应用。

4.1 设备应用方案

本质安全隔离设备第一阶段的应用选定装置自控提升项目,需要采集2 542个PID控制回路相关数据,共计约38 130个OPC DA位号,另外需要采集全厂DCS报警数据和操作记录,即OPC AE数据。单套本质安全隔离设备OPC DA数据采集最大支持每秒1.8×104个位号,OPC AE数据没有限制,因此需要配置3套本质安全隔离设备。

确定应用方案如下: 本质安全隔离设备1号机通过新增的交换机接入DMZ区中间防火墙,作为3台OPC Client读取DCS OPC Server数据,2号机通过新增的交换机接入工厂办公网,作为OPC Server为装置自控提升平台提供数据,在充分考虑长期应用的情况下,为保障2号机的网络安全,在2号机接入工厂办公网前增加一道防火墙进行访问控制。本质安全隔离设备在装置自控提升项目应用网络如图3所示。

图3 本质安全隔离设备在装置自控提升项目应用网络示意

4.2 设备实际应用情况

自2020年6月份,装置自控提升项目平台上线以来,数据传输稳定正常,无数据丢失、错乱现象。本质安全隔离设备应用情况总结如下:

1)OPC DA数据和OPC AE数据同时进行隔离传输,数据与OPC Server数据一致,报警事件和操作记录能够带有时间戳进行动态传递。

2)单套本质安全隔离设备可以配置1~5个OPC数据源输入。

3)数据刷新频率可控,最快可达1 s。

4)本质隔离设备能够实现断电自动重启、自动恢复数据采集功能,恢复时间短,对系统应用影响小。

本质安全隔离设备采用的照相数据传送技术实现了工业控制网和生产办公网之间的“物理隔离”,能够避免工业控制系统受到来自外部网络的病毒和网络攻击,基于此,只要工业控制系统内部管理防护到位,就可以保证工业控制系统的网络安全,确保生产安全。

5 应用前景

本质安全隔离设备在装置自控提升项目上的成功应用,为其进一步拓宽应用前景提供了良好的基础。若持续稳定应用2~3 a,能够保证数据采集、传输完整且准确,可广泛应用于目前基于传统数据采集、传输方法的信息系统,如实时数据库等,同时也可扩展应用到SIS等联锁系统中。

为保证联锁系统的安全,目前普遍采用的是先将SIS的数据通信传输至DCS,再通过DCS的 OPC Server传输至工厂办公网。该方法虽然能够保证SIS本身的信息安全,但是目前只能通过该方式传输过程数据,无法传输系统报警数据,而传输过多的过程数据也会加重DCS的控制器和网络负荷,额外增加人工组态的工作量。因此,将本质安全隔离设备应用至SIS等联锁系统的数据传输中,可将系统的报警、操作记录连同过程数据一并传输到工厂办公网,为企业的生产管理和设备管理提供充分的数据。

以该炼化企业为例,若继续推广本质隔离设备的应用,届时,现有的DMZ区将断开与工厂办公网的连接,所有的数据均通过本质安全隔离设备传输,可实现工业控制网络与工厂办公网的“物理隔离”。

本质安全隔离设备亦可传输图片、视频、文档等,基于此,该技术的应用前景当前不仅仅局限于工业控制系统数据传输,例如视频监控系统的应用、智能设备状态监测的应用都可以验证应用的可行性。

6 结束语

基于照相数据传送技术的本质安全隔离设备,打开了工业控制系统网络安全防护领域的一扇新大门,其单向数据传送,彻底切断了来自外部对工业控制系统的网络威胁,其工业控制系统在面对基于网络的病毒攻击,不再依赖于病毒库的更新,不再存在先有病毒再有防护的这种“受制于人”的情况,对于网络的攻击不再依赖于“你攻我防”和“亡羊补牢”的措施。

本质安全隔离设备具有标准的OPC Server接口,非常便于信息系统的应用,同时具有多套工业控制系统合用、甚至是不同控制系统合用的功能,大幅降低了网络安全隔离的成本。该设备还可以实现多隔离设备的主-备功能,并能实现全自动切换,大幅提高了其传输数据的可靠性,减少事故宕机时间。

本质安全隔离设备在以上案例中的成功应用,验证了该技术在数据传输上的可靠性,其应用的技术本身就证明了是一种彻底、有效的物理隔离措施,它能够在满足生产管理需求的基础上,保证工业控制系统不受到来自外部网络的病毒和网络攻击威胁,确保了生产安全。