信息加密在网络安全管理中的应用研究

夏瑞雪 张文娟 常秀颖

摘 要:以信息加密技术的具体原理为切入点,综合实际应用过程中的系统构成进行针对性解析。打造完善的信息加密体系,能够有效提升网络安全水平,为网上业务开展提供安全保障。在当前快速发展的网络时代,做好加密技术的优化工作需在密钥密码、公钥算法的基础上进行技术分析,拓展信息加密技术的应用范围,确保多个领域都有完善的网络安全保障,以促进整体社会的网络体系发展。

关键词:信息加密;网络安全;实际应用

中图分类号:TP393.08 文献標识码:A 文章编号:1003-5168(2021)34-00-03

Research on the Application of Information Encryption in Network

Security Management

XIA Ruixue ZHANG Wenjuan CHANG Xiuying

(Cangzhou Technical College, Cangzhou Hebei 061001)

Abstract: Taking the specific principles of information encryption technology as an entry point, comprehensively analyze the system structure in the actual application process. Creating a complete information encryption system can effectively improve network security level and provide security guarantees for the development of online business and related activities. In the current fast-developing network era, implement the optimization of encryption technology, conduct technical analysis on the basis of key ciphers and public key algorithms, further expand the application range of information encryption technology, and ensure that there are complete networks in many fields. Security guarantee, which has a strong role in promoting the development of the overall social network system.

Keywords: information encryption;network security;practical application

借助互联网进行文件传输和相关系统的研发已经成为社会发展的重点,其中打造科学有效的网络安全管控体系至关重要,能够有效设立防火墙,实现对网上数据、信息及业务等多种行为的安全监测,以抵御黑客攻击和网络窃取行为。因此,以技术分析法和文献研究法作为主要方式,综合信息加密技术在网络安全管理中的具体应用方法进行解析,也是进一步强化网络安全管控的关键。

1 基础理论分析

1.1 信息加密技术的核心原理

从技术体系角度来讲,信息加密的核心是利用计算机算法对文本文件或者数据传输行为进行加密。通常,密文是难以人为辨认的代码,处理后能够形成密电码,在输入相对应的密钥后才可以获取信息。这种方式能够有效实现数据的保护,避免数据盗窃。

从具体的原理角度来讲,需要将编码信息转化成最初的原始数据,再进行对应的解码[1]。在信息终端发送文件时,加密系统会自动生成对称的密钥。信息发送端会确保信息接收端能够接收到公共密钥并进行加密,形成对称的密电码,这样接收者可以直接使用私有密钥进行解密。这种方式从技术角度来讲被称为对称密钥破译密文,能够快速获取原始信息。

1.2 信息加密技术的具体构成

从基础要素角度来讲,信息加密技术涉及明文信源、加密变换、解密变换及密码分析4部分[2],详细结构如图1所示。

明文信源主要提供加密之后的明文信息。加密变换是指结合明文的具体内容进行加密,生成密钥。解密变换则是直接通过对应的密钥进行密电码解析,还原最初的明文。密码分析主要指的是在整个信息传输过程中,通过技术手段防止信息被外部窃听。密码系统的主要原理是改变原有的数据发送内容和逻辑关系,即便在信息被窃取的条件下,也无法第一时间还原信息。但是,从具体的接收角度来讲,要保证信息原有的完整性,需要通过数字认证和鉴别技术进行维护。

1.3 网络安全发展情况

21世纪,物联网和云计算技术的应用促使各行各业积极向互联网方向发展,使得互联网成为人们生产生活的主要载体。其中,大量文件和数据信息涉及到行业的发展机密和重要内容,因此网络的安全管控是时代发展的主要课题。尤其在当前5G网络技术已经广泛应用的环境下,人类社会发展已经数字化。大量的数据依托互联网存在,那么打造科学完善的网络安全管控体系,利用数字加密技术实现安全防控,将是维持整个社会平稳发展的重要前提。

2 常见的信息加密技术体系分析

2.1 对称密钥加密技术

对称密钥加密技术是研发最早的加密算法。数据的发送者可以使用该项技术加密原始的数据并进行特殊处理,最终形成加密后的复杂密文。接收者接收信息后,需要通过与加密密钥相同的算法进行解密,然后恢复原有的数据。通过这种方式进行数据传输较为便捷,但是解密者需要提前知道加密密钥,增加了中途传输过程的相关风险。尤其是对远距离传输来讲,密钥的传输也涉及一定的网络安全风险。

较为常见的密钥生成技术往往以DES算法为主。该算法能够将64位的纯文本数据信息转换成64位密文,其中涵盖了8位奇偶校验位和56位的密码位。从具体的交易流程角度来讲,DES会重新建立一个64位输入数据块,然后将输出分为L0和R0,每部分的实际长度为32位。通过执行交换之前和之后的相关操作,最终输出的信息进行16次迭代重组,通过反向替换的方式获取密文[3]。

2.2 公钥算法加密技术

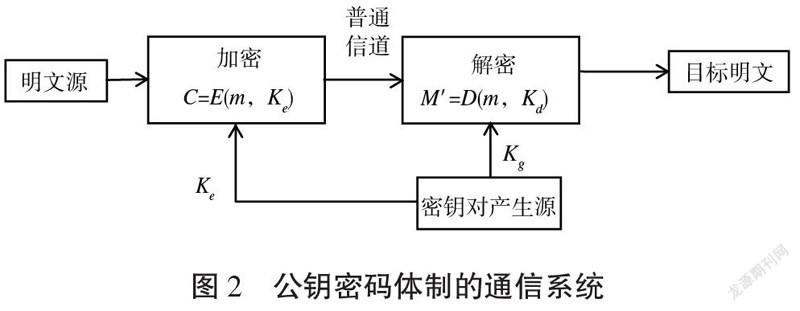

该种技术是在传统密码密钥的基础上进行划分的。它将原有的密钥划分成两个部分,分别为加密钥Ke和解密钥Kg。此外,计算体系存在一定的繁杂性,能够有效实现两种密钥形式的加密。这样即便是公开的加密算法,也无法暴露最终的原始数据,同时不会损害密码本身。这种方式能够有效克服原有密码体系的分配难题,提升加密稳定性。

使用公钥算法加密技术进行系统加密通信的过程中,原始数据通过加密密钥Ke进行加密,接收者可以直接使用解密密钥Kg进行解析。由于二者存在一定的对应关系,因此每一个解密密钥仅针对唯一加密密钥进行解析。此时,通过两个密钥进行互推也是无法实现的,能够有效提升整个系统加密的稳定性。

公钥密码体制的通信系统工作原理如图2所示。综合整个系统中的相关参数来讲,C指的是密文,加密钥Ke的算法为E(m,Ke),解密算法为D(C,Kg)。以上这些参数必须满足该加密系统的实际标准。从实际的使用流程来讲,若加密钥Ke能够直接计算出E,那么解密钥Kg也可以直接计算出D;在解密钥Kg未知的情况下,即便知道最初的加密钥Ke,也无法得到E、D、C,无法获取最终的原数据m[4]。

但是,从具体的防控效果来讲,原始数据内容越小,具体的加密算法越简单,攻击者越容易直接截取其中的加密算法,通过求立方根的方式获取最初的原始数据。因此,该种技术体系在实际应用过程中需要配合其他技术方案,从而实现整个网络系统的防控。

3 加密技术的实际应用场景及相关特点

3.1 电子商务领域的应用

结合我国当前的商务发展情况来看,电子商务已经从原有的线下实体商务逐步过渡到线上的虚拟商务,其中大量电子资金的转换需要进行信息安全防控。从技术研发角度来讲,当前RSA加密技术能够有效实现信用卡交易和虚拟资金的安全管控,并且可以打造电子商务商业化管控模式。

综合互联网业务的实际加密管控情况来看,在RSA技术的基础上,融合互联网安全防控技术,可以打造安全套接字层私有密钥,通过数字证书进行身份验证和权限分析。电子商务经营的双方可以通过私有密钥进行安全管控,主要的加密技术体系为对称加密技术和非对称加密技术,能够实现客户端、电子商务服务器、用户主体终端的通信安全防控。在客户端生成密钥的同时能够形成会话密钥,然后直接通过加密进行服务器发送。用户可以通过这种技术体系直接在安全防控系统中发送银行卡号、订单内容、收据及详情等相关信息。

3.2 VPN领域的加密技术

将加密技术应用于数据传输终端和中继器设备,能够有效实现整个网络的防控。例如,可以将加密技术应用到路由器中,使得构建的LAN可以直接与互联网连接,然后形成虚拟专用网,即VPN[5]。在发送人将数据发送出去后,客户端会接收到加密数据,然后利用互联网加密形式发送数据。目标局域网的路由器接收到数据后可以自动解密,确保局域网上的所有用户都可以接收实际信息。

3.3 重点机构信息管控技术

当前以高校为主的重点机构都通过网上平台进行办公,其中涉及的权威性数据和文件必须进行加密管控。例如,当前大部分权威机构已经打造了专业化和规范化的网络技术部门,能够结合日常经营过程中的重要信息落实加密管理。尤其是针对电子邮件和FTP发送等方法进行安全管控,可以有效降低敏感信息遭受外部攻击和窃取的风险。另外,大部分权威机构也通过专利技术进行數据库保护,能够有效实现对权威信息的安全储存和分类。也可以通过密钥技术实现信息预警,在整个网络受到攻击时,可以快速定位攻击点并进行安全防控。

3.4 WEP领域的数据加密

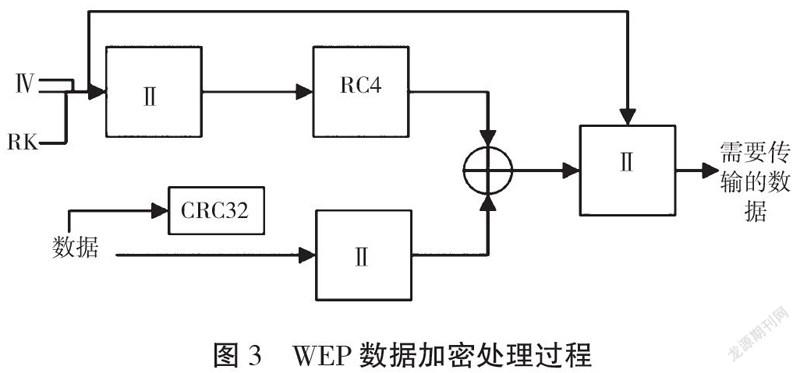

有线等效保密(Wired Equivalent Privacy,WEP)技术是在IEEE 802.11标准的基础上构建的加密协议[6],主要应用在无线传输体系的数据保护中,要求通信双方能够在同一时间针对传输数据进行保护,具体传输流程见图3。

在绝大部分网络传输过程中,所有传输节点都会进行密钥共享。该根密钥能够为整个系统提供安全保障。在某一个网络节点发送相关数据的过程中,系统会结合共享的根密钥推理计算生成一个数据包密钥,再利用RC4流密码技术打造密钥流,然后通过额外计算校验的方式构建一个数据包,最后通过网络实现传输。

4 结语

在当前信息化社会,落实网上业务交流和数据发送必须要打造安全防控体系,而多种类型的数据加密技术能够从不同角度出发,进一步提升了数据传输的稳定性和可靠性。因此,在当前和未来的发展中,必须将重点放在加密技术研发领域,结合开发商和用户的实际需求情况进行持续更新和优化,以逐步满足未来的网络信息安全管控需求。

参考文献:

[1]黄静,郗振.计算机信息管理在网络安全中的应用[J].中国新通信,2018(5):135-136.

[2]李陈东.电力网络安全中的信息隐藏技术[J].科技资讯,2018(6):52-53.

[3]王培屹.加密技术在计算机网络通信系统建设中的应用研究[J].轻工科技,2018(9):74-75.

[4]杨国锋.国内外信息安全研究现状及其发展趋势[J].网络安全技术与应用,2019(5):1-2.

[5]李亢亢.计算机网络通信安全中数据加密技术的运用分析[J].计算机产品与流通,2019(6):47.

[6]袁伟伟.探析基于网络信息安全技术管理的计算机应用[J].电脑编程技巧与维护,2019(5):156-157.