抗灰洞攻击的IPv6网络部署改造方法

陈守明,梁运德,钱 扬,李雪武,卢妍倩

(广东电力信息科技有限公司,广东 广州 510080)

0 引 言

IPv6是“Internet Protocol Version 6”的缩写,它是IETF(Internet Engineering Task Force, Internet工程任务组)设计的用于替代现行版本IP协议(IPv4)的下一代IP协议[1-2]。其主要采用128位的IP地址,提升原有IPv4的地址资源承载能力。IPv6网络广泛应用于日常的生产与生活之中。

网络信息安全一直是互联网应用中的重要问题,但由于原有的IP协议设计过程中,没有完全考虑到网络信息的安全性,在网络使用中,常会出现受到攻击、数据泄露等问题。为提升网络使用的安全性,自1995年起,便在IP协议中增加相应的安全性协议,并设定2种安全机制:认知与加密[3]。在此安全性协议与机制使用的20多年中,网络安全问题依旧层出不穷。而目前,IPv6网络技术自身还不成熟,在实际的网络部署与应用中还存在相应的问题,对网络安全性还需展开一系列改造。目前,对于IPv6网络安全威胁最为严重的是灰洞攻击,这是一种具有选择性的借由丢弃封包的阻断服务攻击[4]。这种攻击模式对于IPv6网络具有极大的危害性。因而,本文设计抗灰洞攻击的IPv6网络部署改造方法,以此提升IPv6网络的抗攻击能力。为保证IPv6网络部署改造的可行性,在设计完成后,对原有的网络部署改造方法与本文设计的方法进行测试,对比两者之间的使用区别。本文设计的方法利用IPv6具有相应的分级结构地址的特点,此种结构被称为可聚合全局单点广播地址,可有效提升网络信息的传输能力。

1 抗灰洞攻击的IPv6网络部署改造设计

1.1 网络构架改造

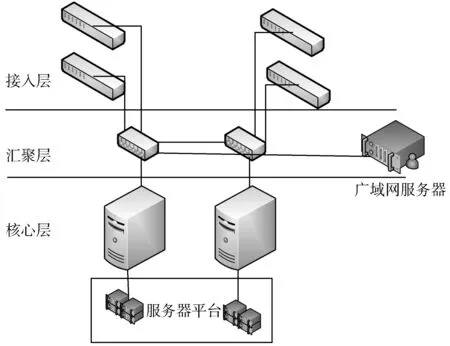

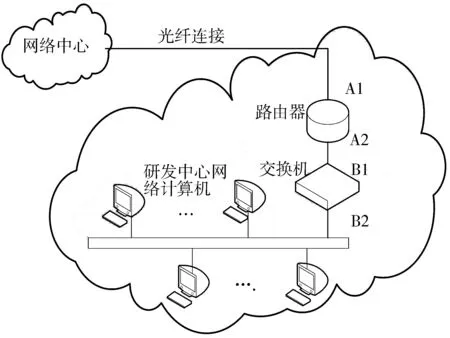

考虑到网络构架管理的难易程度,在网络构架改造的过程中,采用层次化的设计理念,将网络构架从逻辑角度分为核心层、汇聚层、接入层以及广域网与服务器的接入部分[5-6]。具体设计结果如图1所示。

图1 网络构架改造结果

本文主要对网络的接入层、汇聚层和核心层进行设计。网络的接入层是用户与网络连接的关键点,汇聚层是网络信息的汇聚,核心层是网络信息过滤的实现平台。本文对这3个部分进行重点设计,以提升网络内部的抗灰洞攻击能力。在各层级与网络之间设定相应的访问限制,并设定相应网络交通规则。通过控制子网络与核心层交换过程,保证网络信息在获取过程中的安全性。

除上述的内部抗攻击设定外,在网络构架的外部设定了禁止外部网络非法入侵的防火墙系统,对网络的出入与连接进行实时的检查与控制[7]。在拨号访问中,采用集中身份认证方式与回拨功能保证此部分的安全性。

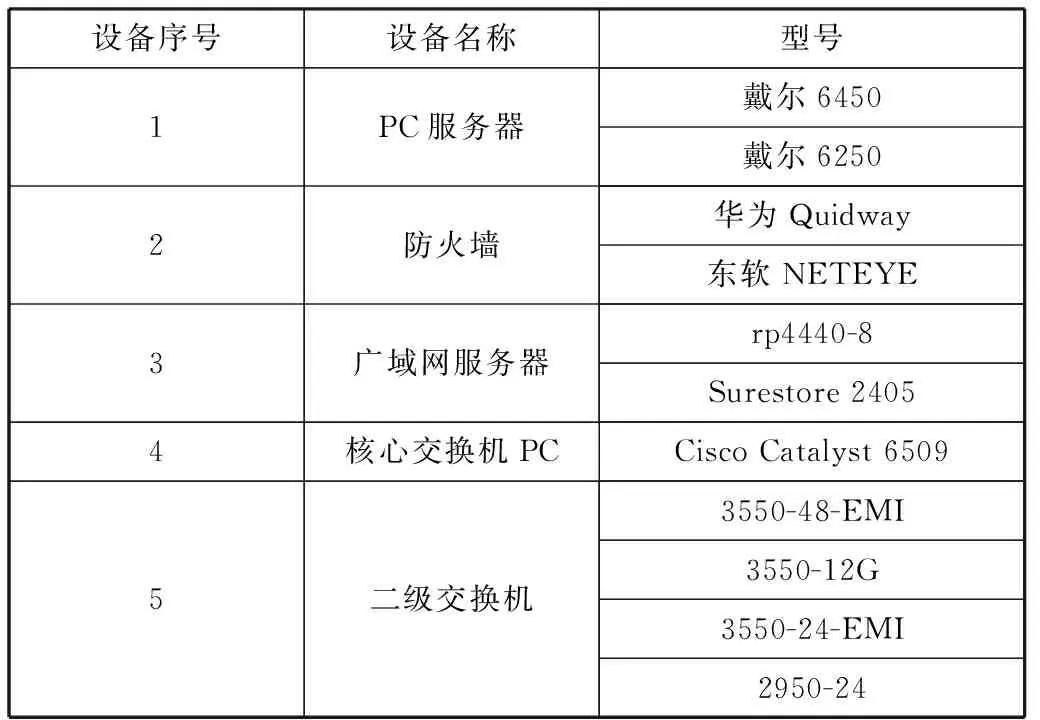

网络构架为宽带网,为保证IPv6网络使用的稳定性,对网络架构改造后的设备型号进行设定。具体内容如表1所示。

根据表1的选择结果,完成了网络结构的设计过程。其中设备1和设备2属于接入层,设备3属于汇聚层,设备4和设备5属于核心层。在接入层中设置32个千兆光口、10个千兆电口和24个百兆电口。汇聚层可以优化网络中使用的服务器群以及网络间接方式,在一定程度上有利于网络信息的汇聚。

表1 网络架构改造设备选型结果

1.2 服务器群设计

以上述设计的网络构架为基础,对网络中使用的服务器群以及网络间接方式进行优化设计。采用综合接入的方式实现网络之间的连接性,具体示意图如图2所示。

图2 综合接入方式逻辑图

根据上述接入方式设定结果,对网络结构中的内部路由进行设计。常见的路由分为静态路由和动态路由。在IPv6网络中,选取动态路由作为主要服务器[8-9]。静态路由的设备性能要求低,但管理较为困难,不适用于IPv6网络。

IPv6网络的主干网络选用OSPFv3路由协议,将网络划分为多个域,当其他网络与设计接入时,增加相应的域[10-11],并在核心层中增加相应的接入节点。至此,内部服务器设定完成。

至于外部路由协议,根据网络构架,采用BGP4+的路由协议对服务器进行控制。为增强网络的抗灰洞攻击能力,采用双栈技术,同时打开本文设计的网络协议与原有的网络协议,并在网络中设定相应的路由器隧道。在此设计中使用的路由器隧道如下:IPv6手工配置隧道、IPv6 over IPv4 GRE隧道以及6PE隧道[12-13]。

对此部分设计结果进行整理,并将其与网络构架设计结果相结合,完成了网络部署中的设备与相关协议的基础设计。

1.3 IPv6网络攻击检测

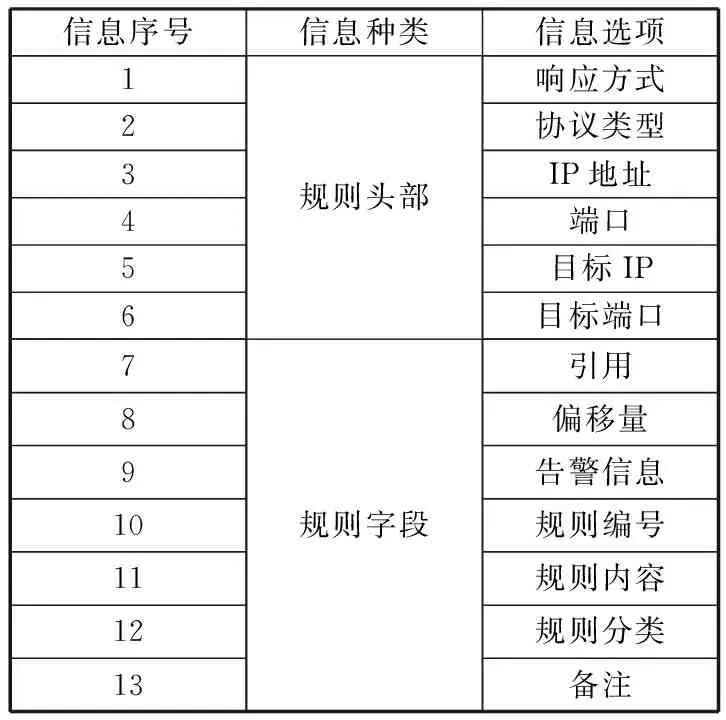

除上述基础设计外,对IPv6网络的抗灰洞攻击检测部分进行设计。在检测算法设计中,首先对网络检测匹配规则进行设定,具体内容如表2所示。

表2 网络检测匹配规则

通过表2设定的检测规则,结合多模式网络攻击检测算法,实现对灰洞攻击的检测过程。通过对灰洞攻击的研究结果可知,攻击的目的节点通常只有一个,因而,其攻击数据包的目的地熵值较低[15-16]。正常的数据包熵值较高,通过此特征对网络中的熵值进行计算,具体公式如下:

(1)

其中,Y为熵值,n为网络中数据包的数量,ti为数据包的目标IP地址i出现的概率。通过公式(1)对网络中的数据包进行控制,以此确定数据包是否为攻击信息[17-18]。采用SVM算法对获取到的数据包进行分类,设定灰洞攻击特征为p,则攻击分类器可表示为:

p(a)=sign((b,a)+c)

(2)

其中,a为待测数据包特征,b为攻击数据特征,c为数据包参数[19-20]。为提升攻击检测的精准度,对上述攻击分类器进行约束,具体约束条件如公式(3):

sign((b,a)+c)≥1

(3)

将上述公式引用至网络架构的核心层中[6,21],通过核心处理器中的运算服务器对网络中的数据包进行检测,以此提升网络的抗灰洞攻击能力[9]。

将上述的网络基础设计与网络攻击检测部分相结合,至此,抗灰洞攻击的IPv6网络部署改造方法设计完成。

2 实验及结果分析

2.1 抗灰洞攻击测试网络体系搭建

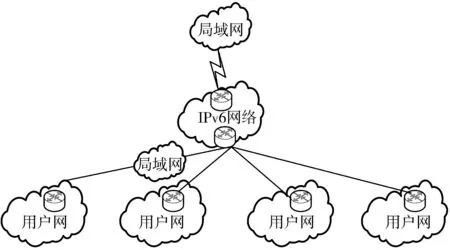

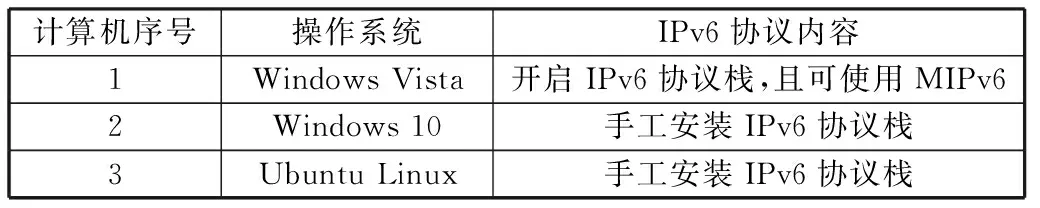

为了对本文方法与原有方法[21]进行抗网络攻击对比,构建网络测试环境为IPv6网络的研发实验室,其采用的IPv6网络构架如图3所示。

图3 IPv6网络构架

在测试实验室中,网络的交互主要采用以太网技术,使用双绞线组搭建测试网络。在此测试网络构架中,设定2个虚拟子网,分别为A1、A2,通过此网络控制实验室中的计算机,在各主机中设定相应的IPv6网络接口地址。

在构建了抗灰洞攻击测试网络体系后,为保证测试结果的有效性,测试中使用了3种计算机操作系统,具体操作系统种类以及IPv6协议如表3所示。

表3 主机操作系统及IPv6协议内容

以上是抗灰洞攻击测试网络体系的搭建过程,本文将其作为测试的硬件平台。

2.2 网络攻击测试设定

为保证网络攻击的真实性,对网络攻击过程进行设计,具体内容如下:

针对IPv6网络的分布式构架,在网络中设计多个攻击节点,攻击节点受到控制结构点的管理,并接受统一的攻击指令,而后向目标节点发起攻击,具体攻击过程如图4所示。

图4 攻击过程

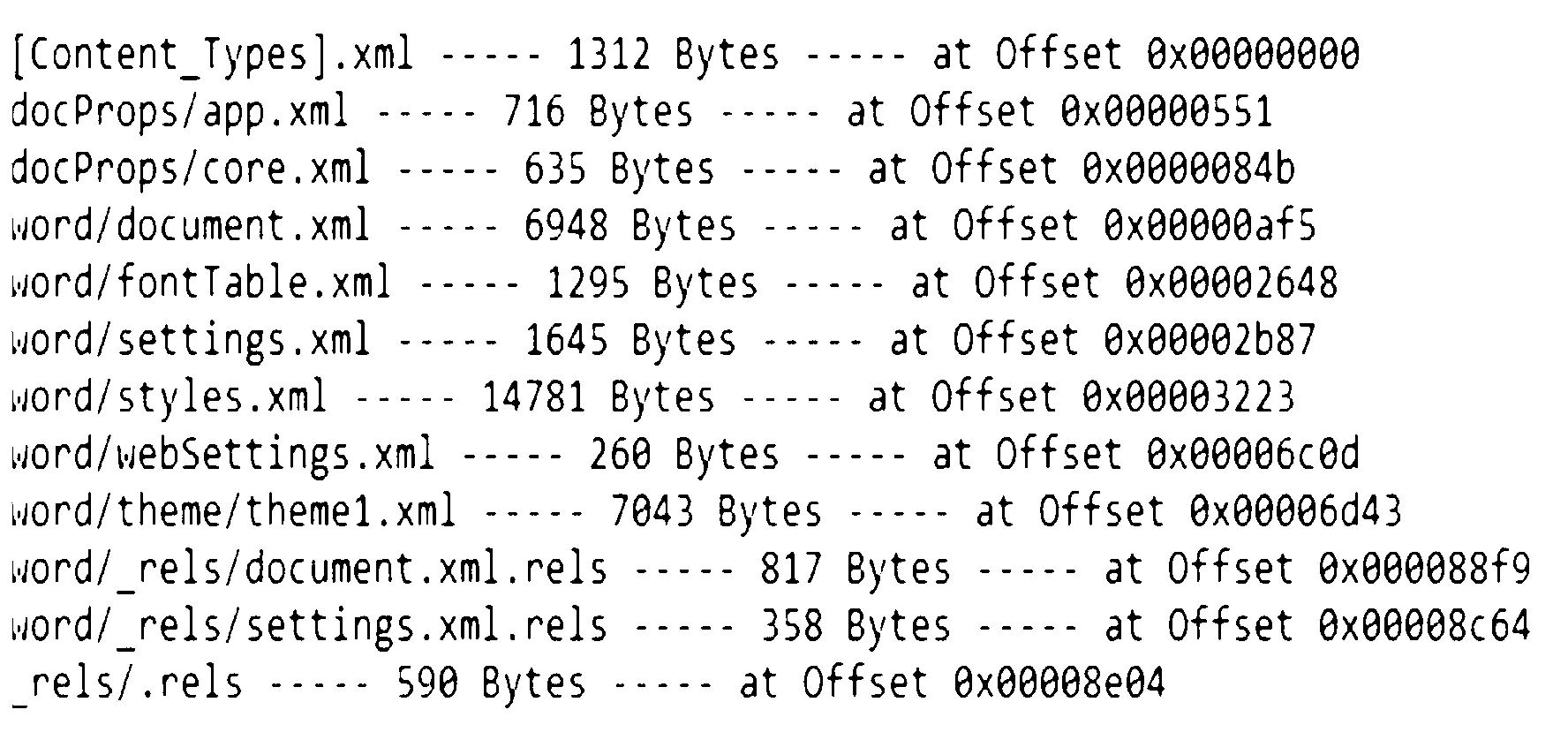

设定攻击武器库如下:在攻击节点计算机中添加攻击插件,通过更新攻击控制端的SQL工具库数据表,更新攻击实施端的武器库数据表,并重新分配攻击插件,对目标节点发起攻击。攻击过程的部分关键代码如图5所示。

图5 攻击代码

上面实现了攻击测试过程,下面设定相应的测试指标。

2.3 测试指标

将本文方法与原有方法[21]进行对比,获取本文方法的使用效果。

实验设计了2个测试指标:网络攻击下预警有效性以及攻击下的CPU占用率。

1)网络攻击下预警有效性。通过网络攻击下预警体现改造方法对网络攻击的敏感度,以间接方式接入网络路由器,配合多模式网络攻击,建立预警机制及设置预警策略,确保网络部署的科学性。

2)攻击下的CPU占用率。通过计算网络攻击下的CPU占用率体现在攻击下的网络是否正常运行。

2.4 网络攻击有效预警测试结果

网络攻击有效预警测试结果如图6所示。

(a) Windows Vista系统测试结果

由图6可以看出,在不同的计算机操作系统中,网络攻击有效预警的测试结果具有一定的差异。但通常本文方法的预警能力优于原有方法。通过上述测试结果还可以看出,在Ubuntu Linux系统中,本文方法与原有方法的预警能力都较低,在日后的研究中,将对此操作系统进行优化,以保证网络免受不良信息攻击。综上可知,就网络攻击有效预警能力而言,本文方法优于原有方法。

2.5 攻击下CPU占用率测试结果

网络攻击下CPU占用率测试结果如表4所示。

表4 攻击下CPU占用率测试结果

通过表4可知,3种操作系统的测试结果数据差异较小,本文方法比原有方法在使用的系统中兼容性较高。通过数据对比可知,本文方法在3种系统中,第5次测试时,在Windows Vista系统中,原有方法被攻击下CPU占用率和本文方法被攻击下CPU占用率分别为41.0%和30.1%;Windows 10系统中2种方法占用率分别是44.5%和31.7%;Ubuntu Linux系统中2种方法占用率分别是48.3%和30.8%。本文方法使用后CPU占用率较低,且CPU占用率区间较为稳定。因而,采用本文方法后,即便受到攻击,网络承载力依旧可以得到保证。

将网络攻击有效预警测试结果与攻击下CPU占用率测试结果相结合可知,本文方法的抗攻击能力较强,可有效提升网络安全。

3 结束语

目前IPv6网络的使用范围逐步增大,但时常受到网络攻击。针对此现象,本文提出了一种抗灰洞攻击的IPv6网络部署改造方法。通过对本文方法测试可知,此方法在使用后,对网络攻击的抵御能力明显提升。因此,在IPv6网络增加相应的网络攻击检测算法,有助于提升网络的安全性。由于测试环境有限,本文研究仍存在以下不足:本文使用的攻击算法较为简单,对于复合型的网络攻击检测能力不强;网络构建设备选型较为单一,应增加多样性。在今后的研究中,将对上述2点内容加以优化,保证网络的抗攻击能力。