虚拟化资源池的网络安全防护

牛翔宇

(宁夏回族自治区气象信息中心,宁夏 银川 750002)

大数据的快速发展为国家、企业和个人带来了便利,也为新模式、新形式的形成提供了巨大的发展动力。然而,大数据带来的信息安全问题已成为保障创新发展和正常工作中亟待解决的重点和难点。客户端访问资源池服务器面临着简化网络连接和访问连接管理的安全核心问题。安全接入网关可以集中管理和控制虚拟机的远程访问,将桌面接入网与终端接入网隔离,自动生成桌面接入网端口,屏蔽接入网内部细节。客户端通过令牌机制和更新机制实现连接管理。在此基础上,保证了客户机终端与虚拟桌面之间的通信安全。安全是一个整体,物理桌面和虚拟桌面都需要防御恶意软件,但是虚拟桌面的防御恶意软件的安全解决方案必须专门针对共享资源环境设计。也就是说,虚拟化必须确保资源池的安全性。任何虚拟机进入资源池,在统一保护策略下,都会立即达到最新的安全级别。

1 研究的背景、意义以及内容分析

1.1 研究意义分析

随着时代的发展,气象就像一种“盐”,已经融入了社会的各个方面。人们对气象数据的需求是与时俱进的。大气、地表、海洋,甚至碳循环和动态植被都被纳入气象数据的覆盖范围。现在,气象大数据时代就在我们面前。气象大数据的支持是实现监测、预报和服务的精准性和服务生命安全、生产发展、小康生活、生态良好的必要条件。科学的数据治理是推动大数据、实现大价值的必由之路。随着时代的发展和进步,确保气象资料大数据安全也变得越来越重要。气象大数据时代已经到来。如何对相关的虚拟化资源池的网络安全防护是重点需要解决的问题。

1.2 研究内容

根据国家政策法规的要求,以及网络和信息安全的总体技术设计方案。中国气象局结合宁夏部门的现有安全保护措施和网络安全技术的发展成果,项目实施网络安全研究的基本资源池从物理安全、网络结构安全,宁夏气象部门实际网络安全防护建设技术路线,为未来基础资源池安全防护装备部署和虚拟机终端多层次安全防护提供技术支撑。基于超融合技术,物理主机和虚拟机之间的网络通信资源池中是通过内部开关,和所有网络流量不通过外部开关,使外部网络的安全设备无法保护虚拟机。需要在资源池中部署相应的网络安全防护措施,构建虚拟化安全防护系统。虚拟机之间水平通信的安全性是虚拟环境中的一个特殊问题。在这种情况下,同一服务器的不同虚拟机之间的流量将直接在服务器内部交换,导致外部网络安全管理员无法监视流量或实现各种高级安全策略,如防火墙规则或入侵预防规则。还有网络资源的扩展等。

图1

图2

2 虚拟化资源池的网络安全防护

2.1 虚拟化资源池防护分析

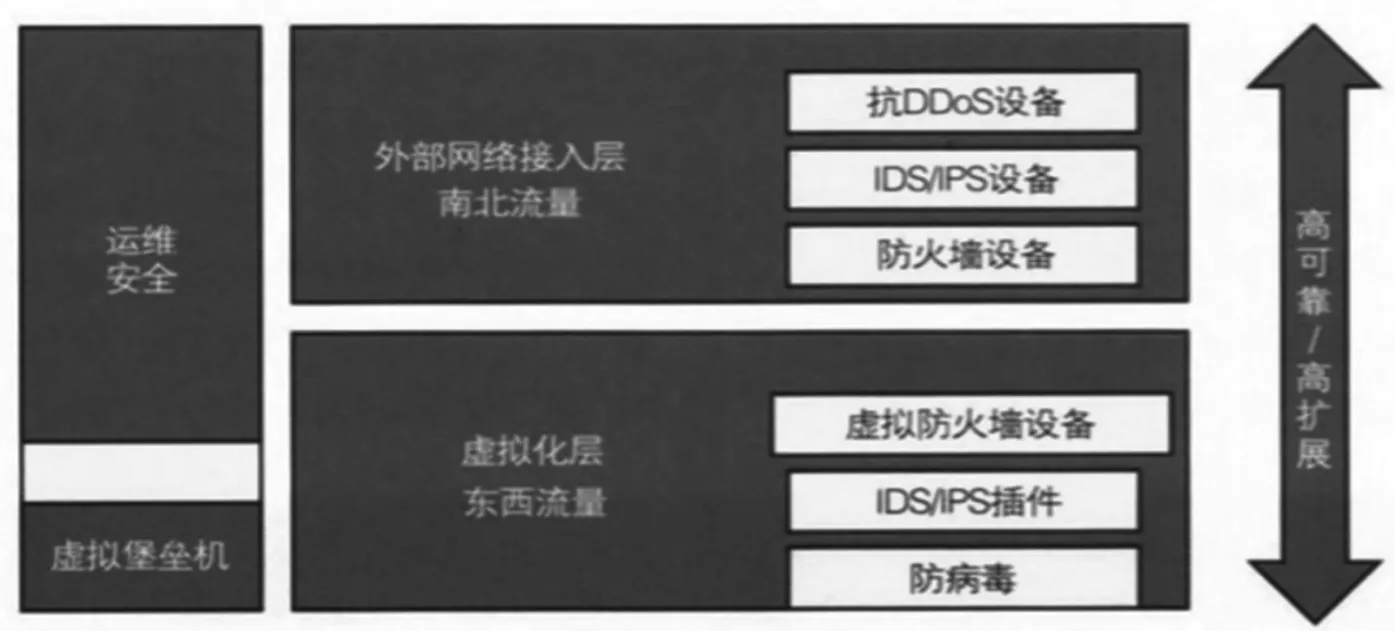

南北交通安全:指资源池的内部和外部交通安全。与传统安全保护类似,主要防止外部人员对云资源池的攻击和破坏。东西流量安全: 指资源池内部流量之间的安全。在虚拟化环境中,虚拟机成为网络元素的最小单元。然而,基于行为特征分析的传统硬件防火墙和IDS/IPS网络安全设备,根本无法感知到同一物理机器上vm 之间的流量,成为安全防护的盲点。运维安全:指对运维人员内部行为的安全管理和审核。在云资源池中,由于维护人员较多,需要在跳板机上配置大量账号来区分维护人员。

资源池的安全防护措施应覆盖外部网络访问层、虚拟化层、运维管理,并充分考虑性能的高可用性和可伸缩性,构建全面深入的安全架构,确保资源池的安全。

2.1.1 虚拟化资源池外部网络接入层防护措施分析

在资源池的外部网络接入层,核心交换机旁挂有DDoS 流量清理、IDS/IPS、防火墙等设备,保护南北流量。

2.1.2 虚拟化资源池虚拟化层防护措施分析

虚拟化层部署虚拟防火墙软件、IDS/IPS 深度包检测软件和杀毒软件来保护虚拟化层。

2.1.3 虚拟化资源池运维访问层防护措施分析

运维访问层部署虚拟堡垒机设备,对运维进行审计和管理。(如图1 是云资源安全体系的架构详细图)

2.2 超融合技术

基于超融合技术。物理主机和虚拟机之间的网络通信资源池中是通过内部开关,和所有网络流量不通过外部开关,使外部网络的安全设备无法保护虚拟机。需要在资源池中部署相应的网络安全防护措施,构建虚拟化安全防护系统。虚拟机之间水平通信的安全性是虚拟环境中的一个特殊问题。在这种情况下,同一服务器的不同虚拟机之间的流量将直接在服务器内部交换,导致外部网络安全管理员无法监视流量或实现各种高级安全策略,如防火墙规则或入侵预防规则。

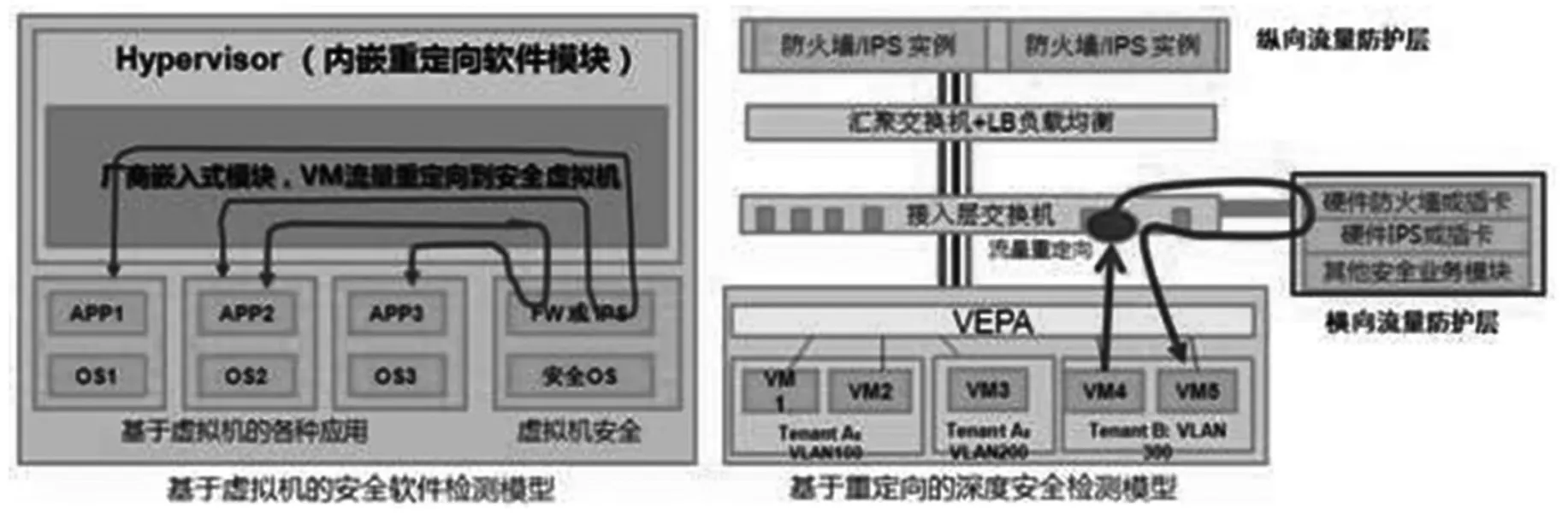

建议在服务器虚拟化的过程中,虚拟化厂商如VMware 也可以通过在服务器管理程序层集成vswitch 虚拟交换机功能来实现一些基本的访问权限或拒绝规则。但是,目前还没有而且很难集成更先进的安全检测和保护引擎来检测虚拟机之间的流量漏洞攻击。为了实现更深入的安全检测,主要有两种技术方法:基于虚拟机的安全服务模型和基于EVB 技术实现流量重定向的安全检测模型。如图2 所示。

虚拟机安全软件直接部署在服务器上。通过VMware开放的API 接口,将所有虚拟机之间的流量交换引入虚拟机安全软件,在进入vswitch 前进行检查。此时,可以根据需求将不同的虚拟机划分为不同的安全域,并可以配置各个安全域之间的隔离和相互访问策略。同时,可以将IPS 深度包检测技术集成到软件中,判断虚拟机之间的流量交换是否存在漏洞攻击。与流量重定向的安全检测模型相比,该方法部署简单,只需打开服务器上的资源并运行虚拟机软件,即可实现虚拟机之间的东西流量安全。边界防火墙在外部网络和内部网络之间工作,有效地隔离了内部网络和外部网络,从而增加了内部网络的安全性。一般通过防火墙提供四个安全区域:信用安全区域信任、非信用安全区域u NTrust、非军事区域DM Z 级/]本地逻辑安全区域。防火墙设备部署在资源池入口的核心交换端进行网络层防御,确保业务平台的资源池不受外部网络攻击。东西交通安全部署方案是指云资源池中虚拟机与虚拟机之间的交通安全。目前东西方交通安全防护主要有流量外部化技术和虚拟防火墙技术。流量外部化技术是指通过相应的技术引导出资源池中虚拟机之间的流量,并对流量进行安全控制。接入交换机端部署硬件防火墙等安全模块,通过VEPA 技术将内部流量引导到外部安全模块,控制流量安全。这个方法很容易实现,但是它会增加额外的流量。

2.3 防护技术路线

防护技术路线分为以下几部分:虚拟化资源池外部防护在实际的应用中应该覆盖外部网络访问层、虚拟化层、运维管理,并充分考虑性能的高可用性和可伸缩性,构建全面深入的安全架构,确保资源池的安全。在选择机器时,根据现有的服务器进行定制,这主要要求服务器性能的平衡。选择性能较好的主机类型作为计算节点和控制节点。选择neutron,选择VLAN 作为网络模型,因为现有的城市公司信息网络模型也采用VLAN 模型。同时,L3代理被禁用,并且没有单独的网络节点。针对内部防护来说,在计算节点上运行的虚拟机承载着web 容器、数据库、Java 和dotnet 运行环境。进一步提供支持Java 和dotnet 环境的 web 容器虚拟机(tomcat、IIS)、数据库虚拟机和应用虚拟机,实现基本的IAAs 计算环境,虚拟机网络通过中继线直接连接到物理交换机。虚拟机网络更高效、更稳定。虚拟池通过进行内部和外部的安全防护的措施,将得到进一步的安全保证,促使网络在安全的环境中进一步发展和进步。

3 建设虚拟化资源池的网络安全防护保障措施

3.1 安全管理制度的完善

在日常管理活动中建立相关的管理制度; 在系统上设置管理员等相应的岗位,同时在实际发展过程中要把各岗位的职责进一步明确; 明确审批的部门以及相关审批的人员,对系统运行等关键的活动进行相应的审批。《人员安全管理办法》的进一步完善和实施,制定相关的安全教育和培训的计划,在实际的发展过程中每年进行知识和岗位等相应的培训。

3.2 网络系统安全建设结构安全防护

主网设备业务处理能力需要进一步提升,使得在业务达到高峰的时候能满足一定的需求; 网络和服务器之间的路径控制方面进一步完善,在实际的发展过程中可以建立安全访问的路径; 绘制符合实际发展的网络结构图,主要包括设备名称等配置信息;在网络安全防护方面可以识别用户,采取限制非法登录次数等措施进行一定的控制。对于远程管理网络的设备,在实际的发展过程中应采取必要的措施,防止身份信息因为网络的传输等问题而被窃听。随着服务器和数据中心基础设施虚拟化程度的不断提高,需要相应的专业保护技术措施。随着越来越多的单位将服务器迁移到基于虚拟机和云计算的环境中,这些资源的保护问题也逐渐显现出来,并变得越来越重要。随着数据中心中虚拟机数量的增加,它们越来越难以解释、管理和保护。如果未经授权的人访问了虚拟机监控程序,他们可以利用缺少控制漏洞并修改其中的所有虚拟机。随着服务器和数据中心基础设施虚拟化程度的不断提高,需要相应的专业保护技术措施。虽然防护的程度仍然与物理服务器防护产品的应用深度和广度密切相关。

4 结束语

在实际的发展过程中基础设施资源池的网络安全防护问题已经变得越来越重要,安全问题不可忽视。相信在未来的发展过程中网络安全问题将会得到更好的保护。在实际的发展过程中,相关的工作人员在工作过程中更多的是需要结合自身的经验进行进一步的研究和分析,为网络安全问题的解决贡献自身的一份力量。