基于eNSP的IPSec VPN场景教学设计

——分支使用VRRP虚地址与总部建立IPSec VPN

蔡小丹,梅香香

(南通理工学院 计算机与信息工程学院,江苏 南通 226000)

0 引言

在Internet的传输中,绝大部分数据都是明文传输的,这样就会存在很多潜在的危险,比如:密码、账户的信息被窃取、篡改,用户的身份被冒充,遭受网络恶意攻击等[1]。网络中部署IPSec后,可对传输的数据进行保护处理,降低信息泄露的风险。

1 IPSec原理

IPSec通过在IPSec对等体间建立双向安全联盟形成一个安全互通的IPSec隧道,并通过定义IPSec保护的数据流将要保护的数据引入该IPSec隧道,然后对流经IPSec隧道的数据通过安全协议进行加密和验证,进而实现在Internet上安全传输指定的数据[2]。

2 VRRP介绍

虚拟路由冗余协议VRRP通过把几台设备联合组成一台虚拟的路由设备,将虚拟设备的IP地址作为用户的默认网关实现与外部网络通信。当网关设备发生故障时,VRRP机制能够选择新的网关设备承担数据流量,从而保障网络的可靠通信[3]。

3 链路冗余方案

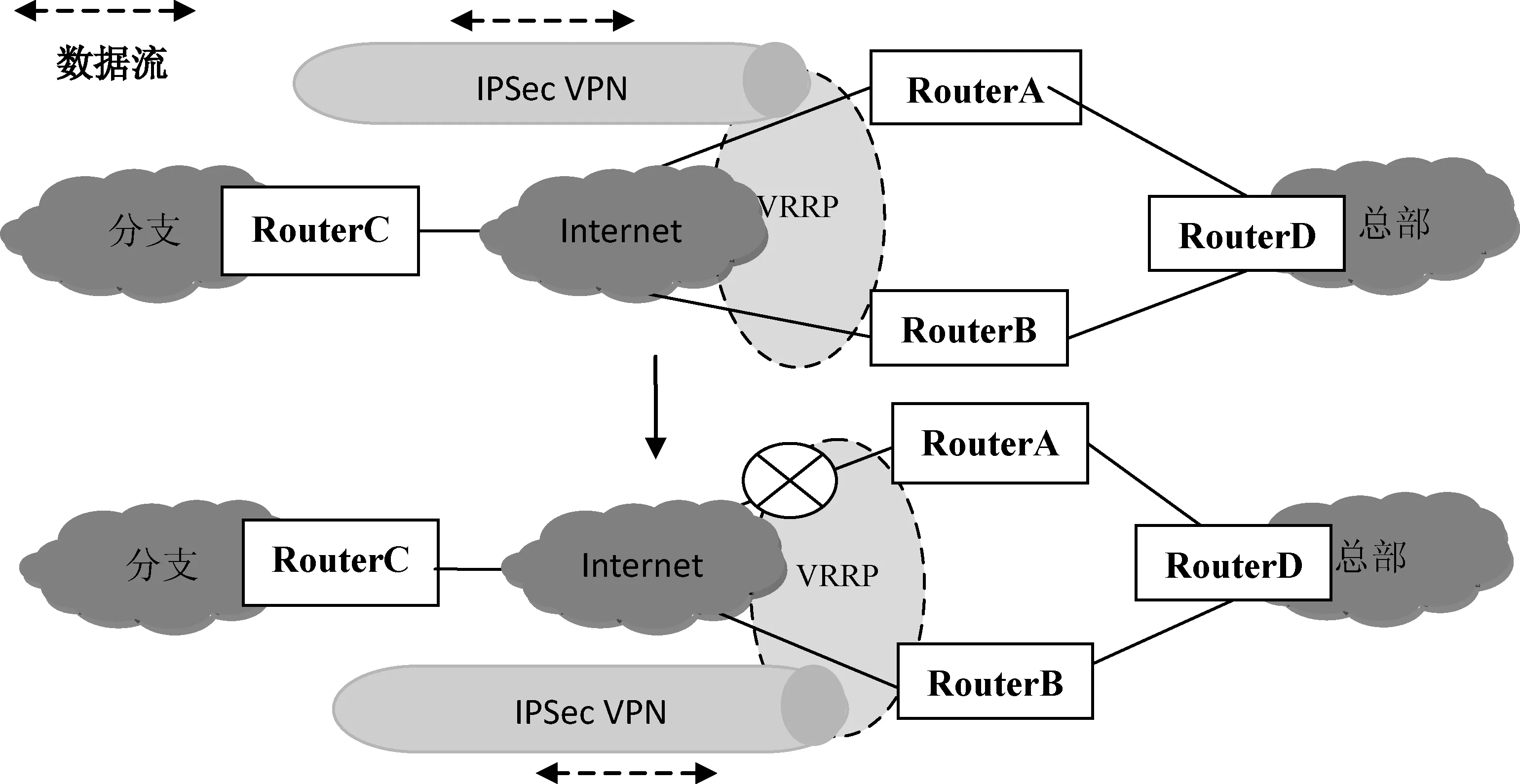

为提高网络可靠性,企业分支一般通过两条或多条链路与企业总部建立IPSec连接,如何在一条链路故障后将流量及时切换到其他链路,以保证业务的正常运行就成为需要解决的问题。一般有IPSec主备链路冗余备份和IPSec多链路冗余备份两种方案。本研究仅对第一种方案做介绍,如图1所示。

图1 主备链路备份冗余

Router_C通过主备两条链路连接Router_D,这样可以创建主备两条IPSec隧道。正常情况下,流量通过由主链路和Tunnel1接口建立的IPSec隧道传输;当主链路故障时,Router_C感知变化,采用Tunnel2接口与Router_D的备份链路建立IPSec隧道,旧的IPSec隧道被拆除,流量切换也随之完成。

4 实验教学设计

本研究结合VRRP机制设计如图1所示的拓扑进行实验,该拓扑结构图用于模拟企业总部与分支结构之间通过公网互联,总部部署VRRP,分支使用VRRP虚地址与总部建立IPSec VPN。

网络基本参数规划:RouterA、RouterB、RouterC都连接在一台交换机上,RouterA和RouterB组VRRP,虚地址是1.0.2.128,RouterA作为VRRP Master,RouterB作为Backup,RouterC和VRRP虚地址之间建立基于IKE的IPSec。

主要配置指令:完成网络规划之后,就可以分别在总部网关RouterA、RouterB以及分支网关RouterC上配置IPSec VPN,该部分的配置命令相似度很高,因此仅给出Router A的部分主要配置命令。主要指令配置如下:

#

acl number 3000

rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

ipsec proposal def

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-192

ike proposal 5

encryption-algorithm aes-cbc-128

dh group14

ike peer branch v1

pre-shared-key cipher test123

ike-proposal 5

local-address 1.0.2.128

remote-address 1.0.1.254

ipsec policy branch 1 isakmp

security acl 3000

ike-peer branch

proposal def

interface GigabitEthernet0/0/0

ip address 1.0.2.1 255.255.255.0

vrrp vrid 1 virtual-ip 1.0.2.128 //配置vrrp主接口

ipsec policy branch

#

5 实验验证及分析

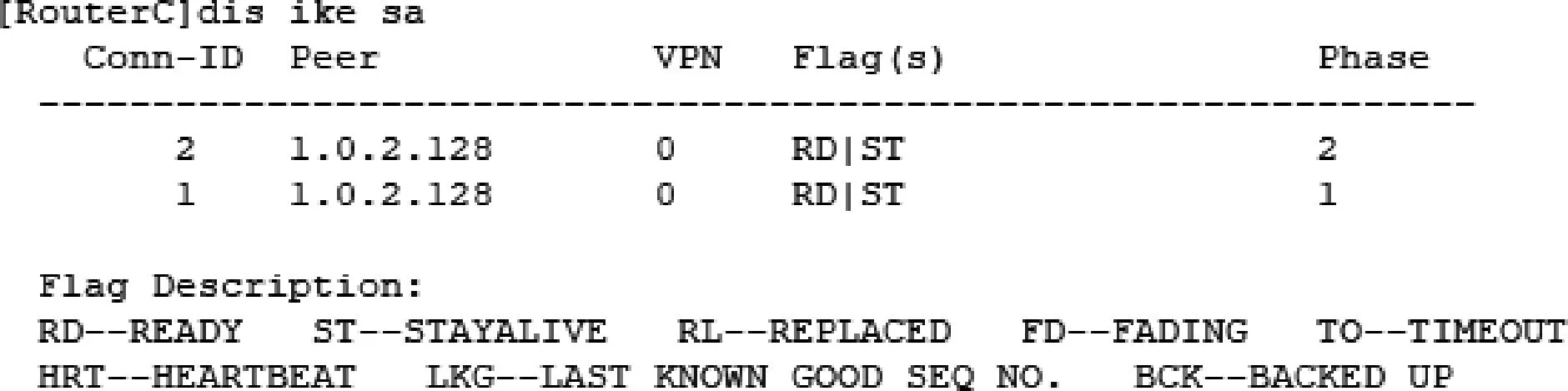

在RouterA、RouterB或者RouterC上执行命令display ike sa可以查看到安全联盟的相关信息(见图2)。

图2 安全联盟SA信息

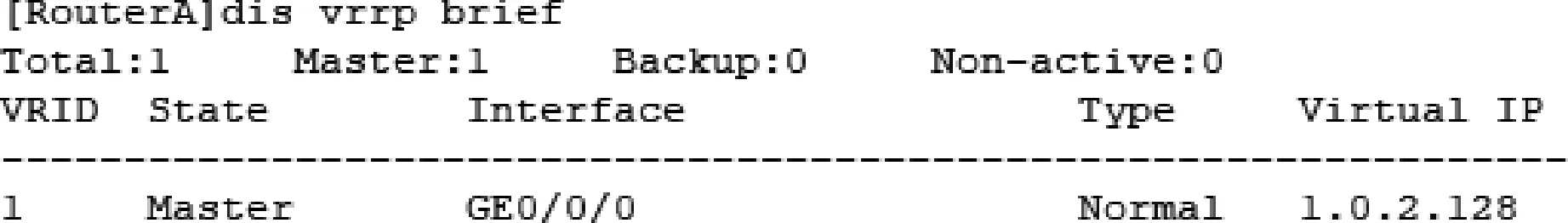

在RouterA或者RouterB上执行命令display vrrp brief命令,可以看到VRRP的相关状态信息,如图3所示。

图3 VRRP建立状态信息