基于云计算架构的短时延网络攻击路径检测系统设计

袁刚 温圣军

摘 要: 为了保证短时延网络的运行安全,降低网络攻击带来的威胁,从硬件和软件两个角度,设计基于云计算架构的短时延网络攻击路径检测系统。在硬件系统中安装用来保存检测数据以及检测结果的内嵌存储器、用来捕获网络数据包的数据采集卡以及执行检测功能的IDS检测器。通过捕获网络数据包、攻击源追踪和入侵路径检测三个模块的设计,实现系统的攻击路径检测功能。通过设计系统测试实验来验证设计的网络攻击路径检测系统的性能,经过与传统检测系统的对比发现,应用设计的网络攻击路径检测系统检测结果的准确率提升了18.75%,并且耗时更短。

关键词: 短时延网络; 网络攻击; 云计算架构; 攻击路径检测; 攻击源追踪; 系统设计

中图分类号: TN915.08?34; TP183 文献标识码: A 文章编号: 1004?373X(2020)21?0064?04

Design of short time?delay network attack path detection system

based on cloud computing architecture

YUAN Gang1, 2, WEN Shengjun2, 3

(1. Beijing University of Posts and Telecommunications, Beijing 100876, China;

2. Information Center of the Sate Administration for Market Regulation, Beijing 100820, China;

3. The PLA Information Engineering University, Zhengzhou 450002, China)

Abstract: In order to ensure the safe operation of short time?delay network and reduce the threat of network attack, a short time?delay network attack path detection system based on cloud computing architecture is designed in terms of hardware and software. The embedded memory for storing test data and test results, the data acquisition card for capturing network packets, and the IDS detector for performing test function are installed in the hardware system. The attack path detection function of the system is realized by designing the three modules, named network packet capture module, attack source tracing module and intrusion path detecting module. The performance of the designed network attack path detection system is verified by designing a system test experiment. In comparison with the traditional detection system, it is found that the accuracy of the detection results obtained with the designed network attack path detection system is increased by 18.75%, and its detection duration is shorter.

Keywords: short time?delay network; network attack; cloud computing architecture; attack path detection; attack source tracking; system design

0 引 言

目前中国的计算机网络得到了广泛的覆盖,在互联网发展状况调查中明确指出,中国网民的数量在不断增加,截至2018年底网民的数量已经增加到了8亿以上,仅2018年当年增加人数就超过了800万,相比于2017年,互联网的普及率增加了接近4个百分点。为了满足更多用户的应用要求,保证海量用户同时在线的情况下互联网依旧可以正常运行,网络也逐渐进行更新换代,短时延网络应运而生[1]。短时延网络节省了任务执行的响应时间,具有更高的应用价值。随着互联网技术的普及以及计算机技术的发展,网络逐渐覆盖到人们的日常生活当中,同时,网络中存在的安全隐患也不容忽视。网络中安全隐患的产生分为人为原因和客观因素两个方面,其中人为因素指的就是网络攻击。网络攻击指利用网络中存在的漏洞和安全缺陷对网络系统的硬件、软件及系统中的数据进行攻击,实现盗取用户信息、篡改系统程序等目的。

近些年来网络攻击技术和攻击工具有了新的发展趋势,使得借助互联网运行业务的机构面临前所未有的风险。为了降低网络信息运行的危险指数,需要采取一定的防御措施,除了基本的防火墙外,另一种较为有效的措施为网络攻击检测系统[2]。定期对网络进行攻击检测可以检测出网络中的隐藏攻击程序,从而及时地对其进行防御处理,而网络攻击检测当中攻击路径的检测可以直接从根源上消除攻击源,从而彻底消除网络威胁。现如今的网络攻击路径检测系统主要利用决策树、不确定攻击图等技术,然而传统检测系统存在检测精度低的问题。经过长时间的研究发现,云计算架构可以解决传统系统中存在的问题,云计算架构是一种虚拟化的延伸,可以全面地检测网络攻击路径的走向。一般情况下云计算架构可以分为四个層级,通过层层检测可以提升检测系统的检测精度,从而实现短时延网络攻击路径检测系统的精密检测功能。

1 短时延网络攻击路径检测硬件系统设计

为了检测短时延网络中的攻击路径,首先对检测系统的硬件设备进行设计,从云计算架构的角度来看,硬件系统属于基础设施层,主要对中间层所需的信息数据进行计算和存储等[3]。短时延网络攻击路径检测硬件系统中所应用到的硬件设备包括存储器、采集卡以及检测器等元件设备,将上述元件按照运行的顺序与原理,利用系统电路连接在一起,系统电路需要具备两个条件:信号放大和电力支持。其中:信号放大的意义在于可以将短时延网络中每一个节点的信号放大,保证检测的准确性;而电力支持可以维持硬件系统的正常运作,一般情况下系统电路的稳定电压为220 V。

1.1 系统内嵌存储器

短时延网络攻击路径检测硬件系统将存储器以内嵌的方式安装在检测主机上,当系统中存储的数据量超过内嵌存储器时,可以通过外接的方式连接新的存储器,最大程度保证检测系统的正常运行状态[4]。内嵌存储器主要用来存储检测到的信息数据,以便之后的分析。另外,在短时延网络攻击路径检测系统当中还需要接入数据库,因此需要内嵌存储器为数据库的搭建提供容量支持,在检测分析的过程中产生的所有信息都可以及时地存储到存储器当中。另外,内嵌存储器在系统当中需要分为多个子模块,存储子模块可以动态挂载和卸载,由此实现检测结果的分布式缓存。

1.2 数据采集卡

系统中应用的数据采集卡用来采集和捕获短时延网络中的数据包,可以实现对网络传输数据的截取,并将模拟信号转换为数字信号或者电量信号,送到上位机中进行分析和处理[5]。在此次硬件系统当中选用AV+DV采集卡,并将其安装在检测主机当中,通过该设备的安装可以将短时延网络中的数据包截取,并通过自身的运行原理转换成计算机可以直接识别和处理的形式。

1.3 IDS检测器

IDS检测器是短时延网络攻击路径检测功能主要实现的硬件场所之一,在运行过程中可以针对实时入侵以及事后入侵的两种攻击行为进行检测。针对实时入侵检测需要与短时延网络连接方可进行,检测器根据用户的历史行为以及存储在计算机中的数据对用户的当前行为操作进行判断,得出基本的运行规律[6]。当IDS检测器检测出有入侵迹象存在时,立即控制攻击节点与主机的连接,并收集相关路径攻击信息。在系统运行状态中IDS检测器始终处于循环运行的状态。

2 短时延网络攻击路径检测软件系统设计

在硬件系统设计并安装完成的基础上,对短时延网络攻击路径检测的软件系统进行设计,设计过程以云计算架构作为路径检测软件系统的基本架构,如图1所示。

按照图1中的云计算结构得出网络攻击路径检测软件系统的基本框架,从图1中可以看出,整个系统分为四个层级,分别为显示层、管理层、中间层和基础设施层,其中基础设施层主要指的是检测过程中应用到的硬件设备,就是检测的硬件系统[7]。检测软件系统主要针对的是云计算架构中的中间层,在数据库的支持下实现网络攻击路径的检测,最终将检测结果通过显示层输出;而管理层主要用来维持检测系统的性能,即保证在任何情况下系统都可以正常且稳定的运行。

2.1 捕获网络数据包模块

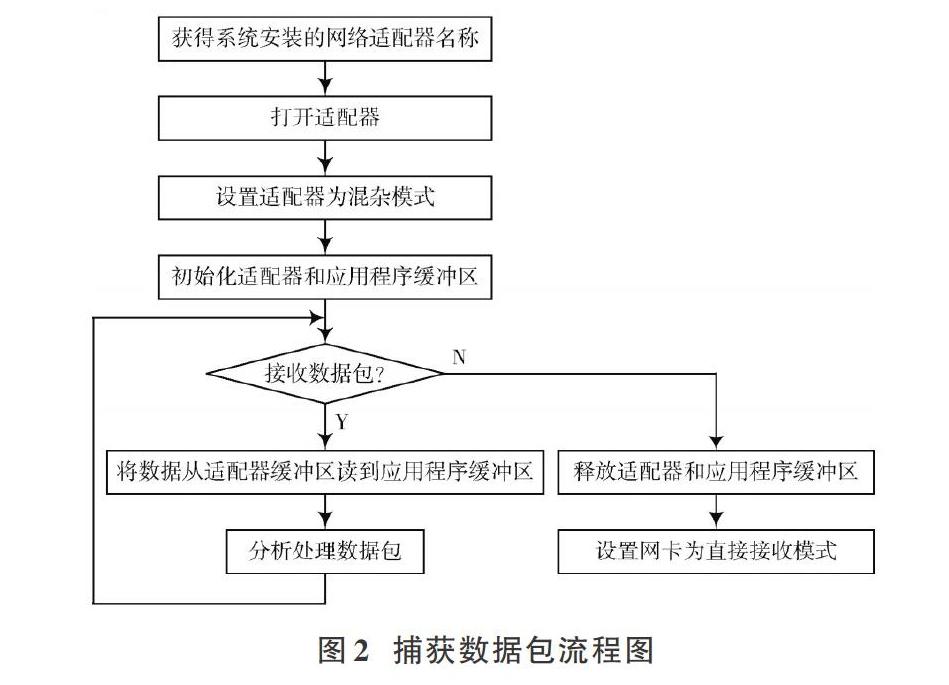

将检测主机接入到短时延网络中,启动数据采集卡进行网络数据包的捕获。设置数据包的捕获频率以及捕获周期,实现网络攻击路径的实时检测。捕获网络数据包的基本流程如图2所示。

按照图2中的捕获流程得出实时数据包的捕获结果,为了提高数据的捕获效率,数据包过滤在系统内核中实现。按照原始捕获的数据包可以得出短时延网络正常运行过程中的数据传输情况,当网络中存在攻击异常时,获取的数据包就会与原始的数据存在明显差异[8]。通过捕获数据包存在的异常情况,可以判断出当前短时延网络是否存在攻击情况。当判定捕获的网络数据包存在异常时,便可以进行网络漏洞节点的定位以及攻击源的追踪。

2.2 攻击源追踪模块

根据捕获的网络数据包中的异常情况,推出网络中漏洞节点的定位结果,短时延网络中已知主机节点和漏洞节点便可以生成中间的网络传输路径[9]。接着对攻击源节点进行追踪定位,追踪定位模块如图3所示。

假设短时延网络攻击者通过网关对攻击目标发动攻击,其中攻击目标指的就是定位的网络漏洞节点,此时主机收到的攻击报文源地址标记为[G]。设NM在攻击者端所在的网段、[G1]和[G2]之间的网段和网络漏洞节点所在的网段上[10]。分别调用[t1],[t2]和[t3]时刻捕获的数据包,检测系统在主机上对三条异常数据包进行相关性分析,进而得出攻击源的位置。

2.3 入侵路径检测模块

在得出短时延网络攻击源追踪定位结果的基础上,从攻击源的角度出发形成攻击路径,并从误用入侵攻击和异常入侵攻击两个方面得出入侵路径的检测结果。

2.3.1 误用入侵攻击路径检测

将得出的短时延网络攻击源追踪定位结果定义为[v],攻击者攻击的节点用深色标记,因此节点[v2],[v5]处于状态[S4],节点[v8]处于状态[S5],余下节点处于状态[S1]。标记结果如图4所示。

根据已经观察到的部分攻击行为,将攻击路径表示为[u,v2,v5,v9,v12,v]。设攻击起点到网络漏洞节点的攻击路径共有[m]条,则在已知攻击者的攻击位置的条件下,求解各个攻击路径的概率如下:

[P=Ppath?PintentpathPintent]

式中:[P]为概率;path表示攻击路径;intent表示真实实现路径[11]。[m]条路径中攻击概率最高的即為误用入侵攻击路径检测结果。

2.3.2 异常入侵攻击路径检测

短时延网络中的异常入侵攻击有四种方式:行为属于入侵行为,但不表现为异常;行为不是入侵行为,但表现为异常;行为不是入侵行为同时也不表现为异常;行为与实际表现均为异常情况[12]。按照不同的异常入侵类型使用特征选择异常检测的方式得出异常入侵攻击路径检测结果,如图5所示。

3 系统测试分析

通过设计系统测试实验来验证设计的基于云计算架构的短时延网络攻击路径检测系统,为了更好地验证系统功能的有效性,采用传统的网络攻击路径检测系统作为测试实验的对比系统,并针对系统的检测功能进行测试。按照图6的结构搭建系统测试实验的实验环境。

图6中显示的系统服务器选用CentOS 6.5的操作系统,而局域网内客户端的操作系统为Windows 7。在形成的局域网中设置某1台客户端为攻击者,并根据网络漏洞生成攻击路径,从攻击者的角度选择最优的攻击路径作为系统路径检测的结果。将设置的攻击路径以节点的形式记录,共包含32个节点。通过验证系统检测结果的节点重合度和顺序契合度得出系统测试的对比结果,如表1所示。

从表1中的数据可以看出:传统检测系统可以检测出网络攻击路径中90%的节点,攻击路径检测结果的准确率为75%;而基于云计算架构的短时延网络攻击路径检测系统可以检测出100%的攻击节点,使用该系统进行路径检测的准确率高达93.75%,相比之下提升了18.75%。不仅如此,在检测时间方面,设计的攻击路径检测系统的耗时更短,因此检测效率更高。

4 结 语

短时延网络攻击路径检测系统通常被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下对网络进行实时监听和检测。利用云计算架构对短时延网络攻击路径检测系统进行设计,有效地解决了传统系统中存在的问题,得出的检测结果可以为网络防御策略的制定提供数据基础,以此保证短时延网络环境的运行安全。

参考文献

[1] 唐卫国,廖大强.基于LabWindows的云计算环境安全框架研究[J].计算机测量与控制,2018,26(2):142?145.

[2] 王春野.基于云计算的网络病毒入侵检测系统研究[J].信息与电脑,2018,11(8):90?91.

[3] 谢景伟.基于云计算架构的大规模网络入侵检测算法[J].电子技术与软件工程,2017,21(24):202?203.

[4] 赵璐,邹迪.云计算网络安全技术实现的路径初探[J].网络安全技术与应用,2017,22(10):71.

[5] 段峻.基于云计算技术的计算机网络安全储存系统设计及开发[J].电子设计工程,2019,27(9):115?118.

[6] 何胜权,俞立.遭受DoS攻击的短时延网络控制系统保性能控制[J].大连理工大学学报,2018,58(3):302?308.

[7] 陈峰震,朱敏.具有时变短时延的网络化控制系统稳定性设计[J].齐齐哈尔大学学报(自然科学版),2017,33(6):6?10.

[8] 王辉,王哲,刘淑芬.基于路径收益计算的网络攻击路径行为分析方法[J].吉林大学学报(理学版),2017,55(2):311?321.

[9] 刘程伟,刘玉梅.机会网络黑洞攻击模型的设计与实现[J].应用科技,2018,45(4):65?68.

[10] 张雨龙,叶进.SDN网络中基于流特征值的DDoS攻击检测方法[J].广西大学学报(自然科学版),2017,42(6):2208?2213.

[11] WANG Shuo, ZHANG Jiao, HUANG Tao, et al. Flow trace: measuring round?trip time and tracing path in software?defined networking with low communication overhead [J]. Frontiers of information technology & electronic engineering, 2017, 18(2): 206?219.

[12] 曾赛文,文中华,戴良伟,等.基于不确定攻击图的攻击路径的网络安全分析[J].计算机科学,2017,44(z1):351?355.

作者简介:袁 刚(1985—),男,湖北荆州人,硕士,工程师,研究方向为电子政务、大数据、云计算、网络安全。

温圣军(1983—),男,山西原平人,硕士,工程师,研究方向为电子政务、大数据、云计算、网络安全。