5G网络中基于Polar码的无证书聚合签密方案

韩益亮 李喆 李鱼 吴立强

5G移动通信因其速率快,带宽广,性能优等独特的优势,受到极大的关注,针对5G移动通信网络性能和安全性的需求,华为,3GPP,中兴,纷纷发布5G移动通信安全白皮书[1−2].

当传输的消息需要同时满足机密性和认证性,Zheng 提出可以同时完成加密和签名功能的签密概念[3],签密提出后,各种具有特殊应用场景的特殊签密也成为研究的热点[4−5],传统公钥证书的密码方案中,证书管理和维护复杂,开销大,会带来证书管理问题;基于身份的公钥密码方案可以克服证书管理复杂的问题,但存在密钥托管的问题.针对上述密码方案存在的问题,无证书密码方案可以有效解决[6−9].在资源受限的5G网络终端,无证书聚合签密方案可以克服庞大数量的用户在接入认证过程中存在的资源消耗大问题,同时避免证书管理复杂和密钥托管等接入认证问题.

Shor算法在量子计算机上运行,将会对解决5G 接入认证问题的密码方案造成颠覆性的影响[10].基于编码的McEliece 加密方案[11−12]密钥尺寸较大,无法在实际场景中应用,线性随机码公钥加密(Random Linear Code Encryption,RLCE)方案[13]在保证安全性的基础上,密钥尺寸减少了约45%,王新梅教授提出基于编码的Xinmei签名方案[14],用编码构造了签名方案,拓宽了基于编码的方案在密码学中的应用场景,针对签密方案无法抵抗量子计算机的攻击,李慧贤和韩益亮[15−16]为设计后量子签密方案提供了很好的解决思路.

针对5G通信网络中存在的接入认证安全问题,结合后量子密码方案的标准化进程,在前期改进的PolarRLCE公钥加密方案[17]基础上,结合改进的签名方案,在无证书聚合签密模型下,提出5G网络中基于Polar码的无证书聚合签密方案,将新方案应用到5G战场环境下的军事车载网中.

1 相关知识

1.1 无证书聚合签密模型

无证书聚合签密方案由7部分组成,包括系统参数生成,部分密钥生成,用户密钥生成,签密过程,聚合签密过程,解签密验证过程和聚合解签密过程,具体细节参照文献[9],具体过程详见2.1节.

1.2 PolarRLCE公钥加密方案

1.2.1 密钥生成

1)参数选择:(n,k,d,t,w)n,k,d,t> 0,w∈{1,2,···,n}k+1 ≥d≥2t+1.

2)G:长度为n维度为k的Polar码的k×n生成矩阵,译码算法可以纠错至少t个错误.

3)G1:长度为n+w维度为k的Polar码的k×(n+w)的生成矩阵,可以将随机选择的w个k×1的列向量r1,r2,···,rw随机插入生成矩阵G得到

4)A:(n+w)×(n+w)的非奇异矩阵.

A1,A2,···,AW是2×2 随机非奇异矩阵.

5)S:k×k阶的非奇异矩阵.

6)P:(n+w)×(n+w)阶的置换矩阵.

7)Gpub:k×(n+w)公钥Gpub=SG1AP.

公钥Gpub=SG1AP,私钥(S,G1,A,P).

1.2.2 加密

1)发送方选择明文m∈Fk2,随机选择错误向量错误向量e的汉明重量至多为t,即wtH(e)≤t.

2)发送方利用接收方的公钥Gpub对明文m进行加密,得到密文

1.2.3 解密

1)接收方收到密文c,利用自己的私钥,对密文c右乘P−1A−1,得到

2)从长度为n+w的向量(c′1,c′2,···c′n+w)删除w个冻结比特列,得到向量c′=(c′1,c′2,···,中e′=eP−1A−1),此时的wH(e′)≤t.

3)接收方利用Polar码的SC译码算法,对c′进行译码,得到明文m.

4)接收方计算汉明重量wt=wt(c−mG1),假如wt≤t输出明文m;否则,输出⊥.

1.3 Xinmei签名方案

1.3.1 密钥生成

1)参数选择:发送方在有限域GFq上选择(n,k,t)二元既约Goppa码,译码算法可以纠错至少t个错误.

2)G:k×n维的生成矩阵.

3)H:(n−k)×n维的校验矩阵.

4)S:k×k维的可逆矩阵.

5)P:n×n维的置换矩阵.

其中,G∗与生成矩阵G满足GG∗=I,I为单位矩阵.公钥为(J,W,V,t),私钥为(S,G,P).

1.3.2 签名

其中,m是kbit 待签名的消息,z是随机生成的nbit向量,z的汉明重量wt(z)≤t,h是Hash 函数.

对消息m签名后得到签密文c,将签名c传送给接收方.

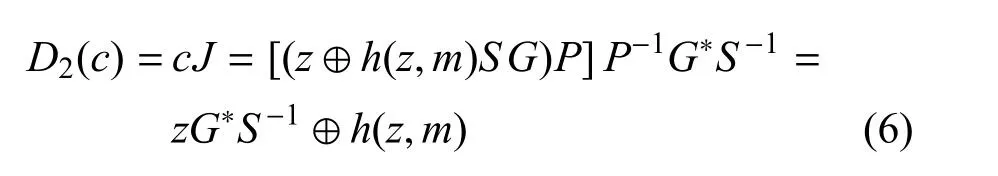

1.3.3 解签名

1)右乘公钥V

2)利用译码算法φ 对D1(c)进行译码得到z,若得到的z的汉明重量wt(z)>t,接收方无法正确译码,用户重新发送消息m,直至正确译码.

3)右乘公钥J

4)根据上述结果再计算以下过程

仅当h(z,m)∗=h(z,m),签名验证成功.

2 本文方案

2.1 方案构造

在改进的PolarRLCE公钥加密方案基础上,结合改进的Xinmei签名方案,参考文献[9,15−16],在无证书聚合签密模型下,构造了基于Polar码的后量子无证书聚合签密方案.

2.1.1 系统参数生成(Setup)

输入秘密参数s,KGC执行系统参数生成算法,生成正整数a,设置特征为2,阶为n的有限域Ω,其中n=2a,Polar码的生成矩阵G∈Fk×n2,校验矩阵译码算法为φ.其中,d=2t+1,k=n−at.选择两个安全的Hash 函数h1:{0,1}∗→{0,1}k,h2:{0,1}∗→{0,1}k,公开系统参数{a,t,h1,h2}.

2.1.2 部分密钥生成(Partial Key Extract)

1)KGC根据Polar码随机选择k×k阶可逆非奇异矩阵S,(n−k)×(n−k)阶可逆非奇异矩阵M,n×n阶置换矩阵P.KGC的系统公钥Gpub=SGP和Hpub=MHP,系统私钥{S,M,G,P,φ},Gpub与加密有关,Hpub与签名有关.

2)KGC根据Polar码随机选择k×k阶可逆非奇异矩阵S0,(n−k)×(n−k)阶可逆非奇异矩阵M0,n×n阶置换矩阵P0,部分公钥G0=S0GpubP0和H0=M0HpubP0,部分私钥{S0S,M0M,G,P0P,φ}.KGC将部分私钥{S0S,M0M,G,P0P,φ} 传送给合法用户,同时公开自己的系统公钥Gpub和Hpub.

2.1.3 用户密钥生成(Key Extract)

用户U根据KGC得到部分公钥G0和H0,及部分私钥{S0S,M0M,G,P0P,φ},随机选择k×k阶可逆非奇异矩阵SU,(n−k)×(n−k)阶可逆非奇异矩阵MU,n×n阶置换矩阵PU,计算部分公钥GU=SUG0PU和HU=MUH0PU,部分私钥{SUS0S,MUM0M,G,PUP0P,φ}.F0代表利用系统公钥加密,Fi代表利用用户i的公钥加密,用户将GU,HU传送给KGC.

2.1.4 签密过程(Signcrypt)

身份为L={ID1,ID2,···,IDt}的用户组,将待签密的消息mi发送给用户Bob,向KGC查询Bob的公钥信息FB,然后进行如下计算:

1)选择随机数ri∈Fk2,并依次计算Xi=F0(ri),

2)通过 Xinmei签名得到:si=(zi⊕h1(zi,Yi)SiGi)Pi此过程可以简化为

3)对于身份为IDB的接收方Bob,qB=h2(IDB).

4)通过PolarRLCE 加密得到:WB=FB(mi⊕ri⊕qB).

5)对于用户组L={ID1,ID2,···,IDt},L∗=F0(L).

6)生成签密文σi={si,WB,L∗,Xi}.

2.1.5 聚合签密过程(Aggregate Signcryption)

输入params,身份为IDi的发送者ui,待签密消息mi对应的签密文σi={si,WB,L∗,Xi},身份为IDB的接收方Bob 及接收方公钥FB,计算则聚合签密文σ={S,WB,L∗,Xi}.

2.1.6 解签密验证过程(De-Signcrypt Verification

输入聚合签密文σ={S,WB,L∗,Xi},身份为IDi的发送者ui,和公钥Fi,身份为IDB的接收方Bob 及接收方公钥FB,对聚合签密文的合法性进行验证.

1)获取身份列表,L=F0−1(L∗),提取对应的密文信息{S,WB,Xi}.

2)解密时计算Y′i=Fi(S),r′i=F−10(Xi),qB=3)验证Y′i=h1(m′i‖IDi‖Xi)是否成立,若相等,接受聚合签密文σ,否则拒绝,并输出⊥.

2.1.7 聚合解签密过程(Aggregate De-Signcrypt)

验证聚合签密,输入σ={S,WB,L∗,Xi},接收方的私钥,输出消息mi=ci⊕r′i⊕qB.

2.2 正确性分析

2.2.1 聚合签密的合法性验证

接收方Bob 利用系统私钥,从聚合签密文σ ={S,WB,L∗,Xi}提取密文信息{S,WB,Xi},利用身份为IDi的用户的公钥计算得到Y′i=Fi(S),利用自己的私钥得到r′i=F−10(Xi),接收方Bob 利用自己的私钥,计算进一步计算m′i=ci⊕ri′⊕qB,验证Yi′=h1(m′i‖IDi‖Xi)是否成立,对聚合签密σ={S,WB,L∗,Xi}的合法性进行验证.

2.2.2 解密密文的正确性

验证聚合签密密文σ={S,WB,L∗,Xi}的合法性后,计算m′i=ci⊕r′i⊕qB,聚合签密文σ ={S,WB,L∗,Xi}的合法性得到验证之后,解密密文,消息mi=m′i=ci⊕r′i⊕qB的正确性自然得到验证.

3 安全性分析

根据无证书聚合签密安全模型[18],本文借鉴参考文献[9]和文献[15−16]安全性分析方法,主要考虑两种类型攻击,无证书聚合签密方案的安全性包括机密性和不可伪造性.

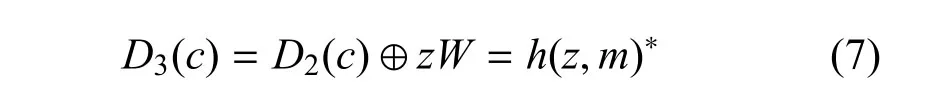

3.1 机密性

在随机寓言机模型下,若敌手A1在多项式时间内以优势赢得IND−CLASC−CCA2−1游戏,那么存在一个算法K可以在多项式时间内以优势ε 解决S D问题,其中,算法K作为敌手A1在游戏中的挑战者.

qSC代表敌手A1签密询问最大次数、qDSC表示敌手A1解签密询问最大次数、qh1表示敌手A1对随机寓言机h1询问最大次数、qh2表示敌手A1对随机寓言机h2询问最大次数,建立两个询问列表List1,List2,方便记录以上询问[16].

1)游戏初始化

算法K随机选择SU,MUPU.K将系统参数{a,t,h1,h2} 发送给敌手A1,秘密保存自己的系统密钥,敌手A1给出目标用户组L={ID1,ID2,···,IDt}.

2)询问阶段

询问阶段主要包括:寓言机h1询问;寓言机h2询问私;钥询问;公钥询问;公钥替换询问;签密询问;聚合签密询问;解签密询问;聚合解签密询问.

3)挑战阶段

敌手A1选择两个待签密消息m1,m2,及身份为IDi的发送方,向挑战者K进行询问,挑战者K随机选择待签密的消息mb,b∈{0,1},最后生成签密文

4)询问阶段

敌手A1进行可以进行阶段2)询问,但有一个限制条件,不能向挑战聚合签密密文σ′进行询问.

5)猜测阶段

敌手A1输出1 bitb′进行猜测,若敌手A1可以猜测成功,则必须通过h1询问得到签密密文.

在随机寓言机模型下,敌手A2证明过程与ND−CLASC−CCA2 −1 游戏类似,需注意不同的地方是,敌手A2可以询问系统主密钥信息,但不能对用户公钥进行替换询问.

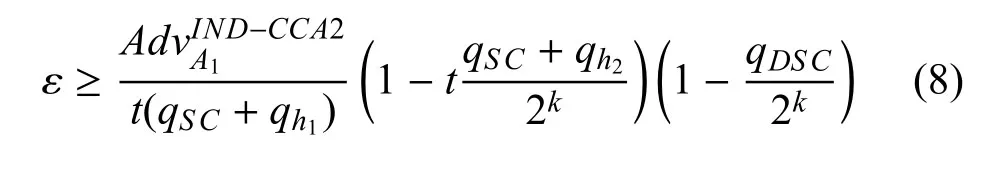

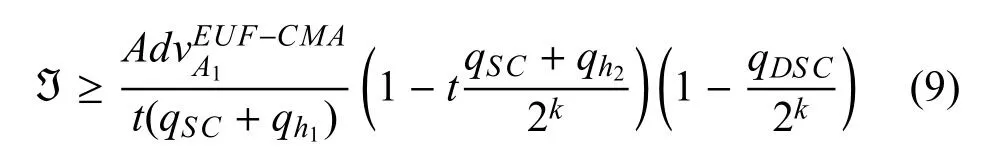

3.2 不可伪造性

在随机寓言机模型中,若敌手A1在多项式时间内以优势赢得EUF−CLASC−CMA−1游戏.那么存在一个算法K可以在多项式时间内以优势ℑ 解决S D问题,其中算法K作为敌手A1在游戏中的挑战者[16].

1)游戏初始化

具体过程详见机密性证明过程中的游戏初始化阶段.

2)询问阶段

具体过程参照机密性证明过程的询问阶段,不同之处在于机密性证明过程中的询问阶段是解签密询问,不可伪造性证明过程中的询问阶段是验证询问.

3)伪造阶段

具体过程参照机密性证明过程中的挑战阶段,不同之处在于伪造阶段,敌手A1输出伪造的聚合签密密文σ={S,WB,L∗,Xi}.

在随机寓言机模型下,敌手A2证明过程与EUF−CLASC−CMA−1 游戏类似,需注意不同的地方是,敌手A2可以询问系统主密钥信息,但不能进行用户公钥替换询问.

4 效率分析

与简单签密方案[6]相比,聚合签密可以同时对多消息进行签密,提高了签密的效率.

与基于证书的聚合签密方案相比,本文采用无证书的方法,克服了证书管理复杂,计算开销大的问题.与基于身份的聚合签密相比,采用无证书的方法,解决了密钥托管问题.

简单的多对多模式下的签密方案需要重复多次对消息执行签密,采用聚合签密的方法,验证者只需要对聚合后的签密密文进行验证,就可以实现对多个签密用户的认证.

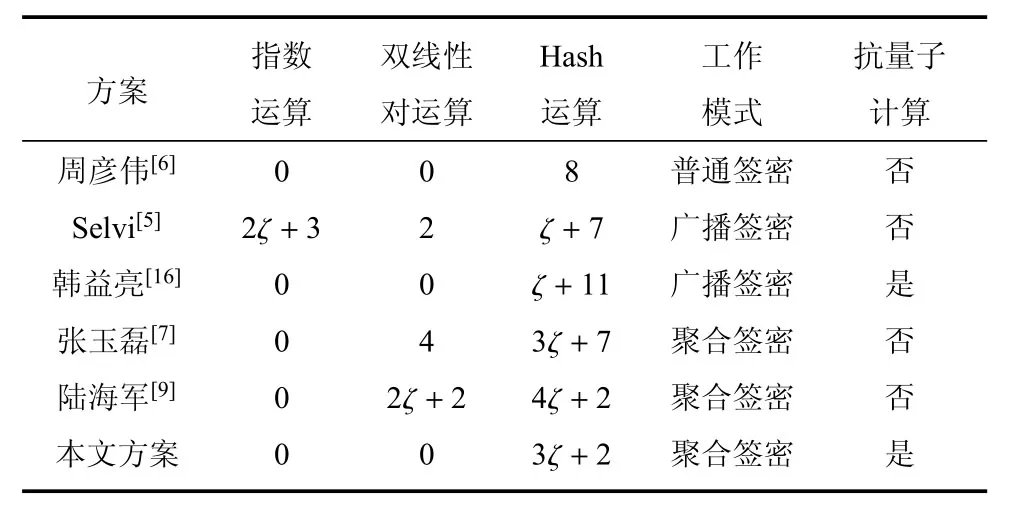

分析目前的无证书聚合签密方案[9],大都数方案都是采用指数运算,双线性对运算.本文构造的基于Polar码的无证书聚合签密方案,相对于其他聚合签密方案,没有复杂的指数运算和双线性对运算,计算开销小,效率高,同时具有抗量子计算特性.

对本文聚合签密方案效率进行分析,在聚合签密阶段和解聚合签密阶段,方案不涉及较为复杂的指数运算和双线性对运算.在聚合签密阶段,方案进行2ζ+1次Hash 运算,在解聚合签密阶段,进行了ζ+1次Hash 运算.计算操作数为3ζ+2次Hash 运算,计算效率高,其中,ζ表示用户组的个数,在本方案中代表发送方的用户数量,签密方案性能对比如表1所示.

表1 签密方案性能对比Table1 Performance comparison of signcryption scheme

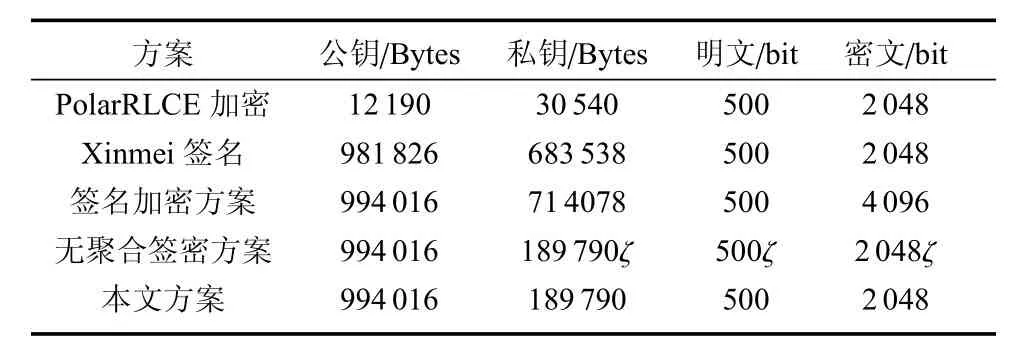

在保证PolarRLCE 加密方案满足128 bit 安全级别的情况下,本文选用参数(n,k)为(2 048,500)的Polar码,本文在满足128 bit 安全级别的情况,比较各方案的公钥尺寸,如表2所示.

表2 方案数据分析Table2 Analysis of scheme data

5 军事车载网的应用

车载网(Vehicular Ad Hoc Network)是当今物联网和智能驾驶高度融合发展的产物[19],2020年,中国科协在第二十二届中国科协年会上,公布数字交通基础设施如何推动自动驾驶与车路协同发展作为十大前沿科学问题,如何确保自动驾驶与车路协同发展之间的安全通信是未来车载网研究的重点,密码技术作为保障车载网安全通信的关键技术,继续深入研究车载网的安全性是非常有意义的课题,信息化战争中,军事车载网(Military Vehicle Network)在军事战争中保障军事指挥通信,作战命令决策和军事物资输送等作战要素中发挥重要作用,军事车载网类似于普通的车载网,但又有很大的区别.军事车载网高度灵活机动,信息安全保密要求较高,军事车载网的安全性事关一场军事行动的成败,本文对陆地作战场景中军事车载网应用场景进行描述和分析,空天作战场景中战斗机作战编组和海上作战环境中,航母作战集群可对照相应陆地作战场景中的军事车载网.

信息化战争中,借助于高容量,低时延的5G通信技术,军事车载网具有快速机动,快速时联的特点.5G战场环境中,作战行动敏捷、攻防节奏加速,各种作战力量,作战要素,作战单元和作战体系有机融为一体,保障军事车载网近似实时的信息交换能力,提高军事车载网之间的协同作战能力,推动战场全域作战的互联互通.作战指挥中心实时更新战场态势,为下一步分析判断、谋划决策和协调控制战争动态提供信息支持[20].

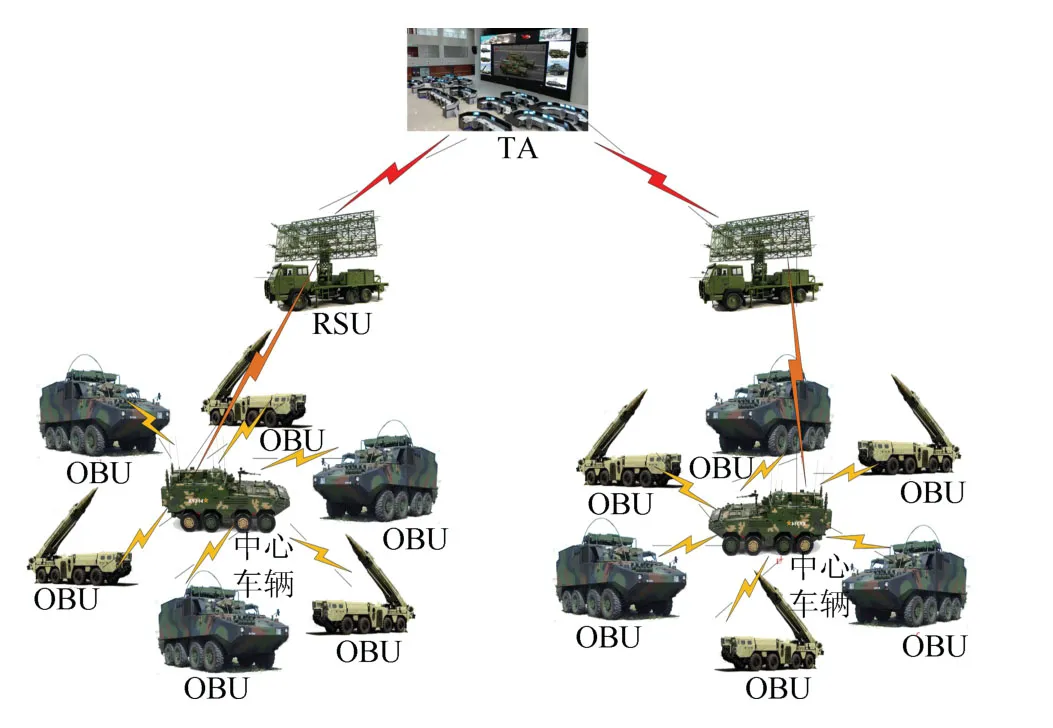

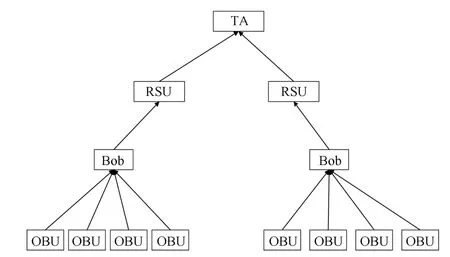

5.1 军事车载网系统模型

军事车载网的主要构成实体是车辆节点,通信指挥车,作战指挥中心等,军事车载网场景图如图1所示.

1)车辆节点,装载OBU(On Board Unit)通信模块的军事车辆,在军事车载网中代表参与到军事行动中的车辆,可以接收作战指挥中心下达的战斗命令,也可以向作战指挥中心上传自己的位置坐标,运输的武器装备等秘密信息.

图1 军事车载网场景图Fig.1 Scene diagram of military vehicular network

2)通信指挥车,装载RSU(Road Side Unit)通信模块的军事车辆,类似于普通车载网中的路边单元.装载有传统RSU通信模块的军事通信指挥车作为移动基础设施,相对于路边单元具有灵活的移动性,及时的接入性,通信指挥车对于车辆节点就像可移动基站和手机的关系,车辆节点通过通信指挥车接收作战指挥中心的消息,再通过通信指挥车上传自己的位置坐标等信息.

3)作战指挥中心,类似于普通车载网中的可信中心TA(Trusted Authority),对参与到军事车载网中的车辆节点身份进行认证,负责统一调度车辆节点,通过通信指挥车对车辆节点下达作战命令,接收车辆节点上传的信息等.

5.2 通信模式

目前普通车载网通信技术主要包括美国主导的基于IEEE802.11p的专用短程通信协议(Dedicate Short Range Communcation,DSRC)和中国大唐电信联合华为参与制定3GPP 标准的LTE-V通信协议.DSRC通信协议虽然制定标准较早,具有低时延通信的特点,但是受WIFI 技术方面限制,安全性无法保证,可靠性较差,有一定的局限性,LTE-V通信协议融合蜂窝通信和直通通信两种通信方式,随着通信技术向5G 演进,5G 低时延,高可靠性,大容量性的特点将为车载网通信提供可靠的安全保障.

中国大唐电信和华为公司参与制定的3GPP 标准的LTE-V通信协议核心关键技术完全由我国自主掌握,在当今中美关系日益纷繁复杂的战略环境下,军事车载网通信技术融合LTE-V通信协议具有重要的战略意义,对未来夺取信息化战争的制高点至关重要.北斗卫星导航系统和5G通信技术支撑下的LTE-V通信协议,将进一步提高未来复杂战场环境下的军事车载网通信安全.

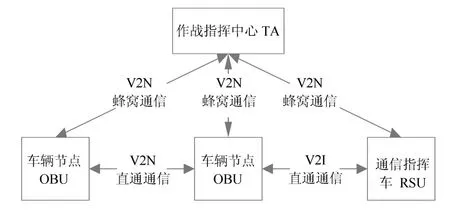

军事车载网中通信模式(Vehicle-to-Everything,V2X)主要有车辆和车辆之间的通信(Vehicleto-Vehicle,V2V),车辆和通信指挥车之间的通信(Vehicle-to-Infrastructure,V2I),通信指挥车和车辆与作战指挥中心之间的通信(Vehicle-to-Network,V2N).军事车载网通信模式如图2所示.

V2V通信:执行作战命令或装载武器装备的军事车辆之间的通信,主要是通过军事车辆上装载的OBU通信模块进行通信,V2V通信过程中,军事车辆通过LTE-V通信协议的直通通信技术进行消息交互,传递军事作战坐标信息和武器装备负载情况.

图2 军事车载网通信模式Fig.2 Military vehicle network communication mode

V2I通信:执行作战命令或装载武器装备的军事车辆与通信指挥车之间的通信,主要通过军事车辆上装载的OBU通信模块与通信指挥车上装载的RSU通信模块进行通信,V2I通信过程中,军事车辆和通信指挥车通过LTE-V通信协议的直通通信技术进行消息交互,军事车辆向通信指挥车报告位置坐标信息,武器装备信息以及作战任务执行情况.

V2N通信:执行作战命令或装载武器装备的军事车辆与作战指挥中心的通信或通信指挥车与作战指挥中心的通信,主要是通过OBU通信模块或RSU通信模块与作战指挥中心网络进行通信,V2N通信过程中,军事车辆和通信指挥车与作战指挥中心通过LTE-V通信协议的蜂窝通信技术进行彼此间消息的交互,作战指挥中心向军事车辆下达作战命令等.

5.3 安全需求

军事车载网目前还处于搭建的初期,功能和安全性等方面还不能适应现代信息化战争的需求,军事车载网的安全性和效率仍有很大的研究空间.

军事车载网由于其特殊的军事作战环境,相较于普通的车载网,安全性有更加严苛的标准要求,设计军事车载网需要满足以下安全需求[19]:

1)消息的机密性:军事车载网中军事车辆交互的信息应该防止被敌方攻击获取,在量子计算机时代,计算能力大大提升,军事车载网中通信的消息应该具有抵御量子计算机在多项式时间内破译出来的属性,军事车载网通信过程中,传递的消息不具有抗量子计算性,消息的机密性被敌方破坏,军事作战计划、位置坐标信息和武器装备等被敌方获取,严重影响军事行动的胜利.

2)消息的认证性:军事车载网中军事车辆发送的信息可以被验证,防止被敌方伪造假消息,伪造的假消息在军事车载网中传播,执行错误作战命令的军事车辆会对军事行动造成严重的威胁.

5.4 军事车载网方案描述

在军事行动中,车辆节点之间的通信,车辆节点通过通信指挥车向作战指挥中心通信等场景中,通信信息容易被敌人截获破译;敌方伪造身份接入军事车载网,在军事车载网中发送虚假的消息,误导骗取作战指挥中心的信任,窃取相关作战计划,严重威胁战争行动的成功,假如每个OBU 都向TA 直接进行通信,OBU数量过多,容易造成TA 计算开销过大,浪费网络资源,目前军事车载网中DSRC通信协议中基于证书的公钥方案证书管理复杂,基于身份的密码方案存在密钥托管问题,并且未考虑量子计算机的攻击.

密码技术作为保护军事车载网通信过程传输数据的机密性和完整性的关键技术,可以有效保护通信内容的安全,设计的安全指挥通信方案主要考虑两个方面的安全通信问题:军事车辆节点之间的安全通信,即V2V 安全通信问题;军事车辆节点将消息发送给通信指挥车,并经通信指挥车安全传递给作战指挥中心,即V2I和V2N 安全通信问题,设计的5G网络中基于Polar码无证书聚合签密方案,可以有效解决上述存在的安全通信问题.

在战争行动前,军事车载网中的车辆节点OBU和通信指挥车RSU 需要在作战指挥中心TA 注册,进行身份认证,军事行动中,军事车载网中的车辆节点OBU,通信指挥车RSU和作战指挥中心TA 自动组成一个战斗分队编组,军事车载网中车队编组的中心车辆,对车辆节点OBU 上传给作战指挥中心TA的秘密信息进行签密,通信指挥车RSU 对签密进行聚合,然后将聚合签密传送给作战指挥中心TA,由作战指挥中心TA 对聚合签密进行验证和解签密.结构图如图3所示.

5.4.1 系统初始化及注册

本节方案是在第3小节的基础上提出的,系统初始化过程与第3小节系统初始化基本相同,在此不展开叙述,军事车载网中,车辆节点身份IDi和通信指挥车身份IDR发送给作战指挥中心,作战指挥中心TA 完成车辆节点OBU和通信指挥车RSU的注册.

图3 军事车载网结构图Fig.3 Structure diagram of military vehicular network

5.4.2 V2V通信及V2I通信

军事车载网由于其特殊的编组构成结构,V2V通信和V2I通信实质上都是车辆节点之间的通信.V2V通信通过装载的OBU通信模块以签密的方法对传递的消息进行保护,V2I通信通过在OBU通信模块和RSU通信模块之间以聚合签密的方法对传递的消息进行保护.

1)V2V通信签密过程

在军事车载网中,身份为L={ID1,ID2,···IDt}的车辆节点,将待签密的消息mi发送给军事车载网中作战区域分队中心车辆Bob,向TA 查询得到Bob的公钥信息FB,然后进行如下计算:

a)选择随机数ri∈Fk2,并依次计算Xi=F0(ri),Yi=h1(mi‖IDi‖Xi).

d)通过PolarRLCE 加密得到:WB=FB(mi⊕ri⊕qB).

e)对于用户组L={ID1,ID2,···,IDt}的车辆节点,L∗=F0(L).

f)生成签密文σi={si,WB,L∗,Xi}.

2)V2I通信聚合签密过程

作战行动中,通信指挥车需要同时上传来自数量众多的军事车辆节点发送给作战指挥中心的消息,若采用普通的签密方案,作战指挥中心需要同时验证多条消息,对通信指挥车的通信性能提出巨大的挑战,占用作战指挥中心大量的网络资源,聚合签密可以实现签密的压缩,将多条签密聚合成一条签密,只需作战指挥中心对聚合签密进行一次验证就可完成所有的验证过程.

聚合签密者通信指挥车RSU 输入系统参数params,身份为IDi的车辆节点ui,待签密消息mi对应的签密文σi={si,WB,L∗,Xi},身份为IDB的中心车辆Bob 及公钥FB,计算则聚合签密文σ={S,WB,L∗,Xi}.

5.4.3 V2N通信

V2N通信通过RSU通信模块和TA通信模块之间以LTE-V 蜂窝通信协议进行消息的传递.

5.4.4 解签密验证过程

作战指挥中心TA,输入聚合签密文σ ={S,WB,L∗,Xi},身份为IDi的车辆节点ui,和公钥Fi,身份为IDB的中心车辆Bob 及公钥FB,验证聚合签密文的合法性.

b)解密时计算Y′i=Fi(S),r′i=F−10(Xi),qB=

c)作战指挥中心验证Y′i=h1(m′i‖IDi‖Xi)是否成立,若等式相等,接受聚合签密文σ,否则拒绝,并输出⊥.

5.4.5 聚合解签密过程

通过上述过程,聚合签密验证通过,输入聚合签密密文σ={S,WB,L∗,Xi},接收方的私钥,S=输出消息mi=ci⊕r′i⊕qB,作战指挥中心得到具体的消息内容.

军事车载网方案的安全性和效率分析与第3节和第4节分析过程类似,具体过程可参照上述章节分析过程.

6 结论

军事车载网承担未来信息化战争中的通信作战指挥,武器装备运输等作战要素的重要任务,军事车载网的安全性是确保赢得未来战场的关键要素,本文从5G 技术深刻改变未来战争作战形态的角度出发,分析5G战场中军事车载网面临的安全和效率问题,将设计的5G网络中基于Polar码的无证书聚合签密方案应用到信息化战争下的军事车载网中,充分考虑了5G 技术和量子计算机对未来战争形态的冲击,确保了军事车载网在未来信息化战争中的安全,提高了全域协同作战的能力.

5G作战场景瞬息万变,作战样式和形态具有重大变革,进一步分析5G作战场景的本质,构建陆海空天一体化作战网络,保障全域协同作战安全通信,提高集群协同制胜能力,具有重要的研究价值.