基于私有云安全平台的APT攻击检测与防御架构研究

◆马琳 房潇 廉新科 张小坤

基于私有云安全平台的APT攻击检测与防御架构研究

◆马琳 房潇 廉新科 张小坤

(91977部队 北京 100036)

APT攻击作为隐蔽性极高、目的性极强、危害性极大的新型网络攻击方式,对具有高战略价值的信息系统的安全稳定运行构成了巨大威胁。本文对APT攻击的特征以及攻击流程进行深入分析,总结了传统安全体系架构及防护手段在应对APT攻击存在的不足,在此基础上,设计了一种基于私有云安全平台的APT攻击检测与防御架构,为重要信息系统抵御APT攻击提供了有效解决方案。

APT攻击;私有云;蜜罐;沙箱

随着信息技术的高速发展,网络入侵和攻击方式日新月异,逐渐呈现出多样化、复杂化的发展趋势,我们所面临的信息安全形势日趋严峻。近年来,诸如“震网病毒攻击”、“极光行动”等一系列入侵目的性明确、隐蔽性强、危害性大的网络入侵事件被曝光,APT(Advanced Persistent Threats,高级持续性威胁)攻击,这一概念引起了国内外信息安全行业的高度重视。政府、军队的信息系统作为具有高战略价值的关键信息系统,是APT攻击的重要对象[1]。传统安全架构、安全技术已经无法有效应对APT攻击这类新型综合性网络入侵手段。为此,文章在阐述APT攻击内涵、分析APT攻击的特征、总结归纳APT攻击实施过程的基础上,提出了一种能够有效防御APT攻击的基于私有云安全平台的防御与检测方案,为保障信息系统安全运行提供重要技术支撑。

1 对APT攻击的理解

1.1 定义

美国国家标准技术研究所(NIST)对APT攻击有如下定义:掌握先进的网络入侵知识并拥有资金支持的攻击者,为实现窃取特定大型组织的高战略价值涉密信息或破坏特定组织关键信息系统这一目的,通过技术或“社会工程学”等多种攻击手段实施的具有针对性、持久性的网络攻击[2]。

1.2 APT攻击特征

与传统网络攻击行为相比,APT攻击并没有运用新概念的网络攻击技术,攻击的实施者只是更具策略性、计划性的组合使用了多种传统网络攻击技术,提高了达到窃取核心数据或破坏重要计算设施等入侵目的的概率。与传统网络攻击方式比,其具有如下三个显著特征。

高级性(Advanced)。APT攻击具有的“高级”特征主要体现在两个方面。一是隐蔽性高。攻击者在多年的网络攻防对抗中,积累了丰富的网络入侵经验,“零日”漏洞与未知恶意代码的利用等具有逃逸性质的网络攻击技术在APT攻击实施的过程中被作为主要的攻击手段,其帮助攻击者实现了隐藏入侵特征、逃避传统检测与防御安全技术的目的[3]。二是APT攻击者呈现出“高级”特征,攻击者目标与目的明确,掌握专业攻击知识,往往拥有巨额资金支持甚至攻击者可能是背负国家意志的网络战士。

持续时间长(persistent)。APT攻击实施者为成功入侵目标系统会花费较长的时间用于收集系统相关技术与非技术信息。为成功窃取核心资料、对系统造成毁灭性破坏,成功入侵后还通常会通过预留后门等手段保证对目标系统的长期控制以便挖掘高价值信息或适时地对信息系统造成破坏。

威胁大(threats)。APT攻击与撒网式攻击截然不同,经过精心策划,带有政治色彩抑或是商业目的[4],政府、军队的关键信息系统是APT攻击的主要目标,成功入侵其危害必定较为深远,轻则泄露关键涉密信息,重则威胁国家安全与稳定。

1.3 APT攻击实施流程

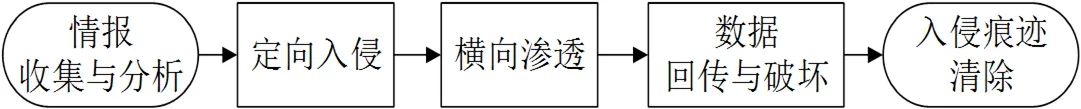

于近年来的众多的APT攻击案例,可归纳总结出APT攻击的一般流程,如图1所示。

图1 APT攻击实施流程

(1)情报收集与分析

APT攻击者入侵前期会通过互联网搜索、活动主机扫描、端口与服务类型探测等技术方法收集目标信息系统的拓扑信息、服务、部署的安全防护产品、系统脆弱性等技术信息;此外,还会通过“社会工程学”的手段收集目标系统使用者的组织结构、人际关系与偏好等非技术信息。基于上述两种信息挖掘系统的防护薄弱环节,制定有效的定向入侵攻击方案。

(2)定向入侵

在情报收集与分析的基础之上,APT攻击者会从安全防护薄弱环节入手,储存高战略价值信息的计算设施通常采取了较好的防御措施,不是定向入侵阶段的直接目标。对安全意识较差的系统使用者进行钓鱼式攻击或对采取安全防护措施不当的对外服务器(邮件服务器、WEB服务器)进行渗透是该阶段APT攻击者常用方式,以实现控制边缘计算设施的目的,便于日后向内网核心计算设施横向渗透。

(3)横向渗透

为了能够成功窃取涉密信息或适时对系统造成破坏,APT攻击者会以定向入侵阶段控制的计算设施为进一步入侵的立足点,利用“零日”漏洞或恶意代码等多种手段通过跳板攻击的方式逐步夺取核心计算设施的控制权。

(4)数据回传或破坏

控制核心计算设施后,攻击的实施者会通过端口复用、信道加密等技术建立用于回传数据的隐蔽信道,将敏感涉密信息回传给指定的公网服务器,一些具有破坏意图的攻击会选择合适时机对核心计算设施进行破坏。

(5)入侵痕迹清除

心思缜密的攻击实施者在入侵后会对安全日志等可能包含记录异常操作的数据文件进行清理,实现阻碍安全人员通过审计日志等手段发现威胁与安全取证的效果。

2 传统安全架构正面临APT攻击的挑战

传统安全架构、安全技术能够较好抵御信息系统面临的威胁。然而,在检测与防御APT攻击方面,传统安全架构与安全技术正面临严峻挑战,这是多因素共同作用的结果。

首先,传统威胁检测与防御设备单纯从技术角度出发对威胁进行辨识,没有提供有效的反信息收集安全应对策略,促使攻击者能够在实施攻击前期获得系统技术信息,从而可以优化攻击路径、大幅减少入侵过程中产生的异常行为数,降低了传统安全产品发现恶意行为并对恶意行为进行报警的可能性。

其次,传统威胁检测与防御类设备通过威胁特征库与程序、数据流进行匹配,识别恶意程序与利用软件漏洞的恶意数据流[5]。未知“零日”漏洞、未知恶意程序作为APT攻击的主要技术手段充分利用了特征库在时间维度上具有滞后性的特点,使APT攻击对基于特征匹配检测算法的安全产品具有很好的免疫能力。

再次,传统威胁检测与防御类设备需要通过部署合适的策略以实现其安全功能。计算资源、储存资源限制了安全策略的维度。例如,防火墙仅仅能从目的地址、源地址、服务三个维度判别通信链路是否安全实现数据交换的控制。无法以用户身份、行为习惯等因素以及因素间存在的关联关系形成高维策略判断数据交换的安全性,使合法权限的不合规使用成为可能。

为了使具有高战略价值的信息系统实现令攻击者“进不来、看不懂、拿不走、跑不掉”的安全防御目标,有必要结合传统安全设备针对APT攻击构建合理的安全防御架构。

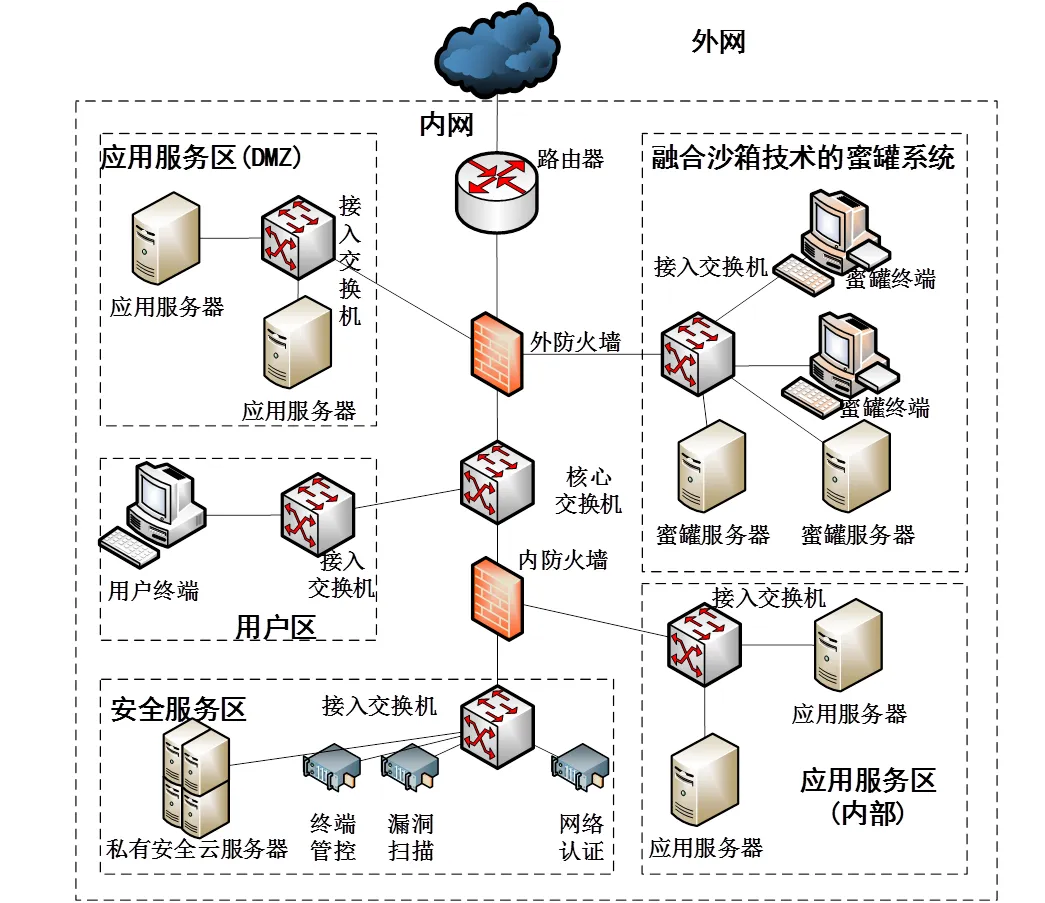

3 基于私有云安全平台的APT攻击的检测与防御架构

基于一般的内部信息系统的实际情况,可设计一种基于私有云安全平台的APT攻击的检测与防御架构,示意图见图2。该方案在对APT攻击理解的基础上,基于私有云安全平台为APT攻击的检测与防御提供了一套完整的解决方案,其中包含的主要技术与整体作用如下文所述。

图2 基于私有云安全平台的APT攻击的检测与防御架构

3.1 主要技术

(1)融合沙箱技术的蜜罐系统

蜜罐系统是构造脆弱性环境欺骗引诱攻击者攻击、捕捉攻击的主动防御技术[6]。虚拟沙箱技术是目前检测与防御未知恶意代码和利用“零日”漏洞的非法流量的可靠技术,其通过硬件与操作系统虚拟化技术构建与真实操作系统相隔离的应用程序虚拟执行环境,动态分析应用程序执行与数据交换时是否存在对系统注册表、服务进行修改、非法连接网络等异常行为,达到辨识应用程序与数据流是否具有威胁的目的[7]。普通蜜罐系统不具有发现未知恶意流量与未知恶意代码的能力,而沙箱技术的运用需要占用一定的计算资源,直接部署于业务内网主机会对提供的服务质量产生一定影响,本文提出的架构能够较好解决上述问题。

(2)白名单技术

白名单技术的实现原理与传统安全设备的实现原理相似即基于特征匹配技术。将安全文件与安全操作行为的特征码存储于特征库,与特征库中特征码不匹配的未知文件、未知流量、未知行为即被识别为灰色数据并触发报警,需要经过人工判定其合法性。该技术的主要存在两个问题:其一,安全特征码数量远远超过恶意文件特征码数量,特征匹配过程与储存会占用大量计算与储存资源;其二,灰色数据数量庞大,人工判定合法性的工作量无法估量。可见白名单技术在传统安全架构中难部署。

(3)私有云技术

云计算技术是实现基于私有云安全平台APT攻击检测与防御架构的基础。本架构中私有云所具有的整合计算资源、储存资源的能力为白名单技术与未知与已知恶意代码云查杀功能的实现提供支撑[8]。

3.2 整体效用分析

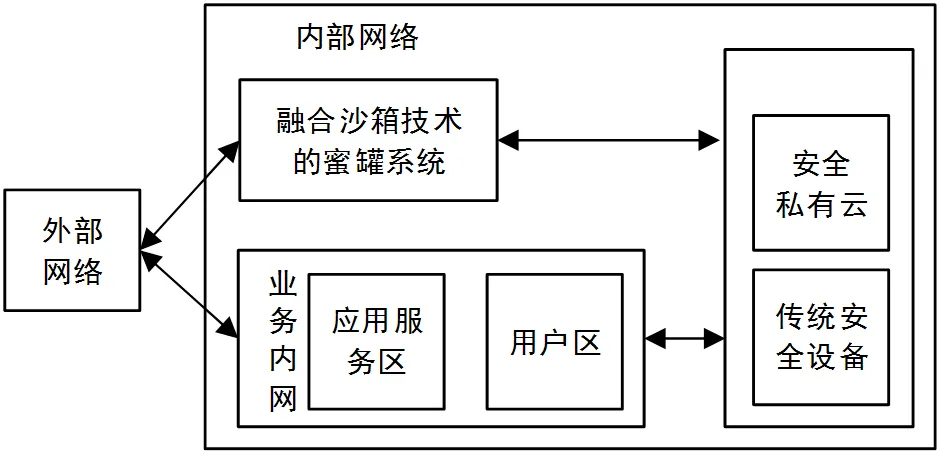

基于图2所构建的系统拓扑结构,系统信息流如图3所示。可见,信息系统业务内网、融合沙箱技术的蜜罐系统与外网之间双向互通。可根据APT攻击路径对该架构的效用分情况讨论。

图3 APT攻击实施流程

整合沙箱技术的蜜罐系统被用作业务网络的“避雷针”,通过构造脆弱性环境,能够有效混淆APT攻击者对目标系统认知,欺骗攻击者率先选择从外网向蜜罐系统攻击路径,大大降低实际业务网络被入侵的可能性。当成功引诱攻击时,整合沙箱技术的蜜罐系统被用作整体架构的“探针”,利用沙箱技术将蜜罐捕捉的未定性数据进行动态分析,在辨识安全性后制作恶意文件的特征码上传至云端特征库,从而构建系统私有的恶意代码特征库,这样攻击者再使用原本未知的恶意代码与原本未知的可利用“零日”漏洞非法流量渗透实际业务网络时,业务主机终端部署的云检测查杀客户端会对数据进行特征码制作与云端特征库进行比对确定威胁,解决了特征库具有滞后性的问题。此外,不将沙箱布置于业务内网计算设施上,降低了业务内网计算资源、带宽资源的开销,对于时效性要求极高的系统意义重大。

另外一种情况,当APT攻击者选择从外网直接向实际业务内网进行渗透这条攻击路径时便会触发白名单机制。桌面终端部署的云检测查杀客户端将执行、使用的文件、数据流量的特征码传至云端与云端白名单特征库进行比对,不匹配的文件、数据流量将被标记为灰色文件,由终端部署的客户端将标记的灰色文件经私有云导入融合沙箱技术的蜜罐系统再次进行动态分析,从而发现具有恶意性质的文件与数据流量,对于不具有恶意性质的文件与数据流量经人工判别其安全性后列入白名单特征库。白名单与融合沙箱技术的蜜罐系统的联用的突出优点在于,大大降低了人工判定灰色文件与数据流量合法性的工作量。

除了能够有效抵御APT攻击外,该架构还具有节省业务内网计算资源与储存资源的优点。众所周知,无论是传统杀毒系统还是白名单技术,但凡是基于特征匹配算法的安全技术,都需要在终端构建特征库,特征码匹配的过程中也一定会占用本地计算资源,尤其是恶意代码数量逐年增长、白名单特征码数量庞大,匹配过程中无关实际业务的计算资源的开销也会越来越多,势必会影响信息系统整体效能的发挥[9]。通过在云端进行特征匹配,有效避免了上述问题,节省了实际业务内网的宝贵计算资源。

4 结论

政府、军队的信息系统是影响国家稳定发展的关键基础设施,为保障其安全运行,一定要做好对抗APT这种复杂攻击的准备。本文提出的基于私有云安全平台的APT攻击检测与防御架构为对抗APT攻击提供了切实可行的思路。此外,要牢记防御技术手段的局限性,重视系统使用者安全意识的培养,方能保障具有高战略价值的信息系统安全运行。

[1]孙景民,崔金生,曹美琴.军事网络中APT攻击的防御方法研究[J].信息安全与通信保密,2014.

[2]林龙成,陈波,郭向民.传统网络安全防御面临的新威胁:APT攻击[J].信息安全与技术,2013.

[3]黄达理,薛志.进阶持续性渗透攻击的特征分析研究[J].信息安全与通信保密,2012.

[4]骆祥.APT网络攻击及其防御策略的研究[D].天津:天津大学,2013.

[5]许婷.一种有效防范APT攻击的网络安全架构[J].信息安全与通信保密,2013.

[6]诸葛建伟,唐勇,韩心慧,段海新.蜜罐技术研究与应用进展[J].软件学报,2013.

[7]李晨,涂碧波,孟丹,冯圣中. 基于多安全机制的 Linux 应用沙箱的设计与实现[J]. 集成技术,2004.

[8]赵鹏,齐文泉,时长江. 下一代计算机病毒防范技术“云安全”架构与原理[J].信息技术与信息化,2009.

[9]汪水翔,薛玉兰,刘勇. 基于“云安全”技术的军队信息网络防毒系统研究[J].信息网络安全,2009.