基于半诚信第三方的χ型纠缠态的半量子隐私比较协议

王正浩 张仕斌 昌 燕 王丹琛 姚 瑶

(成都信息工程大学网络空间安全学院 四川 成都 610225)(中国信息安全测评(四川)中心 四川 成都 610017)

0 引 言

自1984年第一个量子密码协议由Bennett和Brassard[1]提出以来,量子加密技术以其无条件的安全性吸引了研究人员的兴趣和快速发展。目前已经构建了许多量子密码协议,如量子密钥分发(QKD)[1-3]、量子隐形传态[4-8]、量子秘密共享(QSS)[9-11]、量子安全直接通信[12-15]。同时,量子隐私比较(QPC)也成为一个非常受欢迎的研究方向。

量子隐私比较的概念是两个参与者使用量子信号来传输真实内容,并且在第三方的帮助下,确定他们的秘密是否相等,而不泄露秘密信息。在量子隐私比较中,如果只有两个参与者执行协议,则不可能安全地评估是否相等,Lo[16]在1996年证明了这一点,因此所有QPC协议都需要第三方(TP)。Zhang等[17]提出TP可以根据信任度来分类,这些角色分类如下:(1) TP是诚实的;(2) TP是不诚实的;(3) TP是半诚实的。情况(1)是几乎不可能的;在情况(2)中,参与者将完全不信任TP,这种情况相当于只有两个执行协议的参与者,这已被证明是不安全的;在情况(3)中,TP将忠实地执行协议,但将试图通过一些攻击来窃取参与者的秘密消息。

第一个有两个参与者的QPC协议是由Yang等[18]在2009年提出的。从那以后,这个研究领域迅速发展,研究人员使用不同的量子态设计了QPC协议,例如单粒子[19]、Bell态[20-22]、GHZ态[23-24]、W态[25]、团簇态[26]、χ型纠缠态[27-28]、五粒子纠缠态[29-30]、六粒子纠缠态[31]。上述协议[18-31]需要参与者和第三方都拥有量子能力。但是,在某些情况下,参与者可能无法负担这样的资源和操作。

Boyer等[32]在2007年提出了一个半量子概念——不是每个人都有量子能力。它是一种具有测量重发特性的半量子密钥分配(SQKD)协议。2008年,Boyer等[33]又设计了一个使用单光子的随机化特征协议。这两个协议是半量子密码学领域最具代表性的开创性工作。

在提出半量子概念之后,它很快就与之前的量子密码协议相结合,例如:半量子密钥分发(SQKD)[34-37]、半量子秘密共享(SQSS)[38-40]、半量子安全直接通信(SQSDC)[41-42]。半量子隐私比较也是其方向。在已经提出的半量子隐私比较协议中,大多数协议是TP具有量子能力,而两个参与者仅具有经典能力。经典参与者被限制可以执行以下操作:(1) 在固定正交基础上准备新的量子比特{|0>,|1>};(2) 在固定正交基础上测量量子比特{|0>,|1>};(3) 无干扰地发送或返回量子位。最近,一些研究人员提出了一些很好的半量子隐私比较(SQPC)协议。如Ye等[43]的协议是基于单粒子;Chou等[44]和Thapliyala等[45]的协议是基于Bell状态;Ye等[46]使用双粒子状态作为初始准备的量子资源。

基于上述分析,SQPC对两名参与者的能力要求较低。从某些方面来说,它降低了成本并提高了可操作性。故本文设计了一个半诚实TP的SQPC协议,并使用χ型纠缠态作为量子资源。

1 协议描述

学习了QPC协议[28]并受其启发,本文设计了一个SQPC协议,其将χ型纠缠态作为量子资源,定义为:

|0011>+|0110>+|1001>+

|1010>+|1100>-|1111>)1 234=

|Ψ->|01>+|Ψ+>|10>)1 234=

|01>|Ψ->+|10>|Ψ+>)1 234

(1)

根据Boyer等提出的半量子密钥分发协议(SQKD)[32-33],假设TP与Alice共享密钥KAT,TP与Bob共享秘密密钥KBT。根据Lu等[4]提出的三方循环SQKD协议,Alice和Bob共享密钥KAB。KAT、KBT和KAB的长度是N/2。

协议的步骤描述如下:

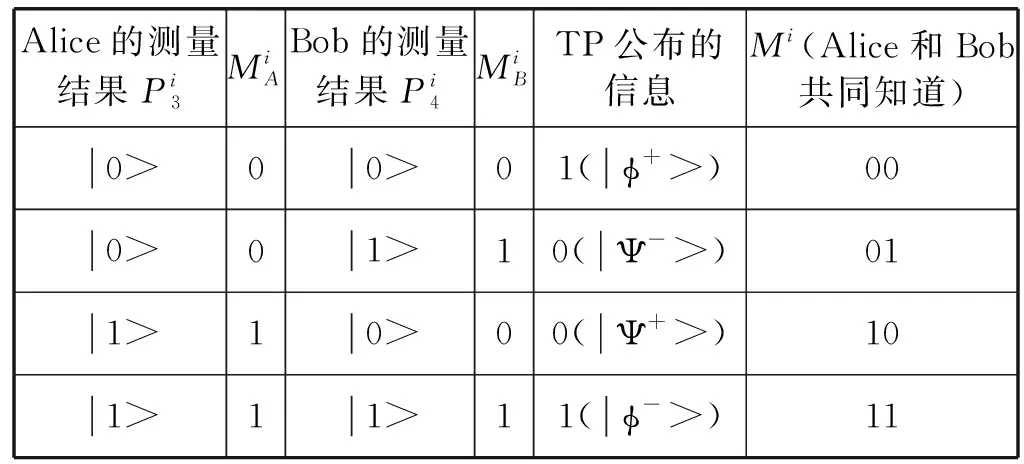

表1 两个参与者的测量结果与TP的公告之间的关系

为了使读者更容易理解协议的过程,这里给出一个具体的例子供参考:

假设Alice和Bob都具有二进制秘密消息1010110101,消息长度为10比特。他们想知道秘密信息是否相同,所以他们按照以下步骤进行比较。

首先,TP与Alice共享密钥KAT是{1111000110};TP与Bob共享一个密钥KBT{0010100011};Alice和Bob共享密钥KAB是{1100101001}。

艾尔走进来,我甚至还没打算开口要他帮忙,他就主动过来帮我收拾床铺。清洗床框就等以后吧。他把一堆带字的床单枕套扔到垃圾箱里,然后我们一起走向训练室。

第五步 Alice和Bob告诉TP他们已经完成了所有粒子的测量,接下来TP公布S序列为{0,1,0,0,1}。因此,Alice和Bob都知道了Mi={00,10,00,11,01}。

2 协议分析

2.1 协议的正确性分析

(2)

根据式(2)可以看出,如果Ri=00,可以推出结果X=Y,否则X≠Y。所以,该协议的正确性得到证明。

2.2 协议的安全性分析

2.2.1 外部攻击

假设存在一个外部窃听者Eve,想要窃取参与者的秘密信息。我们根据协议的每个步骤分析外部攻击。

步骤一中没有传输,所以不用担心Eve发动攻击。

步骤三、四、五中都没有传输,所以不用分析。

综上,该协议可以成功抵制外部攻击。

2.2.2 参与者攻击

Gao等[50]指出,参与者攻击通常比外部攻击更强大,应该更加注意。这两个情况的分析如下:

情况一 Alice或者Bob的攻击。

情况二 TP的攻击。

2.3 协议的效率分析

表2 该协议与其他SQPC协议的比较

该协议的量子比特效率高于以前的SQPC协议。但是,我们需要准备χ型纠缠态,这比Bell纠缠态的准备更困难,而且该协议没有任何对TP的检测。

3 结 语

本文提出了一种新的半量子隐私比较协议(SQPC),它允许两个经典参与者在半诚实TP的帮助下比较他们的秘密消息是否相同。

通过上述分析,可以确保所提出的SQPC协议的正确性和安全性。此外,本文协议具有比文献[44]协议、文献[45]协议、文献[46]协议更高的量子比特效率,但是缺点在于量子纠缠态的产生更加不容易实现。