面向政府信息系统的网络安全风险评估服务

◆孙蕊刚 高 瑞 魏玉峰

面向政府信息系统的网络安全风险评估服务

◆孙蕊刚 高 瑞 魏玉峰

(陕西省网络与信息安全测评中心 陕西 710065)

我国电子政务产生于20世纪80年代,经历了2006年“电子政务务实年”的快速推进,已经开始逐渐成熟,可是随着网络的逐渐普及以及部分政府信息系统设计的不规范,导致暴露在外界的安全风险日益严峻,该文通过研究现今政务系统安全风险,对系统的风险评估服务提出了一些建议,希望能起到抛砖引玉的作用。

政府;信息系统;安全风险;风险评估

1 引言

1.1 政府信息系统所处的敏感地位,防护手段不规范,导致安全风险日益扩大

电子政务系统作为我国政府在网络上的门户,承载着众多的企业和个人的隐私数据,而且因为影响较大,导致黑客都聚集于此。由于政府信息系统是非营利网站,所以不能向一般的企业那样花费大量的精力物力去开发维护,导致政府信息系统设计较为薄弱,而且由于政府信息系统的设计大多都是由外界组织所完成,“交钥匙工程”现象仍然存在,导致系统业务和安全不能有效结合,粗放型的管理体系不能与安全管理工具互相支撑,最终业务系统的功能性和安全性不能达到预期目标。

1.2 我国的内外网存在通路,安全区域边界不清楚

我国的电子政务网主要由电子政务内网、外网、专网构成,这些网络从建设初期就缺少统一规划,对各个网络的重视程度存在差异,内外网络数据交换不明确,致使外网部分业务存在打通内网的通道,黑客可以利用这些跳板,对整个网络系统造成危害。

基于政府信息系统地位的特殊性和本身存在的脆弱性,本文研究了具有针对性的风险评估服务过程,希望能对读者有所帮助。

2 政府网站类型和常见的安全风险种类

2.1 政府网站类型[2]

目前我国的政府网站主要是内容发布类、政府办公类和政务服务类三种,可以结合这三种网站和遭受的安全风险进行针对性防护。

(1)内容发布类网站

此类网站是政府网站最常见的种类,主要用于发布政府的政策文件和支撑政务公开工作,同时会提供查询、留言、互动等功能。此类网站会有少量的系统管理员,通过管理后台,提供删除、修改、增加、审核等操作。

(2)政务办公类网站

政务办公类网站主要提供具有特定办事流程的功能,典型的有政府的OA系统、面向特定业务组织的系统等。政务办公类网站通常只有登录界面可以被访问,其余的操作功能都需要登录后才能实现,每个用户可以扮演多种角色,涉及不同的权限级别。

(3)政务服务类

现在的政务服务类网站主要是政务服务平台,政府网站将大多数办事指南进行整合,进行统一管理,方便群众查找和办理,群众可以在此平台上实现足不出户的咨询服务和只跑一次的办事服务。但是相对的此平台也会涉及公民的个人信息,比如手机号、身份证号、家庭住址等等个人隐私信息。

2.2 常见的安全风险种类

(1)注入漏洞[2]

注入漏洞最常见的,危害最大的就是SQL注入,当攻击者将代码在输入层输入时,系统未经识别就执行此代码,从而会发生诸如暴露出数据库信息、修改数据库信息等安全事件。对于政府网站来说,只要存在输入信息进行数据库搜索的事件,就可能会有注入漏洞。

(2)跨站脚本攻击漏洞

此漏洞也叫XSS,大致分为三种:存储型XSS、反射型XSS、和DOM型XSS,一般都是由于用户对输入参数不过滤导致调用JavaScript库产生的。XSS漏洞很常见,百度、Google等都存在,具有伤害范围广、危害程度大等的特点。

(3)后台管理地址泄露和身份认证缺陷漏洞

此漏洞最常见于政务办公类网站,后台管理地址的泄露会导致攻击者用网络嗅探、暴力破解等的方式用管理员的身份进入系统后台,而身份认证的缺陷则会加剧此漏洞被利用的成功率,攻击者用管理员的身份进入系统后台后,会暴露其余安全管理员的个人信息,在经过后台审计功能后可以看到用户的操作过程,还会有修改系统、植入病毒等的可能。

(4)安全配置错误

Web开发框架、应用程序、数据库、操作系统等中间会有很多的安全配置需要设置,初始的配置并不是安全的,需要管理员重新配置并且定期检查。安全配置方面的漏洞可能会使攻击者有机可乘,轻者会导致信息泄露、篡改,重者会导致系统被攻击者控制。

3 风险评估服务

3.1 风险评估定义

在信息安全领域内,风险就是代表资产存在的脆弱性,当此风险被利用了之后对资产造成影响的可能性。风险管理是一个识别、控制、降低、消除风险的过程[1]。在GB-T20984-2007[4]信息安全风险评估规范中对风险评估的定义是:信息安全风险评估就是利用风险安全管理的手段,科学完整的分析系统所面临的威胁和本身存在的脆弱性,当风险发生时会对系统造成的影响,提出具有针对性的整改措施,将风险控制在可以接受的范围之内。

3.2 风险评估过程

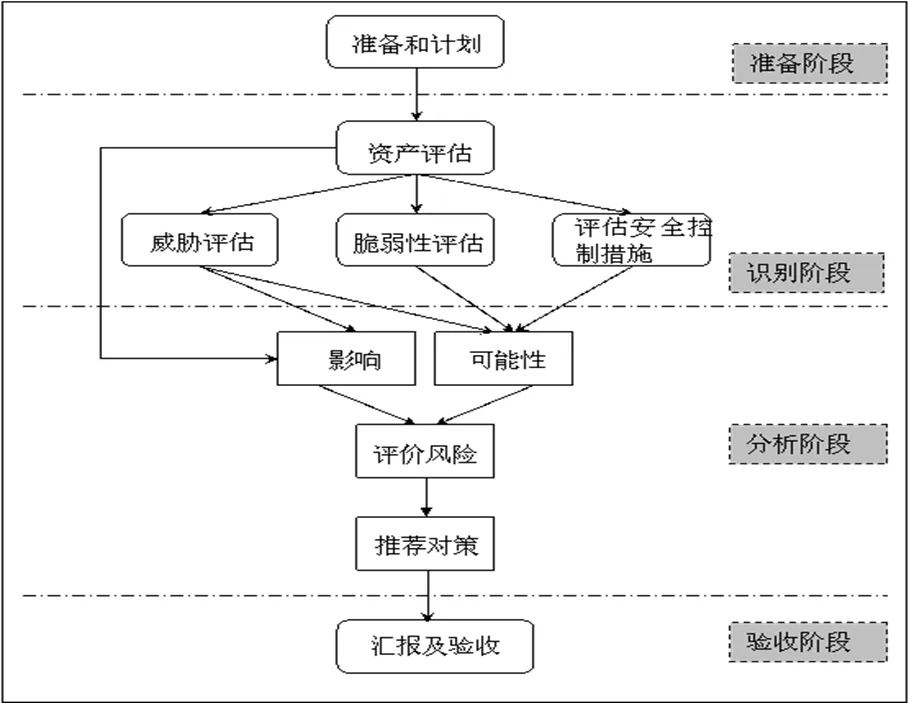

第一阶段是项目开始前的准备阶段[3],具体包括(1)制定项目的实施计划:评估的对象、时间、范围、人员等;(2)召开项目启动会:参加的人员包括项目的甲乙双方,双方组织的负责人,就项目开展的前期工作计划和后期工作安排进行大概的梳理;(3)搜集信息:搜集评估对象的具体信息,包括资产情况、网络边界、需要调查问卷的信息等。

图1 风险评估服务工作流程

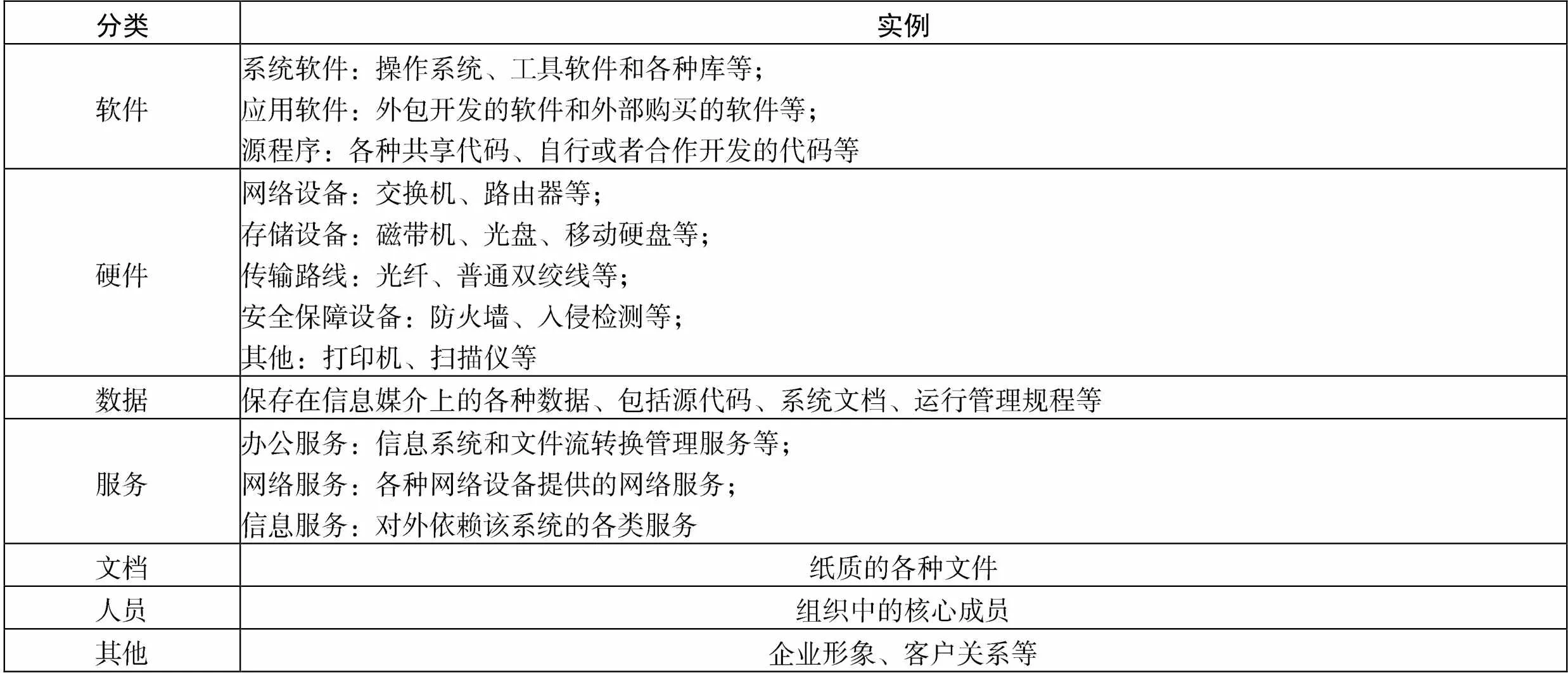

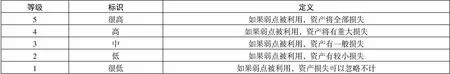

第二阶段是识别阶段,具体包括(1)资产评估,第一步是资产分类(具体的资产分类见表1);第二步是资产赋值,具体包括对资产的机密性、完整性、可用性的赋值和资产重要性等级的划分;(2)威胁评估,具体有威胁的识别和赋值,根据威胁出现频率的大小分为高危、中危和低危;(3)脆弱性识别,也叫弱点识别,根据官方的准则或者行业默认的规则,以组织的安全性为前提,对系统存在的脆弱性进行客观的、准确的安全评估,然后根据不同的等级对脆弱性进行赋值,本文提供了一种赋值的方法(赋值方法见表2),为读者提供参考;(4)评估安全控制措施,具体就是对已有安全措施的安全性进行调查,保持可以将风险控制在可接受范围内的安全措施,对不适当的安全措施进行替换或者修改,确保安全措施可以有效防护或者预防安全风险。

表1 资产分类

表2 脆弱性赋值表

第三阶段是分析阶段,具体有(1)将搜集到的信息进行分析,形成文档;(2)脆弱性分析,对上一阶段搜集到的网站脆弱性进行分析,并且按照脆弱性程度分等级;(3)威胁分析,根据上一阶段的鉴别结果,对系统可能受到的威胁进行量化整理;(4)已有安全措施分析,将系统已有的安全措施结合安全性进行综合考量;(5)风险分析,根据风险计算原理和分析出来的脆弱性、威胁和资产的重要性计算系统的安全风险值;(6)形成完整报告。

第四阶段是项目验阶段,具体是(1)项目成果汇报;(2)项目验收。

4 结论

本文通过研究政府信息系统的背景和现状,汇合政府网站的种类和常见的安全风险,提出了一套科学的、完整的风险评估方法,希望可以将安全风险降低在可接受的范围内,为我国电子政务工作保驾护航。

[1]李瑞峰,王建功.铁路信息系统安全的风险评估与管理分析[J]. 信息记录材料, 2019(11).

[2]赵弘洋,李丹.“互联网+政务服务”背景下政府网站安全风险研究[J].电子质量, 2017(06).

[3]李剑,陈秀波,田华.针对政府网站的层次结构风险评估模型[J]. 信息网络安全, 2009(12).

[4]GB-T20984-2007《信息安全风险评估规范》.