网络攻击行为的自动封堵与压制系统方案简述

◆王琪强 尚春雷 殷正伟 杨念祖

网络攻击行为的自动封堵与压制系统方案简述

◆王琪强 尚春雷 殷正伟 杨念祖

(中国电信江苏公司 江苏 210000)

随着“互联网+”时代的到来,用户对运营商网络的依赖程度越来越高,但同时网络攻击也呈现出多样化、复杂化、频繁化等特征,如何快速响应并处理网络攻击,变得尤为重要。江苏电信综合利用多项技术,实现了针对网络攻击行为的自动化封堵限速系统,在如何快速封堵网络攻击IP以及对网络流量攻击实现快速引流方面取得了很好的效果。

网络攻击;RTBH;黑洞路由;BGP Flow Specification;流量压制

随着电子商务、金融、网络游戏等业务广泛普及,网络发展越来越快,同时各类网络安全攻击也在不断变化与升级。计算机网络攻击(Computer Network Attack,CNA)是指任何试图窃取、修改、阻塞、降低或破坏存储在计算机系统或计算机网络中的信息,或者计算机系统与计算机网络本身的一切动作的集合[1],本文研究重点针对网络安全攻击行为的一种综合处理方式。

常见的网络攻击行为多种多样,背后通常都有黑客有组织有计划的操作,攻击呈多发、多类型、多变种的新型安全趋势[2]。网络攻击行为常见类型可分为:网络用户信息窃取、网络口令入侵、网络木马攻击、Web程序攻击、拒绝服务攻击、分布式拒绝服务攻击、安全漏洞攻击等等,其中像DDoS攻击、移动恶意程序、僵木蠕网络、APT攻击等已成为电信运营商不可忽视的顽疾。

各类网络攻击行为,给电信及其客户的运营带来了巨大的压力和经济损失,比如最常见的DDoS攻击,2018年初南京某证券公司宽带连续发生两起障碍,经查均为同BAS上其他客户遭受网络异常流量攻击,导致该BAS上的所有客户受到影响,这次攻击行为给证券公司带来了巨大的经济损失。

作为央企,中国电信担着网络安全防护保障的重要使命和责任,如何建立更加全面有效处理各类网络攻击行为的方法和手段迫在眉睫。

1 关键技术研究

本方案面向网络攻击行为实现自动封堵限速要求,具体需要涉及实现以下的技术创新与应用实践。

(1)综合应用不同技术,建立网络攻击行为检测体系,检测网络中被攻击的目的IP地址;

(2)建立全自动攻击检测响应机制,根据不同特定场景进行策略触发;

(3)实现全网覆盖的流量自动限速与黑洞,无须人工干预,攻击处理时间提高到秒级。

2.1 网络攻击源识别技术

2.1.1基于大数据技术的网络攻击综合检测技术

为了应对越来越复杂的网络环境和挑战,包括密码加密技术、身份验证技术、访问控制技术、防火墙技术、安全内核技术、安全加固技术、防僵木蠕技术、安全漏洞扫描技术、入侵检测技术等各类网络攻击防范技术应运而生。然而所谓道高一尺魔高一丈,随着网络宽带化、应用互联化,各种新型的网络攻击层出不穷,例如APT(Advanced Persistent Threat,可持续威胁)每年都会出现新的攻击手段和方法,最大的特征就是没有一次攻击是一模一样的。

Gartner在2013年的资料显示,大数据将成为未来信息架构发展的是大趋势之首,其具备Volume(大量)、Variety(多样)、Velocity(高速)、Value(价值)的特性,适合在复杂的基础电信网络中进行大规模数据应用分析。经过十多年的发展,大数据及相关计算平台基础架构,已经获得了长足的进步,从开始的传统大数据架构,演变为更加成熟Lambda架构、kappa架构,直到现在各个大型互联网、大数据、安全等厂家依托行业要求、自身实际情况提出的各类架构,从技术复杂度上来讲,越来越复杂,但解决问题的效率则越来越高。

目前各类新型安全技术比如网络安全大数据中心、云计算中心、网络安全态势感知平台等技术在大数据基础上获得了成功应用。基于大数据技术的网络攻击综合检测能力,要求从数据采集层开始面向网络安全进行设计,整体框架分为数据采集层、数据存储层、数据分析层、数据呈现层。系统依托DPI数据、流量数据、专业安全子系统数据为基础,从基础的关联分析引擎开始,对数据进行关联分析,结合数据特征提取、情境分析、人工智能等手段,实现对网络攻击溯源、攻击路径描述、攻击行为检测、恶意地址识别和综合安全预警等综合网络安全分析能力。

2.1.2基于NetFlow数据的异常流量攻击检测技术

DDoS网络攻击即分布式拒绝服务攻击是在传统的DoS攻击,即拒绝服务攻击的基础上进一步演化而来的,控制机通过借助用户或服务器技术,将多个计算机进行连接作为攻击平台(傀儡机),并向一个或者多个目标计算机(受害者)发送超过其服务容量的海量数据包,进而成倍提高拒绝服务攻击威力的一种网络攻击方法[5]。

IP地址网络具备非面向连接特性,网络中的不同类型业务的通信就是任意一台终端设备向另一台终端设备发送的一组IP数据包,这组数据包实际上构成了特定业务的一个Flow。如果能对全网传送的所有Flow进行区分,准确记录传送时间、传送方向和Flow的大小,就可以对全网所有业务的流量和流向进行分析。根据这个原理,Cisco最早创造了NetFlow相关概念,用于在NetFlow输出结果中,依据攻击特征找到符合条件的异常Flow,这就为智能识别DDoS攻击提供了有效手段。

本文简单阐述了以下两种最常见的DDoS攻击的检测方法:

(1)Ping Death

Ping命令常常用来检查网络是否畅通,黑洞常常利用Ping入侵即ICMP攻击来进行网络攻击。攻击者故意发送大于65535字节的ip数据包给对方,操作系统收到一个特大号的ip包时候,它们不知道该做什么,服务器会被冻结、宕机或重新启动。

所以可以根据NetFlow中的包的大小检测ICMP攻击:在连续的几个时间段,假设每个时间段为5分钟,各个时间段内ICMP报文大于5000。符合这个条件的,可以认为受到了ICMP攻击。

(2)SYN Flooding

攻击者利用TCP连接的半开连接(Half-OpenConnecton)持续等待超时结束的缺陷,以多个随机的源主机地址向目的路由器发送SYN包,而在收到目的路由器的SYN ACK后并不回应,这样目标设备就为这些“源主机”建立了大量的连接队列,而且由于没有收到ACK一直维护着这些队列,造成了资源的大量消耗而不能向正常请求提供服务,使得服务器的请求队列很快溢出,便形成了SYN Flooding[3]。

因此检测SYN flooding的条件是:在连续的几个时间段,假设每个时间段为5分钟,产生大量flag=2的数据包,正常连接不会产生这么多flag=2的数据包,所以可以设置阈值为5000。超过这个数值就认为服务器受到SYN flooding攻击。如果主机发出flag=2的数据包数量超过1000,则可以认为主机在发起攻击。

(3)其他方法PHGDA

目前很多安全厂家已经普遍研发出一些异常流量攻击检测专用设备,专门用于检测各类异常流量攻击行为,综合利用了各类检测技术和方法。检测的具体指标,通常会围绕Hurst值检测、上下行速率检测、SYN/FIN报文检测、源IP历史检测、源IP跟踪检测等等方法[4]。

2.2 IP地址流量处理技术

2.2.1基于RTBH黑洞路由的IP地址封堵技术

黑洞路由RTBH(Remote Trigger Black Hole)技术千禧年左右就被提出,目前已被应用于包括运营商在内的各类型网络中,是应用最广泛、技术最成熟的网络流量攻击防护策略之一。

黑洞路由实际是一条特殊的静态路由,简单地将下一跳指向一个不存在的端口Null0口,是将所有无关路由吸入其中,使它们有来无回的路由。目前不少运营商为防御DDoS攻击对骨干网的影响,均在IP骨干网边缘节点部署了黑洞路由策略,在网络边缘丢弃攻击流量;为了预防本地网对外网发起DDoS攻击,在城域网核心、IDC网络边缘节点均部署源地址校验策略,防止伪造虚假源地址攻击行为[6]。

黑洞路由策略充分利用了路由器的包转发能力,处理网络攻击行为,特别针对大规模流量攻击,系统负载影响非常小。如果同样的功能用防火墙ACL实现,当流量增大时设备CPU利用率会明显增加。

目前黑洞路由技术的应用中,主要有两种触发方式,两种方式应用场景有所不同,一种面向源地址(俗称“近源封堵”),一种面向目的地址(俗称近目的端封堵):

(1)“近源端”RTBH:利用触发路由器将源路由注入到丢弃,使用单播反向路径转发(uRPF),可快速实现对攻击地址的精确打击,但这种并不适合对城域网本地被攻击地址的规模化保护,更多应用于本地出口带宽的保护,防止被攻击流量过度占用。

(2)“近目的端”RTBH:是本方案的主要应用技术,用于用户被攻击情况下的网络保护,去往目的地址的所有地址将全部被丢弃,扔进“黑洞”之中,有去无回,这种方式非常彻底,但确定也很明确,就是被“黑洞”情况下,所有去往目的地址的正常流量也将失效[7]。

2.2.2基于BGP Flow Specification的精细化IP流控技术

黑洞路由技术的成功,在于可以相对简单地通过将网络攻击引入网络“黑洞”之中,从而对攻击行为进行化解的目的。但是RTBH技术以及ACL过滤技术,设备处理过程相对比较粗暴,仅处理指定目标前缀[11],并且需要较多的设备开销和维护成本。

2009年,RFC 5575[11]规范中定义了BGP Flow Specification流量传播规范要求,定义了一个新的边界网关协议网络层(BGP NLRI)编码格式。BGP Flow Specification,定义了包括(Destination Prefix、Source Prefix、IP Protocol、Port、Destination port、Source port、ICMP type、ICMP code、TCP flags、Packet length、DSCP、Fragment)等12个属性,可以实现类似ACL和防火墙的功能,对DDoS攻击进行更为灵活的过滤。

目前市场比较先进的高端路由器[8-10],已可以提供了BGP Flow Specification功能,提供对流量丰富的定义功能,包括流量过滤、限速和重定向等精细化的封堵控制技术。使其可以以动态的方式满足多种场景下对网络数据流的控制和处理,为使用者提供了一种灵活高效的DDoS攻击防护方法。

由于BGP Flow Specification在流量属性上的丰富特性以及流量控制上的便捷特性,在流量压制和引流防护方面均有不错的应用效果:

(1)流量压制:BGP Flow Specification支持12个流量属性,可以支持更为封堵的“流”控策略要求,例如对源地址+源端口+目的地址等属性进行组合控制,避免Null0空路由对正常用户流量的抛弃,从而确保业务的延续性。

(2)引流防护:BGP Flow Specification丰富的属性特性,使引流技术可以基于多属性对流量中符合条件的数据进行牵引,而其他正常数据则按照原路进行转发。改变过去牵引技术,只能将目的IP地址的所有流量牵引到防护设备上进行清洗过滤,然后进行流量回注的过程。一定程度上缓解了防护设备的性能压力,使防护设备能够最大限速的清洗更多的目标业务[12]。

3 探索与实践

3.1 方案整体设计

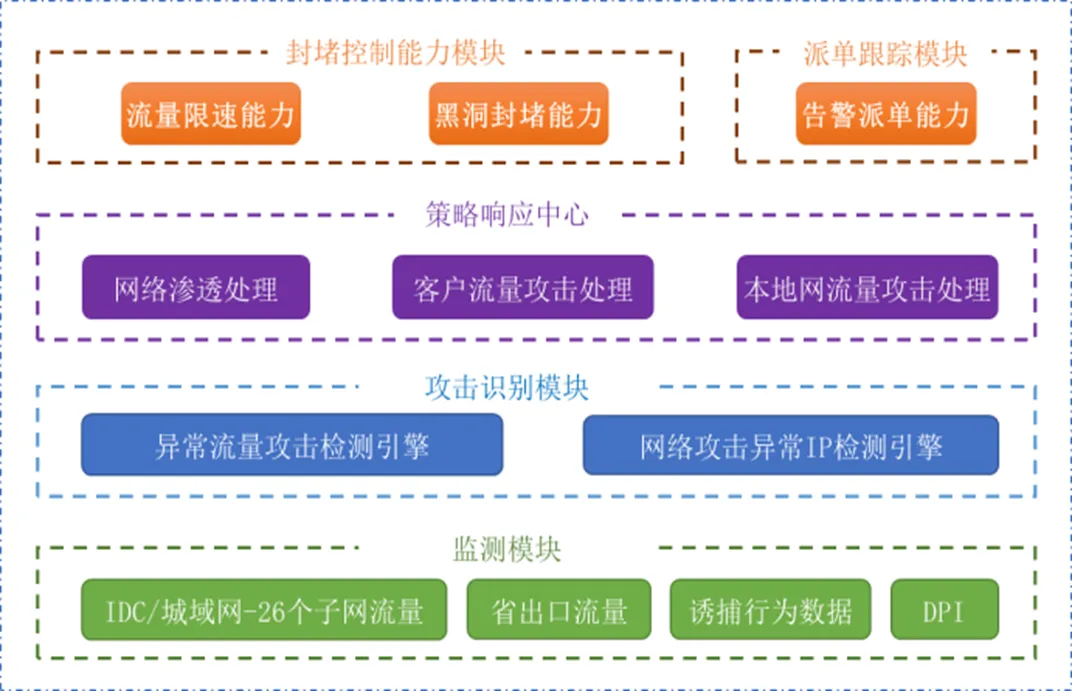

江苏电信在SOC网络安全管理平台之上,开发了基于网络攻击性行为检测技术的自动封堵系统,整体架构分为5个部分:异常流量检测模块,攻击识别模块,策略响应中心,封堵控制能力模块以及派单跟踪模块,具体如图1所示。

(1)网络检测模块:综合采集13个地市子网流量、省级出口流量、蜜罐诱捕行为数据、DPI数据等数据信息,供上层模块检测。

(2)攻击识别模块:该模块用于实施对底层数据进行检测,实际包括了多个子系统以及对多个子系统基础分析结果的综合分析引擎,主要用于判断流量攻击和异常攻击IP地址。

(3)策略响应中心:接收由检测模块发送的告警信息,全自动匹配已有的响应策略,有针对性地进行黑洞封堵、流量牵引、告警拍单等响应处理。

(4)处理中心:系统最上层网络攻击处理中心包括能力模块和告警调度模块,能力模块是本系统的核心能力部分,负责的IP地址的封堵和流量牵引。

图1 系统功能框架图

3.2 网络部署整体设计

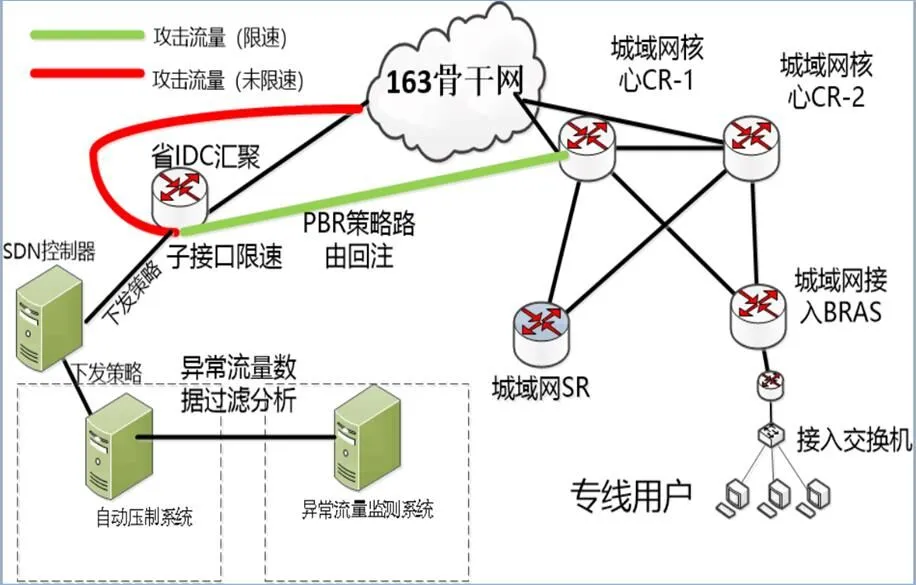

江苏电信利用SDN技术将被攻击目标的流量调度到相对带宽冗余IDC汇聚出口,并通过BGP Flow Specification策略完成对特定IP地址的流量限速,最后把限速后的流量进行回注,从而避免因攻击造成的链路拥塞情况。

首先,通过采集骨干网46个核心路由器的NetFlow信息,快速实现攻击流量的分析和告警,通过NetFlow分析出攻击的流量大小、攻击发生时间、攻击类型等信息,并通过syslog方式将告警信息发送给自动封堵系统进行自动策略下发。

其次,由自动封堵系统将被攻击地址的限速压制策略发送给SDN控制器,由SDN控制器的虚拟路由器发送被攻击IP地址的细路由实现攻击流量的牵引和限速。

实验结果表明:当经受浓度为5%以下的海水胁迫时,厚萼凌霄种子的发芽率、发芽势、发芽指数、平均根长均有所下降,但下降趋势平缓,与对照组差异不明显;当海水浓度在20%以下时,厚萼凌霄的根长与对照组差异不明显,这说明厚萼凌霄根部对海水胁迫具有耐受性;当海水浓度达到30%后,厚萼凌霄种子萌发的各项指标与对照组有明显差异,这说明厚萼凌霄种子对低浓度的海水具有一定的耐受性。

另外,通过对接黑洞路由平台,在大流量攻击发生时,如需对被攻击IP地址实现自动黑洞路由封堵,则自动封堵系统自动触发黑洞路由平台在骨干层丢弃被攻击IP地址的所有流量。

图2 网络实践方案

3.3 自动处理业务流程设计

3.3.1针对一般用户全自动流量压制流程

场景描述:电信面向城域网客户的流量清洗产品,通常面向该客户自己被攻击的情景,但如果同BAS下其他客户被攻击,此时为该用户提供的流量清洗服务将不起作用。与此类似的IDC用户入向流量统一通过省IDC汇聚疏导,当IDC某用户被攻击时,导致省IDC汇聚到地市IDC出口核心段落拥塞。

原先人工处置流程:一旦客户报障,由分公司综合调度系统派单给分公司“网操维”处理,确认有攻击后派单给省“网操维”,省“网操维”确认后进行黑洞封堵。该流程缺点是时间较长,从攻击发生到客户报障,再到处理完毕,耗时约半小时以上;同时由于攻击方不断变换地址而存在响应滞后性,效果欠佳。

自动化流程改进:为了有效解决同BAS用户被攻击牵连波,并最大限度缩短攻击处置响应时间,系统自动触发处理整个流程被控制在1min以内,自动封堵系统工作流程如下:

(1)异常流量攻击监控检测引擎监控城域网流量,发现攻击行为后,触发告警,发送给策略响应中心策略匹配模块。

(2)自动封堵系统根据策略过滤攻击告警,结合目前网络实际情况,目前设定城域网用户的阈值为单个IP遭受6Gbps及以上攻击流量;设定IDC用户的阈值为单个IP地址遭受攻击流量达到所在地市IDC出口冗余带宽(地市IDC核心出口总带宽 - IDC核心出口正常业务峰值流量)的50%(分别为几十GB不等),即进行流量牵引和限速的触发,将策略下发到SDN控制器。

(4)在系统对流量进行自动牵引和限速的同时,会对用户进行派单通知,触发线上通知、线下处理跟踪、线上回复结单的整个流程,从而实现该流程的闭环处理。

3.3.2针对IDC用户被流量攻击场景的全自动黑洞封堵场景

场景描述:部分接入IDC网络的大型CDN、ISP客户,由于客户拥有CDN自动切换服务,所以当用户被流量攻击时,若触发全自动流量压制流程,是基本没有效果的。

自动化流程改进:针对此类用户,平台将自动触发全自动黑洞路由封堵策略,可以自动将被攻击IP地址进行黑洞处置。

同时建立IP地址黑名单组机制,在默认策略下,如果IP地址在黑名单中则触发黑洞路由策略,将被攻击IP地址的所有流量丢弃。

3.4 实现效果

2019年系统整体方案上线后,已完成了对IPv4地址的全网自动化封堵和压制要求,同时逐步实施面向核心机房的IPv6地址封堵和压制能力,目前取得效果如下:

3.4.1流量压制效果

根据策略中心要求及统计结果显示,全省累计监测到流量攻击大于6G及以上的事件5792条,并100%全部成功触发流量牵引限速策略,确保城域网稳定运行。

3.4.2黑洞路由效果

黑洞封堵规则主要应用于个别城市IDC机房,监测流量值均不相同,并且针对每个IDC均制定了不同的黑白名单。截至目前,监测到宿迁大于20G告警信息586条,宿迁大于60G告警信息2405条,常州80G告警信息15条,常州大于100G告警信息6条,上述告警均100%触发黑洞封堵。

同时针对各类网络攻击场景下的自动化黑洞封堵功能,也已全面实施,目前经过SOC平台综合大数据分析及策略响应后,进行自动化封堵的地址攻击为813个,针对特定安全行动的自动封堵地址共计达到1657个。

另外黑洞路由平台已经覆盖江苏电信五大核心机房的IPv6网络,目前已完成所有功能联动测试。

3.4.3自动回退功能

为了更加有效、及时的恢复被攻击IP地址的使用,SOC策略中心对部分场景实施了自动回退策略,若IP地址在成功限速的24小时后,未能及时恢复,系统将自动撤销限速要求或自动撤销黑洞封堵要求,目前已有2579条事件被成功撤销。

4 结束语

本文阐述了江苏电信利用大数据技术、NetFlow、RTBH、BGP Flow Specification技术开全网自动化封堵的实践方案,提出了一种如何判断、分析并实施地址封堵、网络引流的技术实现方法。方案验证了黑洞路由技术以及BGP流量控制技术的成熟度和可行性,提升了网络运维效率。

[1]刘龙龙,张建辉,杨梦.网络攻击及其分类技术研究[J].电子科技,2017,30(02):169-172.

[2]吴虎,云超.对DDoS网络攻击防范策略的研究及若干实现.计算机应用研究.2002,38(11):24-26.

[3]李磊,赵永祥,陈常嘉.TCP SYN Flooding原理及其应对策略[J].中国数据通信,2003(03):22-25.

[4]王志刚. DDoS网络攻击的检测方法研究[D].南昌航空大学,2015.

[5]杨文涛.网络攻击技术研究[D].四川大学,2004.

[6]龚文涛,郎颖莹.静态黑洞路由网络架构在校园网应用的配置方案[J].计算机系统应用,2018,27(01):235-238.

[7]陈春平.中国电信新一代多业务IP承载网架构优化与业务接入设计[D].华南理工大学,2014.

[8]CISCO:BGP FlowSpec Route-reflector Support[EB/OL].

https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/iproute_bgp/configuration/xe-16/irg-xe-16-book/bgp-flowspec-route-reflector-support.html.

[9]华为:BGP Flow Specification的原理[EB/OL].https://support.huawei.com/enterprise/zh/doc/EDOC1100028575?section=j00t.

[10]Juniper:Configuring BGP Flow Specification Action Redirect to IP to Filter DDoS Traffic[EB/OL].https://www.juniper.net/documentation/en_US/junos/topics/task/configuration/bgp-flowspec-redirect-to-ip.html.

[11]RFC:Dissemination of Flow Specification Rules[EB/OL]..https://tools.ietf.org/html/rfc5575.

[12]绿盟:绿盟抗DDoS解决方案引入BGP Flow Spec技术http://blog.nsfocus.net/DDoS-ads-bgp-flow-spec/.