一种基于新超混沌Chen系统的置乱替代相结合的加密算法

钟 彩,潘梅森

(1. 常德职业技术学院 机电系,湖南 常德 415000;2. 湖南文理学院 计算机学院,湖南 常德 415000)

1 引 言

随着社会的变迁和数字化信息网络技术的发展,网络世界和实际世界之间的连接越来越紧密[1]。网络世界的直觉信息是通过数字形式的数码形象进行传输的,但在传输过程中数码形象面临着被篡改的风险,存在大量安全隐患,因此图形形象信息的安全性能保障尤为关键[2-3]。图形形象加密是保障图形形象信息安全的重要手段之一。但由于数据量大、信息分布不均匀及图像数据重复性过大等原因,导致现有的加密算法不适合数字图形形象加密[4]。近年来出现的混乱加密技术为图形形象加密提供了新思路,对混乱加密的研究在加密领域成为了热点[5]。

由于混沌系统的参照数值非常敏感,并且具备伪随机性能、不确定性及初期条件,所以混沌系统的序列与数码形象的加密实施非常适配[6-8]。但是过去研究的混沌加密技术多以低次元及三次元维度次数混沌系统为基础,尽管它们具备简单的形态和短暂的时间消费等优势,但密钥空间小于所需范围,序列的复杂性能也未能达到实践要求,导致加密系统并不安全[9-11]。少数次数混乱系统比整数次数系统多一个参数变量,且其次数状态往往在一定的范围内变化,而不是一个具备确定性的数值,因此有更多的密钥开发空间,能够更大程度地保障安全性能,对图形形象加密具备更有效的实践运用价值[12]。

综上,本研究基于当下算法故障[13],提出了一种超级混沌基准的快速形象加密算法,该算法改进了像素更换、像素冲力和密码文件扩散过程的方式,使明文图形形象和加密图像之间的关联效应变得混淆,并采用新混沌序列化方法减少混沌系统的重复次数,提升算法在运作时期的效率性。研究结果表明:所采用的算法不仅能与明确的明文攻击和差分攻击等密码学进行攻击对抗,而且具有较大的密钥空间区域、更高的效率和更强硬的坚固性。

2 算法原理

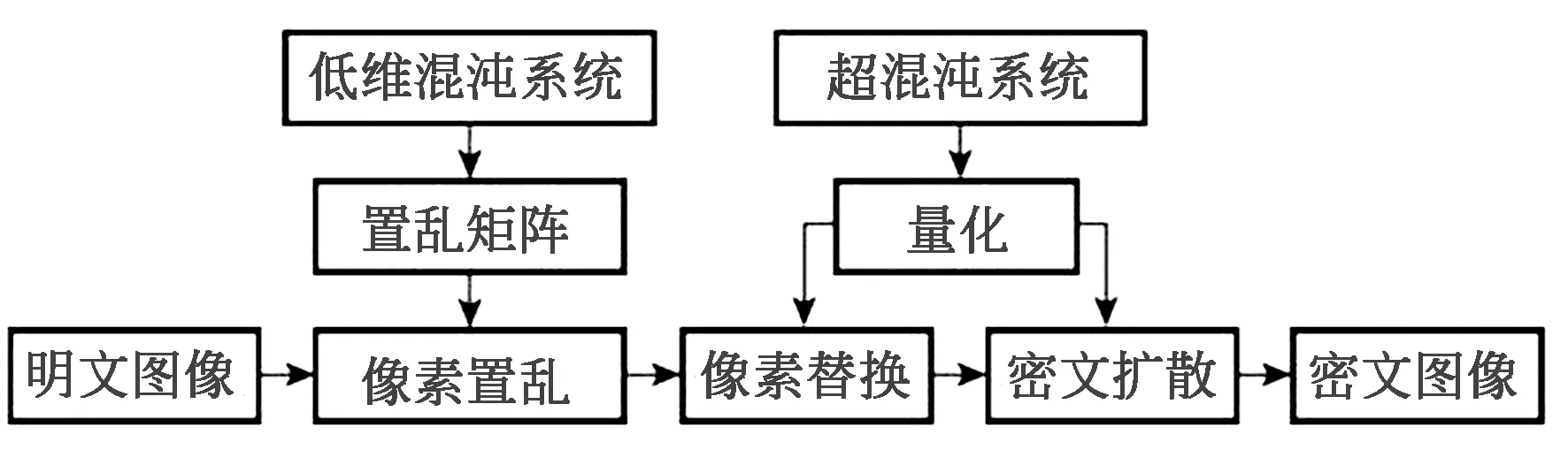

像素动作是由低次元混沌系统生成的冲击动作,通过图像的像素位移,更换像素任务从而完全隐藏普通文本图像的信息[14]。而加密的文本扩散工作使明文信息均匀化,并能扩展到整个加密文档图像。此外,通过量化原始超混沌序列能生成像素代换和加密文扩展过程的关键序列。图1示出了基于超混沌Chen系统的加密算法的机理框架结构图。

图1 改进算法框图Fig.1 Improved algorithm block diagram

2.1 超混沌系统

本研究采用的超混沌体系方程公式[15]如下:

(1)

其中:a、b、c、d、e、f是运算体系中实施管控参数的数据数值,a=10,b=5,c=2,d=-16,e=1.5,f=-50。此外,本系统(这里称为系统1)有两个正的应用程序指数:LE1=5.357 28以及LE2=5.365 12。理论表明,该体系机制是超混沌体系。

2.2 像素置乱

像素置乱是将图像的像素位置加扰到全局[16],从而破坏图像相邻像素之间的相互关联效应,扰乱原始顺序的图像,使其无法被识别。逻辑映射被广泛用于像素加扰过程,以便简化结构并实施快速生成,但由于存在平凡或者近似平凡密钥,难以保证安全性能实施。而二维逻辑映射则通过结合项来克服这个不足之处。以下是像素加扰的二维逻辑混沌系统(这里称为系统2)的方程式:

(2)

这个图形形象的面积为M×N,像素进行干扰实施的特定进程如下:

步骤1:产生面积领域为M×M的所有零矩阵R及面积领域为N×N所有零矩阵C。

步骤2:提供初始值x0、y0,系统2通过重复操作生成两个序列x和y。在此,t= max (M,N),n用于排除由过渡过程引起的有害影响的预先重复数目。截短序列X和Y,获得最终序列X和序列Y。

步骤3:将序列X和序列Y根据升级原则进行顺序排列,创建两个字符序列Xindex和Yindex。

步骤4:利用Xindex设置矩阵R的数据值为1。具体的原则如下:Xindex[n]=m的情况下,矩阵R的第n行中的第m列数据被设置为1。结果矩阵R是形象P的替代队伍。

步骤5:利用Yindex设置矩阵C的数据值为1。具体的原则如下:在首先满足前提条件Yindex[n]=m之后,矩阵C第n列的第m行数据被设置为1。结果矩阵C是形象P的替代队伍。

步骤6:影像P的像素冲击体现将使用方程式Ps=R×P×C进行。像素冲击的反对过程是重复步骤1至步骤5。使用公式P=R-1×Ps×C-1计算R和C的站列,并对原本的图形形象实施复原。

2.3 像素替换和密文扩散

像素的冲击是通过矩阵的基本变化快速破坏形象位置和邻接像素之间的相关效果。该过程不实施计算,无法有效抵抗加密攻击扩展功能[17],因此可以完全妨碍普通文本图像和加密文字图像之间的关系。密钥序列是由量子化系统1生成的原始高分序列产生的。

2.3.1 密钥序列生成

混沌系统的随机特性很强,可以根据各个反复生成的混沌值的一部分创建统计特性优秀的随机序列。文献[18]通过单纯的整数余量来定量超级混沌的顺序排列,需要创建足够长度的临界序列,且超动态系统要多次重复工作。而如果导入接口操作,将会在生成阶段减少高速系统的重复次数,方程式如下:

(3)

(4)

密钥序列生成进程如下:

步骤1:超混沌系统预先重复F0次。避免密钥序列受早期密钥的影响并保障算法的安全性能。

步骤2:初始化空序列K。

步骤3:系统执行重复的循环,获取状态值的新集合{x1、x2、x3、x4},将状态值放入序列B,并根据以下规则对B进行转换。

步骤4:将列表K1、K2添加到排行K,并清除B、K1和K2顺序。

2.3.2 像素替换

本研究主要针对加密像素形象在加密段链接的使用[19],如果引进非线性运算,不仅会完全隐藏普通文本信息,而且很难通过普通文字和密码文字之间复杂的非线性关系进行简单的翻译运算。但如果从加密的文本中恢复正常文本,则可以提高算法的保全体系。配置像素冲击后像素序列为{Ps(i)|i= 1,2,3,…MN)}。由于对第一像素实施加密操作时,没有先前的加密文本像素,像素替换后的像素序列需要导入初始化向量Cs(0),{Cs(i)|i=1,2,3,…MN)}。加密像素替换流程方程式如下:

(5)

在像素加扰和加密文本扩散中,应使用相同的关键密钥序列,使明文图像和加密文本图像的关联效应更加混乱,此外还要将参数S1和S2导入到像素加扰中。

此时,平文形象和加密的文字形象之间的关联效应被完全破坏,与平文的选择相同的加密攻击手段可以实施有效抵抗。经过加密处理文本的顺序排列CD(i)以及加密文本扩散的加密公式如下:

(6)

在此公式中,加密的文本扩展过程在起始阶段的矢量CD(0)是像素在被动的实施干扰操作之后的最终加密文本形象Cs(MN)。在像素冲击及密码扩散中使用相同的密钥时针。而为了混淆平文图像和加密文字图像之间的相关效果,将参数D1和D2导入到密文扩展过程中。

加密文本扩散的解密操作与加密相反。解密过程如下所示:

(7)

3 算法性能分析

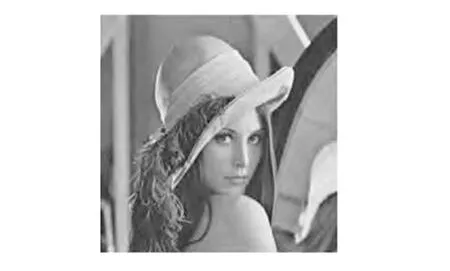

将由256×256尺寸和256颜色转换而成的灰度图像作为实验图像,如图2所示,使用Chen系统与上述算法组合完成加密流程。

图2 原始图像Fig.2 Original image

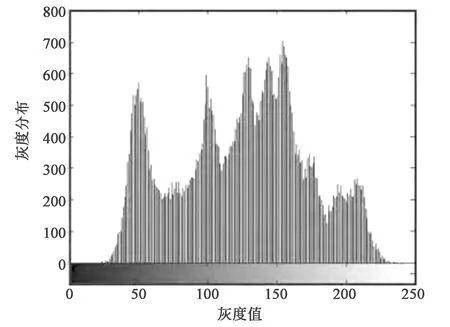

3.1 灰度直方图

加密前后的直方图分别如图3(a)和图3(b)所示,可以看出加密直方图的像素值分布非常均匀。这种分布形式可以实现对图像像素值分布规律性的遮蔽,图像会得到更大程度上的安全性能保障。

(a)加密前直方图(a)Histogram before encryption

(b)加密后直方图(b)Histogram after encryption图3 加密前后的直方图Fig.3 Histogram before and after encryption

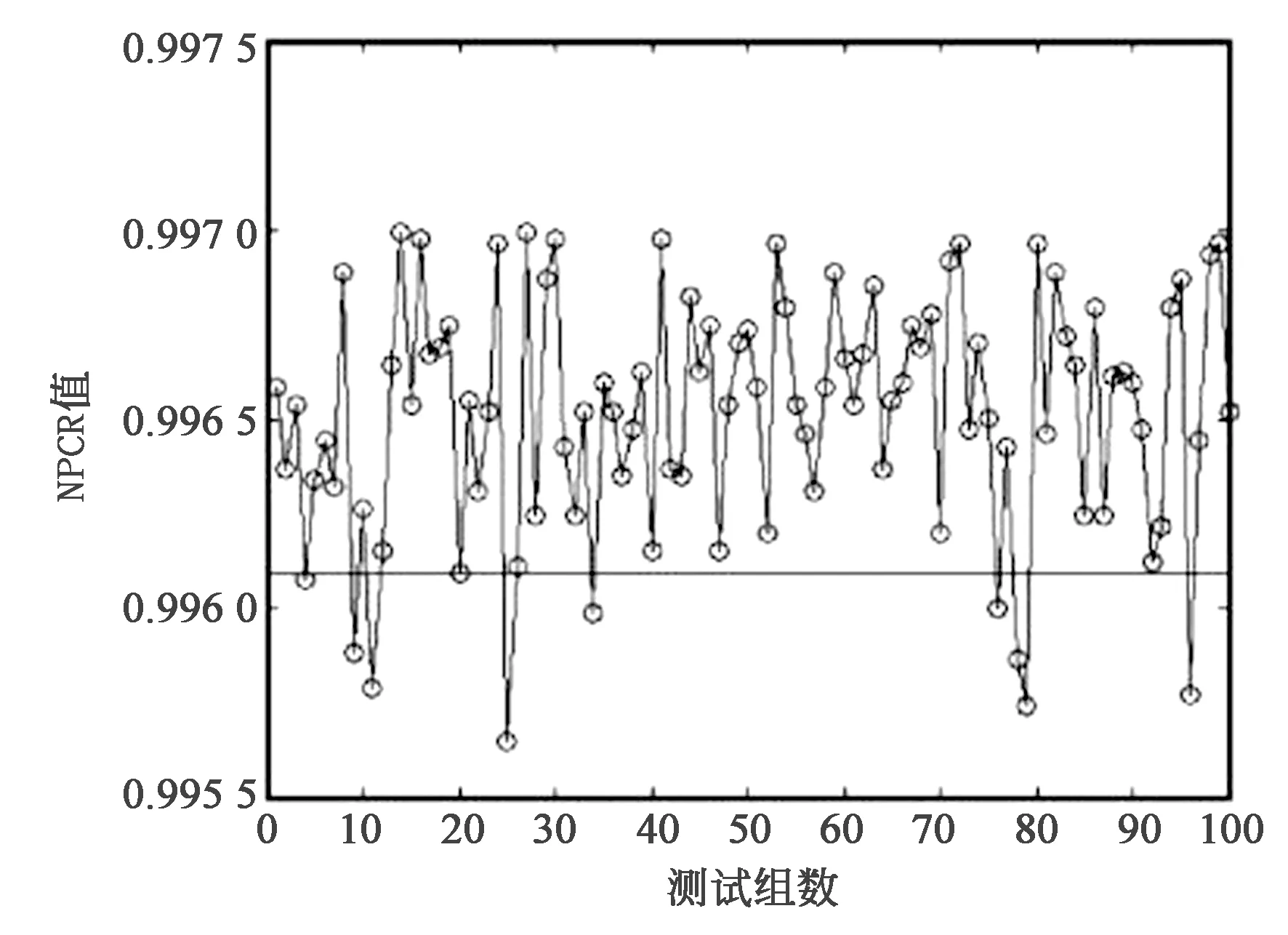

3.2 抗差分攻击性能分析

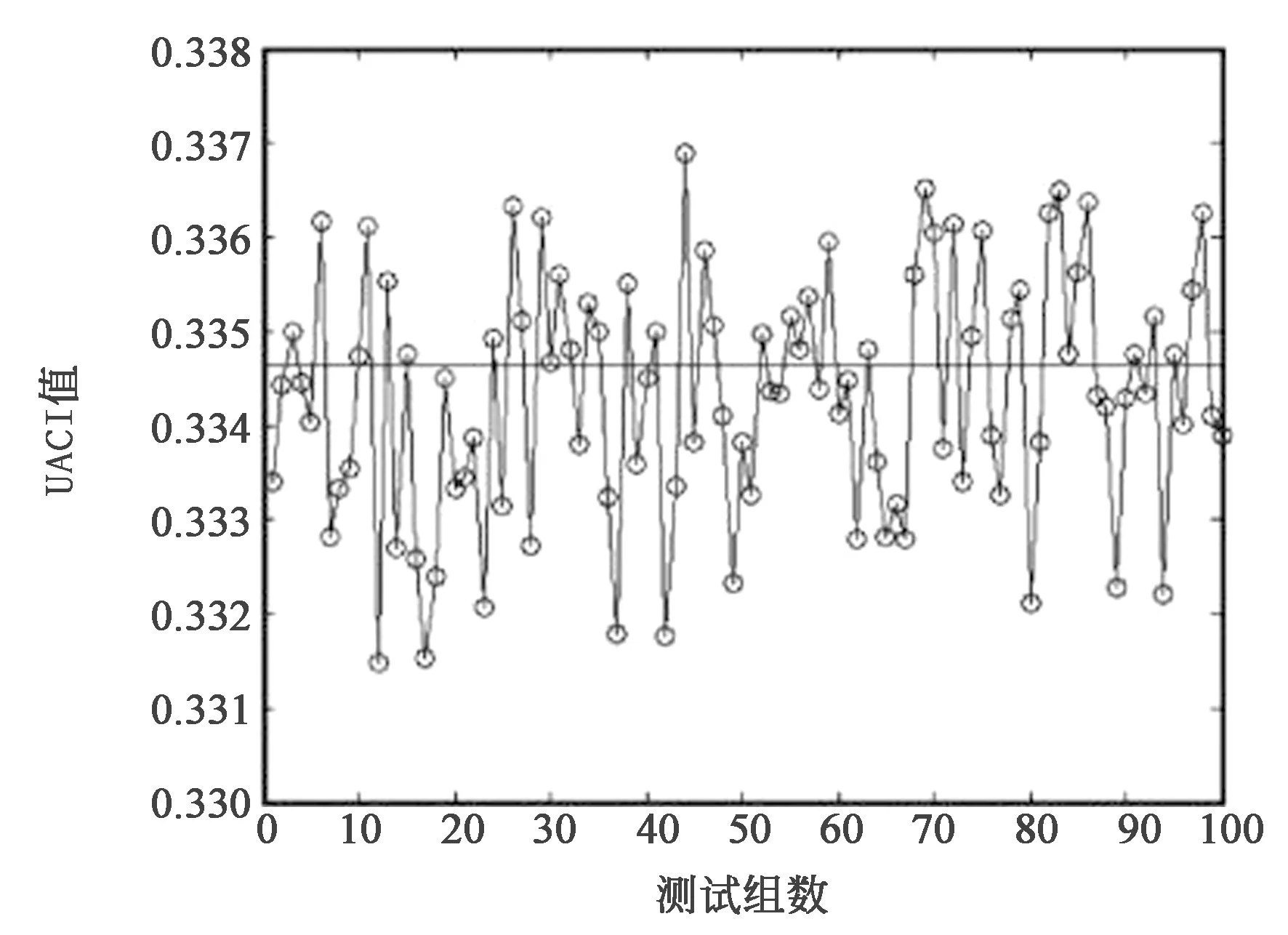

优秀的加密算法可以将明文信息均匀地扩散到整个加密文档中,如果在明文中加入少量的修改,加密文本的整体将会产生变化,因此当差分攻击出现时可以对其进行有效对抗。像素数变化率[20](NPCR)反映了相应加密文本灰度值的变化率,统一平均变化强度(UACI)进一步反映了灰度值大小的平均变化。因此,这两个指标是明文对加密文本产生良好影响的尺度反馈。

(a)NPCR值变化曲线(a)NPCR value change curve

(b)UACI值变化曲线(b)Change curve of uaci value图4 NPCR值和UACI值变化曲线Fig.4 NPCR value and UACI value change curve

从原始图像中随机选择像素(包括起点、中间点、当前终点的极值),将像素的灰度值设定为P1(i,j),令|P1(i,j)-P2(i,j)|=1,生成新平面图像。基于以上所陈述的规则,形成100个组别的图像,两个平文形象各位置的刻度不同。对这100组图像进行加密,并对平文加密各组网络的NPCR数值和UACI数值实施计算。获得的图形绘制数值为99.652 1%和33.432 1%。100个组别的NPCR值和UACI值的变化趋势如图4所示,可见其均分布在图中的水平线区域附近。实证成果也证实了这一点。在普通文本图像中的任意一张图像中,像素灰色值微妙的变更都可能进而产生一个全新样貌的加密图像,提示该算法具有强大的文本敏感度。因此。本文研究的算法对于基于差分的加密攻击对抗非常耐用。

4 结 论

本文提出了一种高速图像加密算法,在像素冲击、像素排列及加密的文字优化扩展过程,使文本图像与加密文本图像的关联效应混乱,并导入了新的超级混沌序列量化方法,对超混沌体系的迭代次数数值进行锐减,提升了运算体系的运算时间和成效性水平。在像素分割阶段内,图片像素将在二次元逻辑方程式的全范围布局内进行冲击,防止类似的一般密钥由于一部分保全体系的不足而产生负向影响作用。在像素替换和加密文本拓展时期,通过导入参数,使正常文本图像和加密文本图像之间的相应效果更加混淆。为了优化混沌排列顺序更高层级的量子化方法,引进剪辑排切程序,将关键序列生成阶段所需的超混沌系统的迭代次数减少到一半。研究结果表明:本文所提算法能够有效地承受明文(隐藏)攻击、文本攻击或次等攻击等加密攻击手段,具有更广阔的序列加密区域、更高的运营效率性和更强的鲁棒性。