无线体域网可追踪的匿名认证协议

摘要:随着远程医疗和无线技术的快速发展,无线体域网的通信研究成为热点。考虑无线通信设备的限制性和用户身份的保密性,提出一种可追踪的匿名认证协议,保护用户的真实身份,并在医疗纠纷时第三方可以揭露用户的真实身份。用户端的计算开销较小,适用于无线体域网的环境。

关键词:无证书;可追踪;匿名认证

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2020)34-0036-03

Abstract: With the rapid development of telemedicine and wireless technology, wireless body area network communication research has become a hot spot. Considering the limitations of wireless communication equipment and the confidentiality of user identities, a traceable anonymous authentication protocol is proposed to protect the users true identity, and a third party can reveal the users true identity during medical disputes. The computing overhead of the user side is relatively small, which is suitable for the environment of wireless body area network.

Key words: certificateless; traceable; anonymous authentication

1 緒论

随着无线技术和移动智能设备的高速发展,无线体域网成为研究热点。无线体域网[1]由一系列嵌入式或穿戴式的传感器和智能设备组成,通过传感器采集用户的身体特征信息,然后智能设备将这些身体特征信息传送给远程医疗端,由远程医疗端分析数据之后将结果返回。由于诊断结果和用户身份的隐私性,在无线体域网中需要设计匿名认证协议。

基于无证书的密码体制中[2]中用户的私钥由第三方和用户共同决定,避免了用户私钥的泄露。基于无证书匿名认证协议[3-7]成为目前匿名认证协议的研究重点。文献[3-4]使用无证书技术提出了保护隐私的匿名认证协议,协议中医疗端需要存储验证信息,敌手可以通过攻击获取验证信息从而伪造合法的用户。同时协议使用了开销较大的双线性对操作,也不满足前向安全性。文献[5]基于无证书加密方案提出了保护隐私的匿名认证协议,但该协议在资源受限的客户端使用较多的点乘操作并且没有考虑多医疗端的模型,同时匿名身份的客户如果存在异常行为不能及时揭示客户的真实身份。

基于以上无证书匿名认证协议中存在的问题,本文提出了可追踪的匿名认证协议,可以保护用户的身份隐私,并在产生医疗纠纷时可以通过第三方揭露用户的真实身份。在此协议中,用户端和医疗端的计算代价相对于现有协议有更好的表现。

2 相关知识

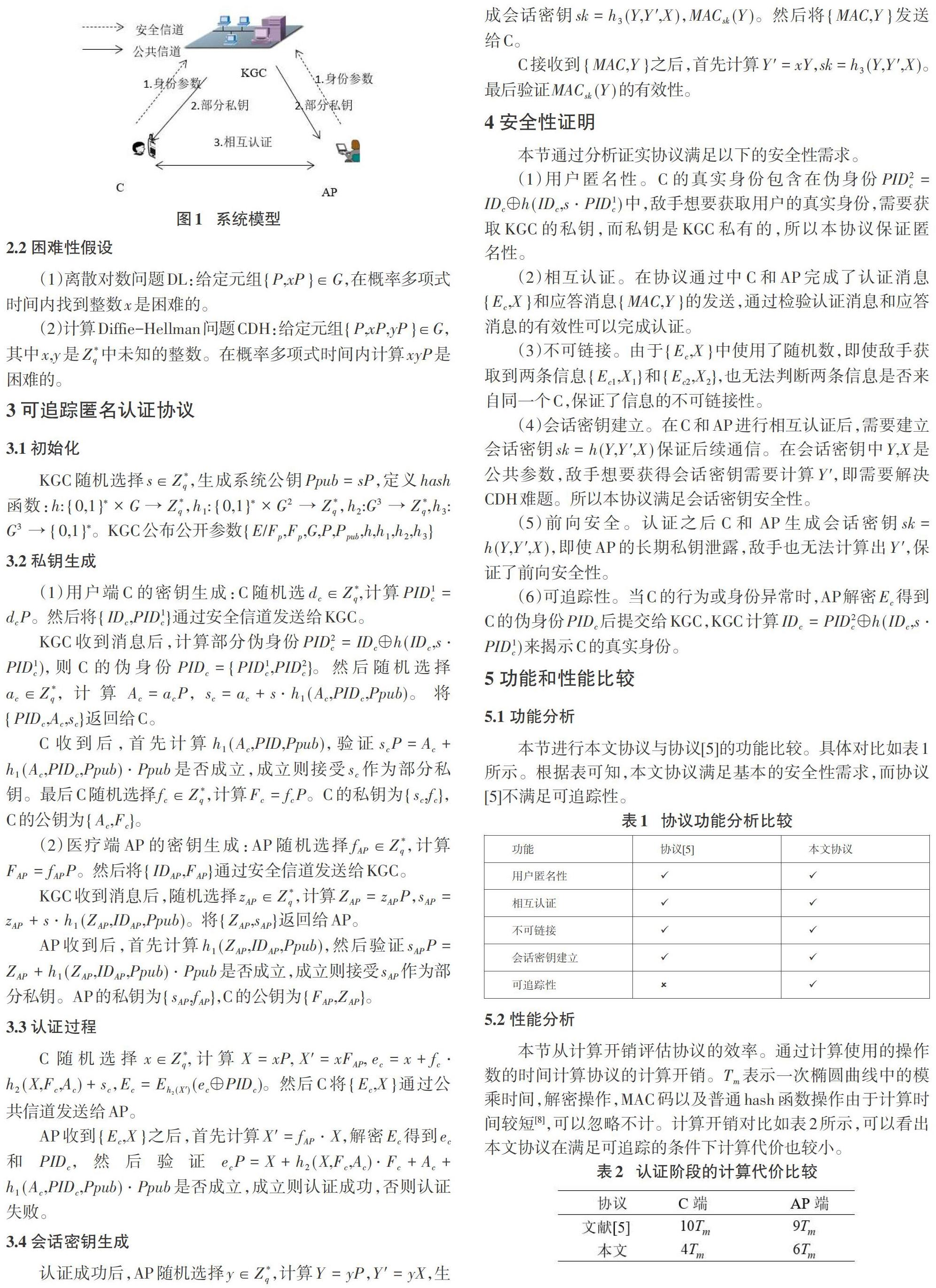

在本节中介绍本协议使用的系统模型图和困难性假设问题。

2.1 系统模型

如图1所示,在本协议中有三个实体:

(1)病患设备:收集病患身体特征数据的智能设备,如可便携手机、手环等,该设备具有能力有限的特点,通常用C表示;

(2)远程医疗端:对病患设备发送的体征数据进行分析并返回结果,一般是医疗结构或医生,通常用AP表示;

(3)第三方:一般由中间机构承担第三方角色,由于机构的营利性,第三方是半可信的。其主要作用是为病患和远程医疗端分发部分私钥和公开公共数。通常用KCC表示。

2.2 困难性假设

(1)离散对数问题DL:给定元组[{P,xP}∈G],在概率多项式时间内找到整数[x]是困难的。

(2)计算Diffie-Hellman问题CDH:给定元组[{P,xP,yP}∈G],其中[x,y]是[Z*q]中未知的整数。在概率多项式时间内计算[xyP]是困难的。

3 可追踪匿名认证协议

3.1 初始化

KGC随机选择[s∈Z*q],生成系统公钥[Ppub=sP],定义[hash]函数:[h:{0,1}?×G→Z*q],[h1:{0,1}?×G2→Z*q],[h2:G3→Z*q],[h3:G3→{0,1}?]。KGC公布公开参数[{E/Fp,Fp,G,P,Ppub,h,h1,h2,h3}]

3.2 私钥生成

(1)用户端C的密钥生成:C随机选[dc∈Z*q],计算[PID1c=dcP]。然后将[{IDc,PID1c}]通过安全信道发送给KGC。

KGC收到消息后,计算部分伪身份[PID2c=IDc⊕h(IDc,s?PID1c)],则C的伪身份[PIDc={PID1c,PID2c}]。然后随机选择[ac∈Z*q],计算[Ac=acP],[sc=ac+s?h1(Ac,PIDc,Ppub)]。将[{PIDc,Ac,sc}]返回给C。

C收到后,首先计算[h1(Ac,PID,Ppub)],验证[scP=Ac+h1(Ac,PIDc,Ppub)?Ppub]是否成立,成立则接受[sc]作为部分私钥。最后C随机选择[fc∈Z*q],计算[Fc=fcP]。C的私钥为[{sc,fc}],C的公钥为[{Ac,Fc}]。

(2)医疗端AP的密钥生成:AP随机选择[fAP∈Z*q],计算[FAP=fAPP]。然后将[{IDAP,FAP}]通过安全信道发送给KGC。

KGC收到消息后,随机选择[zAP∈Z*q],计算[ZAP=zAPP],[sAP=zAP+s?h1(ZAP,IDAP,Ppub)]。将[{ZAP,sAP}]返回给AP。

AP收到后,首先计算[h1(ZAP,IDAP,Ppub)],然后验证[sAPP=ZAP+h1(ZAP,IDAP,Ppub)?Ppub]是否成立,成立则接受[sAP]作为部分私钥。AP的私钥为[{sAP,fAP}],C的公钥为[{FAP,ZAP}]。

3.3 认证过程

C随机选择[x∈Z*q],计算[X=xP],[X'=xFAP],[ec=x+fc?h2(X,Fc,Ac)+sc],[Ec=Eh2(X')(ec⊕PIDc)]。然后C将[{Ec,X}]通过公共信道发送给AP。

AP收到[{Ec,X}]之后,首先计算[X'=fAP?X],解密[Ec]得到[ec]和[PIDc],然后验证[ecP=X+h2(X,Fc,Ac)?Fc+Ac+h1(Ac,PIDc,Ppub)?Ppub]是否成立,成立则认证成功,否则认证失败。

3.4 会话密钥生成

认证成功后,AP随机选择[y∈Z*q],计算[Y=yP],[Y'=yX],生成会话密钥[sk=h3(Y,Y',X)],[MACsk(Y)]。然后将[{MAC,Y}]发送给C。

C接收到 [{MAC,Y}]之后,首先计算[Y'=xY],[sk=h3(Y,Y',X)]。最后验证[MACsk(Y)]的有效性。

4 安全性证明

本节通过分析证实协议满足以下的安全性需求。

(1)用户匿名性。C的真实身份包含在伪身份[PID2c=IDc⊕h(IDc,s?PID1c)]中,敌手想要获取用户的真实身份,需要获取KGC的私钥,而私钥是KGC私有的,所以本协议保证匿名性。

(2)相互认证。在协议通过中C和AP完成了认证消息[{Ec,X}]和应答消息[{MAC,Y}]的发送,通过检验认证消息和应答消息的有效性可以完成认证。

(3)不可链接。由于[{Ec,X}]中使用了随机数,即使敌手获取到两条信息[{Ec1,X1}]和[{Ec2,X2}],也無法判断两条信息是否来自同一个C,保证了信息的不可链接性。

(4)会话密钥建立。在C和AP进行相互认证后,需要建立会话密钥[sk=h(Y,Y',X)]保证后续通信。在会话密钥中[Y,X]是公共参数,敌手想要获得会话密钥需要计算[Y'],即需要解决CDH难题。所以本协议满足会话密钥安全性。

(5)前向安全。认证之后C和 AP生成会话密钥[sk=h(Y,Y',X)],即使AP的长期私钥泄露,敌手也无法计算出[Y'],保证了前向安全性。

(6)可追踪性。当C的行为或身份异常时,AP解密[Ec]得到C的伪身份[PIDc]后提交给KGC,KGC计算[IDc=PID2c⊕h(IDc,s?PID1c)]来揭示C的真实身份。

5 功能和性能比较

5.1 功能分析

本节进行本文协议与协议[5]的功能比较。具体对比如表1所示。根据表可知,本文协议满足基本的安全性需求,而协议[5]不满足可追踪性。

5.2 性能分析

本节从计算开销评估协议的效率。通过计算使用的操作数的时间计算协议的计算开销。[Tm]表示一次椭圆曲线中的模乘时间,解密操作,MAC码以及普通hash函数操作由于计算时间较短[8],可以忽略不计。计算开销对比如表2所示,可以看出本文协议在满足可追踪的条件下计算代价也较小。

6 总结

本文基本用户匿名性需求,使用椭圆曲线提出了可追踪的认证协议,在用户行为或者数据异常的情况下可以揭露其真实身份。同时通过功能和性能分析,本协议的代价较小,满足各种安全性需求,更适用于资源受限的无线体域网环境。

参考文献:

[1] ZIMMERMAN T G. Personal area networks: Near-field intra body communicateon[J].IBM System Journal, 1996, 35(3/4):609-617.

[2] Al-Riyami S S, Paterson K G. Certificateless Public Key Cryptography[A].International Conference on the Theory and Application of Cryptology and Information Security (ASIACRYPT)[C].2003:452-473.

[3] Liu J, Zhang Z, Sun R. An efficient certificateless remote anonymous authentication scheme for wireless body area networks[A]. Proceedings of IEEE International Conference on Communications (ICC)[C], 2012:3404-3408.

[4] Liu J, Zhang Z, Chen X, et al. Certificateless remote anonymous authentication schemes for wireless body area networks[J].IEEE Transactions on Parallel and Distributed Systems, 2014, 25(2):332-342.

[5] Xiong H. Cost-effective scalable and anonymous certificateless remote authentication protocol[J].IEEE Transactions on Information Forensics and Security, 2014, 9(12): 2327-2339.

[6] 赵艳,蒋烈辉.面向远程医疗信息系统的安全高效匿名认证协议[J].信息工程大学学报,2019,20(4):100-106.

[7] 张顺,范鸿丽,仲红,等.无线体域网中高效可撤销的无证书远程匿名认证协议[J].通信学报,2018,39(4):100-111.

[8] Chatterjee S, Das A, and Sing J. An enhanced access control scheme in wireless sensor networks[J]. Ad-Hoc Sensor Wireless Network, 2014,21(1-2):121-149.

【通联编辑:代影】