面向网络实时对抗的动态防御决策方法

冷强,杨英杰,常德显,潘瑞萱,蔡英,胡浩

面向网络实时对抗的动态防御决策方法

冷强1,杨英杰1,常德显1,潘瑞萱1,蔡英2,胡浩1

(1. 信息工程大学,河南 郑州 450001;2. 河南省理工学校,河南 郑州 450001)

如何基于网络外在威胁实施防御决策是构建网络信息防御体系的核心问题,针对实时攻击带来的动态威胁进行科学有效的防御决策是构建网络动态应急防御体系的关键。针对动态防御决策问题,首先基于属性攻击图理论设计了一种网络生存性博弈模型,利用攻防矩阵表示攻防策略和路径,并给出了攻防强度和网络生存性量化方法;其次提出了单步与多步的攻、防策略支出计算方法,并基于攻防策略支出给出防御决策;最后通过实验进行防御决策技术的有效性验证。

属性攻击图;网络生存性;网络攻防对抗;攻防强度

1 引言

随着网络规模的扩大、复杂性的增加和攻击技术的不断发展,绝对防止网络遭受攻击和入侵的威胁是不可能实现的,大量的网络关键服务型节点需要满足网络遭受攻击时,在实施防御措施后能够提供足够的网络服务,满足网络的正常运转。因此,网络攻防双方在围绕网络的生存性实施攻防策略[1-2],网络在攻防过程中生存与否是分析防御策略对系统安全有效和无效的关键。

网络状态攻击图[3-5]是将网络每一时刻的安全状态作为一个节点进行网络攻防动作的分析。但在时间维度的推移下,网络状态是一个不断转变的过程,且存在往原有状态转变的情况,因此利用网络状态攻击图对攻击动作进行处理时,存在状态空间爆炸的问题。为了解决状态攻击图存在的问题,研究人员提出属性攻击图理论研究网络动态安全。属性攻击图是将网络中的条件或属性作为攻击图中的一个节点,因此在研究网络安全时,能够将攻击事件精确到网络中的某个节点,并对其进行分析研究。因此近年来属性攻击图成为网络安全的主要方法[6-8]。

在面对攻击行为时,大部分网络安全人员为了维持网络的正常运转,需要采取一系列的防御措施,使网络得以生存。近年来博弈论逐渐成为研究网络安全防御决策的一个主流方法。文献[9]研究网络在攻防过程中的可生存性,量化分析了网络的安全状态;文献[2,10]构建动态网络攻防博弈模型开展网络防御决策研究;文献[11]将选择攻防策略的行为看作一个多阶段的博弈过程,动态分析选择的网络安全策略对网络系统安全的影响;文献[12]基于重复的攻防博弈理论研究无线网络抗DDoS攻击的方法;文献[13]构建了微分攻防博弈模型,给出了鞍点策略的计算方法和最优策略选取算法;文献[14]基于有限理性的不完全信息博弈模型,量化网络攻防双方的收益,研究动态、不断演化的网络攻防双方的最优策略集选取方法。但在上述研究中,都是将网络状态作为博弈结果,因此,每个策略是在该时刻的一个策略集,网络安全人员在采取网络防御措施时,不能很好地理解网络安全状态与防御措施之间的关系。

因此,本文提出了基于属性攻击图的网络生存性博弈策略分析研究的方法,量化攻防动作强度和网络安全状态,为网络安全管理员提供实施单点防御措施的建议。本文首先利用矩阵的方法表示网络节点的地址、攻击动作和攻击路径;其次量化攻防策略对网络系统生存性的影响;然后根据相应攻防策略的支出,计算最优防御策略,为网络安全管理人员提供更易于理解、合理的防御决策。

2 网络生存性博弈模型的构建

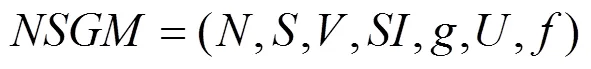

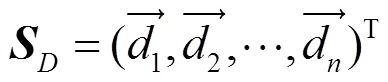

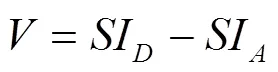

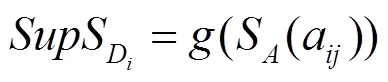

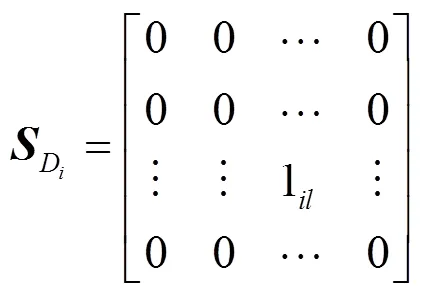

博弈模型包含博弈者、攻防策略、攻防收益等要素,在基于网络生存性度量网络安全状态的基础上,加入了网络生存性度量值,并且量化了攻防策略对网络安全的影响。下面给出网络生存性博弈模型的定义。

为了量化分析攻防行为对网络系统的影响程度,本文采用林肯实验室攻防行为数据库[15]中的攻防动作强度分析网络攻防策略对系统的影响。

分析攻击者对网络系统某个节点采取攻击时,攻击者和防御者的支出情况。

3 攻击策略支出分析

3.1 单步攻击策略支出

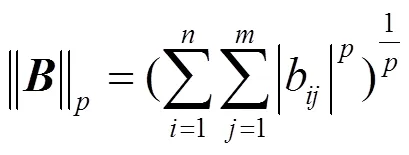

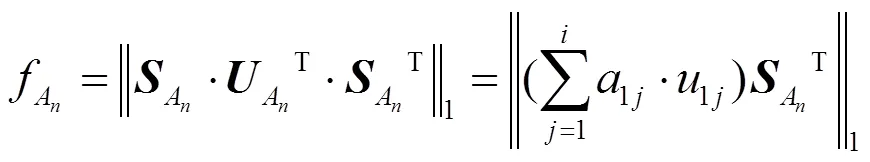

为了对攻击策略支出矩阵进行数学计算,引用文献[16]矩阵的元素形式范数计算公式进行攻击策略支出的计算。

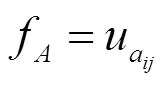

根据攻防支出矩阵与攻击支出之间的函数关系式,得到单步攻击动作的支出为

下面结合一个简单的实例对单个攻击策略的攻击支出进行计算说明。

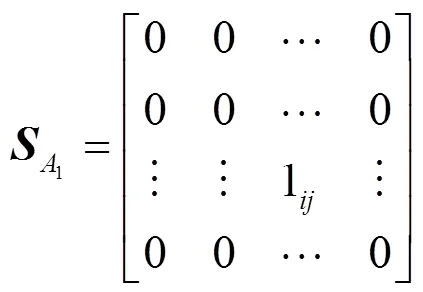

且攻击个漏洞的攻击支出矩阵为

则根据式(4)可知攻击者在攻击节点时的攻击支出为

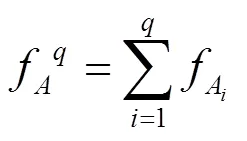

3.2 多步攻击策略支出

4 防御支出与策略选取分析

防御者在面对攻击者的攻击时,由于具有防御措施上确界集合,因此只需要在集合中选取防御决策分析防御支出。

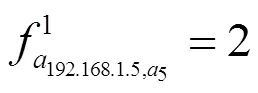

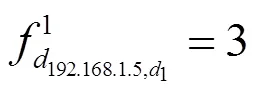

4.1 单步防御决策支出分析

当攻击实施一步攻击动作,且没有发现其余的攻击动作时,由式(1)可知,防御者存在防御策略选择,且防御者的防御策略支出是以集合的形式表示的。

在面对已知系统漏洞和系统关联关系时,防御者的防御策略根据攻击者的攻击策略进行改变。

下面结合一个简单的实例对防御策略支出进行计算说明。

其中满足:

与单个攻击策略支出计算方式相同,得到单个防御策略支出为

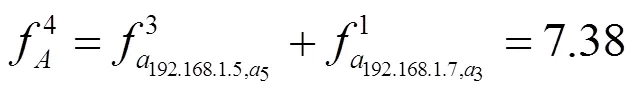

4.2 多步防御支出与策略选取

5 实验

5.1 实验分析

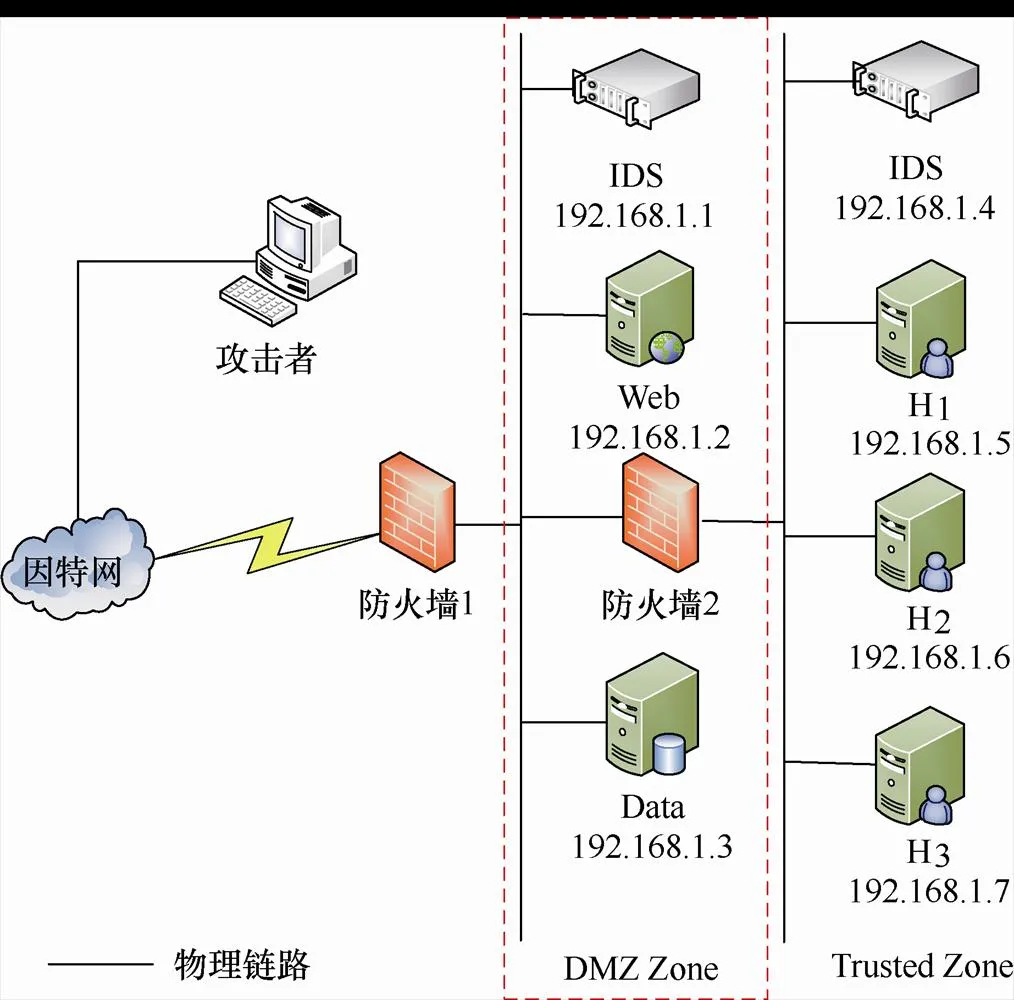

为了验证防御策略选取对网络系统安全的影响,构建的网络环境如图1所示,具体包含3个主机和2个服务器,2个防火墙和2个入侵检测系统(IDS,instruction detection system)。

图1 构建的网络环境

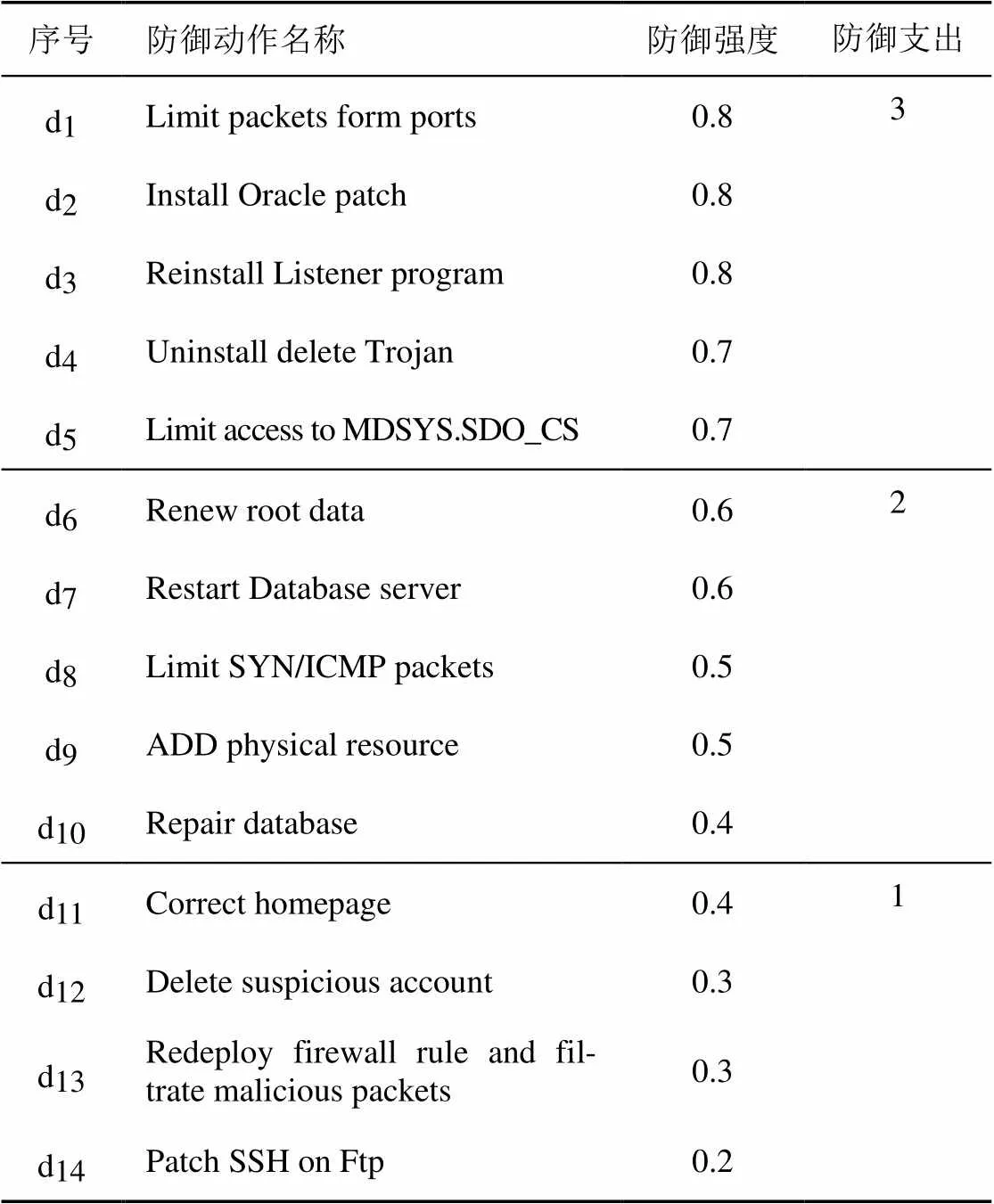

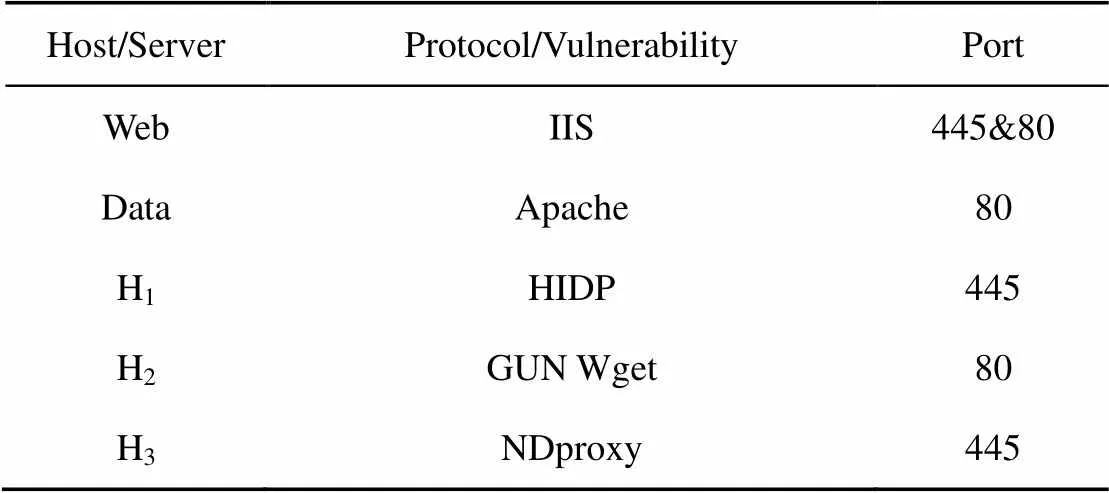

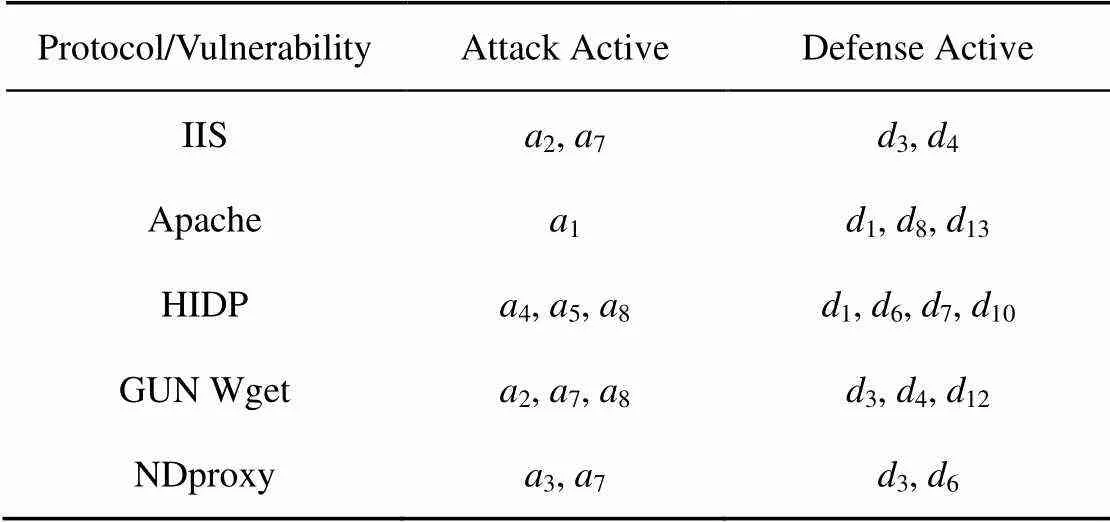

在图1的实验环境中,攻击者通过网络对系统中的主机和服务器进行攻击。首先给出攻防动作强度表[15];攻防支出是基于攻击者和防御者的能力在同一水平下确定的,不同的攻防强度需要不同的攻防支出,为了提高实时分析效率,本文将攻防支出分为3个等级,分别对应攻防强度如表1和表2所示;表3为实验环境的网络系统节点的信息表;表4是查询CVE[17]、NVD[18]得到具体的漏洞攻防动作表(注:表4中的字母和数字是表1和表2中的序号)。

表1 攻击动作强度

表2 防御动作强度

表3 节点信息

表4 漏洞的可利用攻防动作

由图1中的网络环境可知,攻击者需要通过互联网攻击DMZ区域的服务器,然后才能攻击Trusted区域的主机,攻击者获得的权限从Web、Data、H1、H2、H3依次递增,即表示攻击者在获得后者的权限之后,不会再对前面的节点进行攻击。结合表3网络开放的端口信息,可知该网络环境的属性攻击图,如图2所示。

图2 实验环境属性攻击图

由图2可知,该网络系统有4条攻击路径。

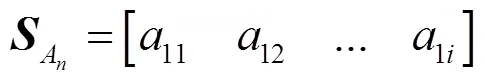

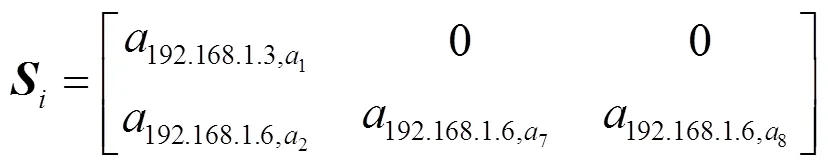

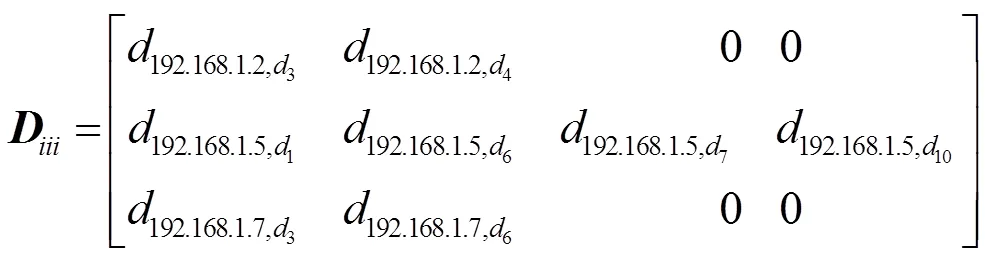

根据表1、表2和节点的漏洞信息,可知攻击矩阵和防御矩阵为

当系统入侵检测系统监测到节点被攻击时,利用攻防策略矩阵的策略选择计算方法,可以实时为系统安全管理人员提供精确的防御决策和建议。

根据式(6)可知攻击支出为

根据式(7)可知防御支出为

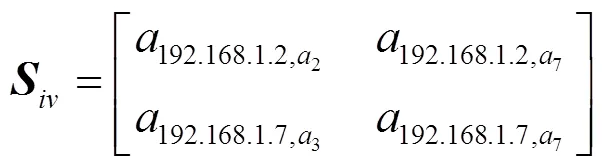

根据攻击策略所在的策略矩阵可知,攻击者下一步很可能对节点192.168.1.7实施攻击,因此,需要提前对节点192.168.1.7可能发生网络攻击行为的情况进行分析。

下面对多步攻击行为的防御策略选择的情况进行分析。

根据式(6)可知攻击支出为

根据式(7)可知防御支出的3种情况为

5.2 关联分析

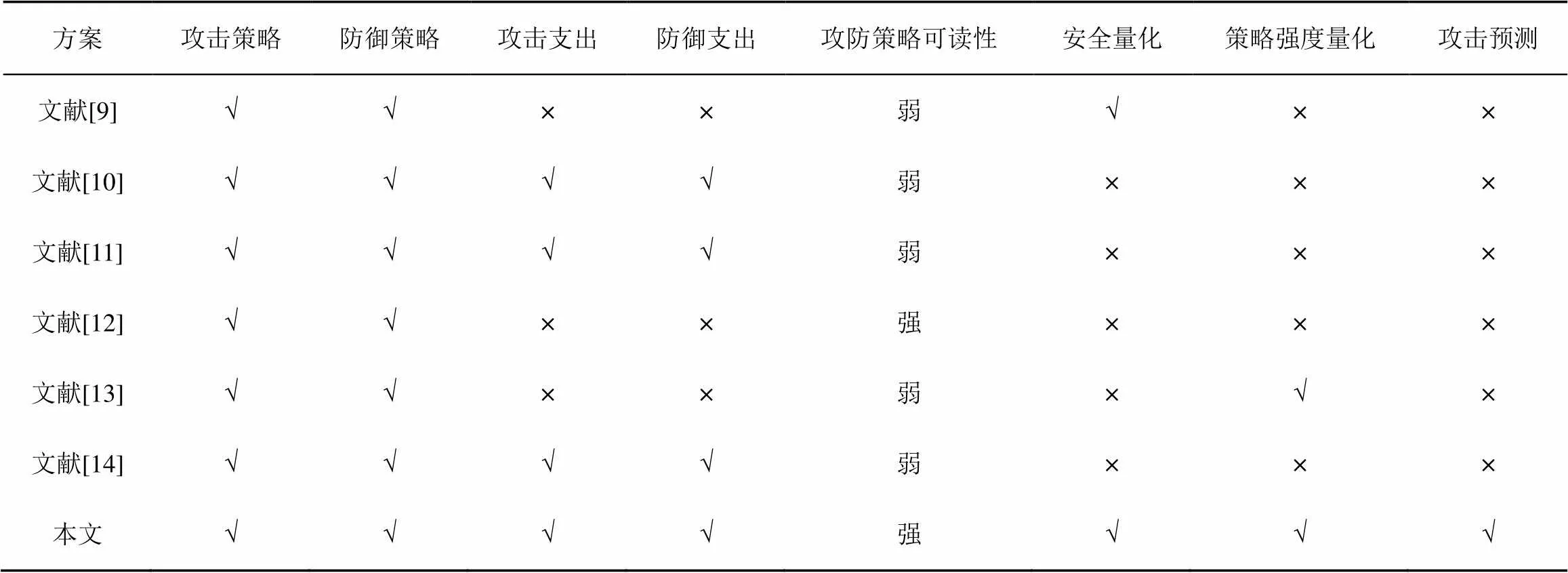

文献[9-14]是基于状态攻击图考虑攻击策略和防御策略对系统安全状态的影响;大部分文献没有给出网络系统安全状态的具体量化方法;在对网络系统的攻击策略分析中,是在无限攻防对抗过程的情况下对攻防策略进行分析,提供的防御决策其实是策略集,但在具体的网络系统攻防过程中,管理人员不能实现无限试错的机会,且对策略集的实施存在理解困难的问题。因此本文基于属性攻击图研究网络攻防策略集对网络系统生存性的影响。表5是对应的关联分析。

6 结束语

本文基于属性攻击图研究网络攻防对抗的策略选择,首先利用攻防矩阵表示攻防策略和路径;其次利用林肯实验室给出的攻防动作数据量化攻防强度和网络生存性;然后结合攻防策略支出研究在面临实际威胁时,为网络系统安全人员提供可读性强的安全策略;最后根据攻击策略矩阵预测攻击者下一步的攻击行为。未来的研究是在本文的基础上,结合机器学习等人工智能方法,实现攻防策略自动化分析,为网络安全人员提供更加快捷、方便和易理解的防御策略。

表5 关联分析

[1] FISHER J, LINGER R. Survivability: protecting your critical systems[J]. IEEE Journal of Internet Computing, 1999, 3(6): 55-63.

[2] WANG CL, MIAO Q, DAI YQ. Network survivability analysis based on stochastic game model[J]. Multimedia Information Networking and Security, 2012, 55(10): 99-104.

[3] 黄永洪, 吴一凡, 杨豪璞, 等. 基于攻击图的APT脆弱节点评估方法[J]. 重庆邮电大学学报(自然科学版), 2017, 29(4): 535-541.

HUANG Y H, WU Y F, YANG H P, et al. Graph-based vulnerability assessment for APT attack[J]. Journal of Chongqing University of Posts and Telecommunications(Natural Science Edition), 2017, 29(4): 535-541.

[4] HU H, ZHANG H Q, LIU Y L, et al. Security metric methods for network multistep attacks using AMC and big data correlation analysis[J]. Security and Communication Networks, 2018

[5] 胡浩, 叶润国, 张红旗, 等. 面向漏洞生命周期的安全风险度量方法[J]. 软件学报, 2018, 29(5).

HU H, YE R G, ZHANG H Q, et al. Vulnerability life cycle oriented security risk metric method[J]. Journal of Software, 2018, 29(5).

[6] 吴迪, 连一峰, 陈恺. 一种基于攻击图的安全威胁识别和分析方法[J]. 计算机学报, 2012, 35(9): 1938-1950.

WU D, LIAN Y F, CHEN K, et al. A security threats identification and analysis method based on attack graph[J]. Chinese Journal of Computers, 2012, 35(9): 1938-1950.

[7] HOMER J, ZHANG S, OU X, et al. Aggregating vulnerability metrics in enterprise networks using attack graphs[J]. Journal of Computer Security, 2013, 21(4): 561-597.

[8] 王会梅, 鲜明, 王国玉. 基于扩展网络攻击图的网络攻击策略生成算法[J]. 电子与信息学报, 2011, 33 (12): 3015-3021.

WANG H M. XIAN M, WANG G Y. A network attack decision-making algorithm based on the extended attack graph[J]. Journal of Electronics & Information Technology, 2011, 33(12): 3015-3021.

[9] WANG H, CHEN Z F, ZHAO J P, et al. A vulnerability assessment method in industrial internet of things based on attack graph and maximum flow[J]. Special Section on Convergence of Sensor Networks, Cloud Computing, and Big Data in Industrial Internet of Thing, 2018, (6): 8599-8609.

[10] WANG Y Z, LIN C, CHENG X Q, et al. Evolutionary game model and analysis methods for network group behavior[J]. Chinese Journal of Computer, 2015, 38(2): 282-300.

[11] SHEN S G, LI Y J, XU H Y, et al. Signaling game based strategy of intrusion detection in wireless sensor networks[J]. Computer&Mathematics with Applications, 2011, 62(6): 2404-2416.

[12] DORASZEL A. Preventing DDoS attacks in wireless sensor networks: a repeated game theory approach[J]. ACM Transactions on Information and System Security, 2015, 13(2): 145-153

[13] 张恒巍, 李涛, 黄世锐. 基于攻防微分博弈的网络安全防御决策方法[J]. 电子学报, 2018, 46(6): 1428-1435.

ZHANG H W, LI T, HUANG S R. Network defense decision-making method based on attack-defense differential game[J]. Acta Electronica Sinica, 2018, 46(6): 1428-1435.

[14] HU H, LIU Y L, ZHANG H Q, et al. Optimal network defense strategy selection based on incomplete information evolutionary game[J]. IEEE Access, 2018, 6: 29806-29821.

[15] GORDON L, LOEB M, LUCYSHYN W, et al. 2015 CSI/FBI computer crime and security survey[C]//2015 Computer Security Institute. 2015: 48-64.

[16] ZHAN X Z. Matrix theory[D]. American Mathematical Society, 2010.

Dynamic defense decision method for network real-time confrontation

LENG Qiang1, YANG Yingjie1, CHANG Dexian1, PAN Ruixuan1, CAI Ying2, HU Hao1

1. Information Engineering University, Zhengzhou 450001, China 2. Henan Polytechnic University, Zhengzhou 450001, China

How to implement defense decision based on network external threat is the core problem of building network information defense system. Especially for the dynamic threat brought by real-time attack, scientific and effective defense decision is the key to construct network dynamic emergency defense system. Aiming at the problem of dynamic defense decision-making, firstly a network survivability game model based on attribute attack graph theory is designed. The attack and defense matrix is used to represent the attack and defense strategy and path, and the attack and defense strength and network survivability quantification method are given. Secondly, the single step and the multi-step attack and defense strategy payoff calculation method is proposed, and the defense decision is based on the attack and defensive strategy payoff. Finally, the effectiveness of the defense decision technology is verified through experiments.

attribute attack graph, network survivability, network attack-defense confrontation, attack-defense strength

s: The National Natural Science Foundation of China (No.61902427), The National High Technology Research and Development Program of China (“863” Progran) (No.2015AA016006), The National Key Research and Development Program of China (No.2016YFF0204003), The Equipment Pre-research Foundation during the National 13th Five-Year Plan (No.61400020201)

TP393

A

10.11959/j.issn.2096−109x.201963

冷强(1993− ),男,四川内江人,信息工程大学硕士生,主要研究方向为信息安全风险评估。

杨英杰(1971− ),男,河南郑州人,博士,信息工程大学教授,主要研究方向为信息安全。

常德显(1977− ),男,河南邓州人,博士,信息工程大学副教授,主要研究方向为信息安全。

潘瑞萱(1995− ),女,陕西华县人,信息工程大学硕士生,主要研究方向为SDN网络协议安全。

蔡英(1983− ),女,河南郑州人,主要研究方向为金融信息安全与风险管理。

胡浩(1989− ),男,安徽池州人,博士,信息工程大学讲师,主要研究方向为网络安全态势感知和图像秘密共享。

论文引用格式:冷强, 杨英杰, 常德显, 等. 面向网络实时对抗的动态防御决策方法[J]. 网络与信息安全学报, 2019, 5(6): 58-66.

LENG Q, YAGN Y J, CHANG D X, et al. Dynamic defense decision method for network real-time confrontation[J]. Chinese Journal of Network and Information Security, 2019, 5(6): 58-66.

2019−01−25;

2019−04−08

胡浩,wjjhh_908@163.com

国家自然科学基金资助项目(No.61902427);国家高技术研究发展计划(“863”计划)基金资助项目(No.2015AA016006);国家重点研发计划基金资助项目(No.2016YFF0204003);“十三五”装备预研领域基金资助项目(No.61400020201)