基于HGWO-RBF神经网络的入侵检测技术的研究

◆钱 程 刘金生 霍丽娜

基于HGWO-RBF神经网络的入侵检测技术的研究

◆钱 程 刘金生 霍丽娜通讯作者

(河北师范大学计算机与网络空间安全学院 河北 05000)

由于传统的入侵检测技术检测效率低并且泛化能力弱,本文将RBFNN应用到入侵检测中,针对RBFNN的权值难以确定的问题,将HGWO应用于对权值的确定,HGWO算法具有搜索速度快并且局部和全局搜索能力强的特点,通过对权值的不断调整,找到最优权值并赋值给RBF神经网络进行入侵检测。

入侵检测;径向基神经网络;混合灰狼优化算法

近年来互联网技术的蓬勃发展,使得网络攻击频频发生,根据中国互联网信息中心发布的第43次《中国互联网发展状况统计报告》时间截止至2018年12月,我国网民已经有4亿多人,同比去年又增加了5653万人[1]。互联网与入人们的生活关系日益密切,同时互联网带来的安全问题也随之而来。近年来网络攻击手段不停更新使得入侵检测系统在响应时遭到很大挑战,传统的入侵检测技术存在着响应时间长,并且只能检测已经出现的攻击,漏报率高的缺陷。想要弥补这些缺陷可以将RBF神经网络引入到入侵检测技术中提高检测效率降低误报率漏报率。

1980年James.P.Aderson 发布了一篇名为《Computer Security Threat Monitoring and Surveillance》的报告,最早提出来入侵检测的概念,是入侵检测技术研究的开端[2]。随后在2005年刘博文等人针对BP神经网络的收敛速度慢的特点改进了BP神经网络,将激发的神经网络的神经元的连接权值进行调整并应用于入侵检测中提高了入侵检测准确率[4]。Ahmed等人在2015年采用改进的动量梯度下降的算法进行BP神经网络权值的不断调整,然后将其应用与进行入侵检测,提高了检测的准确率和检测效率[5]。我将RBF神经网络应用到入侵检测中,2012年庞振和徐蔚鸿将RBF神经网络中心的选取使用改进的K-means优化,优化后的中心消除了聚类的敏感性[7]。同年,钱玉良等人将GA和PSO相结合改进了RBF神经网络参数难以确定和收敛速度慢的问题[8]。2014年张建和刘定一使用动态PSO算法改进RBF神经网络,弥补了神经元之间差异小所引起的检测精度低的问题[9]。本文提出将混合灰狼优化算法(HGWO)应用于RBF神经网络的权值优化上,通过试验证明,检测的准确率得到了提高。

1 混合灰狼优化算法

混合灰狼优化算法(HGWO)是由灰狼优化算法(Grey Wolf Optimization,GWO)依据三只头狼的位置变化进行位置的更新,和差分进化算法(Differential Evolution,DE)经过变异、交叉、选择,重新选择出灰狼优化算法中的三只头狼。灰狼优化算法容易陷入局部最优和早收敛的特点,而差分进化算法恰恰全局搜索能力强但是局部搜索能力不足,把两种算法进行融合形成一种局部和全局搜索能力都很强的新算法。该算法的基本实现步骤如下:

(1)首先经过初始化生成三个种群初始化方法如公式(1)所示,分别是变异种群、子种群、父种群:

(2)依据适应度函数值进行非降序排列,选择父代种群前三个狼代表α、β、δ狼,根据这三头狼的位置进行狼群的位置更新,位置更新公式如下(3)、(4)、(5)、(6)所示:

(3)由于每次位置更新后的适应度函数值会发生变化,所以需要重新进行三只头狼的选择,通过差分进化算法进行三只头狼的更新。

首先进行变异,变异是将父代种群中的随机三个个体的其中两个进行矢量差后与第三个个体进行矢量和,形成新的个体,公式如下(12)所示:

然后进行交叉,交叉是指将经过变异个体和待变异的个体交换某个基因,交叉的计算方法如下式(13)所示:

最后进行选择,选择是指将变异的个体的适应度值计算出来后,与未变异的个体进行适应度函数值的比较,若前者大于后者则前者代替后者否则不做交换公式如下(14)所示:

适应度函数值排序的前三只狼作为父代的α、β、δ狼。继续进行迭代,直到找到猎物的位置的向量值。

2 RBF神经网络

径向基神经网络(Radial Basis Function Neural Network,简称RBFNN)是一种具有输入层、隐含层和输出层三层结构的神经网络,输入层主要的作用是接收数据并且将数据输入到隐含层中,隐含层接收到数据后将一组多维度的线性不可分数据经过径向基函数的转换变成一组线性可分的数据,输出层负责线性输出。RBF神经网络结构如图1所示

图1 RBF神经网络结构图

W是权值,是输出层节点数。

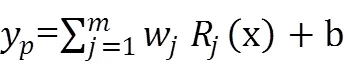

3 改进径向基神经网络

3.1 构建RBF神经网络

根据RBF神经网络的参数不易选择的缺点,引入混合灰狼优化算法进行RBF神经网络权值的选择,径向基神经网络中心值根据输入的向量进行随机的选取:

Cj=rand(X) j=1,2,3,……m (17)

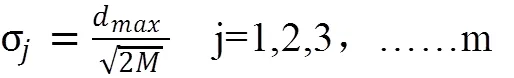

径向基宽度σ的选取,由于径向基函数选取的是高斯函数,所以:

其中d是中心最大距离。是径向基层的神经元数量。

3.2 径向基神经网络权值的确定

根据混合灰狼优化算法寻找猎物的位置,将位置的调整应用于权值的调整中,位置向量就是权值向量。步骤如下所示:

步骤一:根据公式(2)生成随机权值,并且赋值给径向基神经网络的权值向量,进行入侵检测,计算适应度函数即:

适应度函数值=sum(|预期输出-实际输出|)/sum(预期输出)

sum代表求和。

步骤二:对适应度函数值进行非降序排列,选取前三个适应度函数值所对应的权值向量作为α、β、δ狼。

步骤三:根据公式(4)、(5)、(6)进行α、β、δ狼位置的更新。

步骤四:然后根据公式(3)进行狼群位置进行迭代更新。

步骤五:判断适应度函数值是否小于目标适应度值,若小于则执行步骤三和步骤四,否则继续执行。

步骤六:根据公式(12)、(13)对父类种群进行变异交叉操作,生成新的变异个体。

步骤七:再次将变异个体适应度函数值计算出来,若变异个体适应度函数值大于原个体的适应度函数值,则变异个体代替原个体,执行步骤二,否则继续执行。

步骤八:输出最优的适应度函数值所对应的位置向量作为最优的位置向量。

步骤九:将最优位置向量赋给径向基神经网络的权值向量,进行入侵检测。

流程图如图2所示。

图2 HGWO-RBF流程图

4 实验与分析

4.1 数据集的选取

KDDcup99数据集作为试验的训练集和测试集,该数据集是1998年美国国防部高级规划署(DARPA)历时了9周模拟网络攻击收集的数据。

4.2 实验环境

实验环境为win7操作系统、6G内存、MATLAB R2017a。

4.3 数据处理

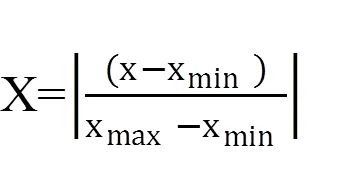

4.31 归一化处理

KDDcup99数据主要包含41个特征和一个标识符,数据是数值型和字符型数据的混合,由于MATLAB不能处理混合型数据,所以需要对数据进行数值化处理,如第二个特征向量网络连接类型主要有三种udp、icmp、tcp,经过数值化处理后‘tcp’转换成‘0’,’udp’转换成‘1’,‘icmp’转换成‘2’,其他数据进行相同处理。标识符数据发生攻击主要有22中类型可以分成4大类分别是:端口监视或扫描(surveillance and probing,Probe)、拒绝服务攻击(denial-of-service,Dos)、未授权的本地超级用户特权访问(unauthorized access to local superuser privileges by a local unprivileged user,U2R)、来自远程主机的未授权访问(unauthorized access from a remote machine to a local machine,R2L),还有一个正常类。数值化分类结果如表1所示。

表1 数值化分类结果表

由于该数据集的数据之间数值相差较大,会出现大数吃小数的现象,所以需要使用如下公式(20)进行归一化处理,将数据归一化到[0,1]之间。

4.31 特征提取

由于Kddcup99数据集中的每条数据有41个特征值和一个标识符,经过分析发现,其中一部分特征对于最后的检测分类影响较小,并且增长了入侵检测检测时间,所以我选择使用MATLAB中自带的主成分分析(Principal Component Analysis,PCA)算法princomp函数进行特征提取,提取后的新数据集具有16个特征值。经过实验证明实验准确率没有降低。

4.4 实验方法

构建一个输入层有16个神经元,隐含层14个神经元,输出层一个神经元的径向基神经网络,中心值进行随机选取,径向基宽度采用公式(4.4)进行计算,权值通过混合灰狼优化算法进行寻优,使用构建好的RBF神经网络进行入侵检测,其中选取3000组数据作为训练集1000组数据作为测试集。

4.5 实验结果

入侵检测结果如图3所示。

图3 HGWO-RBF入侵检测结果图

POS-RBF的实验结果如图4所示。

图4 PSO-RBF的实验结果图

图5 RBF实验结果图

经过仿真实验得出PSO-RBF的准确率为92.28%,未经过优化的RBF神经网络的准确率为94.12%,HGWO-RBF的准确率为96.20%,并且在测试集中的分类为3的U2R攻击是在训练集中没有涉及的攻击,未经过优化的RBF神经网络没有将该类攻击检测出来,泛化能力很弱,经过HGWO改进的RBF神经网络能够很好地将此类攻击检测出来,提高了RBF神经网络的检测准确率和泛化能力。

5 结束语

由于RBF神经网络参数难以确定,笔者引入HGWO算法,将其应用于权值的确定,经过实验证明改进后的RBF神经网络能够有效地应用于入侵检测中,并且与张建和刘定一的PSO-RBF相比较准确率更高。

[1]邢炜玮,顾颖.我国互联网发展状况评价综合指数及预测——基于《中国互联网发展状况统计报告》的研究[J].现代经济信息,2018(15):315-316.

[2]Anderson J P.Computer Security Threat Monitoring and Surveillance[R]. Fort Washington: James P. Anderson Co. 1980,23(3):328-335.

[3]Denning D E.An intrusion-detection model[A].New York: IEEE,1987:222-232.

[4]刘博文.改进后BP神经网络在入侵检测中的应用[J]. 信息与电脑,2017(14).

[5]Ahmed H I,Elfeshawy N A,Elzoghdy S F,et al.A Neural Network-Based Learning Algorithm for Intrusion Detection Systems[J]. Wireless Personal Communications, 2017.

[6]Mchugh J.Lincoln Laboratory IDS Evaluation[C]// Int.ernational Workshop on Recent . 1998.

[7]Lee W,Stolfo S J,Mok K W.A data mining framework for building intrusion detection models[C]//Security and Privacy, 1999. Proceedings of the 1999 IEEE Symposium on. IEEE, 1999:120-132.

[8]王贵喜.基于深度学习的支持向量机的信息安全检测和预警研究[J].微型电脑应用,2018,34(06):36-39+43.

[9]庞振,徐蔚鸿.一种基于改进k-means的RBF神经网络学习方法[J].计算机工程与应用,2012,48(11):161-163+184.

[10]钱玉良,张浩,彭道刚等.PCA和GA-PSO-RBF集成的发电机组远程故障诊断[J].电子测量与仪器学报,2012,26(07):597-604.

[11]张健,刘定一.一种应用PSO优化RBF神经网络的方法[J].计算机仿真,2014,31(11):269-272.

[12]解男男.机器学习方法在入侵检测中的应用研究[D].吉林大学,2015.

[13]An J Y,Yue G,Yu F,et al.Intrusion Detection Based on Fuzzy Neural Networks[J]. 2006.

[14]Wang S.Research of Intrusion Detection Based on an Improved K-means Algorithm[C]// Second International Conference on Innovations in Bio-inspired Computing & Applications. IEEE,2011.

[15]Zhao J H,Li W H.Intrusion Detection Based on BP Neural Network and Genetic Algorithm[C]// International Conference on Information Computing & Applications. Springer, Berlin, Heidelberg,2012.

[16]Ting C.Detection System and the Realization of the Principle of BP Neural Network Based Intrusion[C]// Seventh International Conference on Measuring Technology & Mechatronics Automation. IEEE,2015.

[17]R.A.Sani,A.Ghasemi.Learning a new distance metric to improve an SVM-clustering based intrusion detection system[C].International Symposium on Artificial Intelligence and Signal Processing(AISP),2015:284-289.

[18]Emary E,Zawbaa H M,Hassanien A E.Binary Gray Wolf Optimization Approaches for Feature Selection[J]. Neurocomputing,2015:S0925231215010504.

[19]晁萍瑶,王小敏.基于SFLA优化的RBF神经网络入侵检测算法[J].软件导刊,2017,16(08):50-52+55.

[20]张新明,涂强,康强等.灰狼优化与差分进化的混合算法及函数优化[J].计算机科学,2017,44(09):93-98+124.

[21]戚名钰,刘铭,傅彦铭.基于PCA的SVM网络入侵检测研究[J].信息网络安全,2015(2):15-18.

本课题得到国家自然青年科学基金(No.61702158)、河北省自然青年科学基金(No.F2018205137)资助。