浅谈数据保护中的隐私问题

■ 北京 刘潇奕

隐私及敏感数据是数据保护的关键,因此首席信息安全官(CISO)发挥着越来越重要的作用。CISO需要合作以确保满足客户需求和期望,并且应与执行功能部门协同工作。同时,GDPR对隐私的要求需要CISO和数据保护官(DPO)之间的重要合作,并要求进行数据保护影响评估(DPIA)来解决这些隐私问题。

一、数据集生命周期的管理以及GDPR对隐私问题的影响

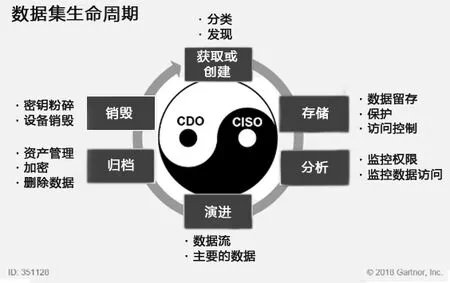

每个数据集的生命周期将从几分钟到几十年不等,并对生命周期管理产生不同的需求。在Gartner题为《How to Use the Data Security Governance Framework》的报告中对数据集生命周期进行了介绍,如图1所示。

由图1可见,数据集的生命周期依次为获取或创建、存储、分析、演进、归档、销毁这六个阶段。其中,数据集的获取或创建包括分类、发现;存储包括数据留存、保护、访问控制;分析包括监控权限、监控数据访问;演进包括数据流、主要的数据;归档包括资产管理、加密、删除数据;一旦加密或设备毁坏生命周期即销毁。每个数据集的生命周期将从几分钟到几十年不等,并对生命周期管理有不同的需求。

然而,绿盟科技解决方案中心研究院认为,这也为首席数据官(CDO)和首席信息安全官(CISO)团队之间的合作创造了紧迫性,因为许多生命周期问题都是重叠的。国际化通过数据驻留以及数据保护和隐私法(例如欧盟的通用数据保护法规(GDPR))的影响来创造风险。根据Gartner的总结,GDPR数据处理风险由低至高分别为处理个人数据、处理大量个人数据、处理敏感个人数据、处理大量敏感数据、(试图去)预测主体的行为或行动、对主体进行预测或做决定、对所做的(预测性的)决定使用人工智能。

图1 数据集生命周期介绍

值得一提的是,隐私及敏感数据是数据保护的关键,因此CISO发挥着越来越重要的作用。CISO的职责包括在数据生命周期的各个阶段保护数据,并验证第三方策略和实践的合规性。CISO需要合作以确保满足客户需求和期望,并且应与执行功能部门协同工作。同时,GDPR对隐私的要求需要CISO和数据保护官(DPO)之间的重要合作。这可能需要采取行动和政策来保护与个人权利有关的个人数据,可能与业务目标相矛盾。

GDPR中的第35条提到要求进行数据保护影响评估(DPIA)来解决这些隐私问题。DPIA是设计保护不可或缺的一部分。使用的技术包括数据剖析、信息权限管理(IRM)产品隐私扩展和专业软件。DPIA提供需要的先决条件去记录哪些个人数据被处理。在GDPR授权的DPIA中,CISO必须与业务利益相关者和DPO合作,记录对客户和员工的潜在影响,以及响应减轻措施。这意味着必须将DPIA纳入业务影响评估(BIA)。任何已识别的隐私风险都将影响业务选择和后续业务风险。在Gartner题为《Approaches to Data Security in a Regulated World》的报告中,关于安全从业者的配置,以GDPR的投入、决策和产出为例,其包括环境、风险管理、所需行动、实施隐私管理计划这四个层面,这些层面之间直接或间接相互作用。其中,环境主要包括企业架构、存在的数据监管、安全架构,风险管理主要包括隐私影响评估、个人数据类型和容量、减缓成本/价值决定。

对于数据安全领导者面临的挑战,Gartner建议CISO与CDO建立企业赞助关系并与主要利益相关者合作;建立利润中心来管理数据,例如使用信息经济学来评估风险并明确其优先级;针对人、数据、分析,映射存在的安全策略;制定计划以通过管理控制台编排策略;寻找像DCAP一样可提供统一方法的供应商,这可能需要在预算、员工技能和可用性方面对于实际部署进行权衡。

二、敏感数据是数据保护的关键要素

缺乏关于敏感数据的情形感知可能会让组织暴露到重大风险中。关键是要确定敏感数据是否存在于Hadoop中,它位于何处并且继而触发适当的数据保护措施,例如数据屏蔽、数据校订、标记化或加密。

对于进入Hadoop的结构化数据,例如来自数据库的有关数据,或者逗号分隔值(CSV)、JSON格式化文件,敏感数据的位置和分类可能已经知道。在这种情况下,保护那些列或者字段可以以编程方式发生。

对于非结构化数据,对敏感数据的位置、数值和分类的掌握变得难得多。敏感数据的发现和定位,成为数据保护重要的第一步。

三、选择供应商来处理用于安全检测的数据时的注意事项

有效地管理、理解和有效且规律地选择检测提供者和使用检测技术会付出比较大的代价。处理组织生成的大量数据,以及对其特定安全用例要求缺乏了解,这是一项艰巨的任务。

安全与风险管理(SRM)领导者应通过有效识别、确定优先级并使风险与这些数据保持一致,来认识活动数据如何有助于实现业务目标的安全追求。

在选择技术供应商或服务提供商来获取、处理和存储此类日志或网络传输数据以用于安全检测功能时,领导者应考虑:在用例范围内调整时,需要哪些数据来满足服务或技术的需求;安全性概述的要求可能需要哪些其它数据,以及需要它们的人如何访问它们;哪些合规性要求会影响要存储的数据类型,数据必须存储多长时间以及存储位置。

四、关注物联网中的数据隐私和安全问题

据Gartner预 测,到2021年,关键基础设施的监管合规性将使全球物联网安全支出达到10亿美元,高于今天的不到1亿美元。

对于想尽办法入侵企业网络或家庭网络的犯罪分子来说,物联网设备是一条全新的攻击途径。如果一个保护不当的物联网设备或传感器连接到企业网络,可能为攻击者提供了进入网络的新方法,进而他们有可能找到想非法获取的宝贵数据。物联网中的威胁包括窃取或窥探、恶意软件注入、物理干涉、供应链问题等,而涉及的数据安全隐私监管多与GDPR、E-隐私、HIPAA法案等有关。为保护隐私,从分类、文件数据流、修改数据存取政策,到加密、令牌化、掩码和其它隐私保护技术,有关人员在数据安全政策和执行方面已做出了不少努力。

整体来看,有关人员在实践时需要遵守三个基本原则:考虑运营的必要性,在适当的地方直接识别数据;输入分析时,在可操作的情况下尽量使用假名;输出也应该是匿名的,此时只与数据有关而与个人无关,同时也需要小心重新识别的风险。

因网络安全和业务风险的融合仍在不断提升以及隐私和敏感数据泄露的风险持续加大,对新一代安全领导者建立具有风险意识的文化与管理体系、建立智能的安全运维和快速威胁响应以及确保一个安全易恢复的网络等提出了与时俱进的需求。需要建立风险意识管理系统来进行识别并针对业务威胁和风险进行优先级排序,建立一项风险意识战略和企业架构,并为需要的技能与能力平衡人力资源。N

——戴尔易安信数据保护解决方案