基于图和势函数的边缘计算移动智能终端安全评估*

陈柳霏 ,许爱东 ,侯文静 ,蒋屹新 ,文 红

(1.电子科技大学通信抗干扰国家级重点实验室,四川 成都 611731;2.南方电网科学研究院有限责任公司,广东 广州 510000)

0 引 言

随着移动互联网技术和移动智能终端设备的不断发展,智能移动终端已经不仅仅包括手机,各种物联网智能终端、工业用智能终端等都得到广泛的应用,这些终端所受到的安全攻击,直接影响到个人隐私、财产,同时也会成为网络的脆弱点。当前的主要攻击方式是在终端软件中植入恶意插件、病毒等来窃取用户隐私、盗取财产和实现网络入侵攻击等,对移动智能终端的安全性造成了巨大的威胁[1]。万物联网的需求催生了边缘式数据处理模式,因此,利用边缘计算的数据分析处理能力,采取适当的方法对移动智能终端设备面临的安全威胁进行分析评估,从而让用户了解到终端设备所面临的威胁和可能遭受的攻击,以便制定合适的安全策略,采取对应的防护措施,提高移动智能终端设备的安全性具有十分重要的意义。

本文参照移动终端信息安全标准YDT2407-2013[2]和YDT2408-2013[3],将图分析的思想引入到终端测评中,进行建模模型,同时引入势函数的方法分析图中节点,得到图中关键节点和节点势值等有效信息,并利用边缘侧的计算资源支持算法的实现,从而实现对移动智能终端威胁的分析及安全性评估。

1 相关定义和评估方法

移动智能终端系统的安全测评是指针对待测智能终端,结合已存在的攻击方式和潜在安全威胁,结合安全标准进行测试,对该终端目前或未来可能遭受的安全威胁和攻击的概率大小进行的预判和评估。安全测评的目的[4]在于了解设备目前与未来的风险,评估这些风险可能带来的安全威胁和影响程度,为安全策略的确定提供依据。

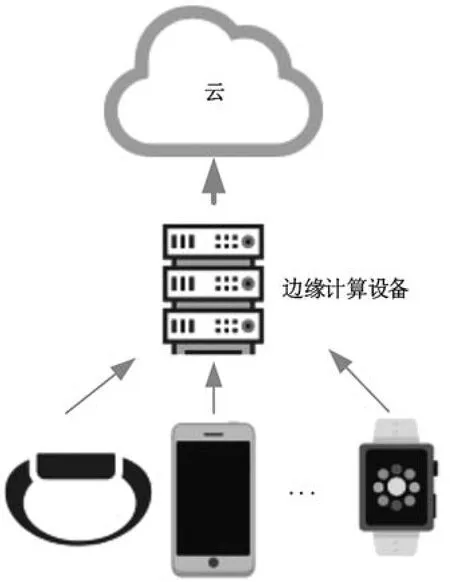

1.1 智能终端边缘计算模型

物联网应用的需求催生了基于边缘计算设备的数据处理模式[5],边缘计算设备有足够计算能力实现数据的本地处理并将结果发送至云计算中心,能较好的保护隐私数据,降低终端敏感数据隐私泄露的风险。因此,利用边缘计算资源结合本文提出的评估方法,将更便于对多终端设备进行安全评估和保护。图1为终端边缘计算模型。

图1 智能终端边缘计算模型

1.2 移动智能终端系统安全威胁特征分析

当前针对移动智能终端的主要攻击方式有恶意软件、手机病毒、广告插件和其他恶意插件等方式,可利用短信、彩信、蓝牙、红外、wifi接入、无线联网等多种方式进行传播,造成的危害主要有用户隐私泄露、消耗资费、盗取账户信息等,目前绝大部分攻击者主要利用移动智能终端系统某个或几个安全机制的缺陷或安全漏洞,通过恶意代码实现攻击。这些安全机制的缺陷和安全漏洞间的关系,为攻击者实现攻击提供的路径。

1.3 威胁图

现实世界中,很多系统可以用图来进行描述。图是由节点和连接节点的边来构成的,节点表示系统中的个体,个体之间的联系表示为边。移动智能终端威胁图[6]G中的节点为系统漏洞和安全威胁,边为漏洞之间的攻击行为。通过对威胁图[7]进行分析,能得到图中关键节点等信息,为后续采取防护措施提供依据。

威胁图节点。节点T代表移动智能终端面临的已经存在或潜在的独立的安全威胁或危害后果,如隐私窃取、权限滥用、资费消耗等。

威胁图边。威胁图中的边表示节点间的攻击行为,边的方向表示攻击的方向。

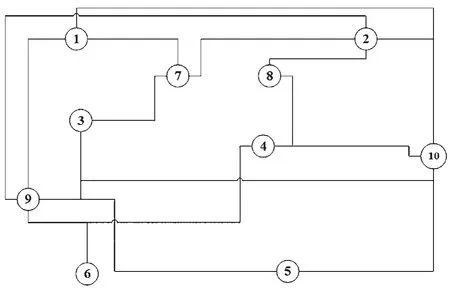

威胁图。对于待测终端系统,对其进行安全测评和漏洞分析,生成威胁图,图2为一个例子。

图2 威胁图示例

1.4 拓扑势

图G包含n个节点及节点间的相互作用,假设每个节点在逻辑空间中产生一个作用场,空间中的每个节点都受到其他节点的作用,这种作用是有局限性的,与节点间的逻辑距离相关,并随着节点间距离的增大而迅速减小。节点在拓扑网络中的位置反映了它影响相邻节点以及相邻节点影响它的能力,即拓扑势场[8]中的每个节点都与其他节点相互作用,这样就在拓扑结构上构成了一个拓扑势场。我们一般采用高斯势函数来描述节点间的相互作用。

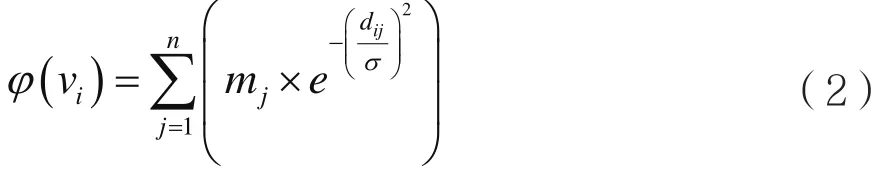

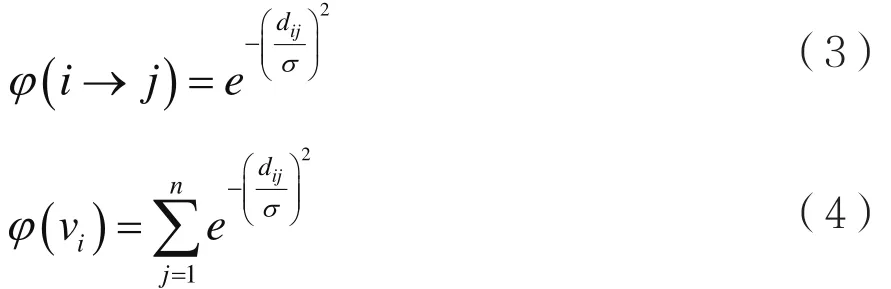

给定图G={V,E},其中V={v1,v2,…vn}表示图中节点的集合,E为边的集合,|E|为图中边的数目。节点间相互作用的公式定义如下:

其中,φ(i→j)表示节点vi对节点vj的作用。mi≥0表示节点vi(i=1,2,…n)的质量,为节点的固有属性。dij表示节点vi到节点vj的最短路径长度,σ为影响因子,表示节点的影响范围。

图G中节点vi受到的作用为图中所有节点对它作用力的叠加,其拓扑势如式(2)所示:

令节点质量mi为1,则式(1)、式(2)简化为如下形式:

1.5 影响因子σ的确定

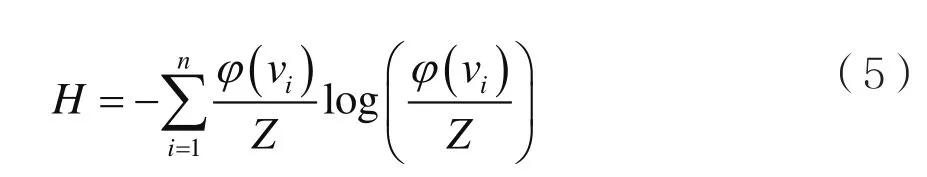

对于图G={V,E},节点v1、v2…vn的拓扑势为φ(v1)、φ(v2)…φ(vn),则图的拓扑势熵H[9]为:

其中,为标准因子。

在节点质量mi=1的情况下,标准因子:

易看出Z只包含σ一个未知参数。由拓扑势熵的定义可以看出其存在最小值,当σ趋于0的时候,H趋于最大值Hmax=log(n),随着σ的增大,H由最大值逐渐减小至一个最小值Hmin,随后又逐渐增大至最大值Hmax=log(n)。Hmin时图的不确定性最小,拓扑势的分布最不平均,此时对应的σ值为最优值。

1.6 移动终端系统安全威胁评估方法

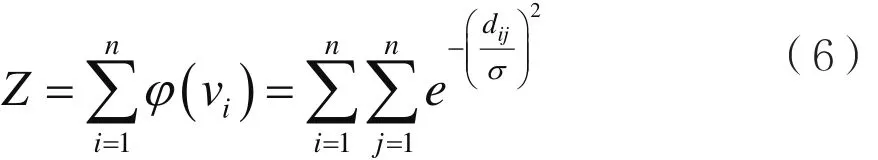

根据上述理论,基于图和拓扑势函数的移动智能终端安全威胁评估方法步骤如下:

步骤1 建立威胁图

子步骤1:确定威胁图节点。根据目前已知的针对待测移动智能终端的攻击方式、安全威胁和系统漏洞等信息,对待测移动智能终端的安全漏洞和安全机制缺陷进行测试和分析,设计威胁图中的节点,并制表以方便查询;

子步骤2:分析攻击表中节点间的关系确定对应的攻击路径,并建立威胁图。

步骤2 分析威胁图中网络节点

子步骤1:根据威胁图的拓扑结构,确定图的邻接矩阵。若两节点直接相连,赋值为1;若两点不直接相连,赋值为0;

子步骤2:根据图的邻接矩阵,确定每个节点的度数;

子步骤3:计算威胁图中节点到其他节点的最短路径,得到威胁图的最短路径矩阵;

子步骤4:计算影响因子σ的值,从而确定每个节点的影响范围。叠加图中每个节点的拓扑势值,当拓扑势熵取得最小值的时候,得到的σ为最优影响因子;

子步骤5:计算每个节点对待测节点产生的拓扑势,并叠加。当节点距离大于步骤4所得影响范围的时候,拓扑势计为0。得到的拓扑势越大,则代表该节点在图中的重要性越高。

基于图和拓扑势函数的移动智能终端安全威胁评估方法流程图如图3所示。

图3 评估流程

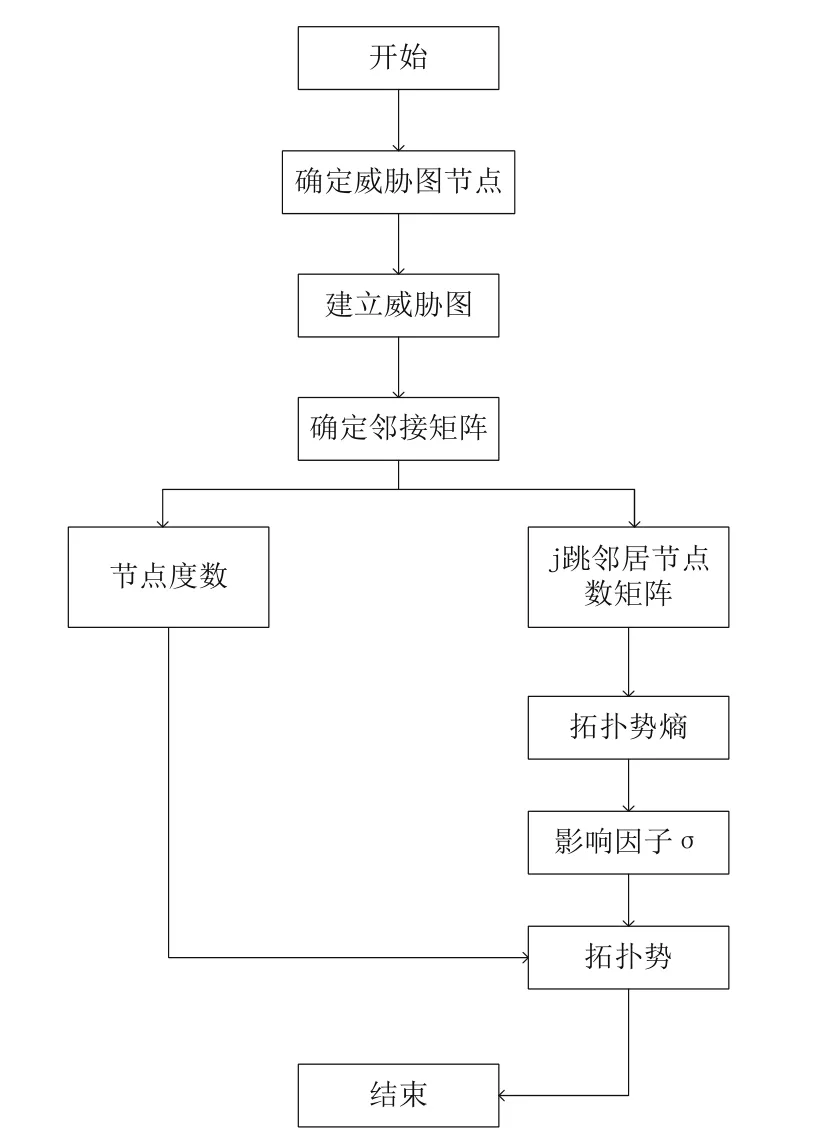

2 应用实例

基于上述方法对华为手机G660-L075型号进行测试及评估实验。该款移动智能手机使用Android 4.3操作系统。根据待测移动终端特点,根据1.5节步骤1中的子步骤1,选择了15个实验节点对系统相关安全机制缺陷和漏洞进行了测试评估,如表1所示。

表1 实验节点

按步骤1中子步骤2的要求建立了威胁评估图,如图4所示。

图4 威胁图模型

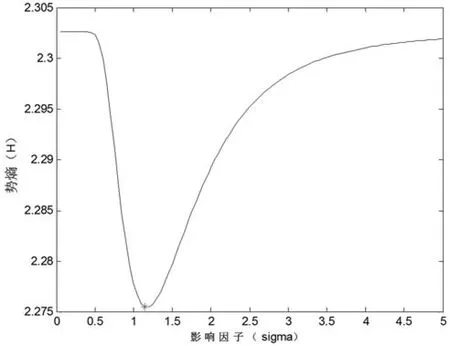

根据步骤2中子步骤求得图4的邻接矩阵和最短路径矩阵,得到势熵H与影响因子σ的关系如图5所示。可以看到,当σ趋于0的时候,势熵H趋于Hmax=log10=2.303,随着σ的增大,H逐渐减小至一个最小值Hmin=2.275,此时对应的σ值为1.15,随着σ的增大,H又逐渐增大至Hmax。

图5 拓扑势熵H与影响因子σ的关系曲线

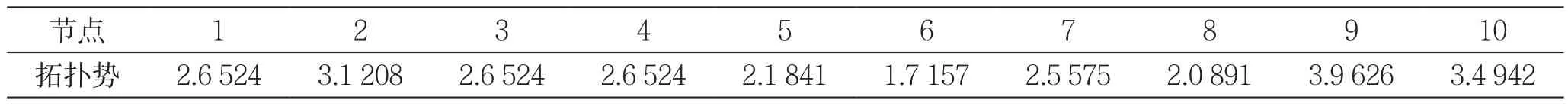

将优化后的影响因子代入拓扑势公式中,可以得到每个节点的拓扑势值,结果如表2所示。

通过计算每个节点的拓扑势值,可以看出图中势值最大节点为v9,其次是v10和v2,即威胁图的核心节点为v9、v10和v2。终端设备面临恶意插件、应用权限滥用和隐私窃取的威胁较大,用户应加强对这些方面的防护。

表2 图中各个节点的拓扑势值

3 结 语

目前移动智能终端系统面临的安全威胁评估方法缺乏针对性和有效性的情况下,本文提出一种利用图和势函数的方法分析评估移动智能终端面临的安全威胁并将其应用于实例进行了仿真。随着图中节点和攻击方式的增多,图的复杂性大大增加,如何科学确定节点和节点间攻击方式是未来需要研究的方向。