智慧医疗背景下基于DMZ 的远程医疗数据实时监控系统研究

于新玮,马金刚,李逢天,刘志豪,李 栋,生 慧

(山东中医药大学,济南250355)

0 引言

随着互联网技术的迅猛发展,远程医疗技术可实现远程会诊、病历查阅、医学诊断等功能。然而,由于网络互联信息资源共享的开放性,远程医疗会诊在进行内网与外网的信息资源共享传输时存在一定的安全隐患与风险。

传统的网络流量监测技术包括访问控制策略、防火墙异常流量监测机制、入侵检测系统(intrusion detection systems,IDS)与入侵防御系统(intrusion prevention system,IPS),这些技术为保护互联网的安全做出了重大贡献。通过制定访问控制策略,即网络服务器安全控制、网络监测和锁定控制、网络端口和节点的安全控制、防火墙控制等来建立一系列的远程医疗会诊访问控制规则[1]。防火墙异常流量数据监测机制每隔一段时间会在患者端防火墙以及医生端防火墙生成一系列大量的流量数据,通过对防火墙的异常流量进行取证分析,以审计患者端和医生端的流量是否同时出现异常。IDS 和IPS 是目前最为流行的网络安全流量监测与防御系统[2]。当IDS 检测到可疑网络流量数据包时会自动阻止并且告知管理员存在相关的攻击意图,IPS 则进行相应的入侵防御。通过监控防火墙的日志并在其中提取出IDS 与IPS 提供的信息,进一步保障远程医疗会诊的安全。

新范式下的数据流量抓包分析检测是通过集成多种不同功能类型的蜜罐搭建虚拟化蜜罐平台,并主动进行防御检测[3]。蜜罐作为一种软件应用系统,通过引诱黑客攻击并在其入侵后记录下入侵者进出计算机的所有流量数据,通过流量数据可以发现最易被攻击的异常流量所处位置,进而进行行为监测与行为分析,明确攻击者的攻击过程以便更新防火墙程序。虚拟化蜜罐平台结构示意图如图1 所示。

图1 虚拟化蜜罐平台结构示意图

本文分析了传统的网络流量监测以及新范式下流量数据抓包分析检测在远程医疗会诊方面的应用,设计并实现了基于隔离区(demilitarized zone,DMZ)的远程医疗数据实时监控系统。该系统在确保医疗隐私数据的机密性、完整性和可用性的情况下,对患者端与医生端防火墙外DMZ 进行异常数据流量的监测。当发现异常流量时,先将其引入蜜罐中,再对其进行异常分析与响应,最后采用基于角色的权限访问控制(role-based access control,RBAC)技术实现医疗数据的隐私保护。

1 需求分析

1.1 安全性分析

移动互联网的快速发展不仅使远程医疗得以大规模的使用,还促进了医疗水平的进步。医疗信息系统不同于其他系统,该系统的信息涉及到大量的个人隐私,如患者医疗情况、诊断信息等。随着公众安全意识和个人隐私保护意识的不断增强,这些医疗数据的安全保护变得非常重要。传统的网络流量监测技术易被第三方监听或篡改,而基于DMZ 的远程医疗数据流量实时监控系统可提供3 层保护——远程医疗数据流量监测、医院背景下的虚拟化高交互性蜜罐和医疗数据访问控制,可有效提高远程医疗通信的机密性、完整性和可靠性。

1.2 性能分析

远程医疗通常需要建立实时通信,为保护患者医疗数据,则需要监控系统对流量进行实时监测与分析,而这需要占用大量的计算机处理资源。基于DMZ 的远程医疗数据实时监控系统采取数据抽样的方式并应用简单网络管理协议(simple network management protocol,SNMP),有效提高了系统的安全性和远程配置能力。

2 系统架构

DMZ 是为了解决安装防火墙后外部网站的访问用户无法访问内部网络服务器而设立的一个非安全系统与安全系统之间的缓冲区。该缓冲区位于企业内部网络和外部网络之间的小区域网络内。通过设置DMZ 可更加有效地保护内部网络,相比一般的防火墙设计方案,其对来自外网的入侵者又多了一道安全关卡。

基于DMZ 的远程医疗数据实时监控系统通过SNMP 采集数据并对异常流量进行分析,从而对远程医疗数据流量进行监测;采用虚拟化、高交互性的蜜罐技术,通过使用虚拟计算机(virtual machine,VM)蜜罐诱饵机来抵抗分布式拒绝服务(distributed denial of service,DDOS)网络流量攻击,保证并发条件下的快速检测与防御;利用神经网络词上下文字符嵌入(word-context character embedding,WCC)模型进行学习,结合RBAC、Tensor Flow 机器学习库等技术识别医疗隐私,实现医院背景下的隐私流量保护。该系统可以有效防御医疗会诊过程中的安全风险,从而使得远程医疗会诊过程得以稳定进行[4]。基于DMZ 的远程医疗数据实时监控系统结构示意图如图2 所示。

图2 基于DMZ 的远程医疗数据实时监控系统结构示意图

3 功能实现

3.1 远程医疗数据流量监测

异常流量的快速响应包括异常流量分析和响应2 个方面。医院环境下各种网络设备、信息系统的数据交互量巨大,且要求医院中提供交互服务的网络信息系统在进行异常流量分析和响应时不能对信息系统的正常运转产生影响。

本文采取数据抽样的方式进行异常流量分析,将SNMP[5]提交的数据进行分析,并在分析结果中体现流量的合规性。SNMP 作为目前广泛应用的网络管理协议,可以用来监测连接到网络上的设备是否有任何易引起关注的异常流量。且SNMP 是传输控制协议/因特网互联协议(transmission control protocol/internet protocol,TCP/IP)中的应用层协议,其采用Manager/Proxy 模式,在Manager 与Proxy 间使用用户数据报协议(user datagram protocol,UDP),而UDP是无连接协议,因此SNMP 在进行通信的过程中不需要先建立连接,其获取监测数据更加方便、快捷。本文中的流量监测系统内封装了SNMP 的操作方法,可使兼容SNMP 的设备发现并获取流量的状态信息,从而完成对流量的合规性验证、状态监测及其目的与源进行分析,并且能够上报故障预警信息。通过上述方式进行异常流量分析可以在不影响源数据流的基础上进行流量的采集,结合Tensor Flow 技术灵活地适应监控流量负载变化。

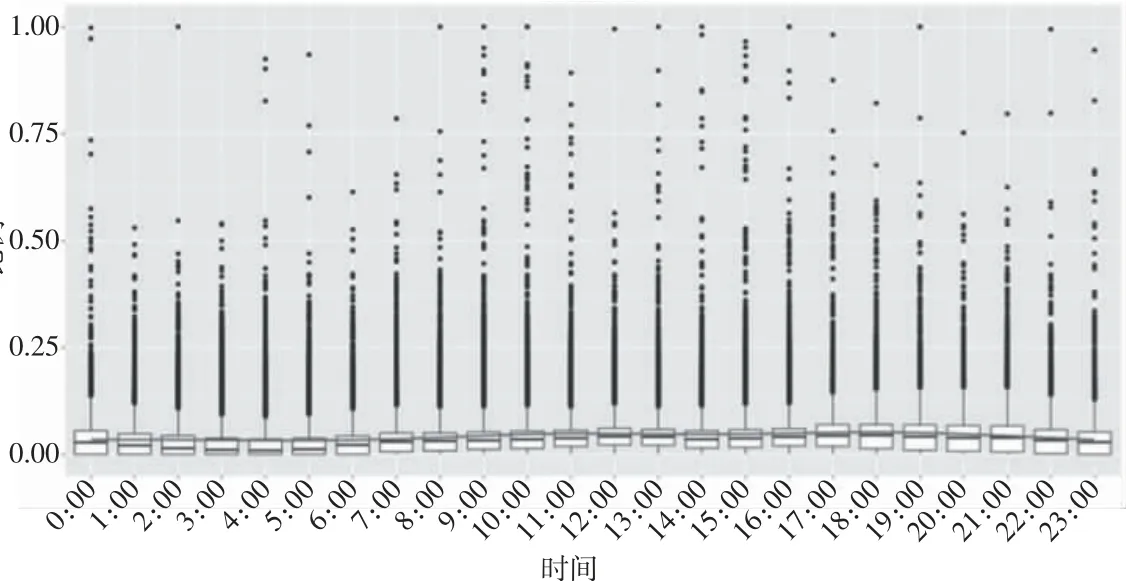

根据SNMP 对异常流量分析的结果,以时间为维度,用单维立体图的形式表现出系统1 d 内可记录的异常流量,可对流量的合规性、状态、目的与源等因素进行安全等级和可用性划分,根据划分的结果进行异常流量的快速响应。以时间为维度的异常流量分布如图3 所示。

图3 以时间为维度的异常流量分布图

3.2 医院背景下的虚拟化、高交互性蜜罐

DMZ 中搭建虚拟化、高交互性蜜罐是系统的特色与设计亮点。对于医疗隐私数据中异常流量的分析及响应,可以借用虚拟化、高交互性蜜罐。当患者端与医生端进行远程医疗会诊时,远程通信传输容易受到DDOS网络流量攻击[6],比如端口扫描攻击、ping洪水攻击、SYN 洪水攻击、Smurf 攻击等,图4 为2018 年上半年DDOS 攻击的类型统计。为了确保远程医疗会诊的高效性与安全性,对网络流量攻击进行流量监测与防御,通过设置一个多种功能型的蜜罐应用环境,并以此为诱饵来诱导入侵者进行攻击。

图4 2018 年上半年DDOS 攻击的类型统计

作为一个诱骗入侵者攻击、内置系统漏洞的系统模拟环境,其具有以下3 个基本特征:

(1)数据采集,即对入侵者在蜜罐平台产生的数据进行采集。数据采集是蜜罐最重要的功能特征。

(2)行为范围,即需要考虑入侵者的真实活动范围,以免行为越界对真实医疗系统进行破坏。

(3)活动监测,即入侵者一旦进入蜜罐,则需要对其行为进行记录,对入侵者动向进行监测可以避免被入侵者察觉。

根据虚拟化蜜罐平台的3 个基本特征可将远程医疗数据实时监控系统划分为数据采集模块、入侵欺骗模块、系统管理模块、日志分析模块和数据库导入模块。为实现系统的高内聚性,系统设计遵循“一个模块,一个功能”的原则。数据采集模块将正常访问者与入侵者行为划分界限,将入侵者的数据信息发送给系统模块,并在此基础上触发式启动入侵欺骗模块;入侵欺骗模块将入侵者诱骗到蜜罐平台中;而日志分析模块则会对入侵者的行为进行记录,包括其活动状态、系统数据、网络等多种信息;最终,日志分析模块将入侵技术与手段以及入侵策略导入后台数据库中。上述虚拟化蜜罐结构功能流程如图5 所示。

图5 虚拟化蜜罐结构功能流程图

当多个蜜罐被连接到同一个网络(下文简称“蜜网”)时,可模拟真实的大型网络。把蜜网中的一部分主机用来吸引入侵者进行攻击,通过监测来洞悉其入侵和攻击的全过程,不仅可以调查入侵者的来源,还可以查找最易被入侵者攻击的隐私数据流量的位置。当入侵者攻击蜜罐平台时,IDS 则会发起警报,流量监控记录仪就会记录入侵者的入侵过程,当入侵者发现自己所处蜜网中并企图从蜜网中的一个蜜罐向真实主机攻击时,防火墙就会把主机从网络中切换掉,使主机被迫下线。这种方式在维护内网安全的同时也对远程医疗会诊数据中异常流量进行监测。

3.3 医疗数据访问控制

医院中最敏感的数据是医疗隐私数据,对于医疗隐私数据应该采取严格的监控措施。而对于医疗隐私的判定,目前医院信息系统(hospital information system,HIS)等往往采用统一化的隐私管理模式,即提前设定隐私部分,任何人都无法直接查看预先设定的隐私数据。但是这种统一化的机制存在一些问题,如预先设定的隐私保护区未必能对患者的隐私数据进行全覆盖;医院工作人员对隐私查看的权限是不同的,其权限应分为全权查看、部分查看和无权查看,而统一化的隐私保护方法不能满足不同岗位对隐私查看的需求。因此,本文采用基于神经网络的词法分析模式来进行隐私判定,结合RBAC 分配隐私查看权限。

RBAC 是当前流行的访问控制机制,其特点是可以根据用户的不同角色分配不同权限,该机制改变了之前访问控制模型中用户权限一刀切的历史。对于DMZ 的远程医疗异常流量,尤其是隐私数据的异常流量,均可以结合HIS 等信息化系统增加RBAC 以便根据用户角色的不同给予不同的隐私查看权限[7]。

医院中常见的隐私信息往往与患者病情及其个人信息有关,且通常以段落的形式出现,因此需要隐私判定系统对语义(包括上下文)有一定的认识,故而采用WCC 模型。这种神经网络模型既能学习到字的上下文,也能学习到词的上下文,可以在给定一句话{m1,m2,m3,m4,m5}的同时也给出其一一对应的词位{c1,c2,c3,c4,c5}。WCC 模型进行训练时除了继承其他模型的优点之外,还可以将词位标记序列转化为词序列,这就相当于在模型中加入了词信息。在医院背景下采取WCC 模型不仅可以更适应医院的隐私保护环境,还具有学习效率高等显著优点。

4 结语

本文对远程医疗通信过程中所应用的监测及防御技术进行了深入研究,通过利用虚拟化蜜罐技术,以第三方角度监测并记录入侵者的行为活动,在蜜罐平台与内网交界处设立DMZ,为内部网络建造了一道安全屏障。对于医院内网而言,最为重要的是对医疗隐私数据的保护,因此,为医院不同用户分配不同角色及不同的权限,可更好地对医疗隐私数据进行访问控制。本研究证明,作为远程医疗通信安全的监护者与守卫者,基于DMZ 的远程医疗数据实时监控系统在弥补传统网络流量监测模型缺陷的同时,有效地集成了各种安全机制,保证了系统的高效性与安全性。