大数据时代的云安全问题研究

罗远哲 王玲洁 李冠蕊 李雪茹

(1.北京市高速公路智能交通工程技术研究中心,北京 100000;2.北京中超伟业信息安全技术股份有限公司,北京 100085;3.基于云平台的WEB页面安全防护系统北京市工程实验室,北京 100081)

云计算,顾名思义是平台作为服务PaaS、软件作为服务SaaS、基础设施作为服务IaaS等概念结合并且提升使用,它是并行计算、分布式计算以及网络计算发展的结果。由于其耗费的人力、物力较少,所需场地面积也较少,所以有着较高的价格优势。在服务上也较传统计算更为便捷和快速,用户体验满意度很高。但是,云计算也具有自身不可避免的缺点。由于云计算技术的发展不成熟等原因,常常遭受不法分子的恶意侵害。其中最具代表性的是云计算安全中的数据泄露、虚拟机逃逸以及APT寄生虫问题。

1 数据泄露

正如一间装满商品的商店容易遭受罪犯的袭击一样,云安全中最易受到威胁的便是储存有大量数据信息的云服务器。其中,云提供商成为众多黑客眼中的装满商品的商店。既然云服务器的数据这么容易受到黑客的青睐,那么对它们进行再多的保护也是不为过的。但是相比于传统数据中心的安全防护,云服务器的信息安全防护问题更为复杂。由于云服务器具有共享的特性,众多的租户都可以利用云服务器来进行业务往来和信息获取。但是由于每个租户之间具有诸多的差异性,在进行区别过程中会耗费大量的时间,这就给云服务器的安全防护带来了大量的工作,耗费大量的时间,降低用户的体验感受。同时云环境中没有物理环境中那么清晰明确的边界划分,所以,对于内部的攻击是缺乏防御能力的。正是由于这种种原因,云安全问题与传统数据安全问题有着本质的区别。传统的防火墙、IDS手段等不再适用于云安全问题。面对云安全问题,可以采取以下一些手段进行云计算数据的安全和保护工作。例如,可以引进一种先进的入侵防御系统来进行数据的保护以及止损,即IPS技术。相比于IDS技术,IPS是设计防火墙与私人网络之间的。在接收到恶意流量的攻击时,IPS可以在攻击扩散到其他网络之前进行拦截,阻止恶意攻击进入网络的其他区域。当然,还有用户认证与授权、数据的隔离、机密和保护等手段,都可以达到保护云计算数据信息的安全,防止云安全问题的发生。

2 虚拟机逃逸

虚拟机是指将主机的信息保存并且隔离起来的一种媒介手段,它可以帮助主机储存和保护重要信息。虽然这是一

种有效的信息保护手段,但是也由于其储存的信息极具价值而时时受到威胁和攻击。其中,虚拟机逃逸问题就包含诸多的形式,例如,Hypervisor访问权限问题、AVM2中暴露的ABC验证缺陷问题等。由于近年互联网的不断普及,人们利用互联网进行沟通和交流的形式不断增多,信息安全问题也变得严峻。特别是近年来Flash Player 在各个领域的不断应用,为人们生活带来乐趣的同时也带来了更多的风险。本文就AVM2模型中关于ABC验证缺陷对于虚拟机逃逸造成的问题加以论述和分析。AVM2模型中虚拟机逃逸问题流程如图1所示。

图1 AVM2模型中虚拟机逃逸问题流程

图1 是结合AVM2宿主环境漏洞产生的情况来分析虚拟机逃逸问题流程的,图中显示当畸形输入数据是在AVM2启动之前输入的,造成的漏洞以及之后的恶意字码序列都是无法通过的,只有在手动调整后才能放置到SWF中去。由于这样的宿主环境漏洞特性,可以结合AVM2的ABC验证缺陷来进行改良和加以使用。例如为AVM2开发系统支持的硬件设施,优化AVM2的环境因素;及时更新浏览器,提高自身电脑的安全性。其中IE8是不错的选择,就目前AVM2出现的逃逸漏洞问题,它都可以较为完善地解决。

3 APT(高级持续性威胁)寄生虫

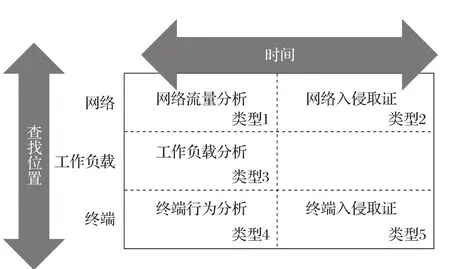

APT寄生虫对于云安全最大的威胁是在于其较强的潜伏性和持续性。其中,APT寄生虫的潜伏性是指其可以在寄生的用户环境中潜藏一年甚至更长的时间。在此期间,APT寄生虫会利用自身的特性来进行用户信息的收集工作。这些被非法收集到的信息最终会被黑客用于攻击用户自身。而其持续性是指APT寄生虫在用户环境中潜伏的过程中可能是不被任何人知晓的。由于无人察觉,APT寄生虫可以肆意地对用户网络进行恶意攻击直到达成自己的目的。由APT寄生虫这两个危险的特性,如果想要对其进行一定的控制,必须从检查和防御两个环节入手。而从这两个环节,可以衍生出5种不同的防御形式,如图2所示。

图2 5种防御形式

如图2所示,由检查和防御环节衍生出五种不同的防御类型,分别是网络流量分析、网络入侵取证、工作负荷分析、终端行为分析以及终端入侵取证。它们分别对应着不同时间以及来源的APT寄生虫的威胁。其中,网络流量分析是针对利用僵尸网络进行攻击的防范模式,适用于正常流量模式。网络入侵取证则是在发生信息泄露等问题时使用的一种防范模式。通过分析和调查数据包带有的信息含义来推测APT攻击的可能过程,提前做出防范和预判。工作负荷分析则是使用沙箱工具对主机中文件对象进行分析和标记的方法。基于终端的两种方法则是在获取了APT位置信息后进行的配合性防御模式。两者可以通过实践和角度的不同来进行互相配合和补充。

4 结语

通过分析大数据时代中云计算存在的安全隐患,愈发意识到信息安全对于云计算的重要性。为了更好地利用云计算来进行商业活动或者个人实践活动,首先需要解决的便是云安全问题。通过研究云安全面临的种种网络威胁和本身的技术漏洞,可以更好地改进和提升已有的防御措施。在提升云安全指数的同时让更多的学者意识到云安全对于每个人的重要性,更好地去研究和完善它。